Databend 目前支持基于角色的访问控制 (RBAC) 和 自主访问控制 (DAC) 模型,用于访问控制功能。

通过本指南,我们会了解权限和角色在 Databend 中的基本概念,以及如何管理角色、继承角色与建立层级、设置默认角色以及所有权的重要性。这些功能使得用户能够根据实际需求,灵活地配置和管理数据访问权限,简化了权限管理的复杂性,提高了数据安全管控的效率。

基本概念

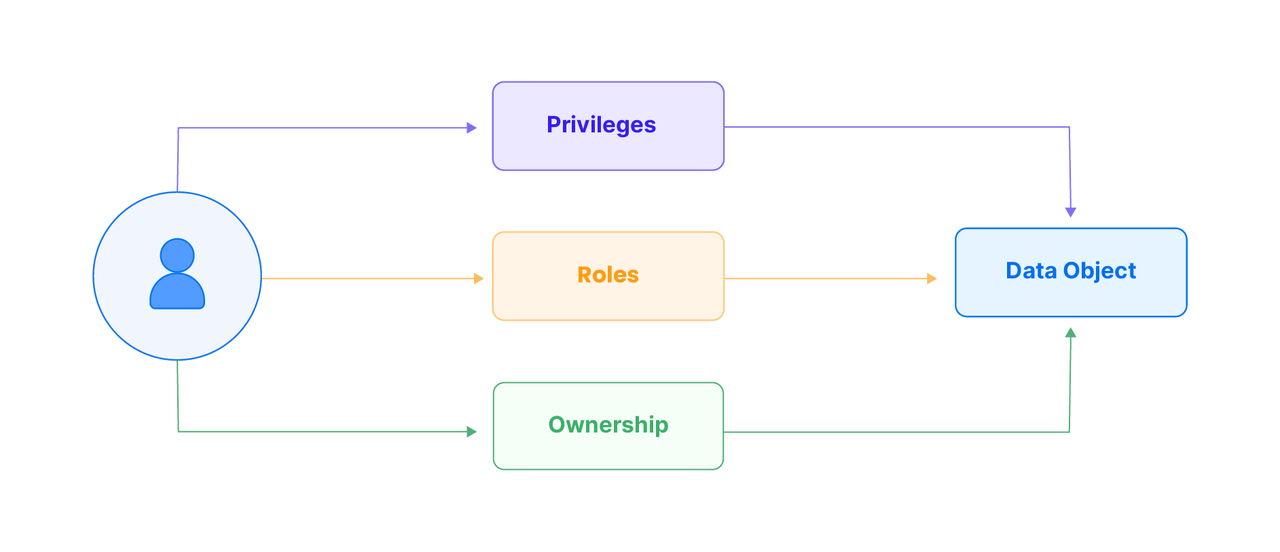

当用户访问 Databend 中的数据对象(Data Object)时,该用户必须被授予适当的权限或角色,或者他们需要拥有数据对象的所有权。数据对象可以指各种元素,如数据库、表、视图、 Stage 或 UDF。

- 权限(Privilege) 在与 Databend 中的数据对象交互时扮演着至关重要的角色。这些权限,如读、写和执行,提供了对用户行为的精确控制,确保与用户需求保持一致并维护数据安全。

- 角色(Role) 简化了访问控制。角色是预定义的权限集,分配给用户,简化了权限管理。管理员可以根据职责对用户进行分类,高效地授予权限,无需单独配置。

- 所有权(Ownership) 在 Databend 中是独立的权限,用于控制数据访问。当用户拥有某个数据对象的所有权时,该用户拥有此数据对象的最高控制级别。这种直接的所有权模型使用户能够更直接的管理属于自己的数据。

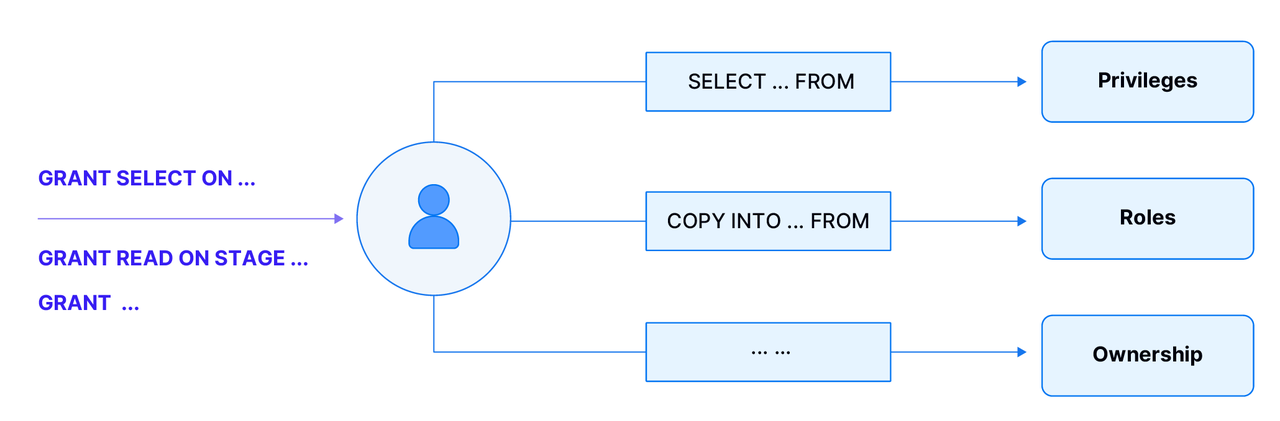

权限类型

用户需要特定的权限才能在 Databend 中执行特定操作。例如,要查询表,用户至少需要具有对该表的 SELECT 权限,要读取 Stage 中的数据集,则最少需要对该 stage 的 READ 权限。

目前已经由权限类型接管的对象有 DB, Table, UDF, STAGE

| 权限 | 对象类型 | 描述 |

|---|---|---|

| ALL | 全局(global) | 授予指定对象类型的所有权限。 |

| ALTER | 全局, 数据库, 表, 视图 | 修改数据库、表、用户或 UDF。 |

| CREATE | 全局, 数据库, 表 | 创建数据库、表或 UDF。 |

| DELETE | 表 | 删除或截断表中的行。 |

| DROP | 全局, 数据库, 表, 视图 | 删除数据库、表、视图或 UDF。恢复已删除的表。 |

| INSERT | 表 | 向表中插入行。 |

| SELECT | 数据库, 表 | 从表中选择行。显示或使用数据库。 |

| UPDATE | 表 | 更新表中的行。 |

| GRANT | 全局 | 授予/撤销用户或角色的权限。 |

| SUPER | 全局, 表 | 终止查询。设置全局配置。优化表。分析表。操作 Stage(列出 Stage。创建、删除 Stage)、目录或共享。 |

| USAGE | 全局 | “无权限”的同义词。 |

| CREATE ROLE | 全局 | 创建角色。 |

| DROP ROLE | 全局 | 删除角色。 |

| CREATE USER | 全局 | 创建 SQL 用户。 |

| DROP USER | 全局 | 删除 SQL 用户。 |

| WRITE | Stage | 写入 Stage。 |

| READ | Stage | 读取 Stage。 |

| USAGE | UDF | 使用 UDF。 |

给某个 user/role 授予某个表的 ALL 权限操作如下:

grant all on db_name.table_name to role <role_name>;

grant all on db_name.table_name to <user_name>;

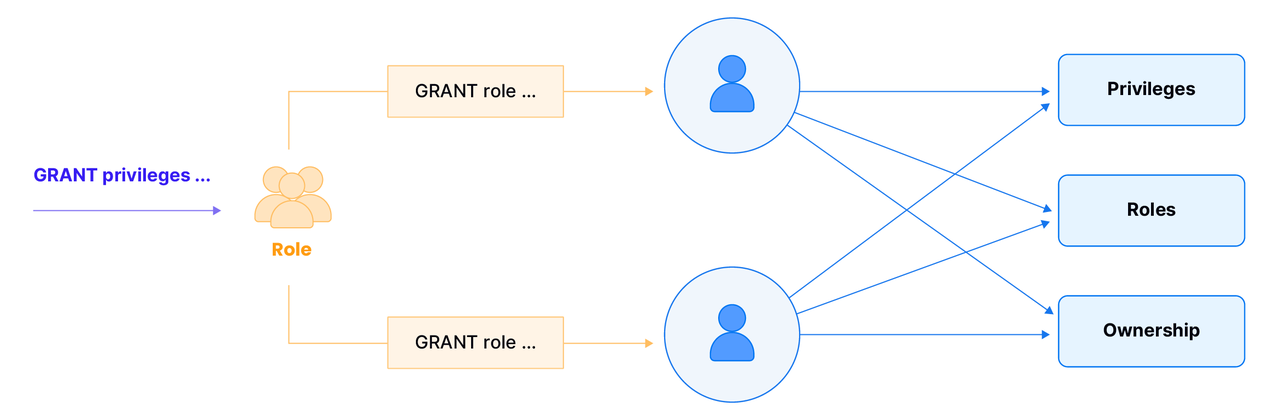

管理角色

角色在 Databend 中发挥着至关重要的作用,简化了权限管理。当多个用户需要相同的一组权限时,单独授予权限可能会很麻烦。角色通过允许将一组权限分配给角色,然后可以轻松地分配给多个用户,提供了一个解决方案。

比如,最开始,使用者希望用户 u1 可以读取表 db.t 和 db.t2 的数据就需要执行下面的 SQL:

grant select on db.t to u1;

grant select on db.t2 to u1;

此时新的用户 u2 也需要读取 db.t 和 db.t2 的数据,则需要管理员继续执行如下 SQL:

grant select on db.t to u2;

grant select on db.t2 to u2;

如果有源源不断的新用户需要读取同样的对象,就会使得管理员沉浸在这些繁琐的用户权限管理中,而且很可能误操作导致访问一场。这些繁琐的操作可以被角色优化:

-- 将 db.t 和 db.t2 的读取权限授权给角色 role1

grant select on db.t to role role1;

grant select on db.t2 to role role1;

-- 将 role1 的权限授予 u1

grant role role1 to u1;

-- 将 role1 的权限授予 u2

grant role role1 to u2;

如果想要查询更多的表如 t3,只需要对 role1 做一次授权,所有的被授予角色 role1 的用户即可读取表 t3。

-- 执行此 grant 后,u1 和 u2 可以读取 t3 的数据

grant select on db.t3 to role role1;

Databend 支持查询用户和角色的信息,参见用户与角色。

内置角色

Databend 引入了两个内置角色:

account-admin:拥有所有权限,作为所有其他角色的父角色,并允许在租户内无缝切换到任何角色。public:不继承任何权限,将所有角色视为其父角色,并允许任何角色切换到 public 角色。

要在 Databend Cloud 中将 account-admin 角色分配给用户,请在邀请用户时选择该角色。您也可以在用户加入后分配角色。如果您使用的是 Databend 社区版或企业版,在部署期间首先配置一个 account-admin 用户,然后根据需要将角色分配给其他用户。有关配置管理员用户的更多信息,请参见配置管理员用户。

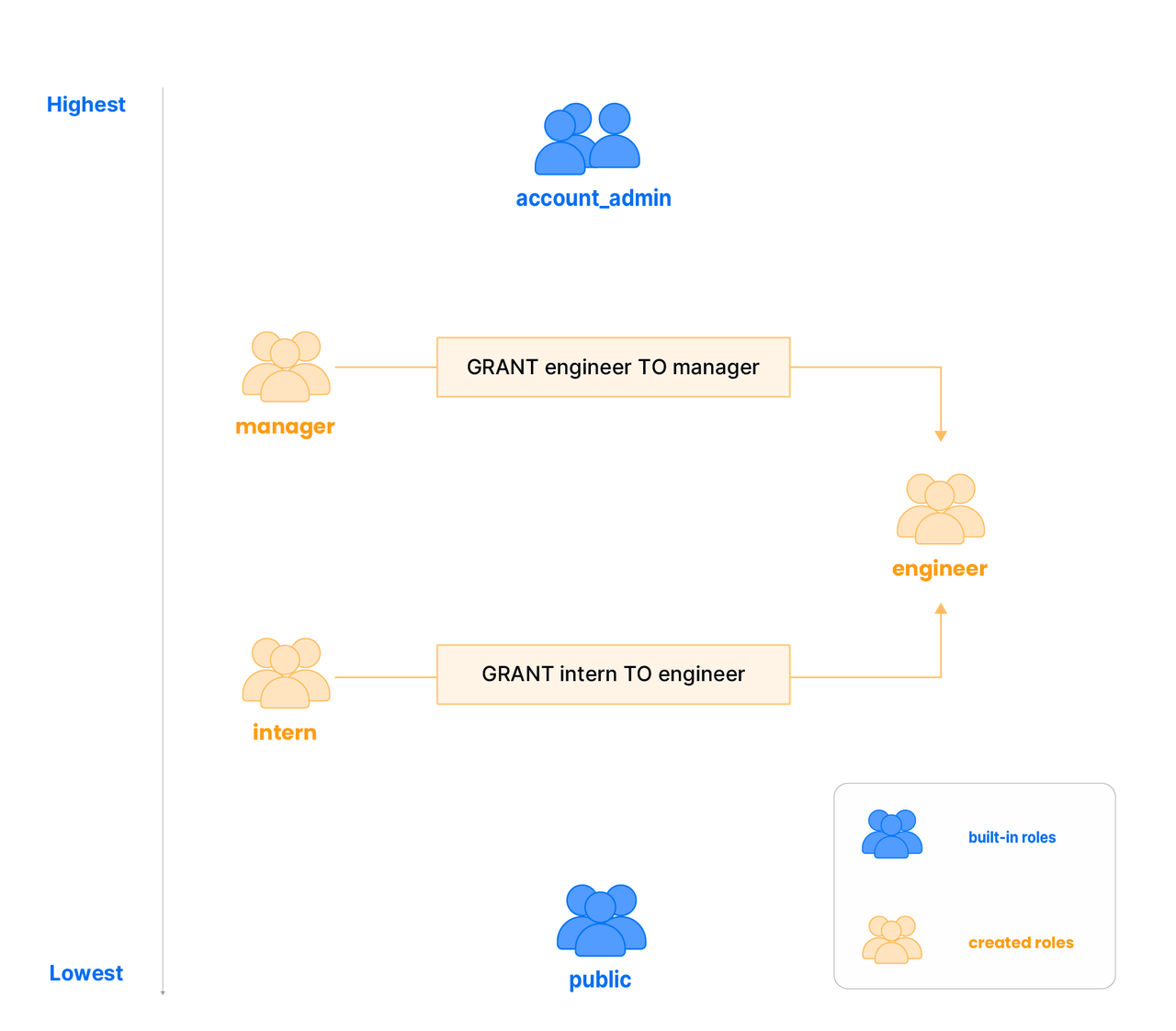

继承角色 & 建立层级

Databend 角色通过角色授权引入了一种强大的机制,使一个角色能够继承另一个角色的权限和责任。这有助于创建一个灵活的层级结构,类似于组织结构,其中存在两个内置角色:最高级别的角色是 account-admin,最低级别的角色是 public。

考虑一个场景,创建了三个角色:manager、engineer 和 intern。在这个例子中,intern 角色被授予给 engineer 角色。因此,engineer 不仅拥有他们自己的一套权限,还继承了与 intern 角色相关的权限。进一步扩展这个层级,如果 engineer 角色被授予给 manager,那么 manager 现在获得了 engineer 和 intern 角色的固有权限。

设置默认角色

当用户被授予多个角色时,您可以使用 CREATE USER 或 ALTER USER 命令为该用户设置默认角色。默认角色决定了用户在会话开始时自动被分配的角色:

- 用户可以在会话中使用 SET ROLE 命令切换到其他角色。

- 用户可以使用 SHOW ROLES 命令检查他们当前的角色并查看授予他们的所有角色。

- 如果您没有为用户明确设置默认角色,Databend 将默认使用内置角色

public作为默认角色。

比如对于用户 xiaoming 授予角色 dba, 并且将角色 dba 设置为 xiaoming 的默认角色

grant role dba to user xiaoming;

alter user xiaoming with DEFAULT_ROLE = dba;

所有权

简单来说,所有权表示是某个角色完全拥有某个数据对象 。拥有了所有权意味着该角色可以对这个数据对象进行任意的访问操作(包括对该数据对象进行删除)。

Ownership 只会作用在 role 上,且具有唯一性。所以,对用户 grant 某个数据对象的 ownership 或者 revoke ownership 都是不支持的操作。

-- 在 Databend 中为非法操作

grant ownership on db.t to user u1;

revoke ownership on db.t from user u1;

Ownership 使得授权更加简单。只要是当前用户创建的数据对象,就可以直接进行访问,不需要再反复的对同一个数据对象做授权操作:

-- 由管理员进行用户和角色的创建,并且将角色授予对应的用户

create role role1;

create user u1 identified by '123' with DEFAULT ROLE 'role1';

grant create on db.* to role role1;

grant role role1 to u1;

-- u1 登陆数据库后,此时 role1 已经被授予了 u1 ,所以u1 可以访问自己在 db 下创建的表:

u1> create table db.t(id int);

u1> insert into db.t values(1);

u1> select * from db.t;

u1> select * from db.t_old_exists -- 失败,因为该表的 owner 并不是角色 role1

此时,如果 u2 也希望访问 u1 创建的资源,管理员只需要执行一条 SQL :

-- 管理员将角色 role1 授予用户 u2

grant role role1 to u2;

当我们不再希望 u1 可以访问这些对象时,管理员同样只需要执行一条 SQL:

-- 管理员撤销用户 u1 的角色 role1

revoke role role1 from u1;

可以使用 SHOW GRANTS 查看用户与角色的详细信息。

注意:所有权是一种专门的权限,表示角色完全拥有 Databend 内的特定数据对象(当前包括数据库、表、UDF 和 Stage)。数据对象的所有权将自动授予创建它的用户的当前角色。共享相同角色的用户也拥有对象的所有权,后续可以通过管理员将该数据对象的所有权授予其他角色( 参考 GRANT 命令)。

- 所有权只能授予角色;不允许将所有权授予用户。一旦从一个角色转移给另一个角色,所有权就转移到新角色。

- 如果拥有对象所有权的角色被删除,account_admin 可以将对象的所有权授予另一个角色。

- 不能为

default数据库中的表授予所有权,因为它由内置角色account_admin拥有。出于安全考虑,不建议将所有权授予内置角色

public。如果用户在创建对象时处于public角色,则所有用户都将拥有该对象的所有权,因为每个 Databend 用户默认都有public角色。Databend 建议创建并分配自定义角色给用户,而不是使用public角色,以明确管理所有权。以下示例将account-admin角色分配给新用户和现有用户:-- 将默认角色 account_admin 授予现有用户作为 root root ALTER USER u1 WITH DEFAULT_ROLE = 'account_admin'; root grant role u1 to writer; -- 作为 root 创建一个默认角色为 account_admin 的新用户 root create user u2 identified by '123' with DEFAULT_ROLE='account_admin'; root grant role account_admin to u2;删除数据对象将从所有者角色中撤销对该数据对象的所有权。恢复(如果可用的话,UNDROP)被删除的数据对象将不会恢复所有权。在这种情况下,您将需要一个

account_admin再次将所有权授予角色。

结语

通过权限和角色管理,Databend 提供了一个灵活数据安全管控框架。使得用户按照自己的需要高效地管理数据访问和操作权限。确保数据的安全性和完整性。

Linus 亲自动手,阻止内核开发者用空格替换制表符 父亲是少数会写代码的领导人、次子是开源科技部主管、幼子是开源核心贡献者 华为:用 1 年时间将 5000 个常用手机应用全面迁移至鸿蒙 Java 是最容易出现第三方漏洞的语言 鸿蒙之父王成录:开源鸿蒙是我国基础软件领域唯一一次架构创新 马化腾周鸿祎握手“泯恩仇” 前微软开发人员:Windows 11 性能“糟糕得可笑” 虽然老乡鸡开源的不是代码,但背后的原因却让人很暖心 Meta Llama 3 正式发布 谷歌宣布进行大规模重组