区块链技术

一、什么是区块链?

1.区块链相关特性:

- 多元化数据库:区块链是一个特殊的多元化数据库系统,其中每台计算机上都存储相同的数据信息。即使某台计算机发生故障,其上的信息也不会丢失,因为这些数据还保存着在网络的其他计算机上。

- 去中心化结构:与传统数据库不同,区块链是完全分散的,没有中心节点。每一个加入网络的节点(无论是服务器、笔记本电脑还是手机)都存储有一个完整实时同步的数据。

- 与传统体系的区别:与传统的银行体制形成对比,银行将每一笔交易记录在自己的系统中。而区块链则通过公开透明的规则和协议(如特定算法)来操作,所有的操作全部由机器完成,除了人为主体。这改变了我们从依赖对人的信任转向对技术的信任。

2.浅谈区块链技术的诞生:

尤瓦尔·赫拉利在《人类简史》中有提到货币的诞生是基于人们之间的共同信任。在早期的交易方式(以物易物)中,交换物品的两方都必须对所交换的物品有需求。但货币改变了这一情况,人们不再直接交换物品,而是使用一个普遍接受的中介——货币。这时为货币背书的可能是一个国家的君主,一个宗教的神灵,为了增强货币的公信力,在铸造货币时往往会刻上其标志或肖像。货币的价值不在于它自身,而在于人们对其所寄予的信任。货币本质上是一种集体的“心理建构”,即使是金币或银币,其价值也远超过它们的物质价值。

基于一个国家或一个宗教的权威而发行和管理的货币交易体系,可以被视为中心化的交易模式。然而,随着数字化时代的到来,中心化的信任机制开始面临挑战。如何在一个去中心化的网络中确保交易的安全性和真实性,成为了一个迫切的问题。

区块链技术的诞生,就是对信任机制的一次重构。与传统的货币不同,区块链技术的信任是建立在技术基础上,而不是集体心理或中心机构。如赫拉利描述的,货币的价值来源于人们的共同信任,而区块链技术则将这种信任转移到了技术上。通过去中心化的结构,区块链确保了数据的不可篡改性和透明性,从而建立了一个新的信任机制。

二、围绕区块链技术的几个问题:

1.信任的构建:

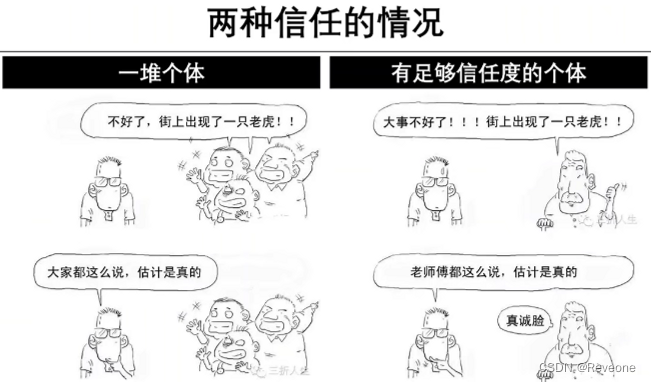

从上图中可以看到信任的两种情况,前一种也就是所谓的三人成虎,第二种就是一个公信度极高人的背书。

金融交易基于信任。一个国家的货币之所以有价值,很大程度上是因为人们对该国有信心。例如,人们相信一些画家的画很有价值,这幅画就可以卖出高价。所以无论是什么东西只要人们相信它具有价值那么他就是有价值的。

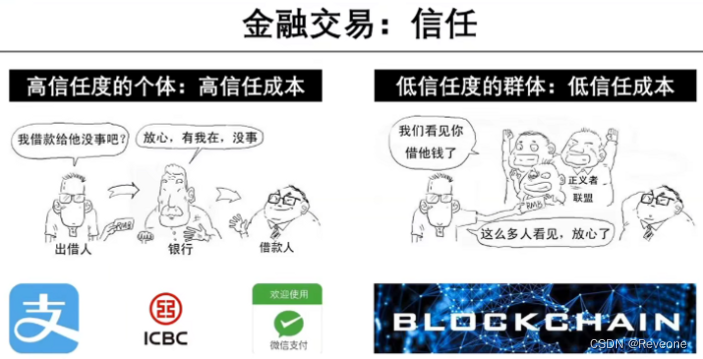

上图是金融交易试的两种信任情况的具体表现,中本聪提出的比特币就属于后者的情况,其核心思想是创建一个去中心化的货币系统,其中通过特定的技术和协议确保每一笔交易的完整性、安全性和不可篡改性。

2.交易的公正与透明:

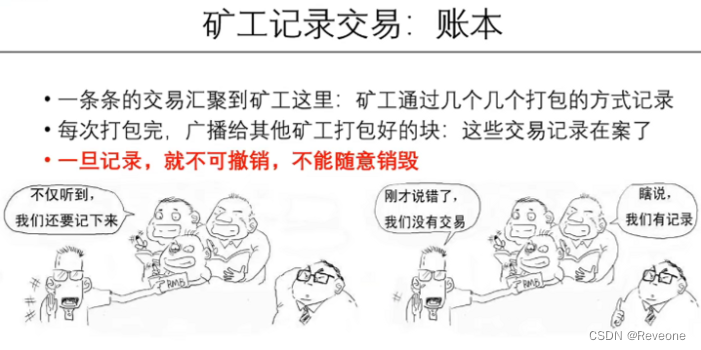

中本聪通过比特币展示了如何在一个去中心化的网络中记录交易。矿工的引入不仅确保了交易信息的录入,还通过奖励机制激励了他们。

3.如何保证每笔交易的安全性和不可篡改性:

区块链保证交易安全性和不可篡改性的关键在于其独特的结构以及对密码的应用:

- 链式结构:区块链是由一系列区块组成的链条。每个区块包含了一批交易记录,并且还有前一个区块的哈希值。这意味着,为了修改任何一个区块中的信息,不仅需要修改该区块,还需要修改它后面的所有区块,这在实际操作中几乎是不可能的。

- 哈希函数:每个区块都通过哈希函数生成一个唯一的哈希值。哈希函数的特性是,即使只修改区块中的一个微小的数据,产生的哈希值也会完全不同。因此,任何篡改都会被立刻被检测到。

4.有很多人记账后,选择谁写的账单:

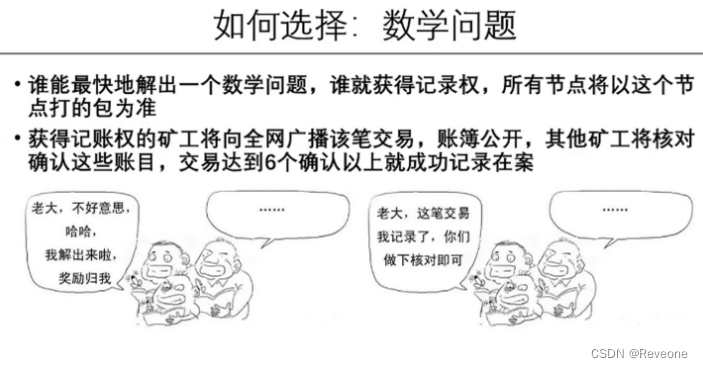

在一个没有中心化机构的网络中,如何确保账本的真实性?工作量证明策略被提出,旨在提高伪造账本的成本,确保每一个交易的真实与不变。

工作量证明(Proof of Work,PoW)机制:

1. 为什么需要PoW机制:

在去中心化的网络中,记账节点间可能出现分歧,导致不同的账本版本。面对多个版本,如何判断哪一个是正确的呢?在没有中心权威进行确认的情况下,这是个大问题。而"少数服从多数"的原则在此处并不适用,因为恶意攻击者可以创建众多伪造的节点来占据多数,这种攻击被称为“女巫攻击”。简单地提高加入网络的成本是无法防止此类攻击的,因为对于某些攻击者来说,这只是一次性成本。

2. PoW机制的目的:

工作量证明机制的目的是确保对网络的攻击成本极高,使得攻击变得不实际。为了篡改区块链上的数据,攻击者不仅需要控制超过50%的网络算力,还需要重新完成所有篡改后的区块的计算,这对攻击者来说是巨大的资源消耗。

3. PoW机制的工作方法:

- 区块构建:矿工从交易池中选取交易,将它们打包成一个区块。

- 计算Merkle树:矿工计算所有交易的Merkle树的根哈希值,并将其包含在新区块的头部。

- 计算区块哈希:矿工在新区块头部中添加上一个区块的哈希值、Merkle根和其他必要信息。

- 找到符合条件的哈希:矿工开始变更头部的一个字段,通常称为“随机数”(nonce),并计算新区块的哈希值,直到找到一个满足网络当前难度目标的哈希值。

- 广播新区块:一旦找到了满足条件的哈希值,矿工就可以将新区块广播到整个网络,其他节点会验证新区块,并决定是否将其添加到自己的区块链版本中。

这篇文章到这里就结束了,写这篇文章的目的主要是简单介绍一下区块链技术为之后的智能合约漏洞相关文章做铺垫。还有文章中用到的几张图是我之前学习区块链时截取的,如有侵权烦请私信我,我会立即进行处理。