子域名的收集对于渗透测试而言,既能完善信息,又能扩大攻击面。

本文介绍5种子域名挖掘方式

1、子域名挖掘工具

本文分享两个子域名挖掘工具,跳转链接:

【网络安全 | 渗透工具/信息收集/域名爆破】Layer子域名挖掘机安装及使用详析 CSDN@秋说

【网络安全 | 渗透工具/信息收集/域名爆破】SubDomainsBrute安装及使用详析 CSDN@秋说

2、第三方网站

1)在线子域名爆破网站:http://z.zcjun.com/

2)VT:virustotal.com

VirusTotal,是一个提供免费的可疑文件分析、URL分析等服务的网站。

进入官网点击search模块,输入主域名并回车,在扫描结果页面点击RELATIONS模块即可查看子域名:

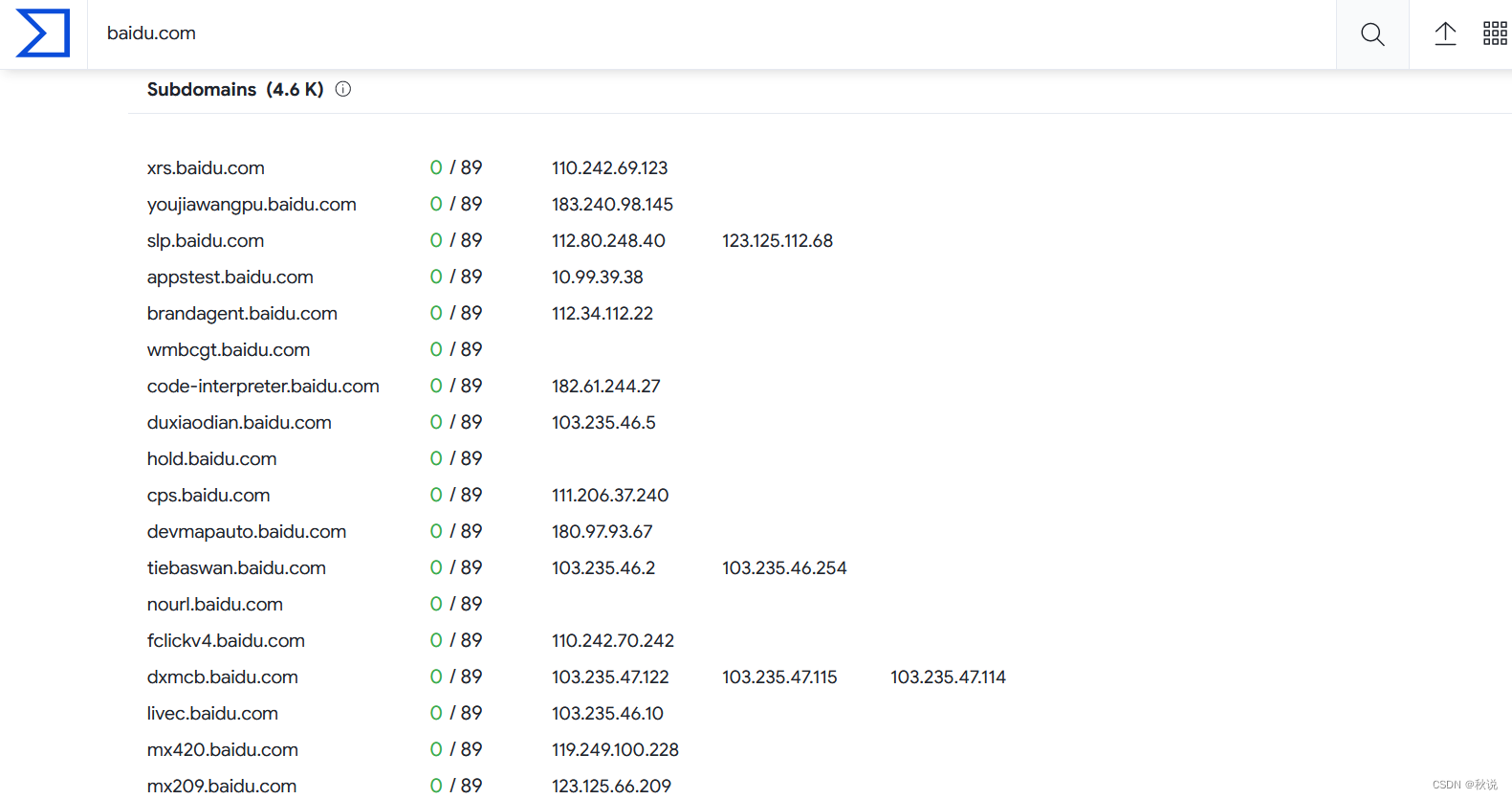

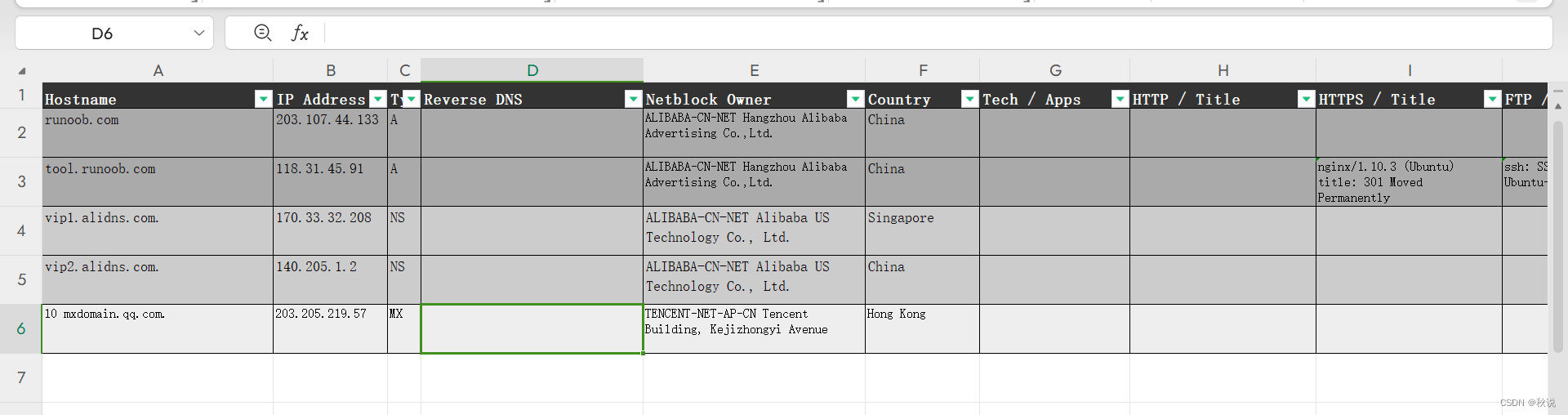

3)DNSdumpster:dnsdumpster.com

DNSdumpster是一个免费的域名研究工具,可以用于查找与域名相关的主机。

输入域名后并回车,扫描结果将在下方出现:

可下载扫描结果:

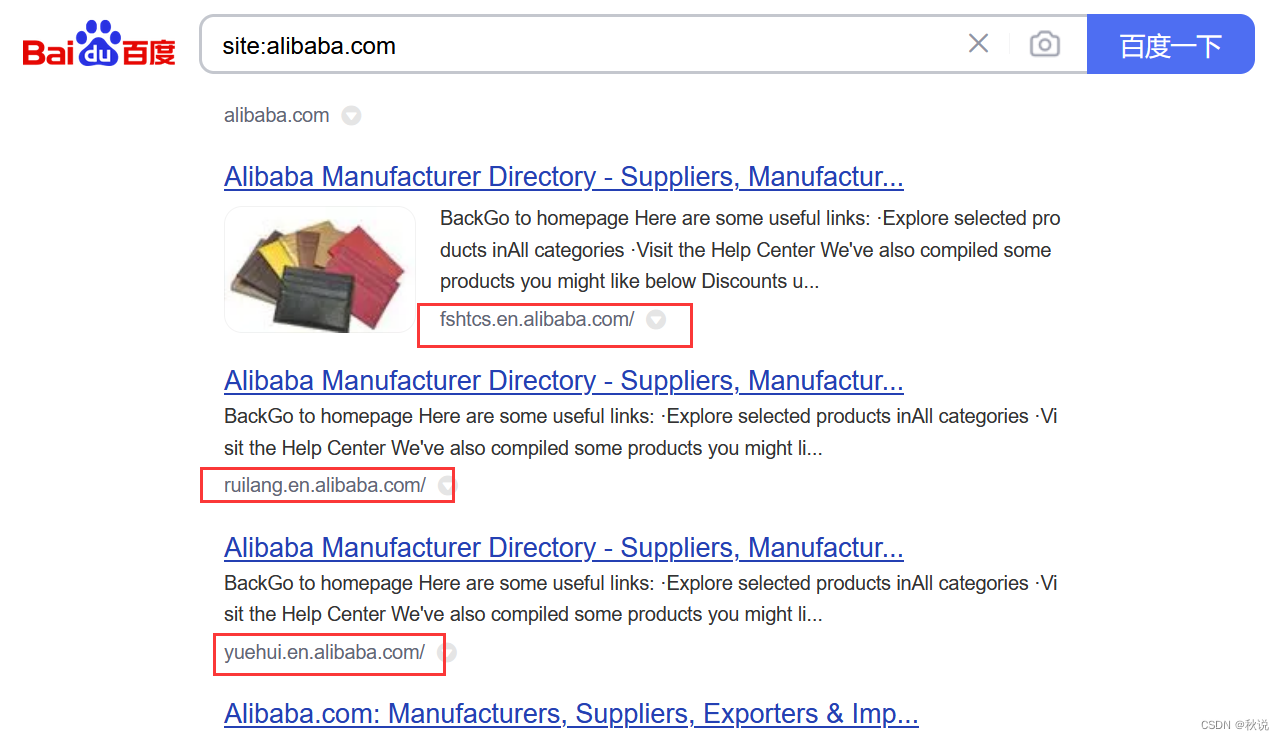

3、搜索引擎

1)百度

语法:

site:xxx.com

2)必应

site:xxx.com

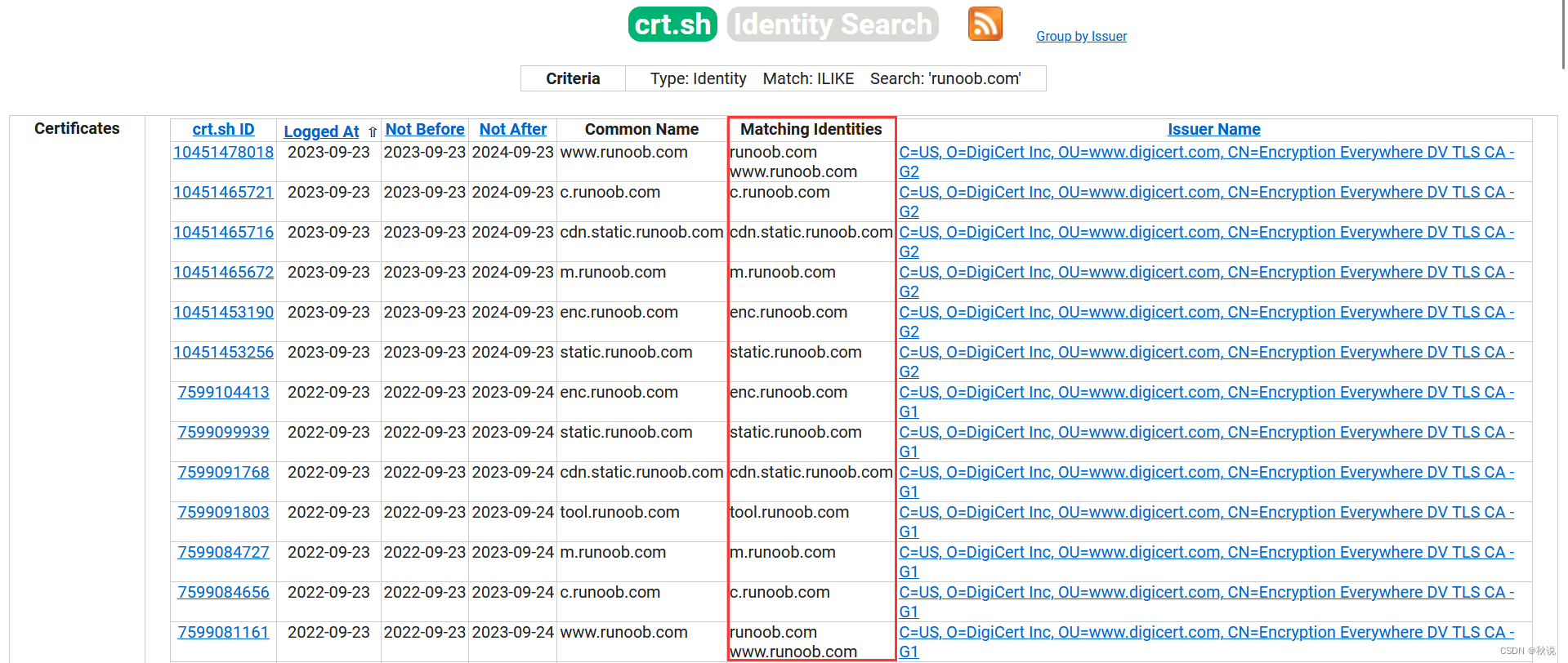

4、证书透明性发现子域名

crt.sh:https://crt.sh

5、DNS域传送漏洞发现子域名

DNS区域传送(DNS zone transfer)指的是一台备用服务器使用来自主服务器的数据刷新自己的域(zone)数据库,目的是为了做冗余备份,防止主服务器出现故障时dns解析不可用。然而主服务器对来请求的备用服务器未作访问控制,验证身份就做出相应故而出现这个漏洞。

Vulhub中的 dns-zone-transfer 即为DNS域传送漏洞,读者可自行复现。

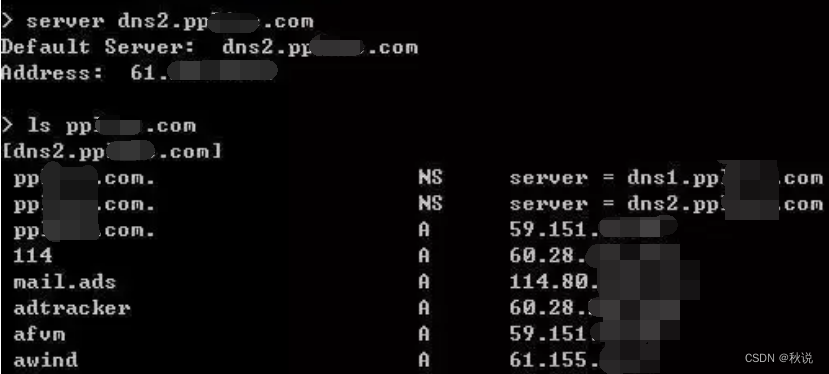

1)nslookup

nslookup的基本原理及使用参考:【网络安全 | 信息收集】CDN的判断与绕过、nslookup基本使用 | CSDN@秋说

举个例子:

2)Linux命令

- 发送dns请求,获取域名在目标dns服务器上的A记录

dig @yourip xxx.com

- 发送axfr类型的dns请求

dig @yourip -t axfr xxx.com

3)dnswalk

dnswalk工具可以使用DNS区域传输来获取特定域名的完整DNS记录。它从主DNS服务器请求域名的完整DNS区域,并在接收到响应后分析和显示所有记录。这对于识别潜在的DNS配置问题、查找隐藏的子域以及进行安全评估都很有帮助。

4)dnsenum

dnsenum是一个多功能 DNS 枚举工具,它可以执行各种 DNS 查询和枚举操作,例如从域名服务器获取主机名、枚举子域、列出 MX 记录等。dnsenum还可以通过使用字典文件来尝试猜测域名或子域名。