目

十一、配置 DHCP【动态主机配置协议,用于给终端设备分配 IP 地址 】 服务

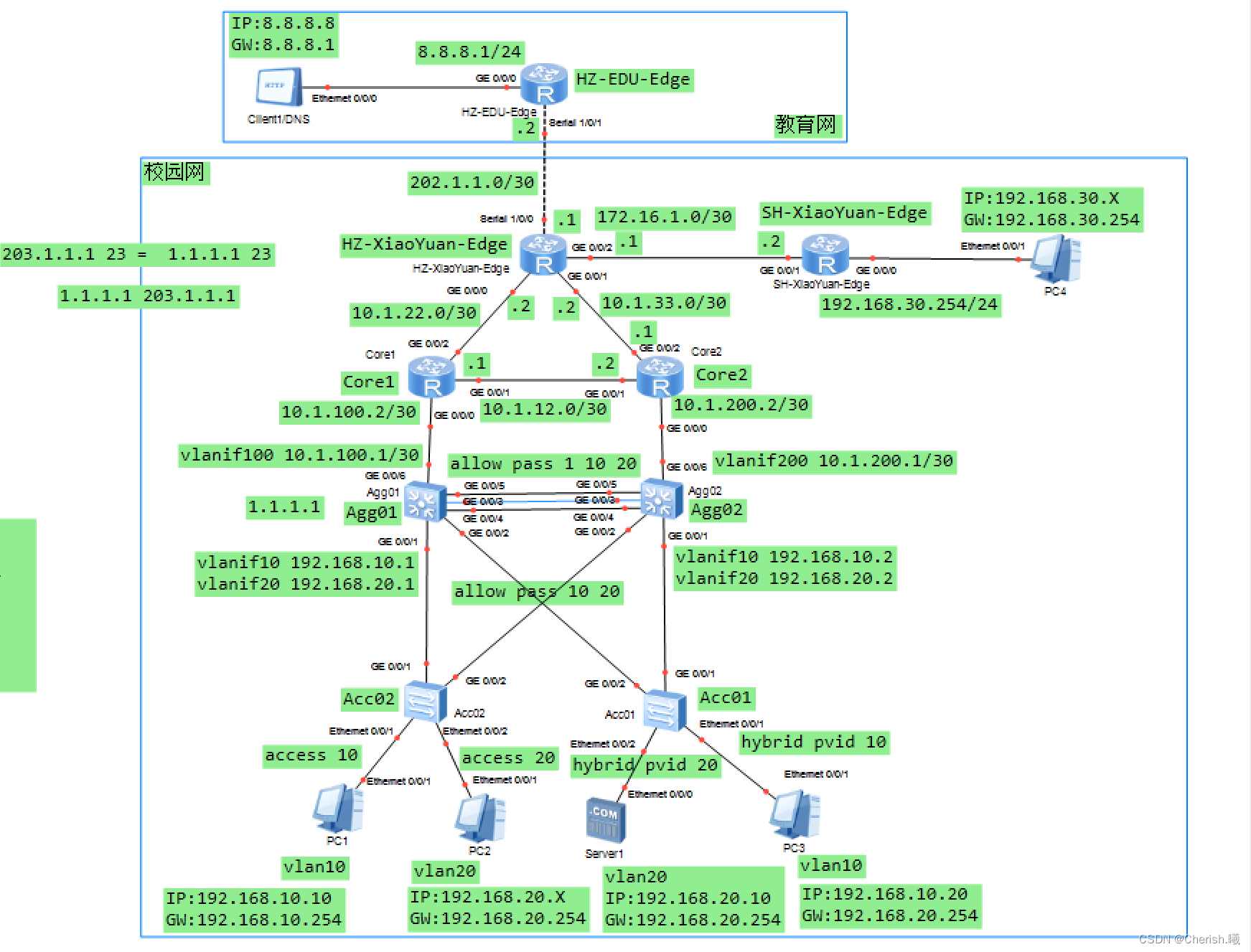

实验拓扑

配置中的注意事项:(针对新手)

dis this 查看当前模式的所有配置。

ospf 邻居无法正常建立的常见原因:

1、设备间相连的接口地址和掩码配置错误

2、network 命令配置错误的地址

vlan , trunk ,eth-trunk,ip 的配置要100%正确。

运行ospf协议的设备上可使用 dis ip int brief。

实验目的

实验要求

12、配置 ACL

13、配置 telnet 网管

14、配置 SNMPv2/SNMPv3 协议

15、保存所有设备配置,保存拓扑文件

实验步骤

一、搭建实验拓扑

如上图所示

二、配置主机名称

三、配置链路聚合

[Agg02-Eth-Trunk1]max active-linknumber 1

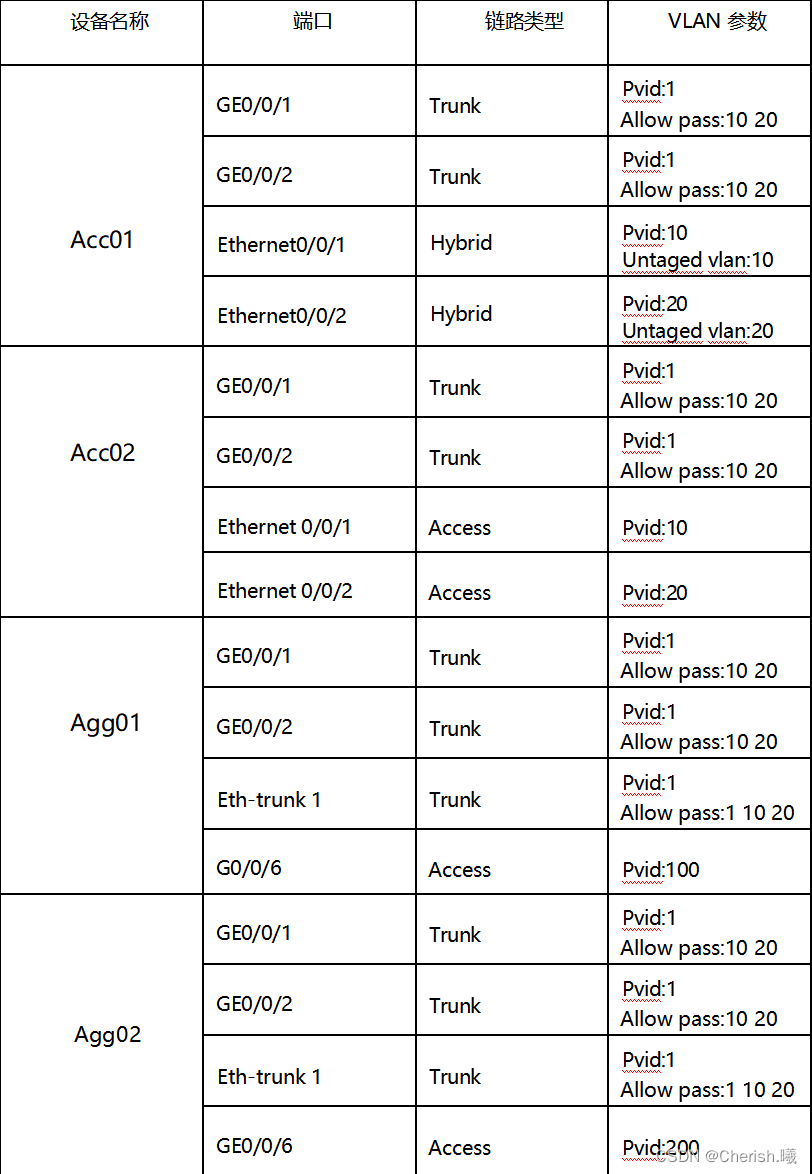

四、VLAN 配置

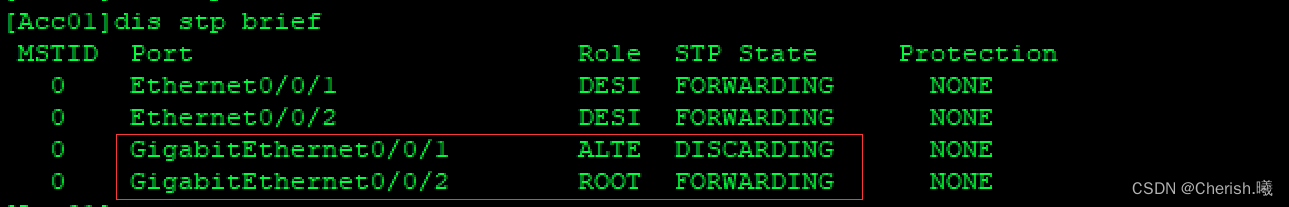

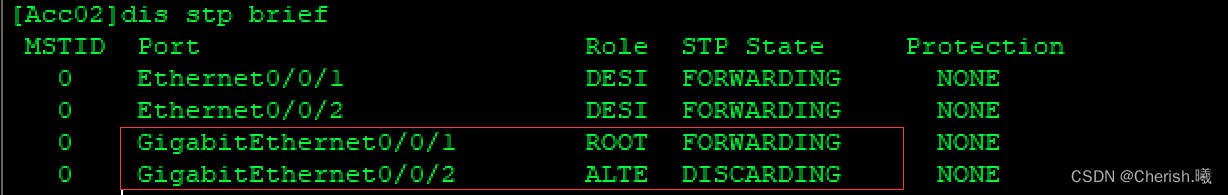

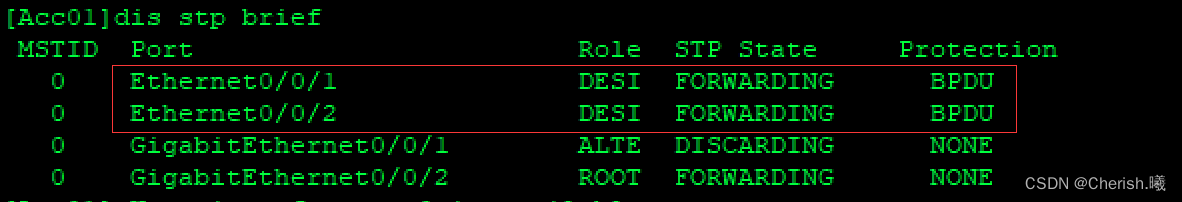

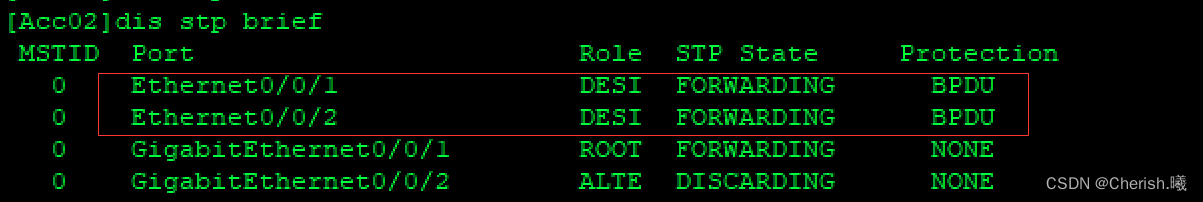

五、配置 RSTP 协议

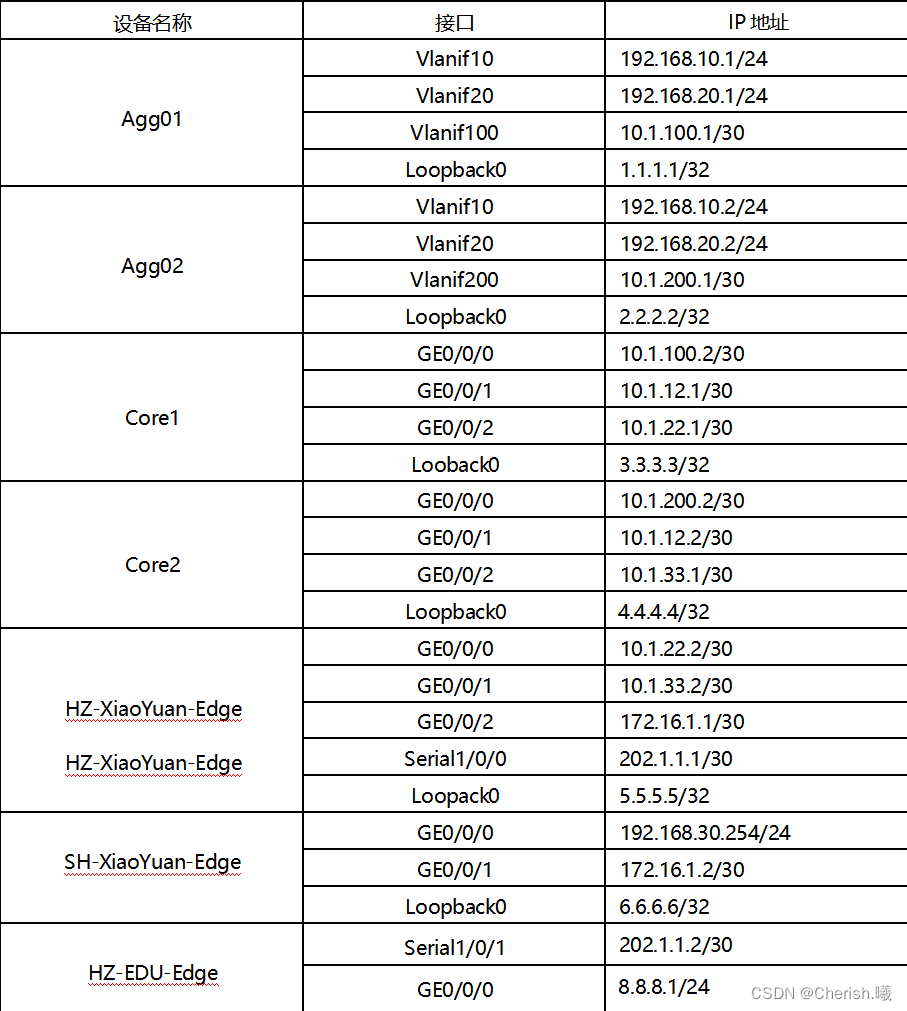

六、配置 IP 地址

[Agg01]int Vlanif 10

[Agg01-Vlanif10]ip address 192.168.10.1 24

[Agg01]int Vlanif 20

[Agg01-Vlanif20]ip address 192.168.20.1 24

[Agg01]int Vlanif 100

[Agg01-Vlanif100]ip address 10.1.100.1 30

[Agg01]int LoopBack 0

[Agg01-LoopBack0]ip address 1.1.1.1 32

[Agg02]int Vlanif 10

[Agg02-Vlanif10]ip address 192.168.10.2 24

[Agg02]int Vlanif 20

[Agg02-Vlanif20]ip address 192.168.20.2 24

[Agg02]int Vlanif 200

[Agg02-Vlanif200]ip address 10.1.200.1 30

[Agg02]int LoopBack 0

[Agg02-LoopBack0]ip address 2.2.2.2 32

[Core1]int g0/0/0

[Core1-GigabitEthernet0/0/0]ip address 10.1.100.2 30

[Core1]int g0/0/1

[Core1-GigabitEthernet0/0/1]ip address 10.1.12.1 30

[Core1]int g0/0/2

[Core1-GigabitEthernet0/0/2]ip address 10.1.22.1 30

[Core1]int LoopBack 0

[Core1-LoopBack0]ip address 3.3.3.3 32

[Core2]int g0/0/0

[Core2-GigabitEthernet0/0/0]ip address 10.1.200.2 30

[Core2]int g0/0/1

[Core2-GigabitEthernet0/0/1]ip address 10.1.12.2 30

[Core2]int g0/0/2

[Core2-GigabitEthernet0/0/2]ip address 10.1.33.1 30

[Core2]int LoopBack 0

[Core2-LoopBack0]ip address 4.4.4.4 32

[HZ-XiaoYuan-Edge]int g0/0/0

[HZ-XiaoYuan-Edge-GigabitEthernet0/0/0]ip address 10.1.22.2 30

[HZ-XiaoYuan-Edge]int g0/0/1

[HZ-XiaoYuan-Edge-GigabitEthernet0/0/1]ip address 10.1.33.2 30

[HZ-XiaoYuan-Edge]int g0/0/2

[HZ-XiaoYuan-Edge-GigabitEthernet0/0/2]ip address 172.16.1.1 30

[HZ-XiaoYuan-Edge]int s1/0/0

[HZ-XiaoYuan-Edge-Serial1/0/0]ip address 202.1.1.1 30

[HZ-XiaoYuan-Edge]int LoopBack 0

[HZ-XiaoYuan-Edge-LoopBack0]ip address 5.5.5.5 32

[SH-XiaoYuan-Edge]int g0/0/0

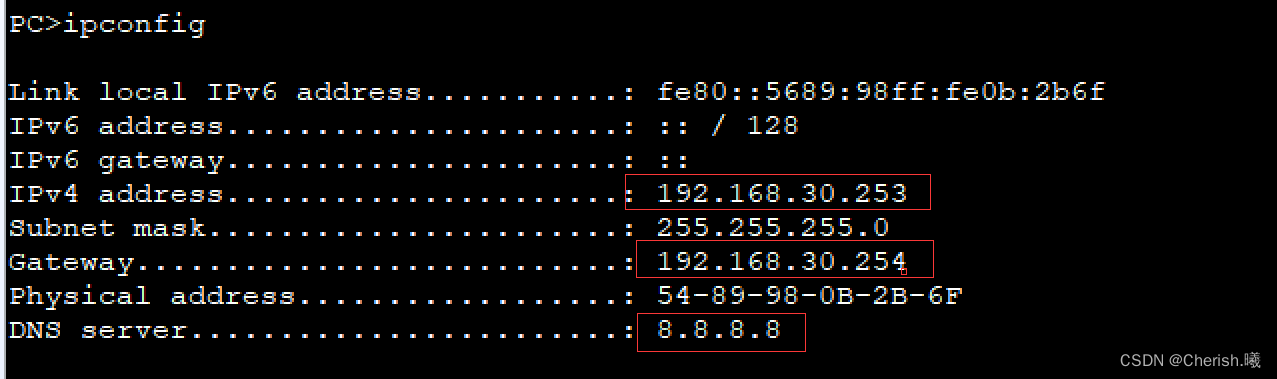

[SH-XiaoYuan-Edge-GigabitEthernet0/0/0]ip address 192.168.30.254 24

[SH-XiaoYuan-Edge]int g0/0/1

[SH-XiaoYuan-Edge-GigabitEthernet0/0/1]ip address 172.16.1.2 30

[SH-XiaoYuan-Edge]int LoopBack 0

[SH-XiaoYuan-Edge-LoopBack0]ip address 6.6.6.6 32

[HZ-EDU-Edge]int s1/0/1

[HZ-EDU-Edge-Serial1/0/1]ip address 202.1.1.2 30

[HZ-EDU-Edge]int g0/0/0

[HZ-EDU-Edge-GigabitEthernet0/0/0]ip address 8.8.8.1 24

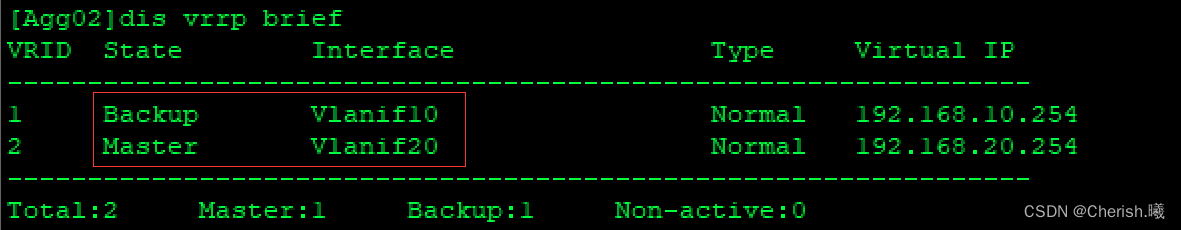

七、配置 VRRP 协议。

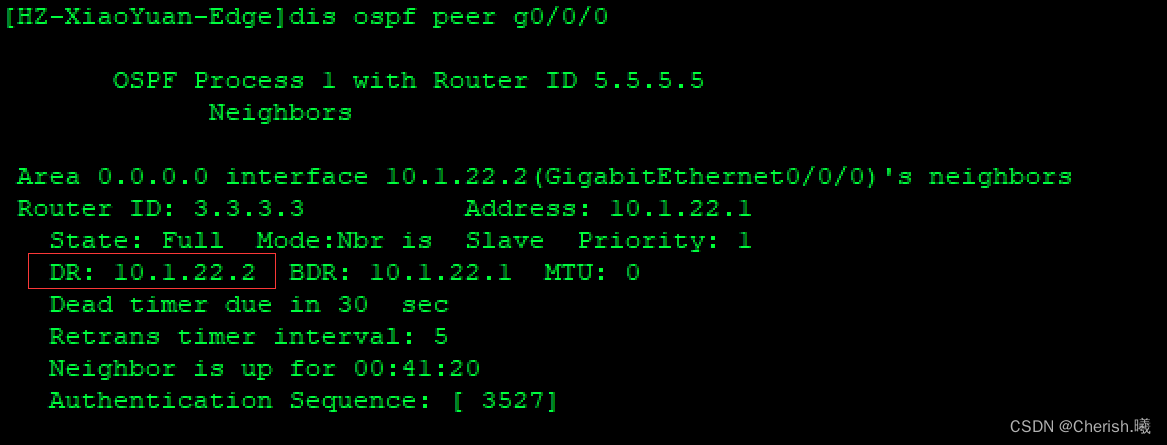

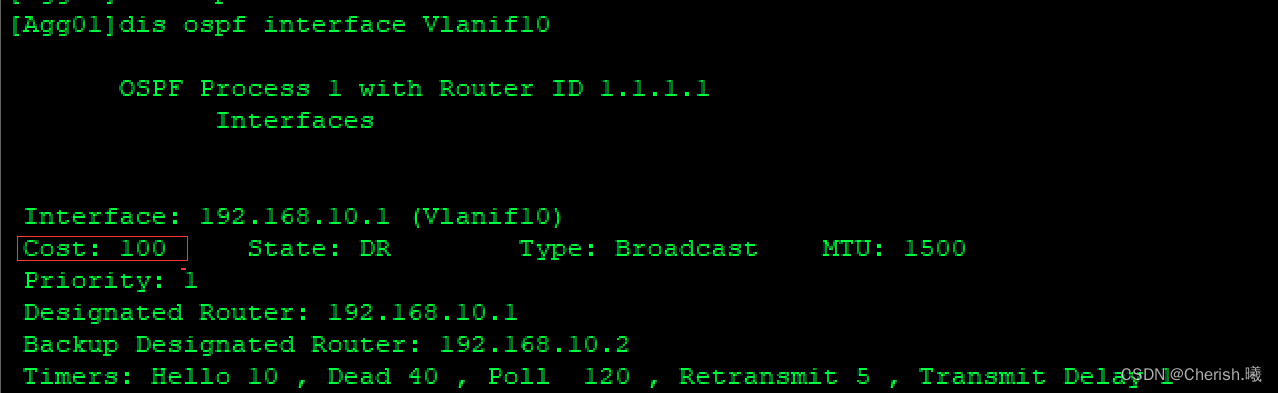

八、配置 OSPF 协议

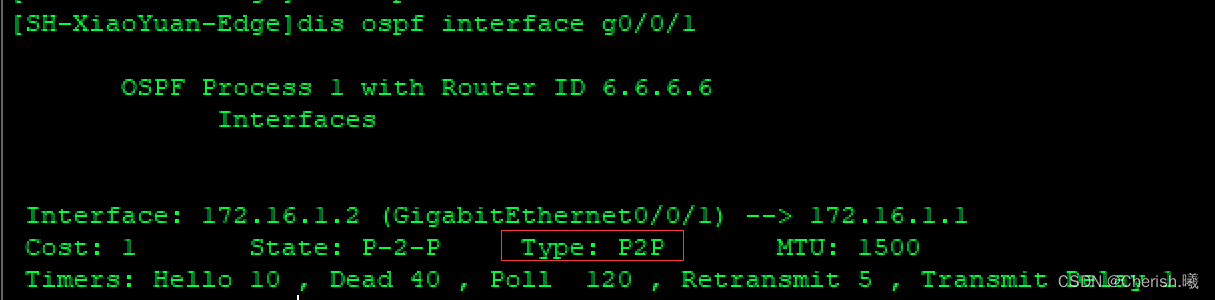

在 HZ-XiaoYuan-Edge 或者 SH-XiaoYuan-Edge 上使用 dis ospf int g0/0/1 查看是否为 P2P 。

九、配置 PAP 和 CHAP 认证

十、配置静态路由

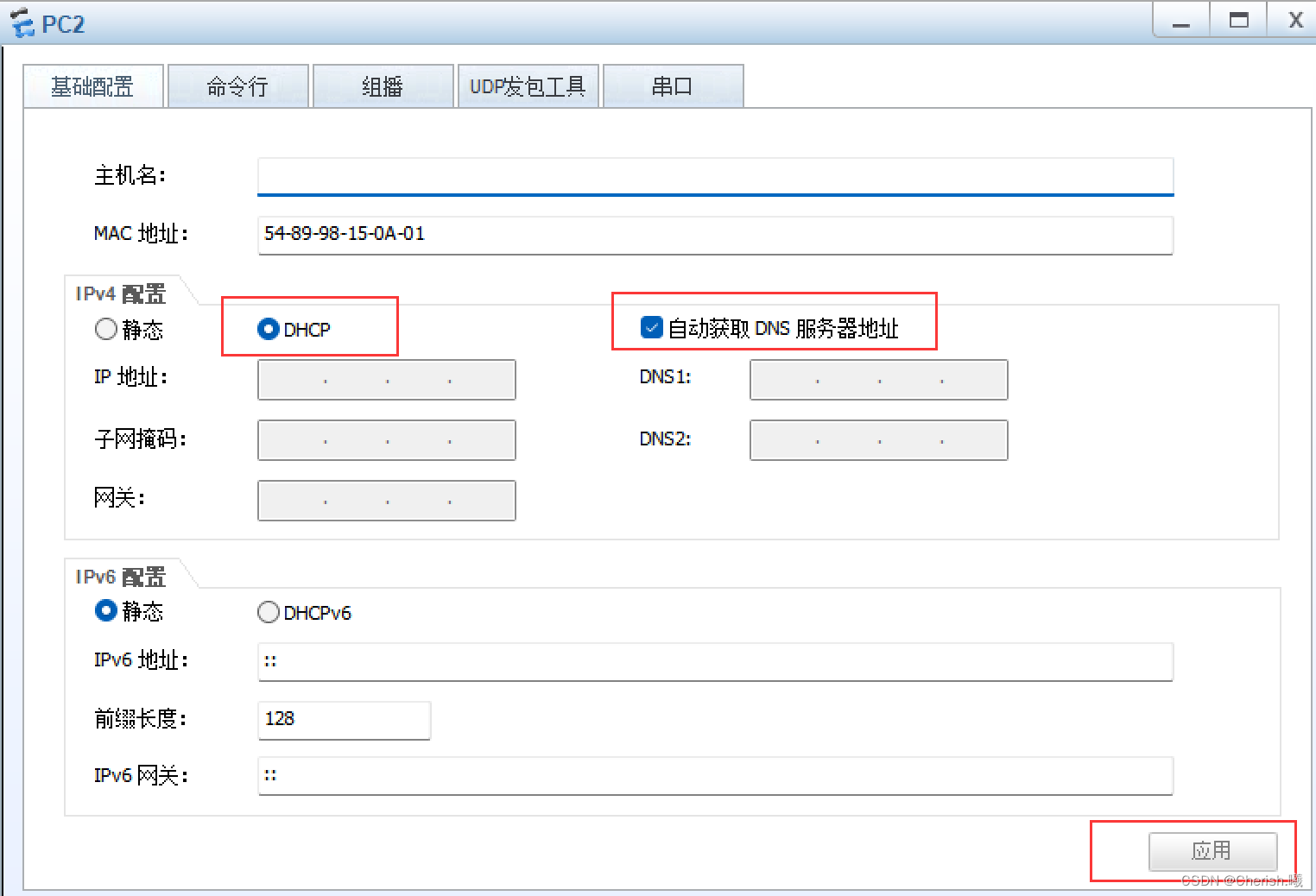

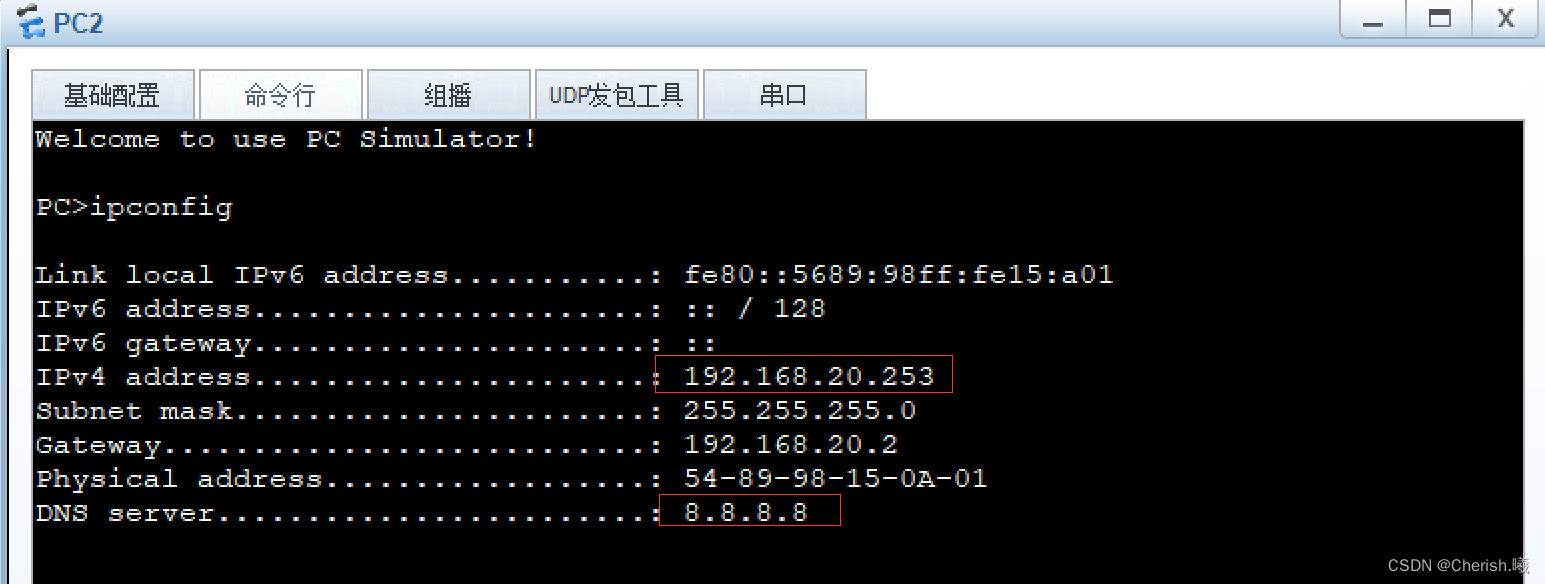

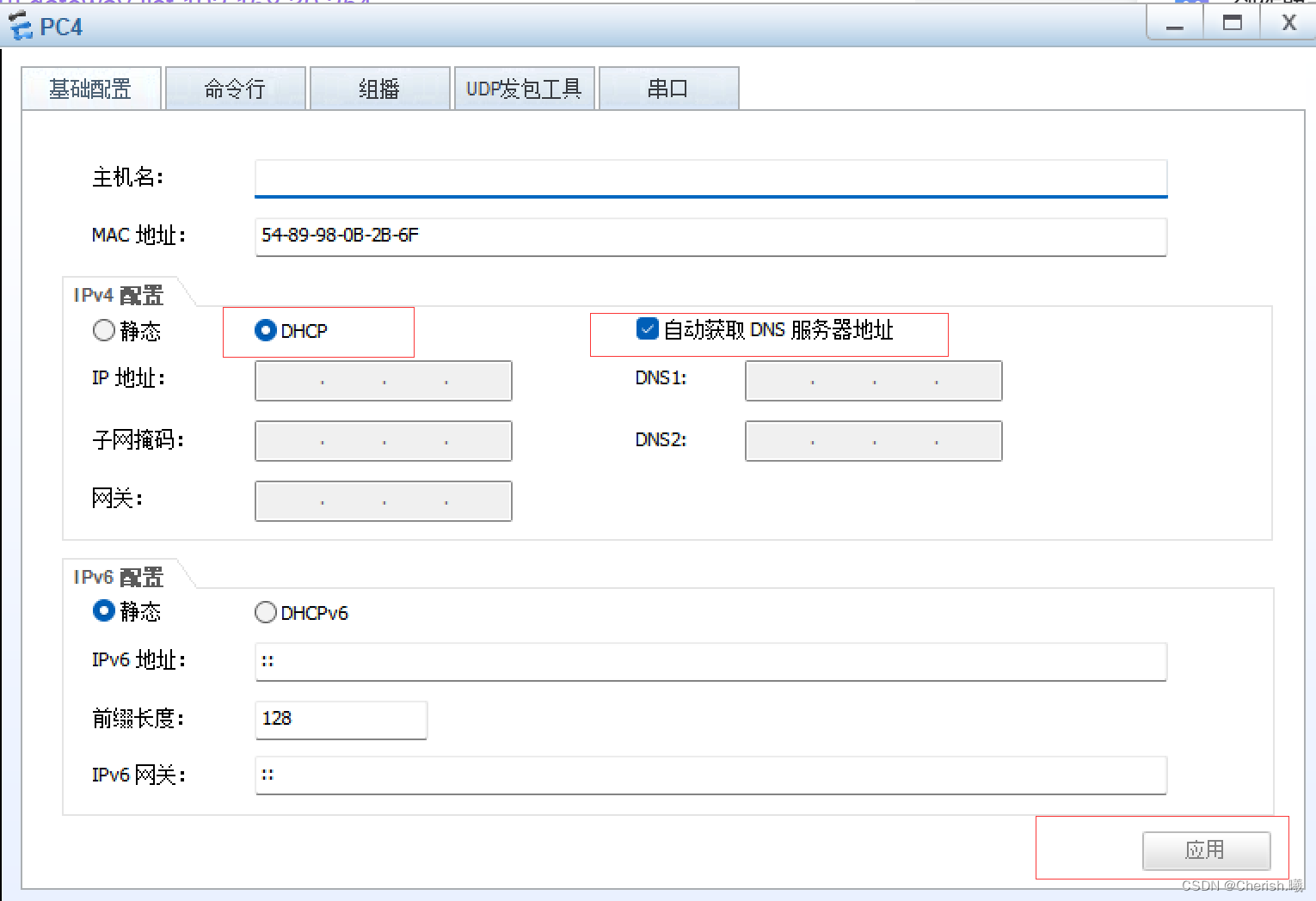

十一、配置 DHCP【动态主机配置协议,用于给终端设备分配 IP 地址 】 服务

十二、配置 NAT

十三、配置 ACL

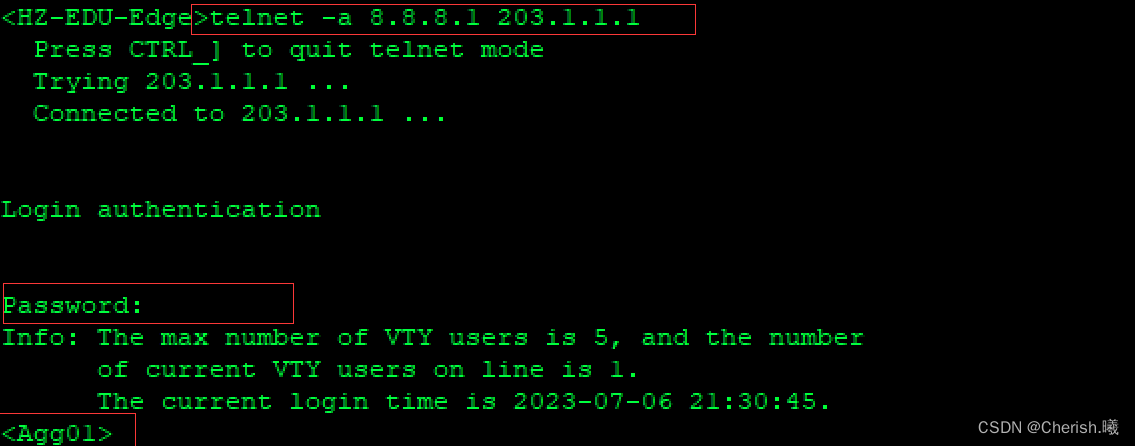

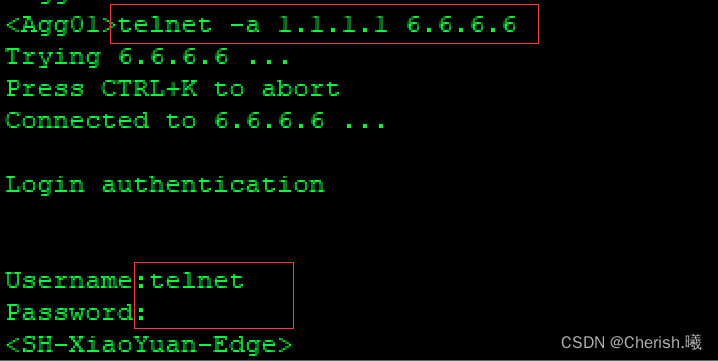

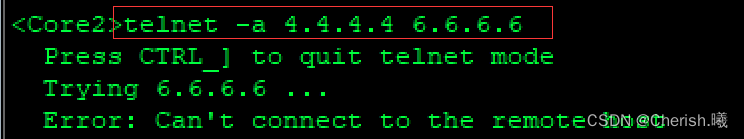

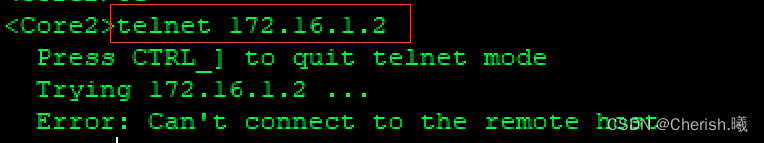

十四、配置 telnet 网管

十五、配置 SNMPv2/SNMPv3 协议 ,可选练习。

实验总结

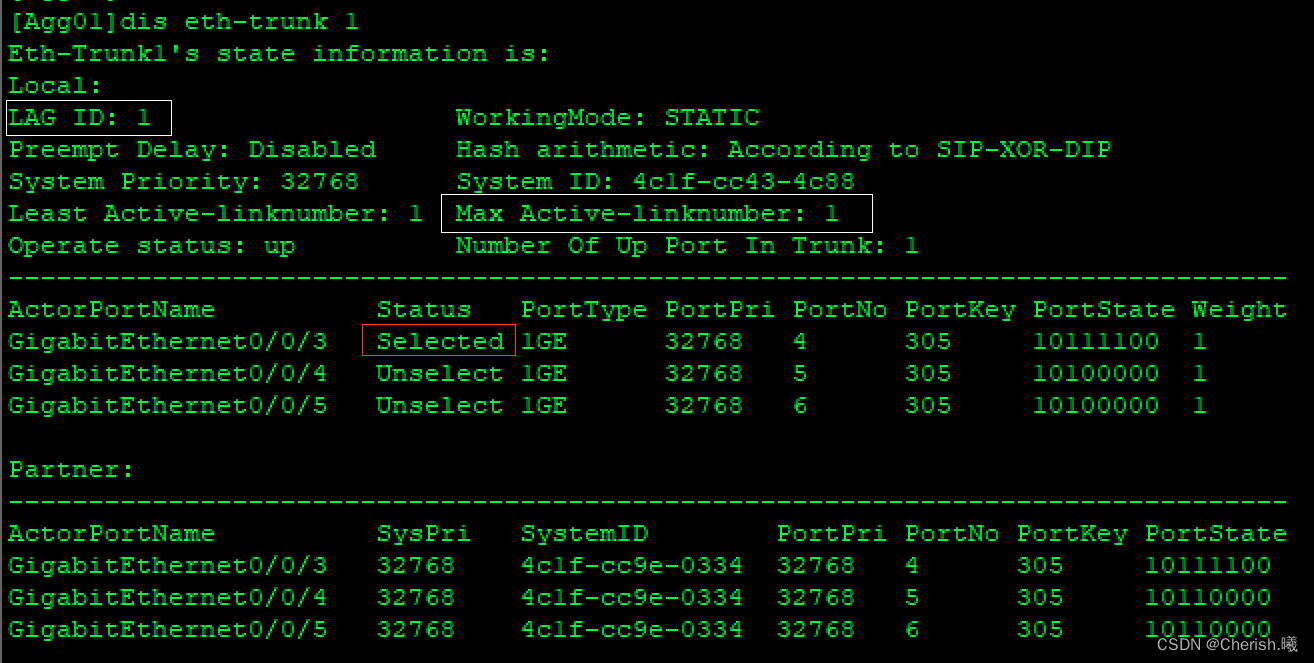

链路聚合LACP模式:

采用LACP协议的一种链路聚合模式。设备间通过链路聚合控制协议数据单元(Link Aggregation Control Protocol Data Unit,LACPDU)进行交互,通过协议协商确保对端是同一台设备、同一个聚合接口的成员接口。

[Agg01]dis eth-trunk 1中的显示内容:

Preempt Delay 抢占延迟 Hash arithmetic 哈希算法

VLAN 配置:

配置 VRRP 协议:

配置 PAP 和 CHAP 认证

配置认证方:

执行命令aaa, 进入AAA视图。

执行命令local-user user-name password, 创建本地帐号,并配置本地账号的登录密码。

执行命令local-user user-name service-type ppp, 配置本地用户使用的服务类型为PPP。

执行命令system-view,进入系统视图。

执行命令interface interface-type interface-number,进入指定的接口视图。

执行命令ppp authentication-mode pap [ [ call-in ] domain domain-name ],配置PPP认证方式为PAP。

缺省情况下,PPP协议不进行认证。

如果配置domain domain-name,则指定的域必须已经通过命令domain(AAA视图)创建。

PAP认证时,密码会在网络中以明文形式传输,存在安全风险。推荐使用CHAP认证。

配置被认证方:

执行命令system-view, 进入系统视图。

执行命令interface interface-type interface-number, 进入指定的接口视图。

执行命令ppp pap local-user username password { cipher | simple } password, 配置本地被对端以PAP方式认证时本地发送的PAP用户名和密码。

配置的用户名和密码要和认证方配置的用户名和密码一致。

缺省情况下,对端采用PAP认证时,本地设备发送的用户名和口令均为空。

配置 NAT

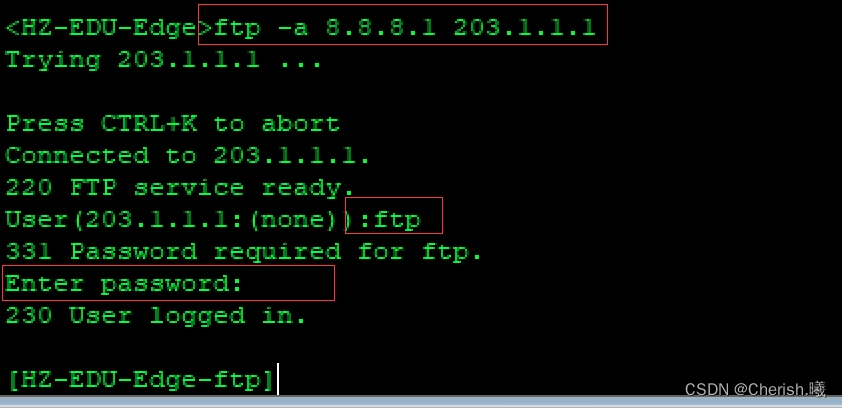

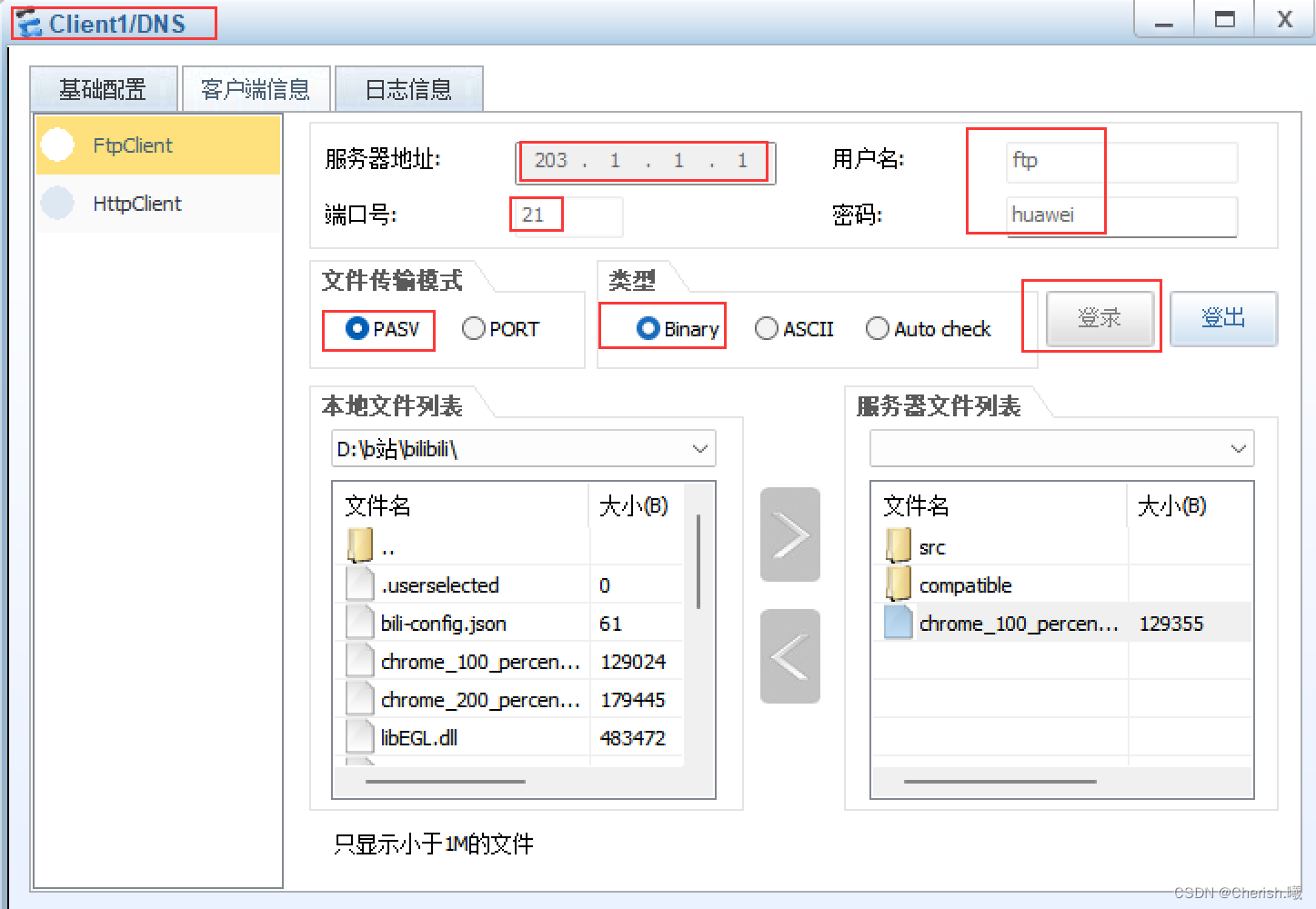

- “ftp-directory flash:”:这是指定FTP用户的根目录的命令部分。"ftp-directory"表示设置FTP目录,"flash:"是指定的根目录路径,它表明FTP用户的根目录将位于设备的flash存储器上。

配置ACL

{permit | deny} {protocol} {source} {source_port} {destination} {destination_port}

{permit | deny}:指定允许或拒绝特定协议流量通过。{protocol}:指定要匹配的协议,如IP、TCP、UDP等。{source}:指定源IP地址或源IP地址范围。{source_port}:指定源端口,可选。{destination}:指定目标IP地址或目标IP地址范围。{destination_port}:指定目标端口,可选。

注意:

在ACL规则中,0.0.0.0不是子网掩码,而是用于表示匹配任意子网的通配符。

在给定的ACL规则中:

rule deny icmp source 192.168.10.20 0.0.0.0 destination 8.8.8.8 0.0.0.0

source 192.168.10.20 0.0.0.0指定要匹配的源IP地址范围,其中0.0.0.0表示任意源IP地址。destination 8.8.8.8 0.0.0.0指定要匹配的目标IP地址范围,同样,0.0.0.0表示任意目标IP地址。

使用0.0.0.0作为通配符,使得该ACL规则适用于任意的源IP地址和目标IP地址,无论具体子网如何划分。

需要注意的是,一些网络设备或系统可能使用不同的表示方式,如使用any或any/0来表示任意子网。因此,具体命令的语法和表示方式可能会依赖于设备和操作系统的要求。在实际配置中,请参考设备的官方文档或命令参考手册来确定正确的匹配方式。

自己写的可能有手误,请各位伙伴们不吝赐教。