*俺必须承认这道题出的蛮难的。。。。*它居然把主要程序放在他自己编写的dll里,不得不说还是蛮稀奇

首先打开ida

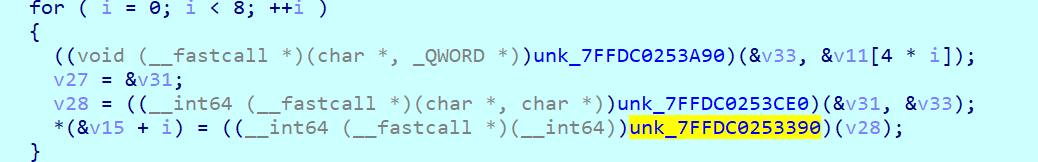

调试进入string_t0_long这函数(当然也可以去看它的dll文件,反正都一样,我不过是喜欢看调试)

(这里为了看的清楚一点,一律采用dll的原本编译的图,之后讲解的个个函数功能,均是调试发现的)

6200是hash函数,operator++是v5的地址++,

之后又返回去了,得到的hash值进行对比

总结一下,就是base64加密后,每四个为一组,每组的hash值做对比,那么简单,

爆破一下就好了,代码就不写了,比较简单,抄一下ida的伪代码就行

最后得到flag

flag{l_have_no_gir1_frieNd}

[GXYCTF2019]minecraft

猜你喜欢

转载自blog.csdn.net/qq_37439229/article/details/105521604

今日推荐

周排行