目录

Web

一、Baby_trick(200分)

分析:

需要绕过的地方

- value需要上传一个数组,然后会判断是否为字母和数字,如果是,就直接unset了,绕过方法就是+256,超出他判断的范围,chr函数会自动对256除余。Ascii有128个常用字符,其实有256个字符。

- Password需要小于232,并且大于233,这样的数不存在,需要绕过过,Intval函数不识别十进制以的进制。

解决:

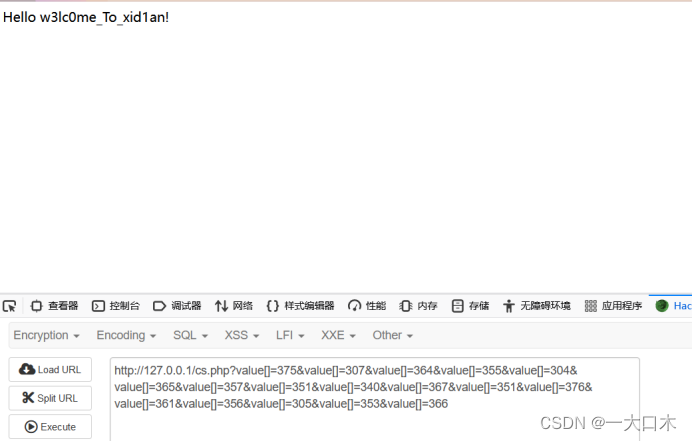

1.构造value

value[]=375&value[]=307&value[]=364&value[]=355&value[]=304&value[]=365&value[]=357&value[]=351&value[]=340&value[]=367&value[]=351&value[]=376&value[]=361&value[]=356&value[]=305&value[]=353&value[]=366&

2.构造密码

password=0x123

3.合成就是

value[]=375&value[]=307&value[]=364&value[]=355&value[]=304&value[]=365&value[]=357&value[]=351&value[]=340&value[]=367&value[]=351&value[]=376&value[]=361&value[]=356&value[]=305&value[]=353&value[]=366&password=0x123

4.复制粘贴代码进行尝试

我们先绕过username试试

成功,在尝试密码

得到flag{bd6c746d0196a31e42c2a1ac7e7dbc4b}

二、文件上传1(200分)

万能密码,无法sql注入

检查f12,没什么发现

查看页面源代码,发现参数file

爆破目录得到upload.php

文件上传

上传php失败,我们上传图片一句话木马

蚁剑去连接,结果失败

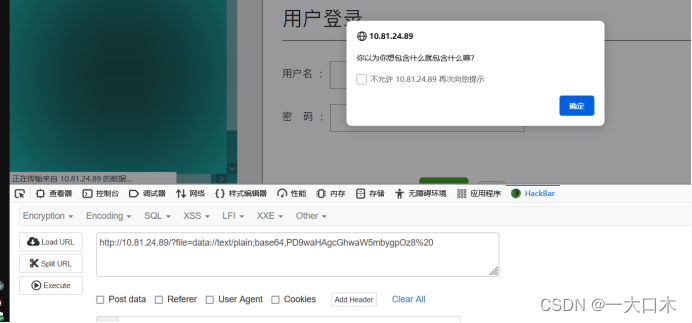

换个思路,file还没用,用文件包含试试,发现,都被过滤了,就剩下zip可以用

压缩为zip后改名为jpg,我试过了,zip上传不了

然后上传

构造

http://10.81.24.89/?file=zip:///var/www/html/upload/zip_shell.jpg%23shell.php

flag{edce2dc468e24729d94f951349ca25fe}

三、pass(200分)

查看页面源代码,发现有个字典zip文件,爆破用

Burp拦包,发现没有提示验证码错误,说明验证码可以重复使用

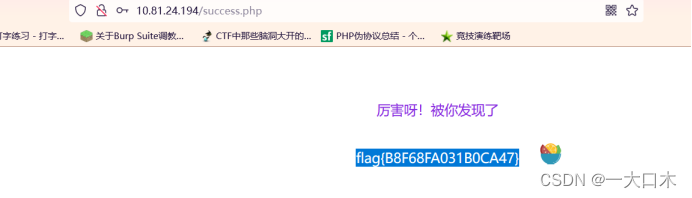

利用字典进行爆破,发现密码:abgrislga

登陆发现flag{B8F68FA031B0CA47}

四、web签到(200分)

查看页面源代码,有三个,依次访问,没有可用信息

Dirsearch扫描出readme.txt

访问后发发现乱码,将js乱码执行发先flag,提交后失败

将flag中的东西大小写都试试,不行

我们去访问一下flag的内容发现flag{DJFKDJFDKLJKLFJD}

五、源码(200分)

查看页面源代码,发现js文件,访问

发现base64

TUhnMk5qWmpOakUyTnpkaU5EUXpOalF5TXpJME5qTXpNekkwTVRNME16YzBNak00TkRJME16UXlNelUzWkE9PQ==

CyberChef (gchq.github.io)解码,两次解码后,16进制,base16解码

flag{D6B2F32A47B8BCB5}