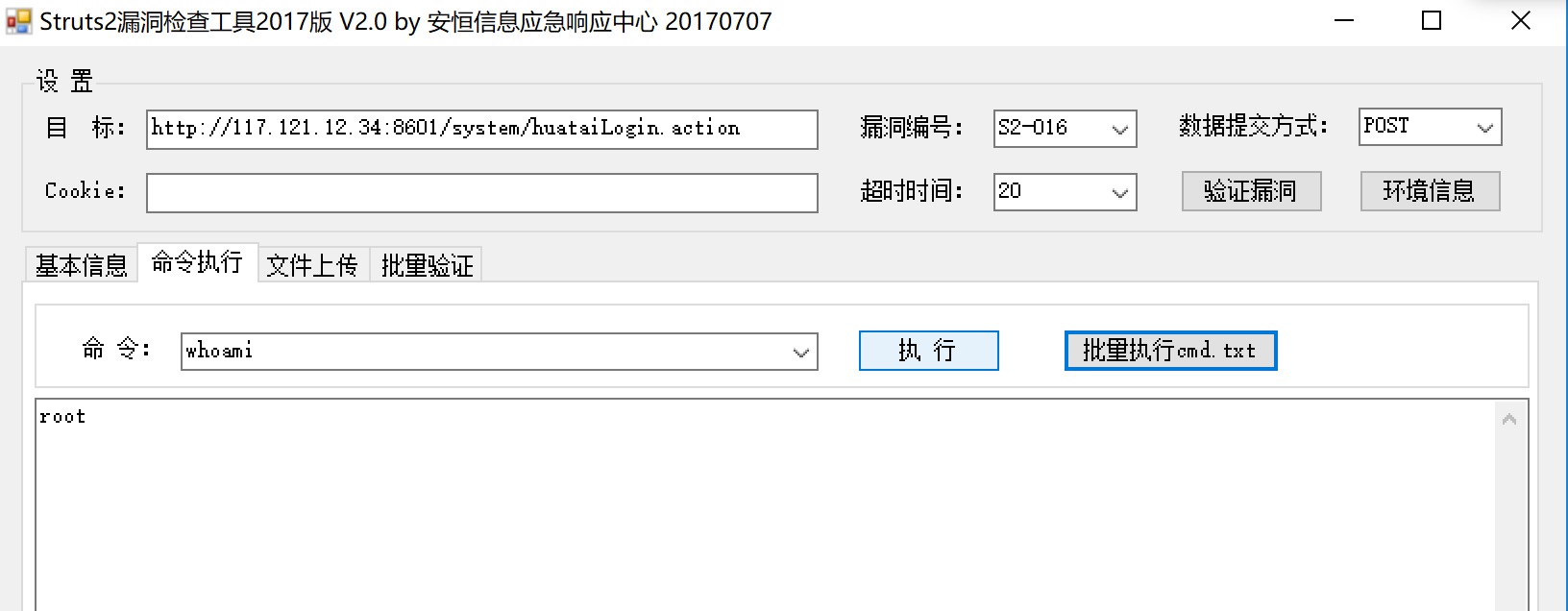

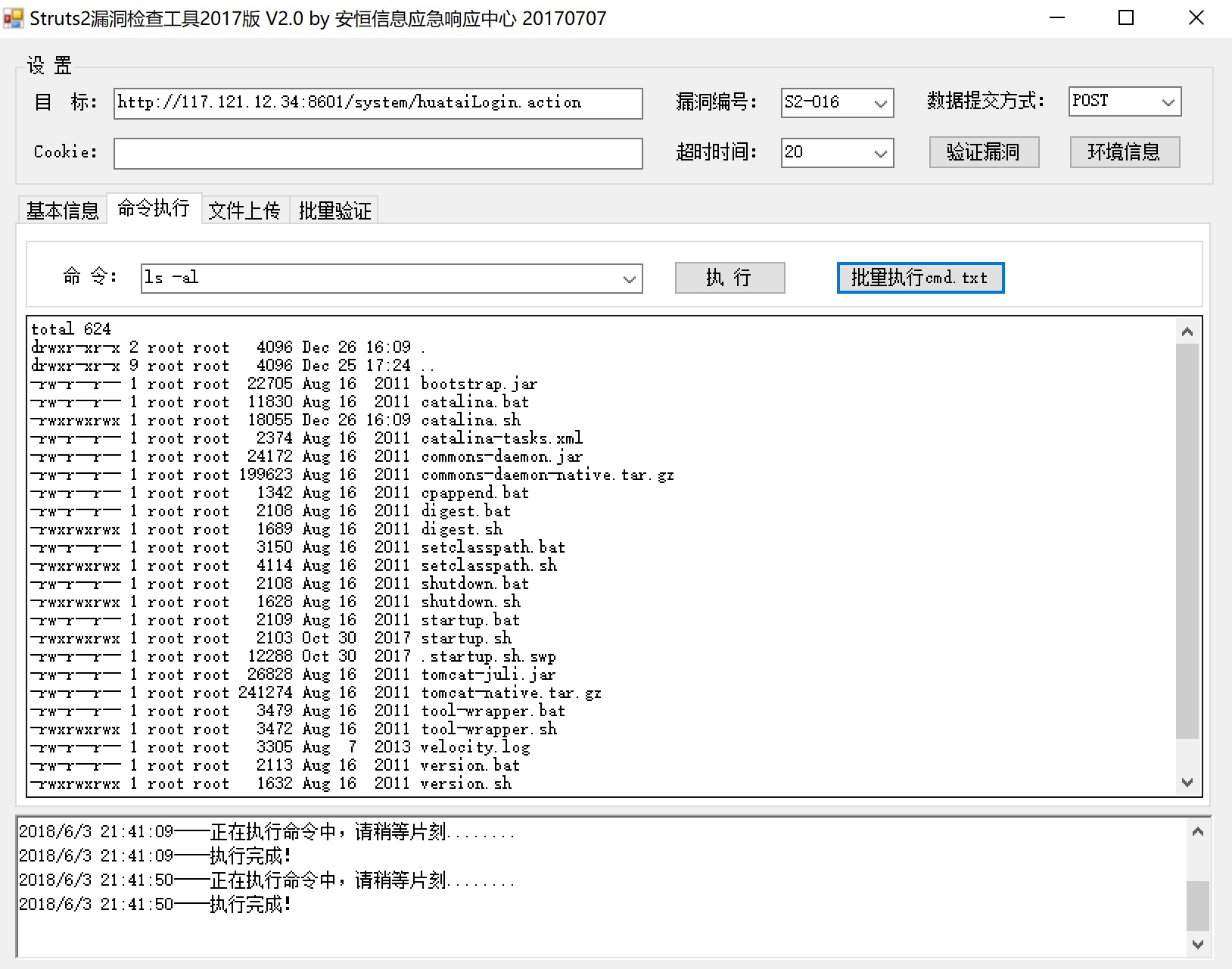

什么叫命令执行呢 就是我直接可以执行系统命令 whoami或者别的什么,ls -al之类的

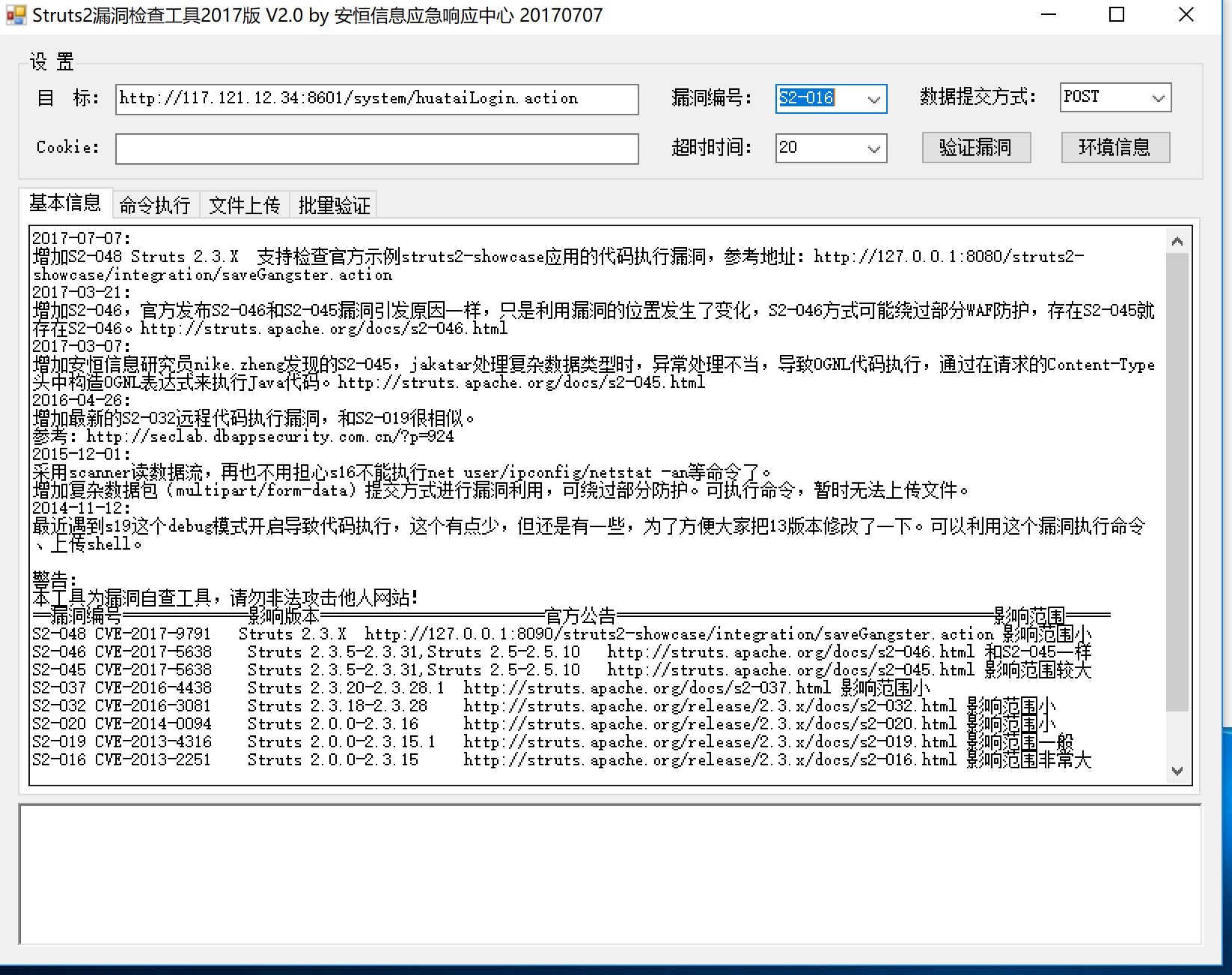

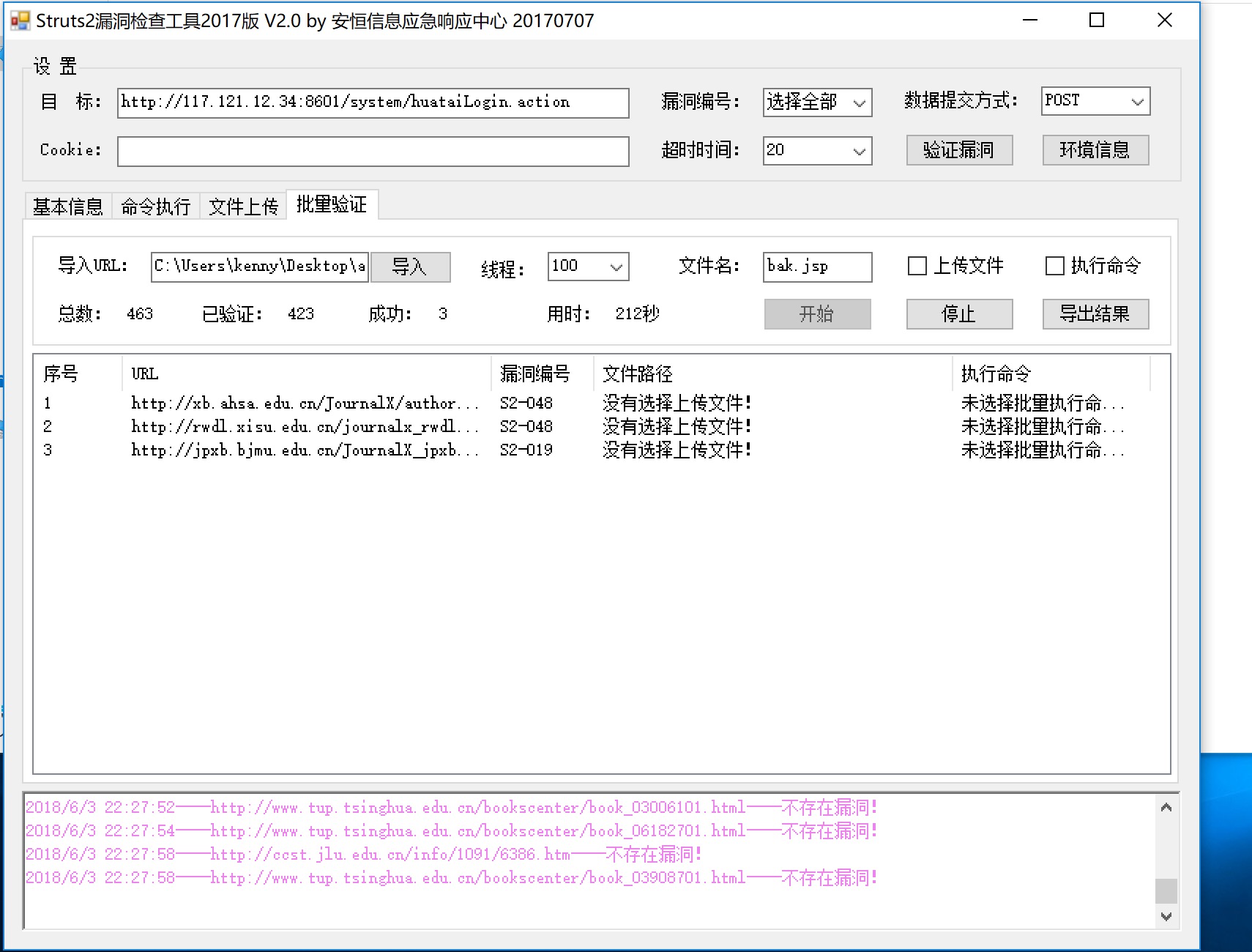

傻冰冰给了我一个工具,名字是048

一个漏洞地址嗯http://117.121.12.34:8601/system/huataiLogin.action

酱紫的

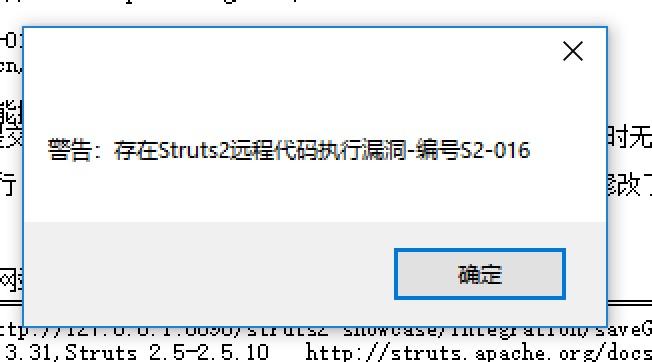

先点验证漏洞

然后移到命令执行那个选项啊,执行linux下的命令啊

命令要记得加空格,不能连着

现在把目录遍历出来了,可以看到服务器上的文件

因为出现了太多的漏洞 ,所以这个工具集成了很多漏洞号

我们在乌云可以看到很多别人提交的命令执行漏洞的例子

http://bugs.baido.hk/bugs.php?keywords=%C3%FC%C1%EE%D6%B4%D0%D0&content_search_by=wybug_title

基本都是用工具和脚本执行下命令,看有没有回显

就是用struts2这个框架会有的漏洞

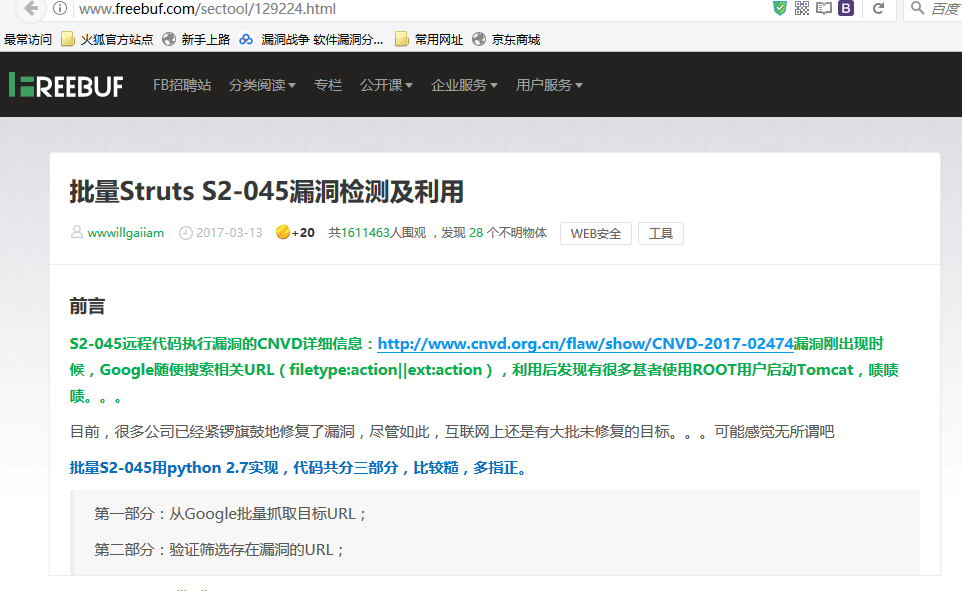

漏洞爆发的时候基本是这样的,现在补的差不多了,2017.3月就爆发了st2-045

http://www.freebuf.com/sectool/129224.html

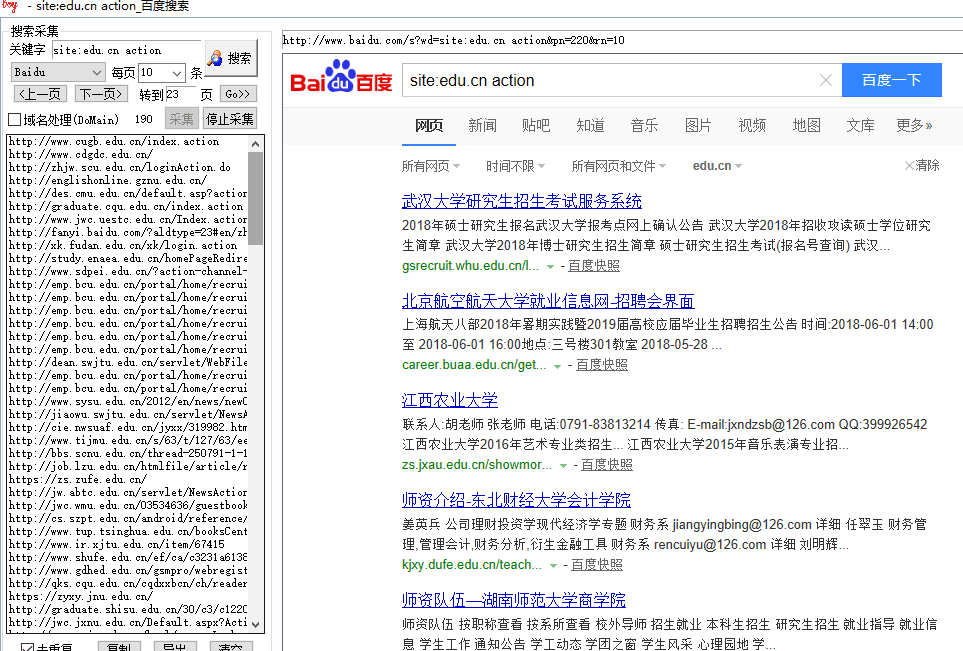

然后可以去采集url了,带action后缀的,域名处理要取消,先搜索,然后采集,然后导出

不仅仅只有.action结尾的,还有.do结尾的

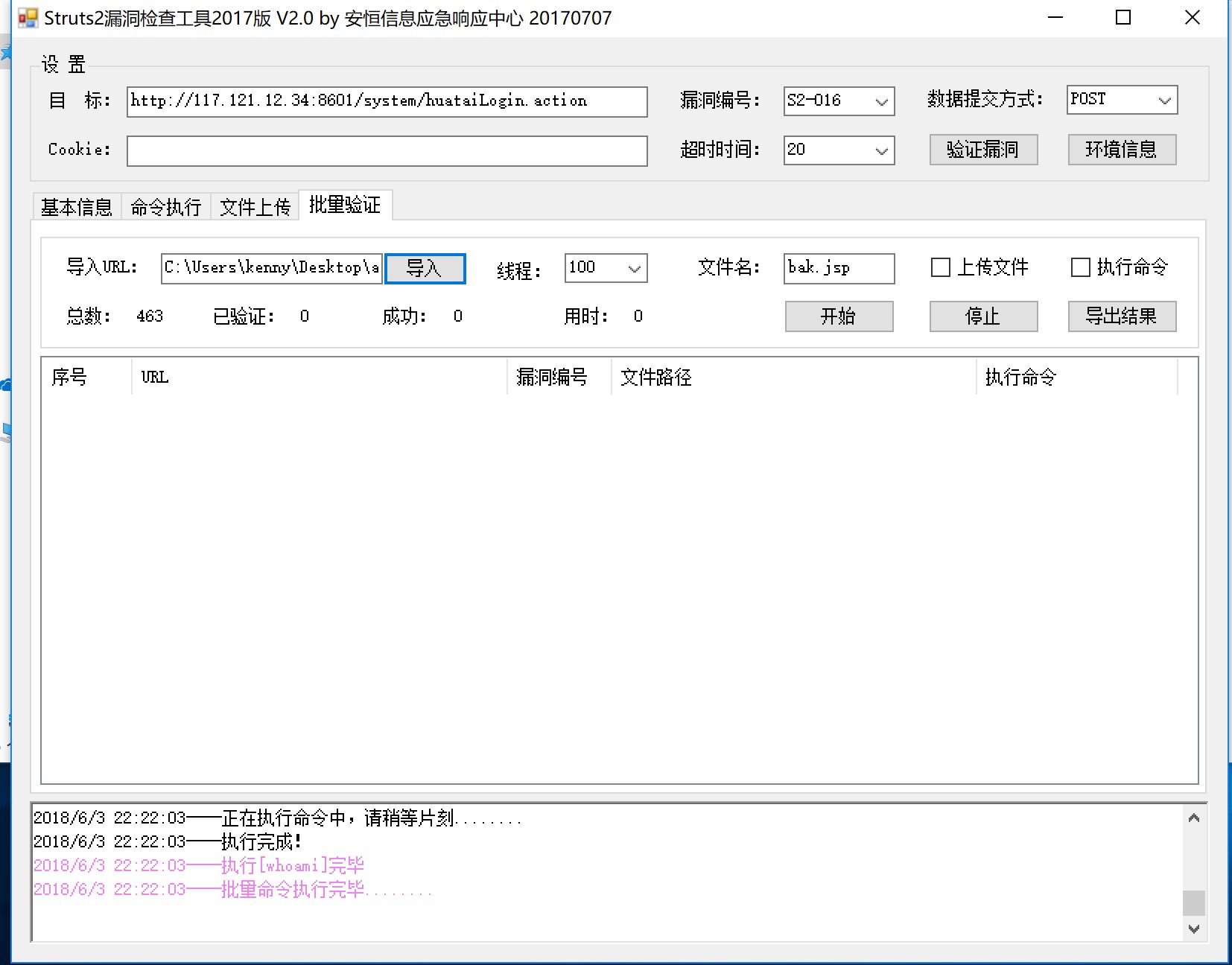

然后用刚刚的048软件,批量验证存不存在struts2漏洞,导入采集的url即可

漏洞编号选择全部,然后点开始

如果出现了这些奇怪的东西,说明是有漏洞,可以导出来验证。不过这次是误报了,其实没有

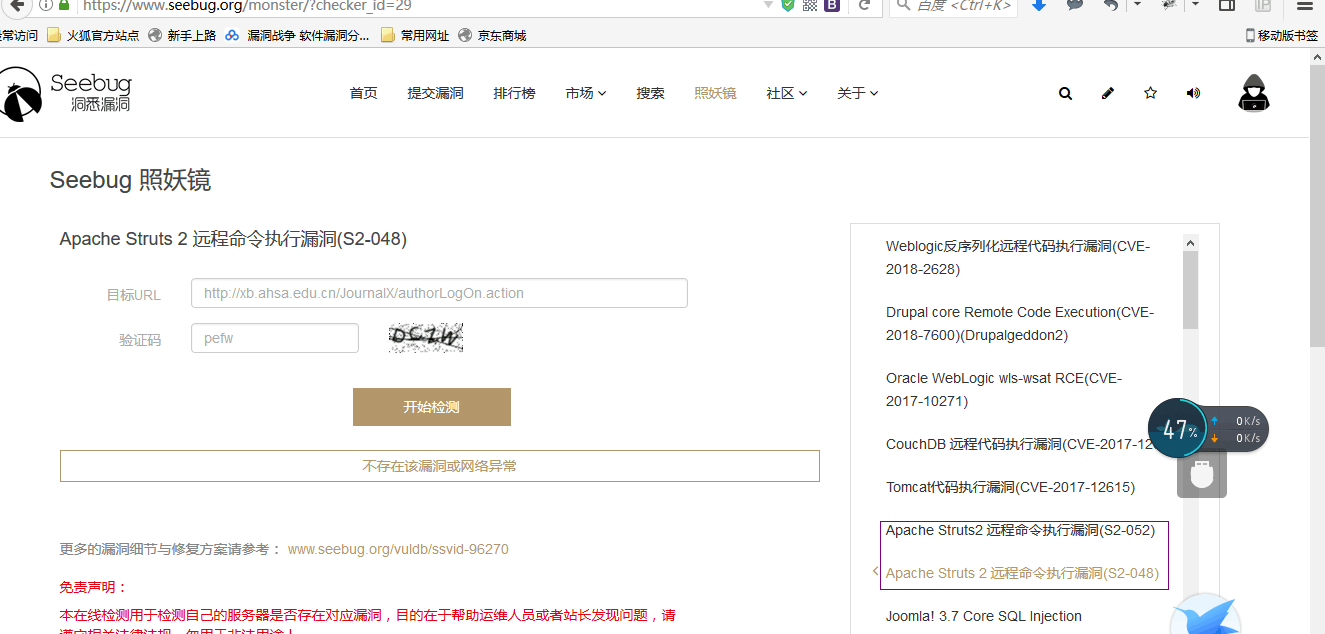

当然还有在线检测,会更加精确一点 就是你觉得一个程序有问题的时候,可以验证一下,不能批量

还有这个什么照妖镜

https://www.seebug.org/monster/?checker_id=29