[GKCTF 2021]easycms

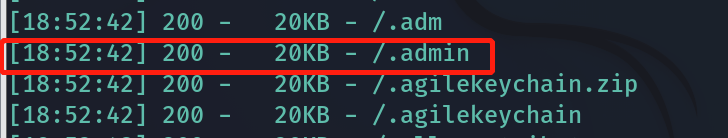

是一个静态网页,点啥都没有用(除了友链),用dirsearch扫一下

扫到了/.admin

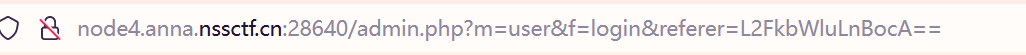

然后去访问admin.php

这里的url后面的referer经过base64解码后是/admin.php,本来想直接把他改成/flag发现不行,只能从尝试登录

这里本来打算直接爆破账号密码的,但是试了试弱口令admin和12345直接成功了,蚌

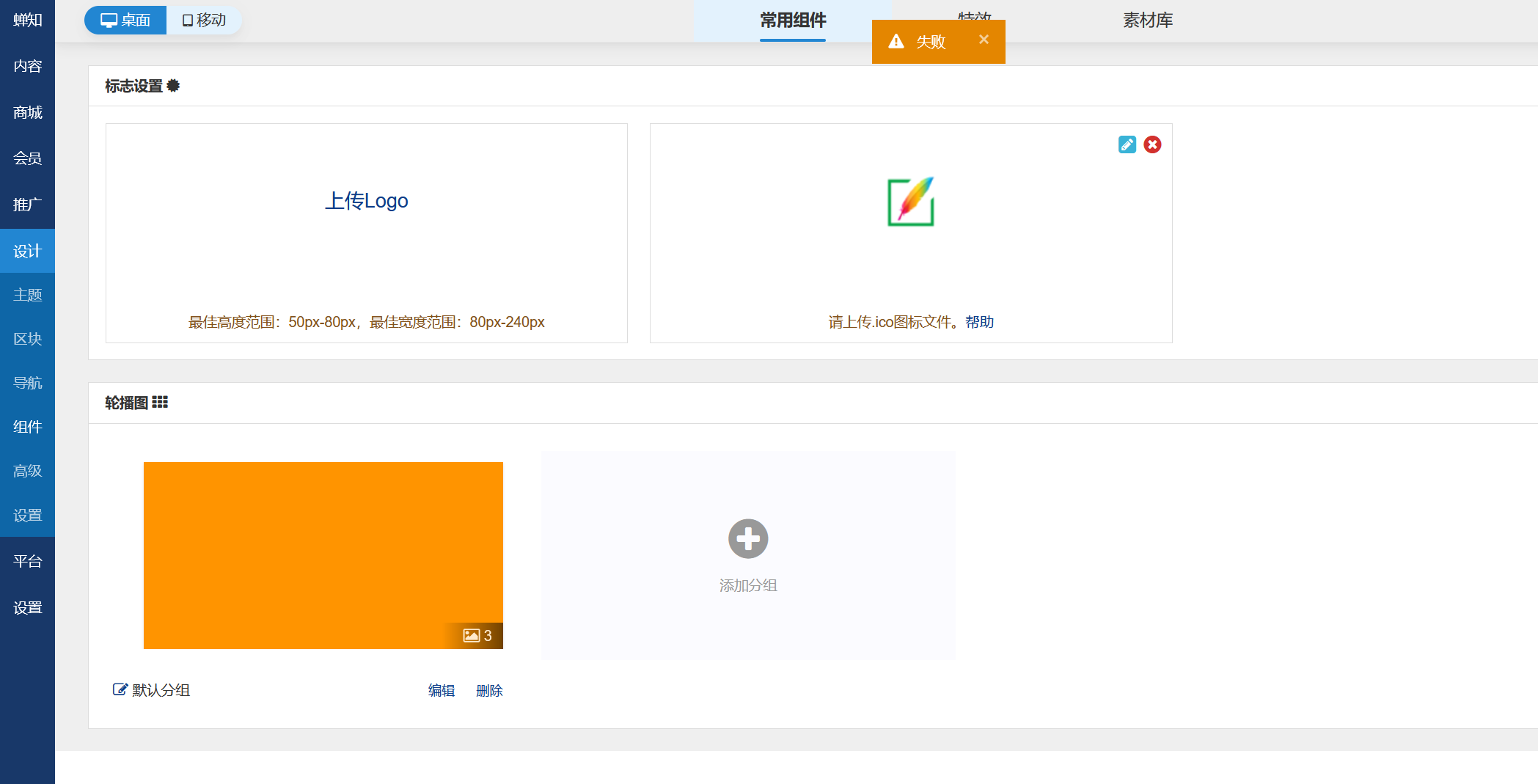

一开始想通过文件上传来打的,但是一直上传失败,只能换一种方法

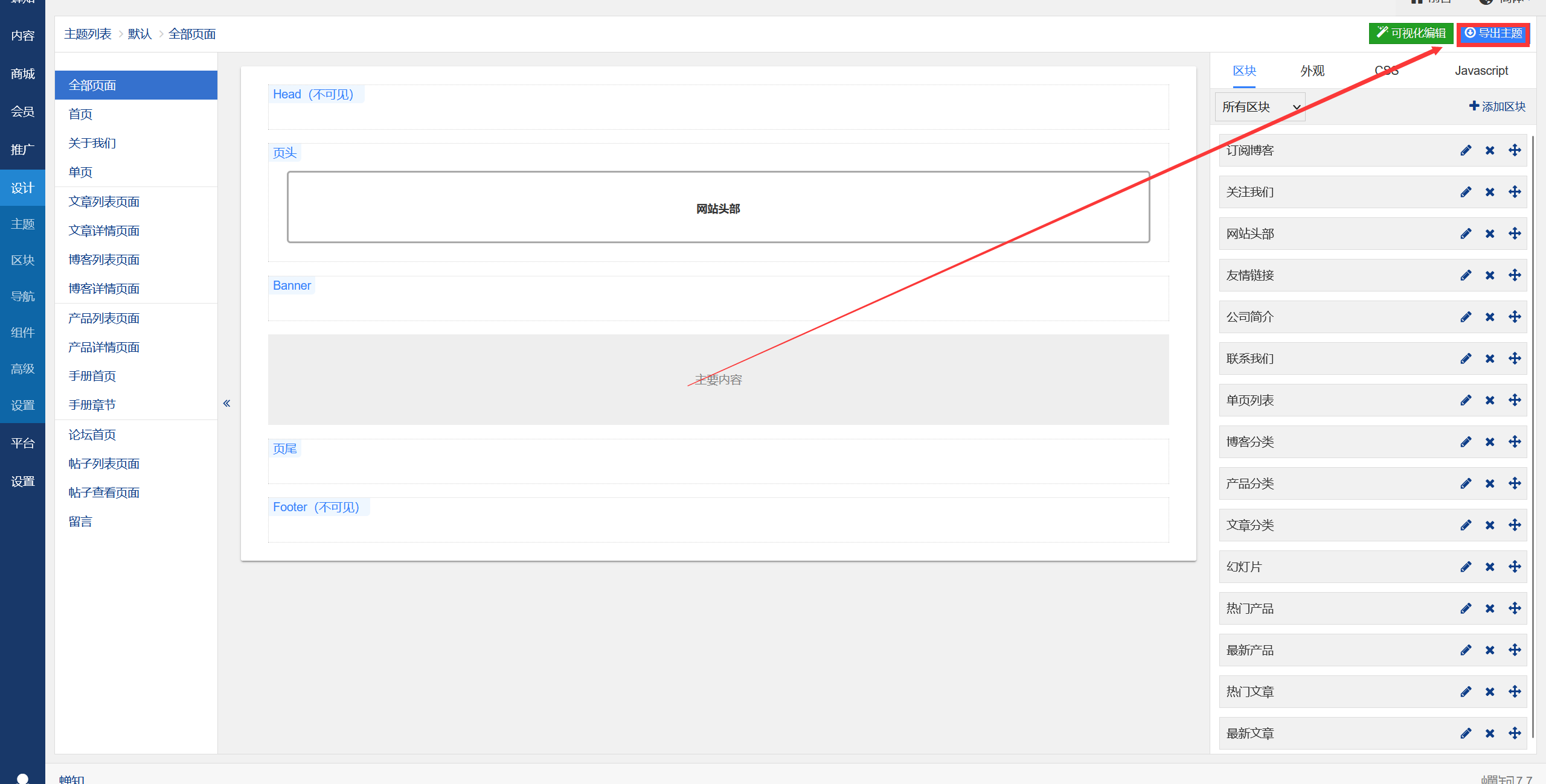

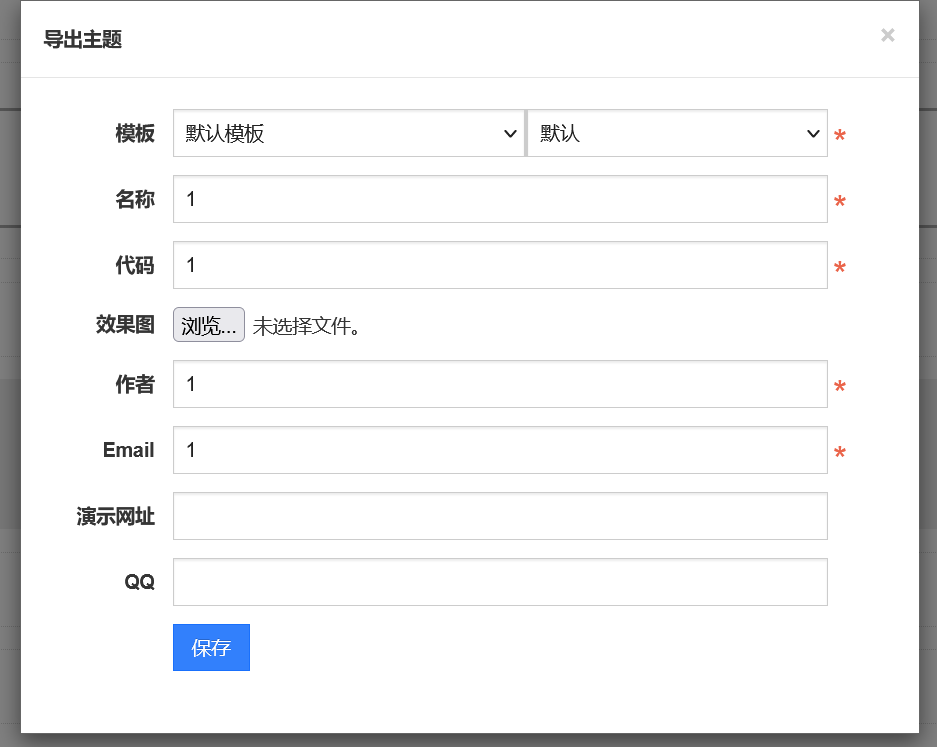

点击设计-->主题然后随便选择一个主题,点击自定义,有一个导出主题

随便输点东西进去

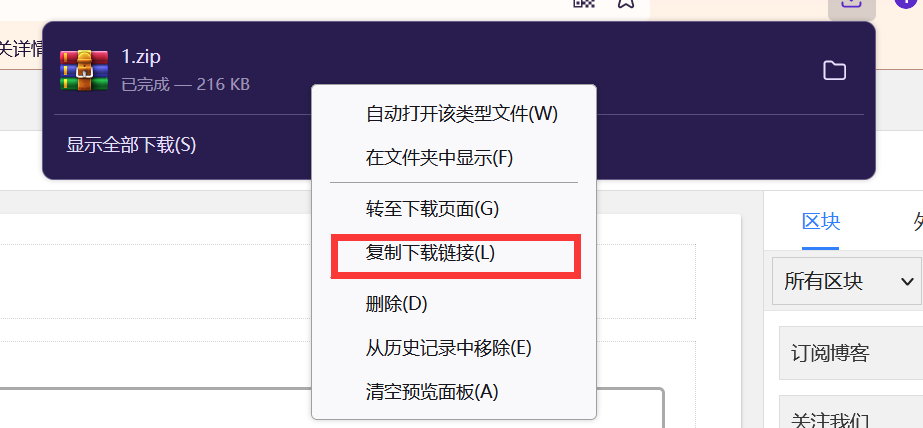

点击保存后,会给我们下载一个文件,将该文件的下载链接复制下来

+

+

http://node4.anna.nssctf.cn:28640/admin.php?m=ui&f=downloadtheme&theme=L3Zhci93d3cvaHRtbC9zeXN0ZW0vdG1wL3RoZW1lL2RlZmF1bHQvMS56aXA=

可以看到theme是经过base64加密后的密文,将他解码得到

/var/www/html/system/tmp/theme/default/1.zip

猜测可能存在任意文件下载,将theme后面的内容改成将/flagbase加密后的字符串,得到payload:

http://node4.anna.nssctf.cn:28640/admin.php?m=ui&f=downloadtheme&theme=L2ZsYWc=

下载后是个压缩包,将文件扩展名改成.txt或者直接用notepad++打开得到flag

后记

由于是个CVE,就自己找了找还有没有别的打法,跟着别的师傅的打法又打了一遍

[代码审计]蝉知企业门户系统v7.7存在命令执行漏洞

之前登录到管理员后台的步骤是一样的

从设计-->高级这里可以看出可以编辑代码,但是提示我们要创建文件

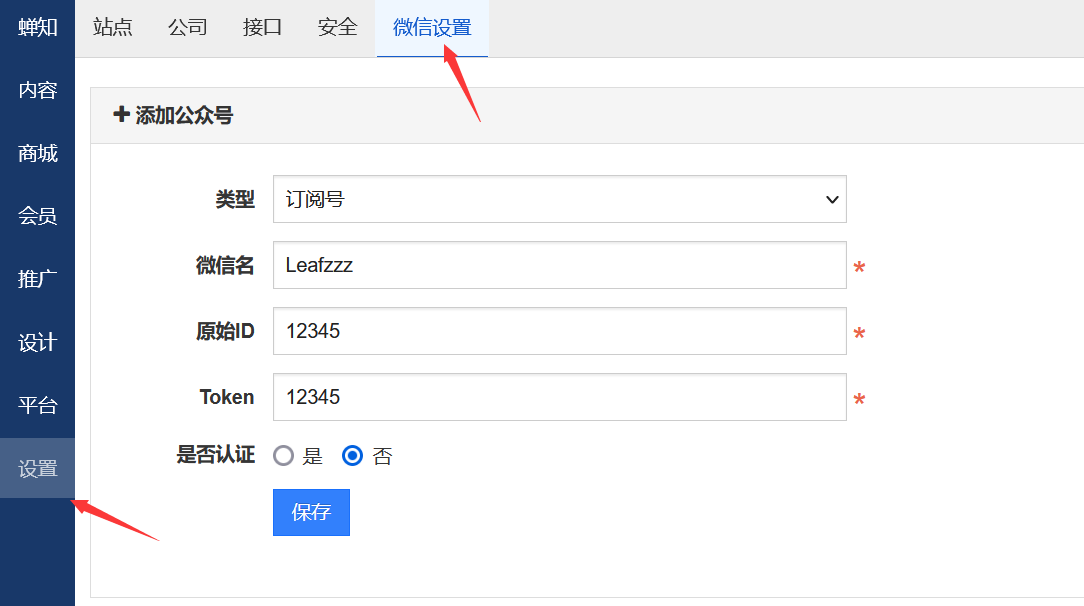

然后去设置中的微信设置,随便写点东西然后保存

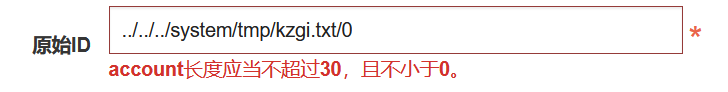

点击已完成接入,在原始ID这里进行输入../../../system/tmp/kzgi.txt/0最后那个txt名称为之前修改模板提示的文件,剩下的随便输

????,OK,寄了,打不了

以上纯小丑行为,请勿模仿