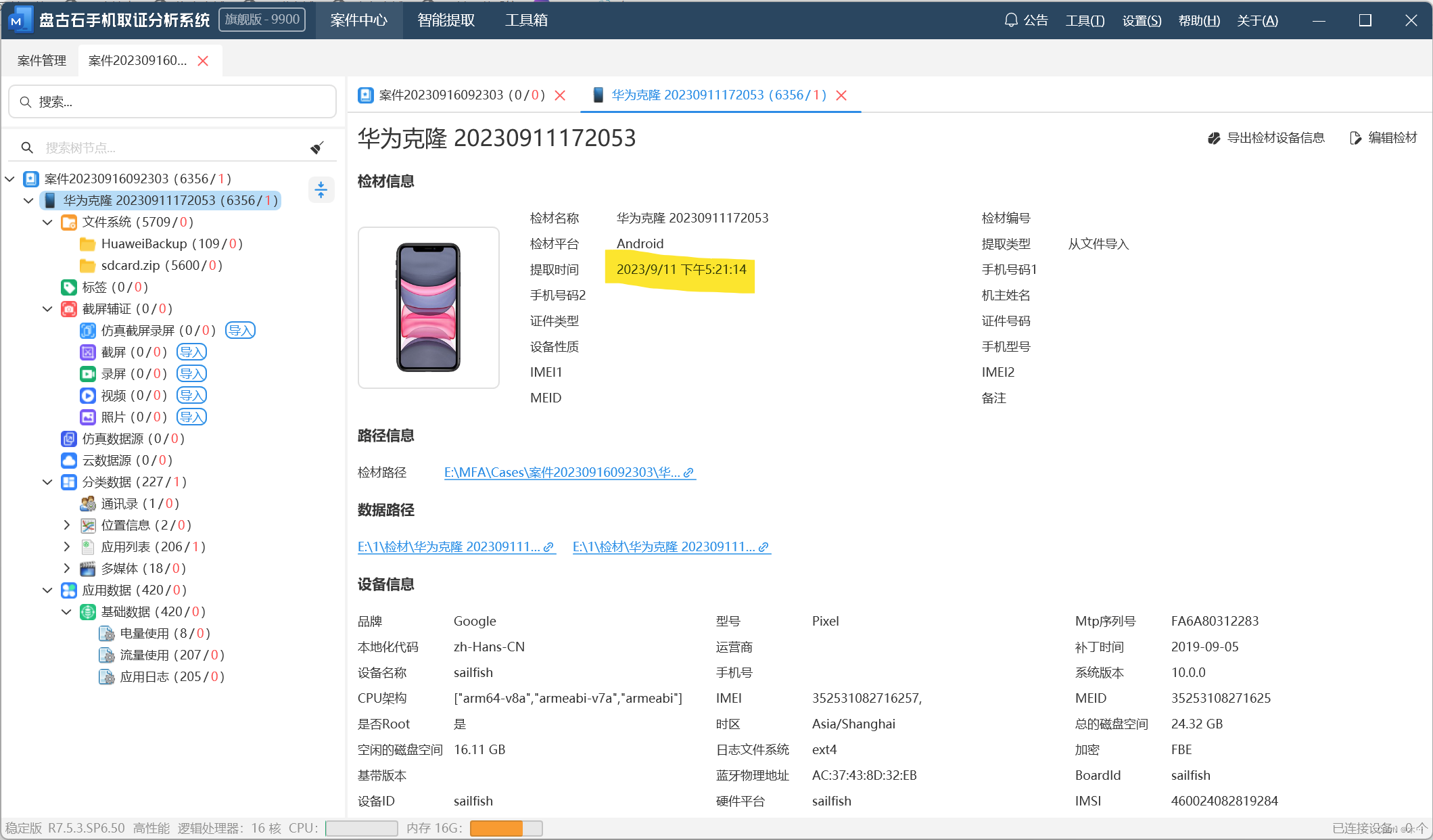

1.检材数据开始提取是今年什么时候?(答案格式:04-12 13:26)

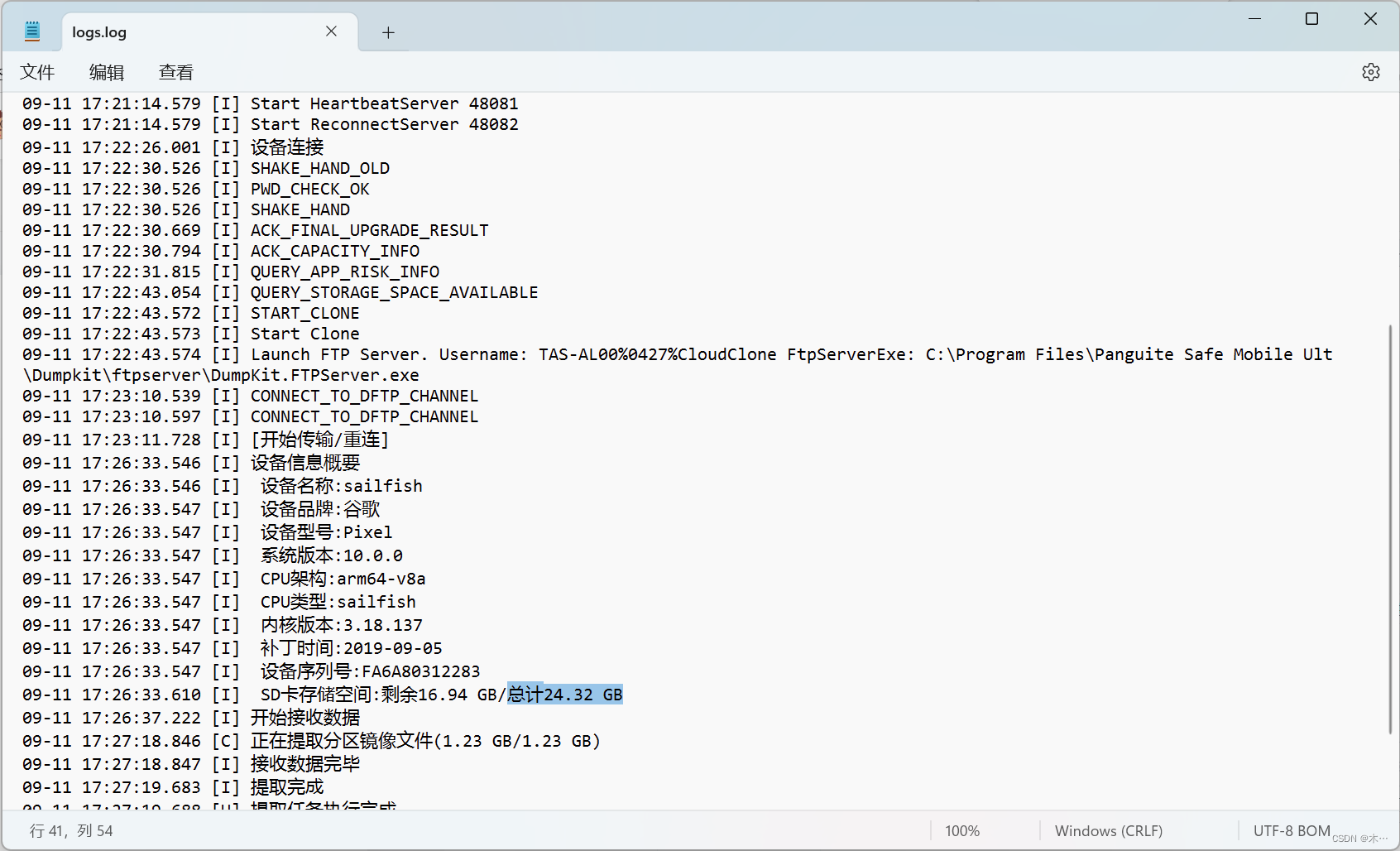

09-11 17:21这题做错了

其实当时盘古石手机取证里面就有的,想多了去看了日志文件

是真的有点歧义,20分就开始提取任务了

2.嫌疑人手机SD卡存储空间一共多少GB?(答案格式: 22.5)

24.3日志文件里面

3.嫌疑人手机设备名称是?(答案格式:adfer)

sailfish设备名称里面

4.嫌疑人手机IMEI是?(答案格式:3843487568726387)

352531082716257

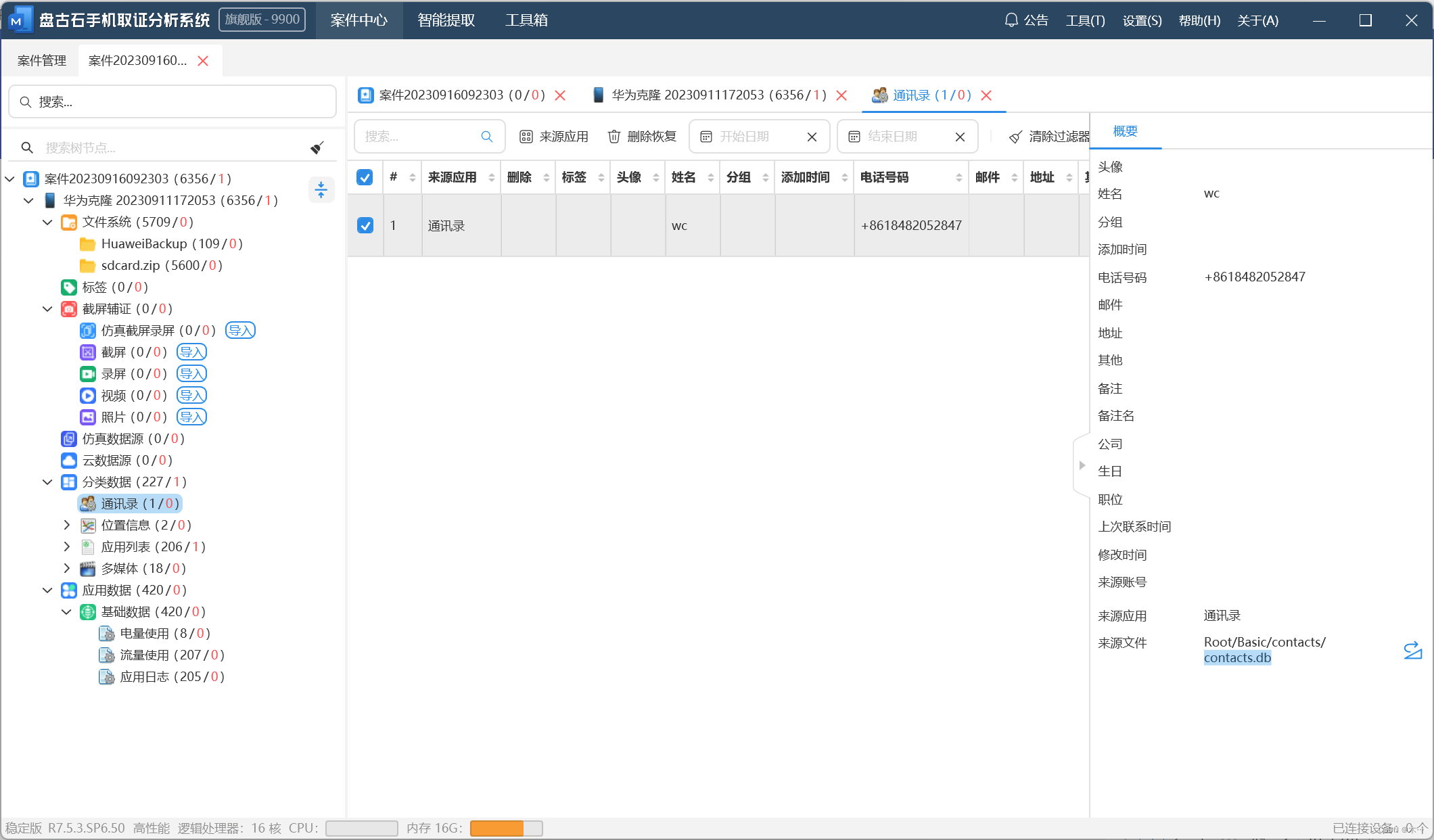

5.嫌疑人手机通讯录数据存放在那个数据库文件中?(答案格式:call.db )

contacts.db来源文件里面

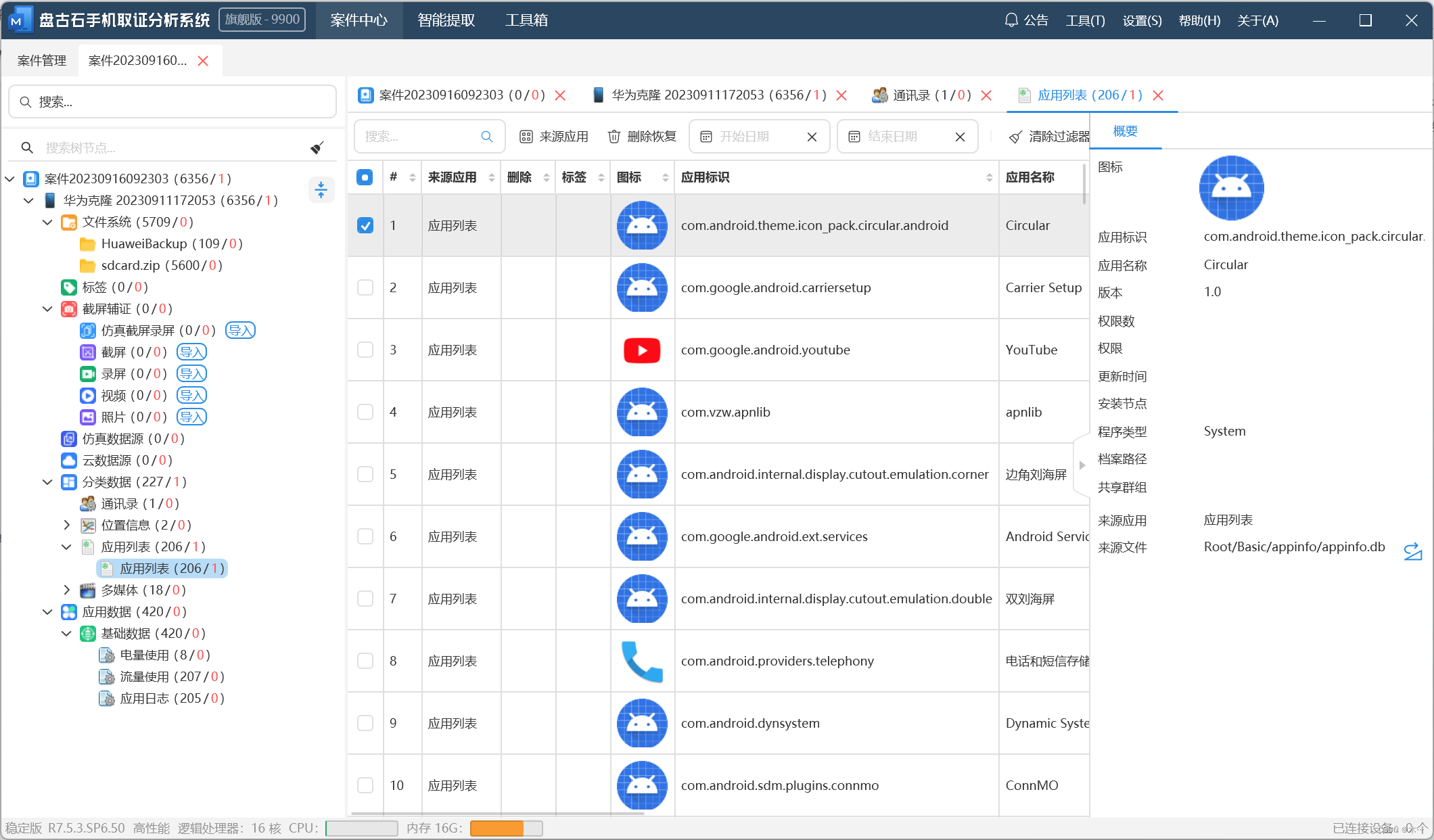

6.嫌疑人手机一共使用过多少个应用?(答案格式:22)

206

7.测试apk的包名是?(答案格式:con.tencent.com)

这题一开始没思路,看了11题才有思路

搜了这个文件

确定包名

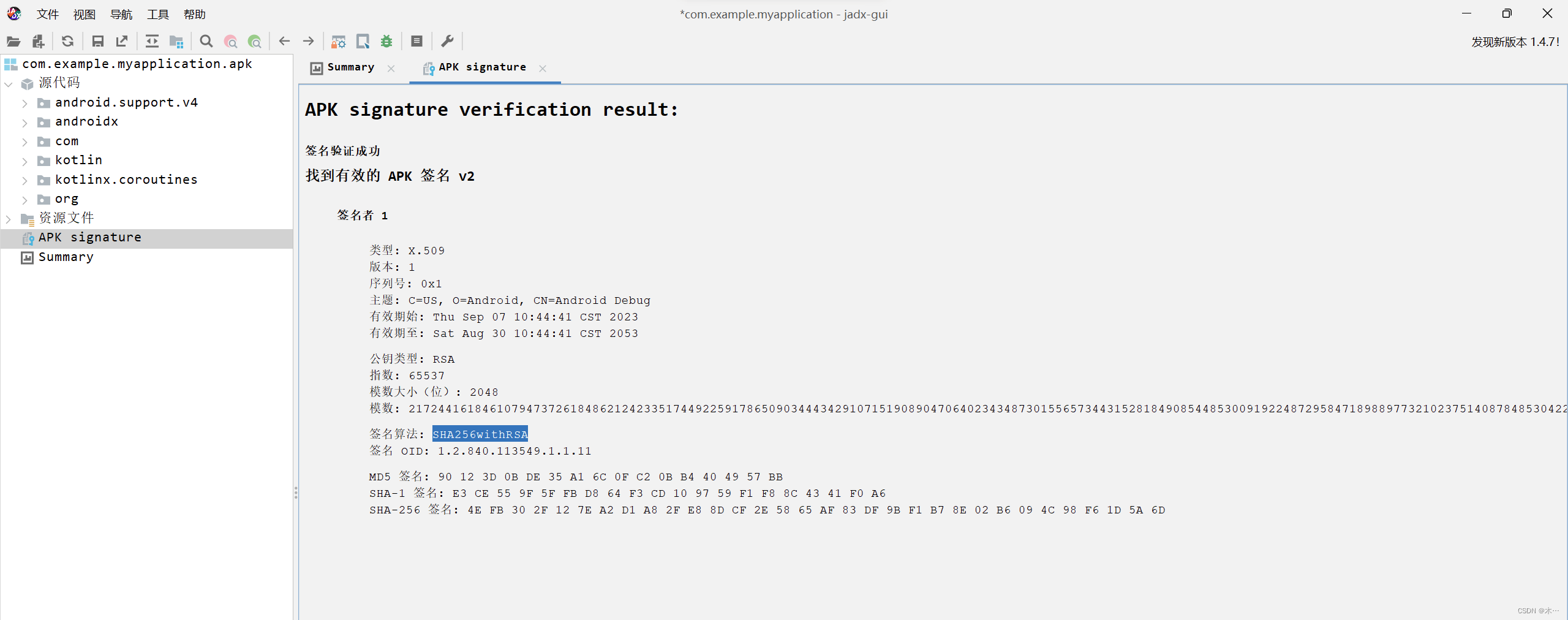

8.测试apk的签名算法是?(答案格式:AES250)

网传答案是这个

SHA256withRSA后悔当时在jadx看到的,但是觉得格式不对改了的。。

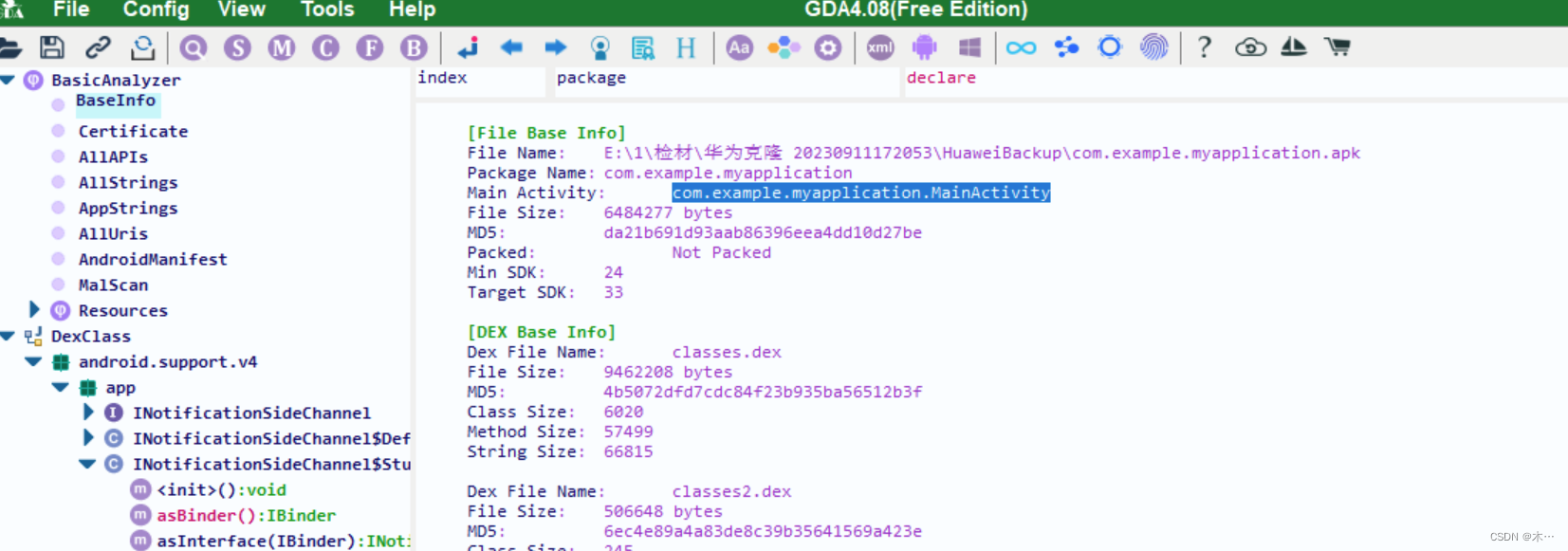

9.测试apk的主入口是?(答案格式:com.tmp.mainactivity)

com.example.myapplication.MainActivity程序主入口在GDA4里面找到

10.测试apk一共申请了几个权限?(答案格式:7)

3

我在摸瓜里面找到的三个

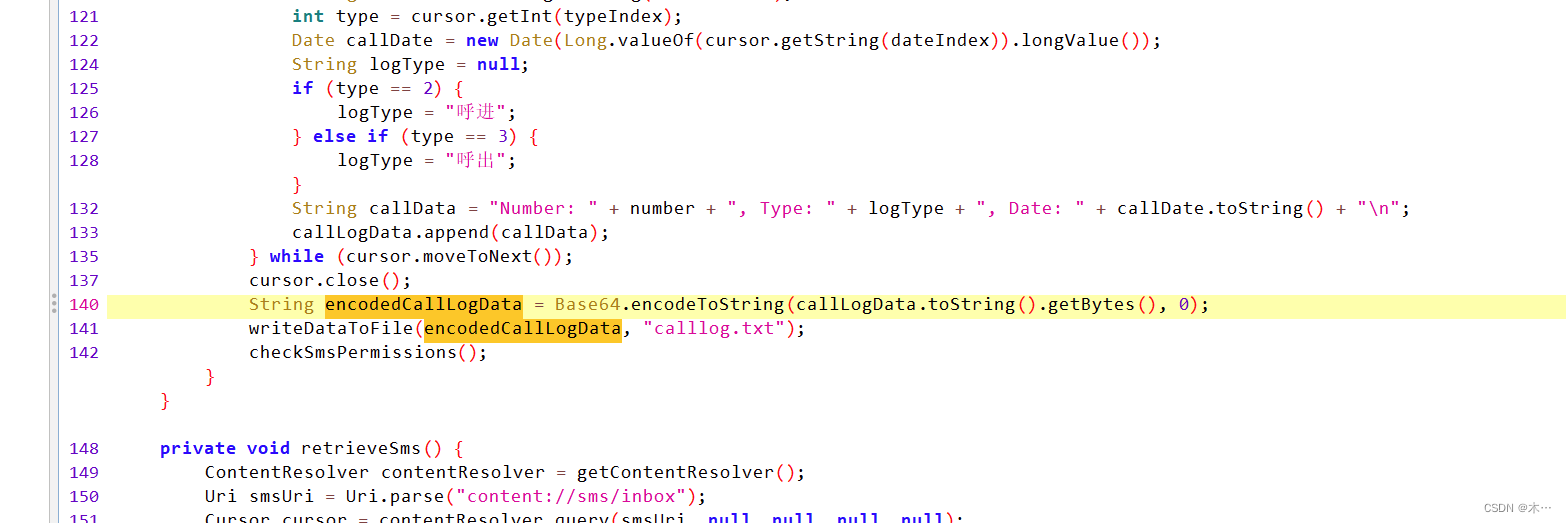

11.测试apk对Calllog.txt文件内的数据进行了什么加密?(答案格式:DES)

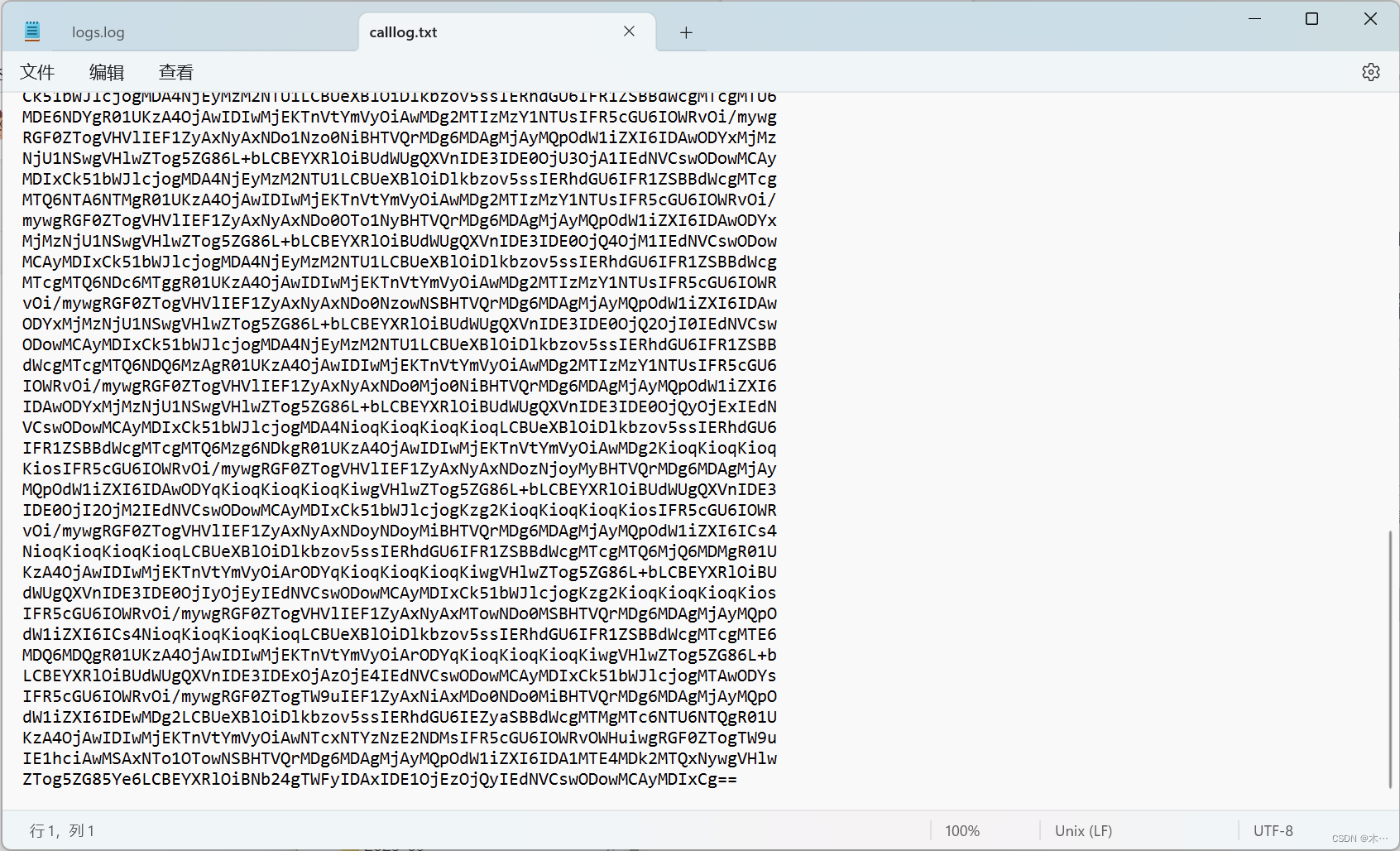

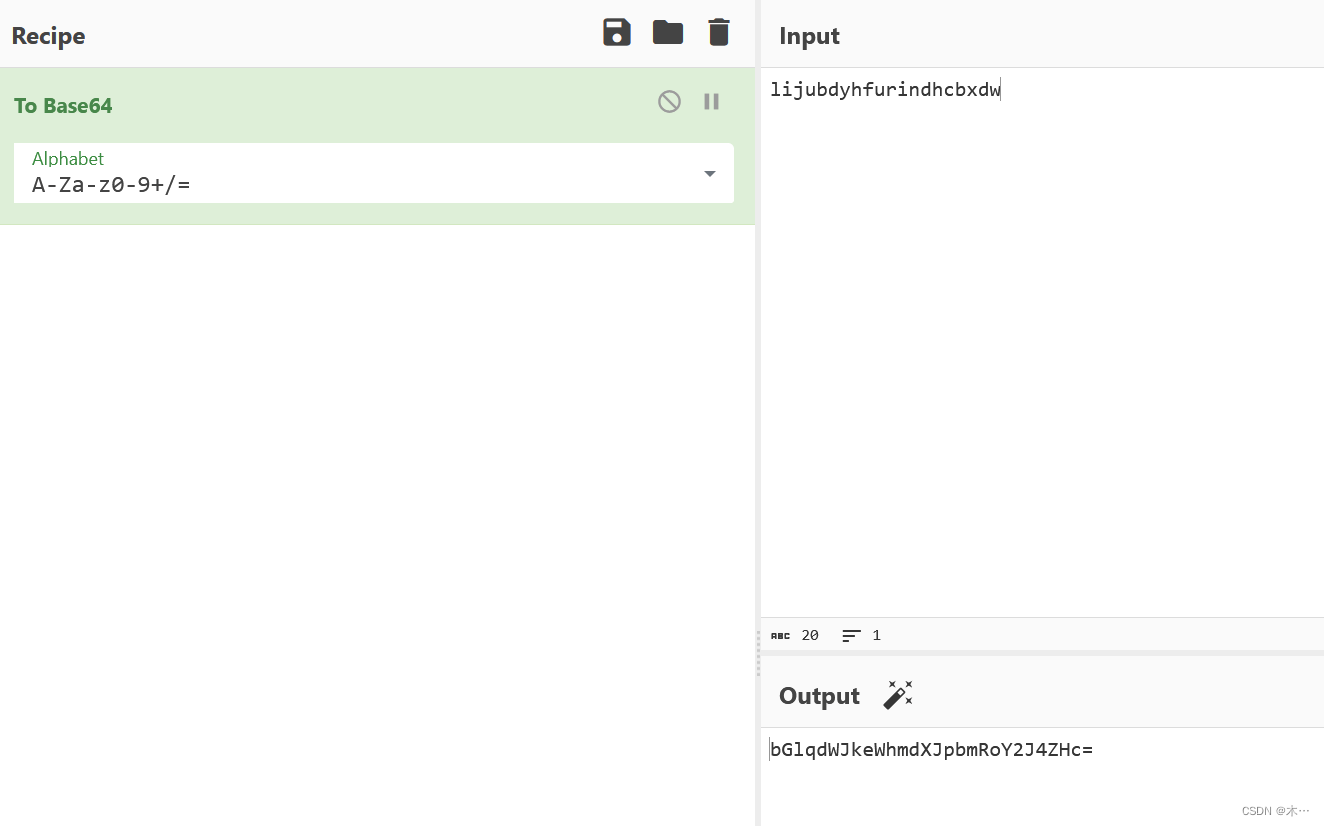

打开这个文件,看到后面两个等号,就觉得是base64

拿瑞士军刀试了下确实解密了,jadx里面搜索calllog也有

12.10086对嫌疑人拨打过几次电话?(答案格式:5)

2瑞士军刀解密后搜索10086,有两次记录

13.测试apk对短信记录进行了几次加密?(答案格式:5)

2还是一样,base64+AES 两次加密

14.测试apk对短信记录进行加密的秘钥是?(答案格式:slkdjlfslskdnln)

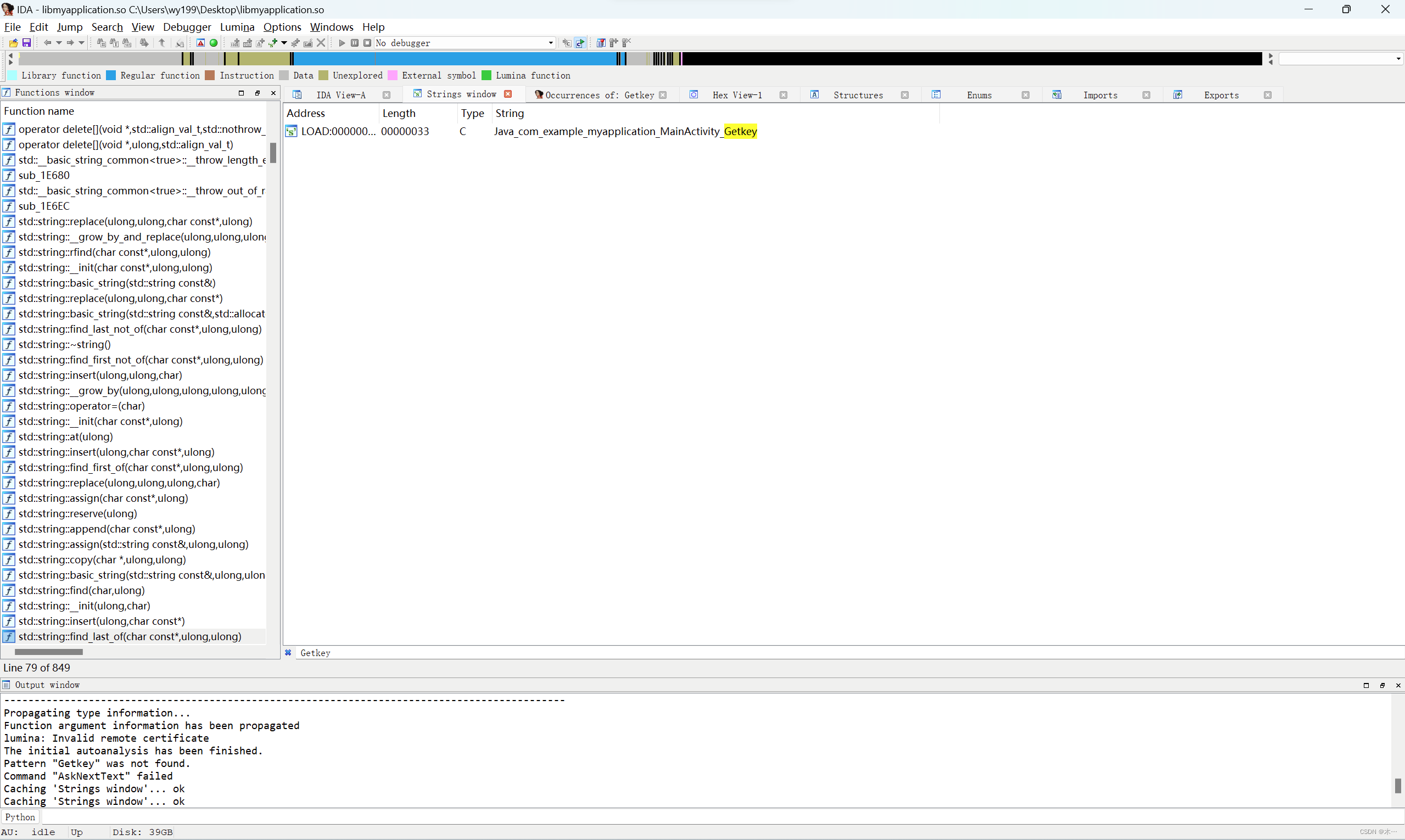

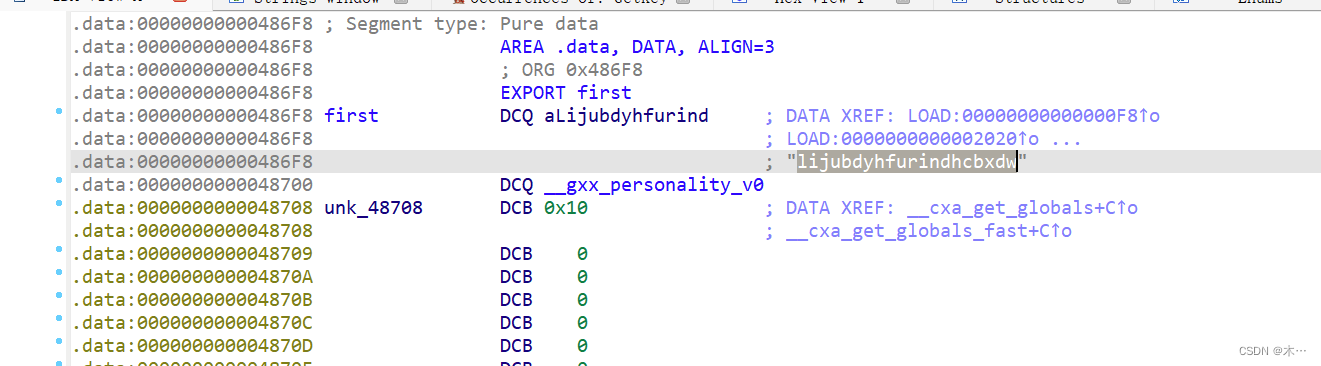

bGlqdWJkeWhmdXJp解压apk之后就能找到so文件

使用ida64打开

shift+f12搜索字符串,ctrl+f搜索getkey

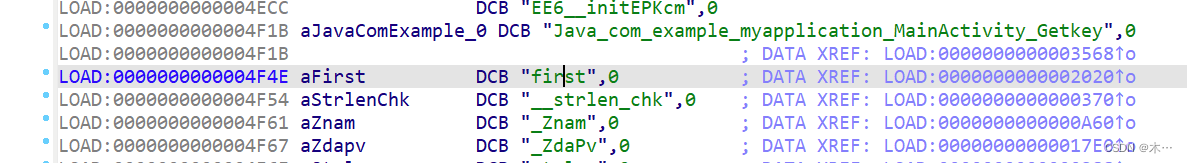

找到first函数

双击

first进行base64加密,且截取前16位

因为AES的密钥是固定16位的

15、嫌疑人在2021年登录支付宝的验证码是?(答案格式:3464)

9250用得到的秘钥解密SMS.txt文件,得到短信记录,找到验证码

一开始拿其他网站都解不出