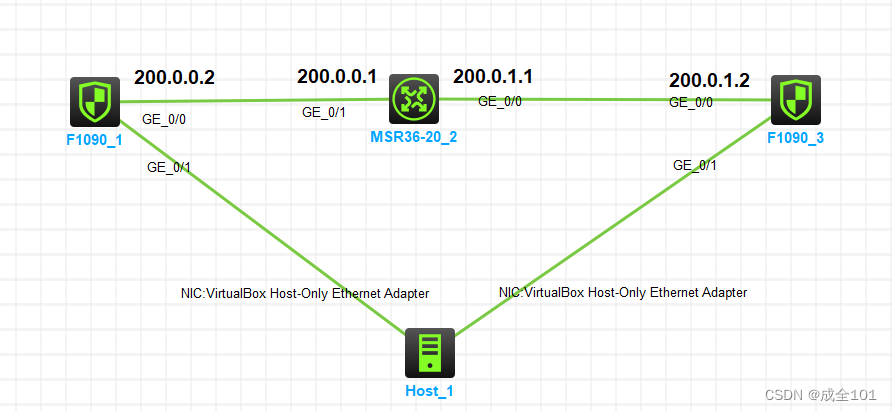

FW1作为LNS,FW2作为LAC

1.路由器模拟internet,防火墙写缺省路由指向路由器(省略)

2.配置LNS(FW1)

ip pool l2tp1 10.0.0.2 10.0.0.20 //远程地址池

#

interface Virtual-Template1 //虚拟模板

ppp authentication-mode chap

remote address pool l2tp1

ip address 10.0.0.1 255.255.255.0

#

local-user vpnuser class network //创建远程登录用户

password simple 123456 service-type ppp

#

l2tp-group 1 mode lns allow l2tp virtual-template 1 remote FW2 //指定建立L2TP隧道时使用的虚拟模板接口,并指定对端LAC名字

undo tunnel authentication //不使用隧道认证

tunnel name FW1 //指定隧道名称

#

l2tp enable //开启L2TP功能

3.配置LAC(FW2)

l2tp-group 1 mode lac

lns-ip 200.0.0.2

undo tunnel authentication

tunnel name FW2

#

l2tp enable

#

interface Virtual-PPP0

ppp chap password simple 123456

ppp chap user vpnuser

ip address ppp-negotiate //使接口接受PPP协商产生的由Server端分配的IP地址

l2tp-auto-client l2tp-group 1 //用来触发LAC自动建立L2TP隧道

测试:

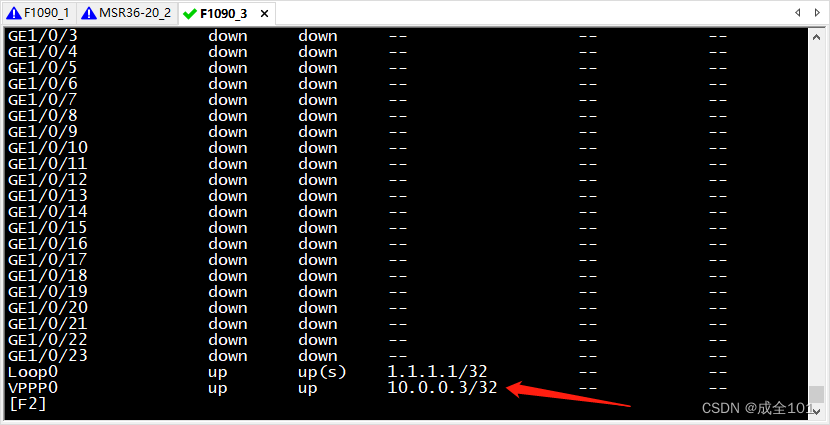

FW2上查看接口与IP配置信息

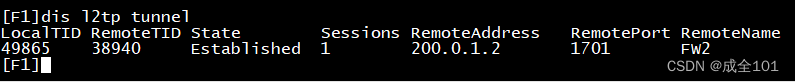

FW1上查看隧道信息,显示建立成功

因为使用防火墙,那么简单使用安全策略进行放行流量(FW1与FW2命令一致)

将接口加入到安全域

security-zone name Trust

import interface Virtual-Template1

#

security-zone name Untrust

import interface GigabitEthernet1/0/0仅做测试,图方便所以全部放行了流量

security-policy ip

rule 0 name 1

action pass

source-zone Trust

source-zone Untrust

source-zone Local

destination-zone Local

destination-zone Trust

destination-zone Untrust

使用OSPF进行建立邻居并传递路由

[F1]dis cu co ospf

#

ospf 1

area 0.0.0.0

network 9.9.9.9 0.0.0.0

network 10.0.0.1 0.0.0.0

[F2]dis cu co ospf

#

ospf 1

area 0.0.0.0

network 1.1.1.1 0.0.0.0

network 10.0.0.3 0.0.0.0

测试邻居建立情况以及环回口互通情况

实验成功,到此结束