目录

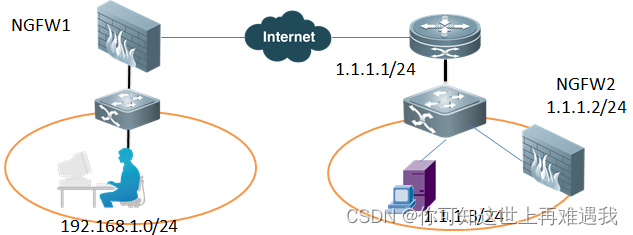

一、组网需求

如图所示,通过VPN将2个局域网连接起来,实现192.1681.0/24与1.1.1.0/24两个网段的通信, NGFW2 ,采用单臂模式部署。

二、网络拓扑

三、配置要点

1、配置NGFW1

1)基本上网配置

2)IKE阶段1

3)IKE阶段2

4)配置路由

5)配置策略

2、配置NGFW2

1)基本上网配置

1)IKE阶段1

3)IKE阶段2

4)配置路由

5)配置策略

说明:如果要删除IPSEC VPN第一阶段、第二阶段时,需要先删除被调用的路由或防火墙安全策略。

四、配置步骤

1、配置NGFW1

1)基本上网配置

配置详细过程请参照 “路由模式典型功能--单线上网--静态地址线路上网配置“一节:

接口IP配置如下:

![]()

路由配置如下

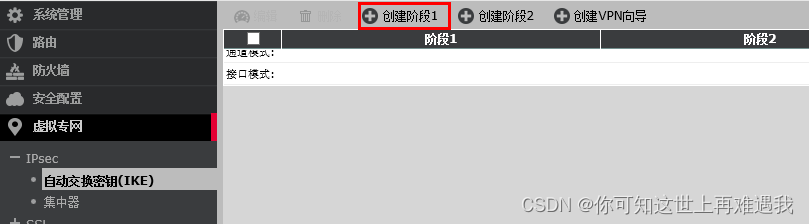

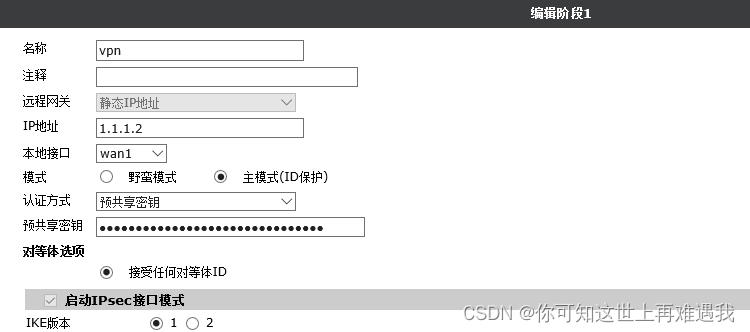

2)IKE阶段1

进入:虚拟专网--IPSEC--自动交换秘钥,点击“创建阶段1”

配置阶段一的相关参数:如下图

名称: VPN,用于标识作用,接口模式下,将用于VPN虚拟接口的名字

远程网关: 静态IP

IP地址: 对端防火墙的外网接口的IP地址1.1.1.2

本地接口: 防火墙与对端设备建立VPN所使用的接口,通常为外网接口wan1

认证方式: 与共享秘钥

与共享秘钥: 秘钥,两端设备相同即可。

启动IPsec接口模式:勾选,

其他参数适用默认参数,参数细节请参考"阶段1参数"一节

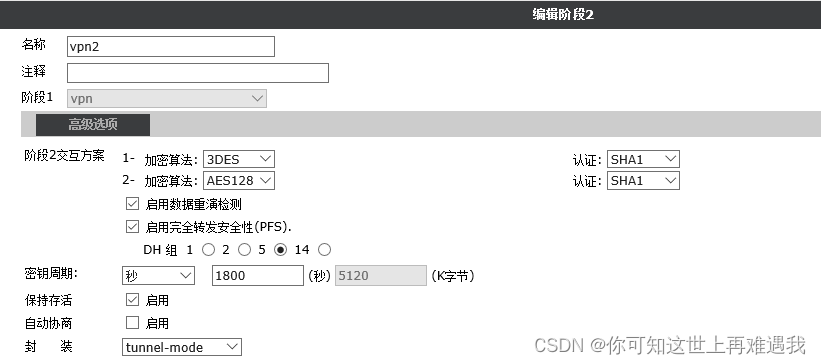

3)IKE阶段2

进入:虚拟专网--IPSEC--自动交换秘钥,点击“创建阶段12”

配置阶段2基本参数

名称:阶段2 的名字, vpn2

阶段1: 该阶段2 关联的阶段1,选择vpn.

点击高级选项, 弹出高级参数选项。

勾选弹出选项中的“保持存活” 其他默认。

4)配置vpn路由

菜单:路由--静态--静态路由,点击“新建”

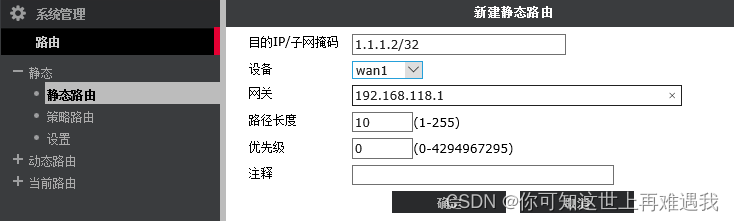

按如下方式,添加对端保护网段的vpn静态路由, 但需要配置1.1.1.2防火墙IP路由出口为wan1.

5)配置策略

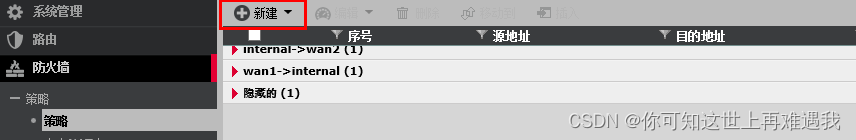

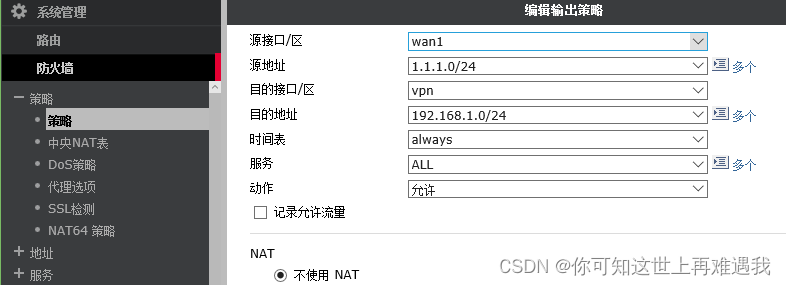

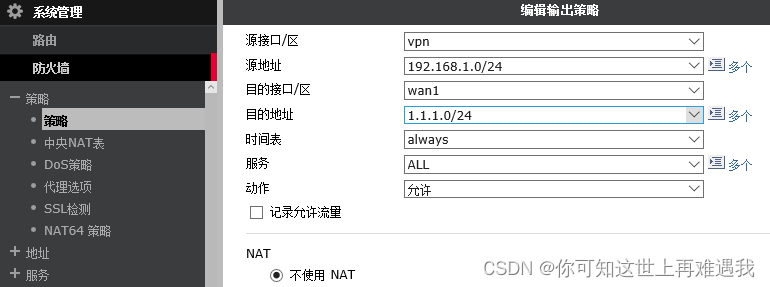

菜单: 防火墙--策略--策略, 点击 “新建”

按如下方式创建两条策略,通过该策略对两端2个子网之间的访问进行控制,NAT,UTM防护等,

第1条策略: 允许本地的192.168.0.0网段,访问对端的192.168.1.0网段

第2条策略: 允许对端的1.1.1.0网段,访问本端的192.168.1.0网段

2、配置NGFW2

1)基本上网配置

配置详细过程请参照 “路由模式典型功能--单线上网--静态地址线路上网配置“一节:

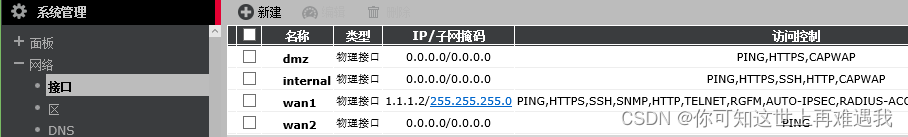

接口IP配置如下:

路由配置如下:

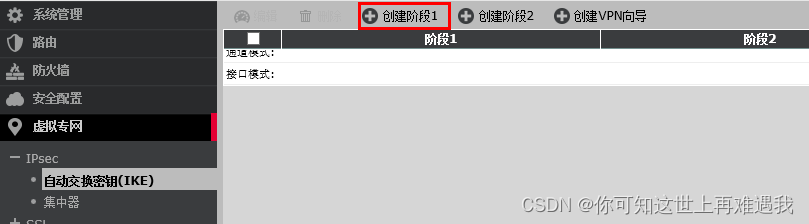

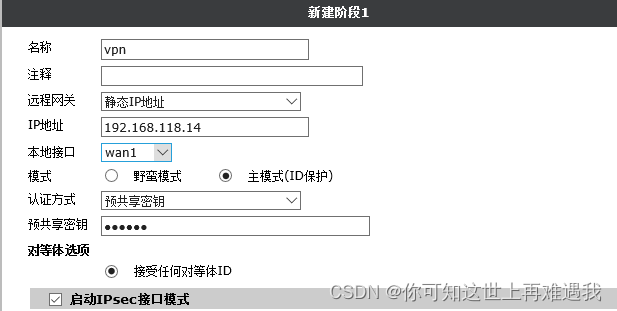

2)IKE阶段1

菜单:虚拟专网--IPSEC--自动交换秘钥,点击“创建阶段1”

配置阶段1的相关参数

名称: VPN,用于标识作用,接口模式下,将用于VPN虚拟接口的名字

远程网关: 静态IP地址

IP地址: 对端防火墙的外网接口的IP地址192.168.118.14

本地接口: 防火墙与对端设备建立VPN所使用的接口,选择wan1.

认证方式: 预共享秘钥

与共享秘钥: 秘钥,两端设备相同即可。

启动IPsec接口模式:勾选,

其他参数适用默认参数,参数细节请参考"阶段1参数"一节

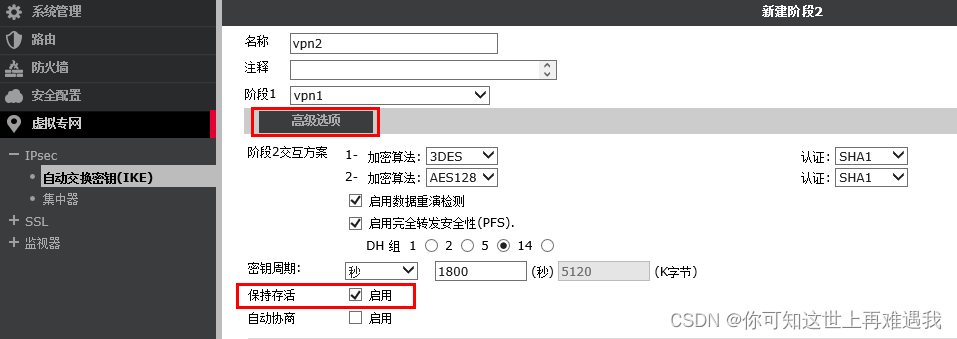

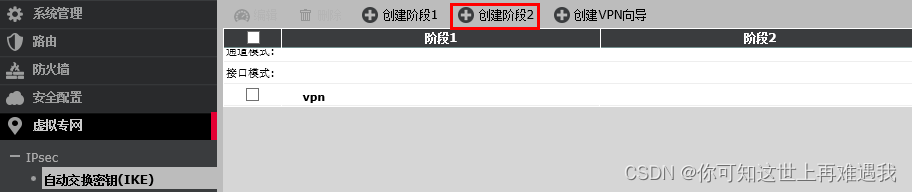

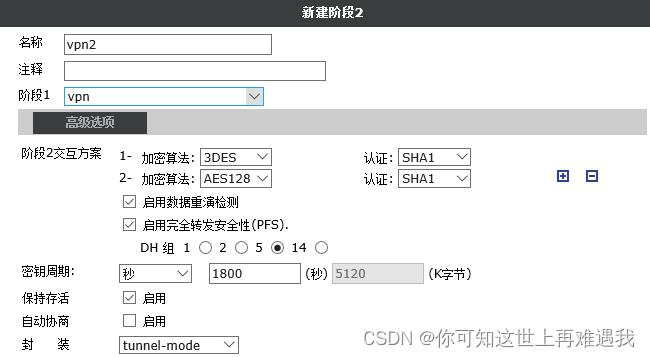

3)IKE阶段2

菜单:虚拟专网--IPSEC--自动交换秘钥,点击“创建阶段2”

配置阶段2的基本参数

名称:阶段2 的名字, vpn2

阶段1: 该阶段2 关联的阶段1,选择vpn.

点击高级选项, 弹出高级参数选项。

勾选弹出选项中的“保持存活” 其他默认。

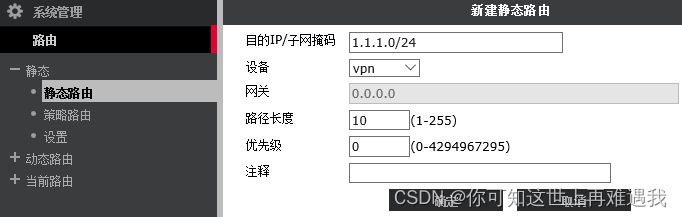

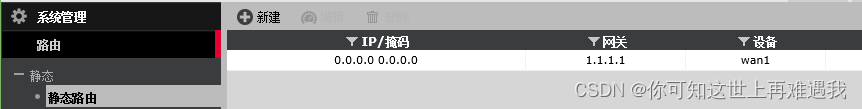

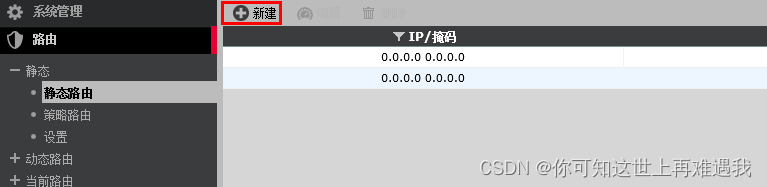

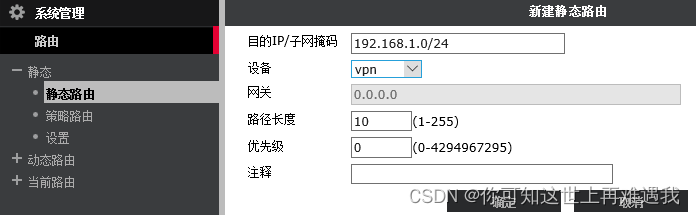

4)配置vpn路由

菜单:路由--静态--静态路由,点击“新建”

按如下方式,添加对端保护网段的vpn路由

目的IP/子网掩码: 对方防火墙所保护的子网,192.168.1.0/24

设备: 配置VPN所生成的接口,选择vpn。

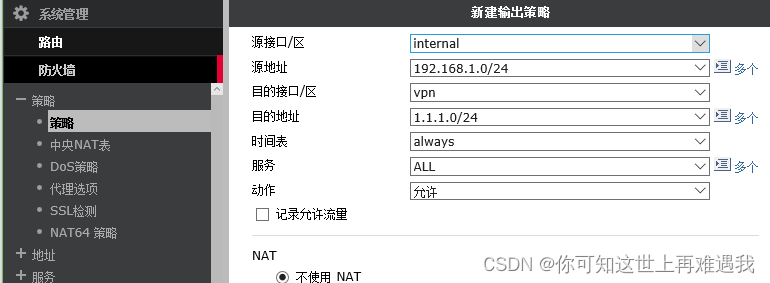

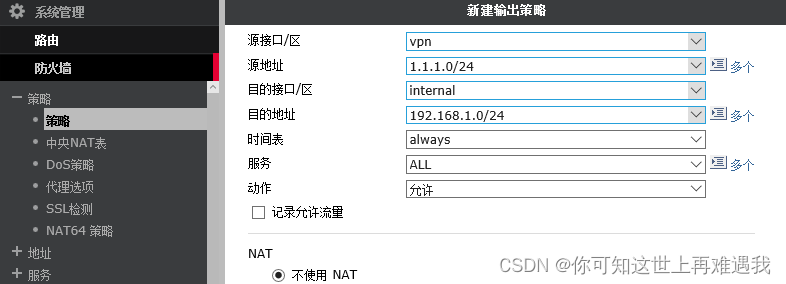

5)配置策略

菜单: 防火墙--策略--策略, 点击 “新建”

按如下方式创建两条策略,。通过该策略对两端2个子网之间的访问进行控制,NAT,UTM防护等,

第1条策略: 允许本地的1.1.1.0网段,访问对端的192.168.1.0网段

第2条策略: 允许对端的192.168.1.0网段,访问本端的1.1..1.0网段

5)其他注意事项

一般情况下1.1.1.3 的网关会配置为1.1.1.1, 需要在路由器1.1.1.1 上配置路由表,去往192.168.1.0 的网段发送到防护墙1.1.1.2。

example: ip route 192.168.1.0 255.255.255.0 1.1.1.2

五、检查配置结果

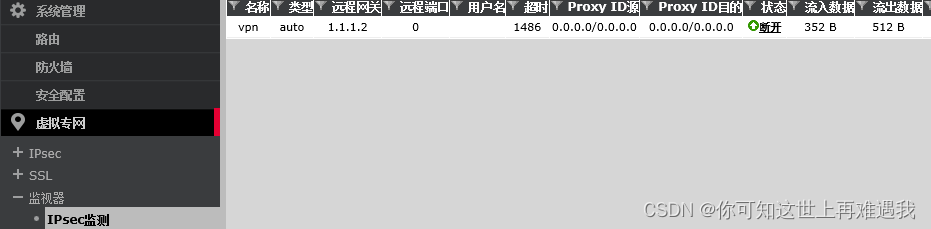

1 查看vpn状态

查看VPN监视器,观察状态: 进入“虚拟专网”--“监视器”--"IPsec监测”

两个网络采用 ping测试方式,192.168.1.0/24和1.1.1.0/24两个内网可以相互访问。

2 debug flow产看数据流

从 192.168.1.111 ping 1.1.1.3

NGFW1

dia deb flow

id=13 trace_id=6 func=print_pkt_detail line=4316 msg="vd-root received a packet(proto=1, 192.168.1.111:1->1.1.1.3:8) from internal. code=8, type=0, id=1, seq=41."

id=13 trace_id=6 func=resolve_ip_tuple_fast line=4375 msg="Find an existing session, id-0000071f, original direction"

id=13 trace_id=6 func=ipsecdev_hard_start_xmit line=121 msg="enter IPsec interface-vpn"

id=13 trace_id=6 func=ipsec_output_finish line=232 msg="send to 192.168.118.1 via intf-wan1"

id=13 trace_id=6 func=esp_output4 line=889 msg="encrypting, and send to 1.1.1.2 with source 192.168.118.14"

NGFW2

id=25823 trace_id=5 func=print_pkt_detail line=4316 msg="vd-root received a packet(proto=1, 192.168.1.111:1->1.1.1.3:8) from vpn. code=8, type=0, id=1, seq=44."id=25823 trace_id=5 func=init_ip_session_common line=4472 msg="allocate a new session-00000087"

id=25823 trace_id=5 func=vf_ip4_route_input line=1600 msg="find a route: flags=00000000 gw-1.1.1.3 via wan1"

id=25823 trace_id=5 func=fw_forward_handler line=687 msg="Allowed by Policy-3:"

id=25823 trace_id=6 func=print_pkt_detail line=4316 msg="vd-root received a packet(proto=1, 1.1.1.3:1->192.168.1.111:0) from wan1. code=0, type=0, id=1, seq=44."

id=25823 trace_id=6 func=resolve_ip_tuple_fast line=4375 msg="Find an existing session, id-00000087, reply direction"

id=25823 trace_id=6 func=vf_ip4_route_input line=1600 msg="find a route: flags=00000000 gw-192.168.1.111 via vpn"

id=25823 trace_id=6 func=ipsecdev_hard_start_xmit line=121 msg="enter IPsec interface-vpn"

id=25823 trace_id=6 func=ipsec_output_finish line=232 msg="send to 1.1.1.1 via intf-wan1"

id=25823 trace_id=6 func=esp_output4 line=889 msg="encrypting, and send to 192.168.118.14 with source 1.1.1.2"

从 1.1.1.3 ping 192.168.1.200

NGFW2:

id=25823 trace_id=23 func=print_pkt_detail line=4316 msg="vd-root received a packet(proto=1, 1.1.1.3:1024->192.168.1.200:8) from wan1. code=8, type=0, id=1024, seq=0."

id=25823 trace_id=23 func=init_ip_session_common line=4472 msg="allocate a new session-00000090"

id=25823 trace_id=23 func=vf_ip4_route_input line=1600 msg="find a route: flags=00000000 gw-192.168.1.200 via vpn"

id=25823 trace_id=23 func=fw_forward_handler line=687 msg="Allowed by Policy-2:"

id=25823 trace_id=23 func=ipsecdev_hard_start_xmit line=121 msg="enter IPsec interface-vpn"

id=25823 trace_id=23 func=ipsec_output_finish line=232 msg="send to 1.1.1.1 via intf-wan1"

id=25823 trace_id=23 func=esp_output4 line=889 msg="encrypting, and send to 192.168.118.14 with source 1.1.1.2"