![]() 聚焦源代码安全,网罗国内外最新资讯!

聚焦源代码安全,网罗国内外最新资讯!

编译:代码卫士

今天是微软9月补丁星期二,共修复59个漏洞,其中2个是已遭利用的 0day。Adobe 和Mozilla公司也发布安全更新,分别修复了已遭利用的一个 0day。

微软

本次微软共修复59个漏洞,其中:

3个安全特性绕过漏洞

24个远程代码执行漏洞

9个信息泄露漏洞

3个拒绝服务漏洞

5个欺骗漏洞

5个Edge-Chromium 漏洞

已遭利用的两个0day 漏洞是:

CVE-2023-36802:微软 Streaming Service Proxy 提权漏洞。

CVE-2023-36371:微软Word 信息泄露漏洞,当打开文档时,攻击者可利用该漏洞窃取NTLM 哈希,而这些哈希可被破解或用于 NTLM 中继攻击中获取账户权限。预览面板也是攻击向量,意味着漏洞利用无需用户交互。

值得关注的其它漏洞还包括:

CVE-2023-29332:微软Azure Kubernetes Service 提权漏洞。它可导致远程未认证攻击者获得 Cluster Administration 权限。虽然此类漏洞此前出现过,但该漏洞由于可从互联网访问,无需用户交互且利用复杂度低,因此该漏洞值得关注。虽然微软给定的评级是“利用可能性较低“,但基于远程未认证攻击者即可利用,因此对于攻击者而言诱惑力也很大。

CVE-2023-38148:Internet Connection Sharing (ICS) 远程代码执行漏洞。虽然该漏洞的CVSS评分为8.8,但好在它仅限于网络临近攻击者,而且成功利用也需要启动ICS,可导致攻击者在受影响系统上运行代码。

CVE-2023-38146:Windows Themes 远程代码执行漏洞。该漏洞可能并非本月修复的最严重漏洞之一,但却引发一波回忆杀。如果攻击者可说服用户打开特别构造的主题文件,则可实现代码执行后果。如果听起来就像20多年前的屏保程序漏洞,确实如此。而这要多亏Pwn2Own 大赛获胜者 Thijs Alkemade 和 Daan Keuper 的努力,才让它出现在我们面前。

Adobe 修复已遭利用0day

Adobe 公司发布安全更新,修复了位于 Acrobat 和 Reader 中的一个 0day 漏洞CVE-2023-26369,虽然目前尚未发布详情,但已知情况是该漏洞同时影响 Windows 和 macOS 系统。

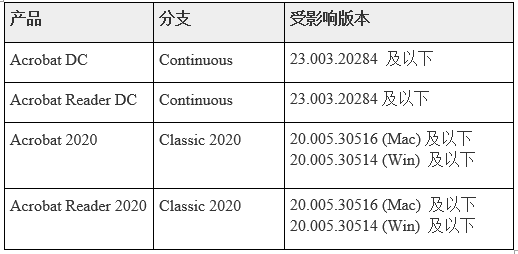

攻击者在成功利用一个界外写漏洞后,可利用该漏洞获得代码执行权限。Adobe 将该漏洞的评级为满分,并强烈建议管理员尽快在72小时时间窗口内修复该漏洞。该漏洞影响的产品如下:

Mozilla 紧急修复Firefox 中的已遭利用0day

Mozilla 公司紧急修复了一个已遭在野利用的严重漏洞CVE-2023-4863。该漏洞影响 Firefox 浏览器和 Thunderbird 邮件客户端。该漏洞是由位于 WebP 代码库 (libwebp) 中的堆缓冲溢出漏洞引发的,可导致设备崩溃、任意代码执行等后果。

Mozilla 公司已在 Firefox 117.0.1、Firefox ESR 115.2.1、Firefox ESR 102.15.1、Thunderbird 102.15.1和 Thunderbird 115.2.2中修复该漏洞。虽然关于该漏洞的具体详情尚未披露,但该漏洞已在真实场景中遭利用。因此强烈建议用户更新至Firefox 和 Thunderbird 最新版本,使系统免遭攻击。

Mozilla 还表示该漏洞还影响使用易受攻击 WebP 代码库版本的其它软件,其中之一就是谷歌 Chrome 浏览器。Chrome 浏览器将在数天或数周内向所有用户推送补丁。

代码卫士试用地址:https://codesafe.qianxin.com

开源卫士试用地址:https://oss.qianxin.com

推荐阅读

Rapid7 2023年中威胁局势回顾:勒索攻击ROI仍高居不下;0day 漏洞利用规模扩大

微软7月补丁星期二修复132个漏洞:5个已遭利用0day且1个无补丁

原文链接

https://www.bleepingcomputer.com/news/microsoft/microsoft-september-2023-patch-tuesday-fixes-2-zero-days-59-flaws/

https://www.bleepingcomputer.com/news/security/adobe-warns-of-critical-acrobat-and-reader-zero-day-exploited-in-attacks/

https://www.zerodayinitiative.com/blog/2023/9/12/the-september-2023-security-update-review

https://www.bleepingcomputer.com/news/security/mozilla-patches-firefox-thunderbird-against-zero-day-exploited-in-attacks/

题图:Pexels License

本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。

奇安信代码卫士 (codesafe)

国内首个专注于软件开发安全的产品线。

觉得不错,就点个 “在看” 或 "赞” 吧~

觉得不错,就点个 “在看” 或 "赞” 吧~