一、CSRF漏洞原理

1.基本原理

CSRF(Cross-site request forgery)跨站请求伪造,是一种劫持用户身份,以用户名义进行非预期操作,通常发生在用户在访问恶意网站或收到恶意邮件后。

攻击者通过一些方式诱使用户进入一个恶意网站,然后在该站点中插入一个链接或表单,该链接或表单通过用户的浏览器发出非预期的请求,伪造用户身份执行某种操作,如修改密码、转账、发布帖子等。

CSRF与XSS听起来很像,但攻击方式完全不同。XSS攻击是利用受信任的站点攻击客户端用户,而CSRF是伪装成受信任的用户攻击受信任的站点。

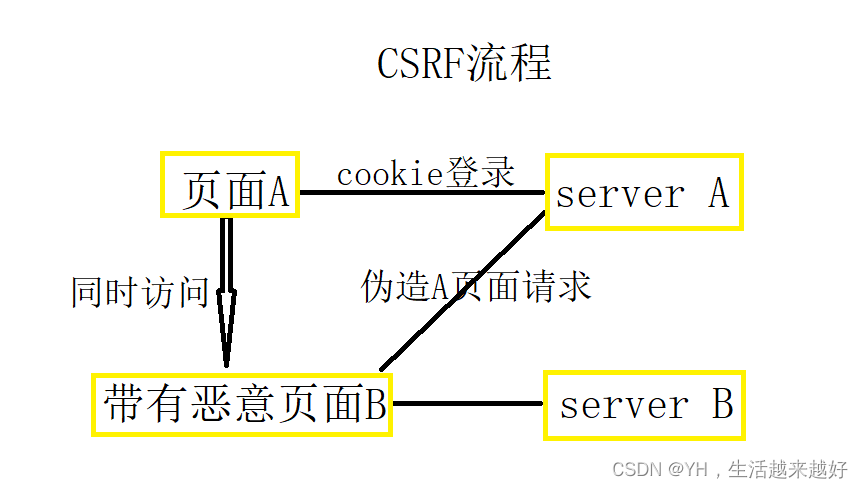

2.CSRF攻击过程

3.条件

- 用户已经登录了目标网站或应用程序。

- 目标网站或应用程序没有使用CSRF令牌来保护请求。

- 攻击者能够构造出伪造的请求并将其发送到目标网站或应用程序。

- 用户在浏览器中打开了恶意网站或点击了恶意链接,从而使攻击者能够利用用户的身份进行 CSRF 攻击。

二、CSRF漏洞分类

1、get型

基于 GET 请求的 CSRF 攻击:这种攻击利用 URL 参数来发起 GET 请求,攻击者通过构造带有特定参数的链接,欺骗用户点击链接并在其登录状态下向目标网站发出请求。

2、post型

基于 POST 请求的 CSRF 攻击:这种攻击利用 POST 请求来发起攻击,攻击者通常会构造一个包含恶意代码的表单,然后将其嵌入到一个受害者经常访问的网页中,当受害者在已经登录目标网站的情况下访问该页面时,恶意表单会自动提交并向目标网站发起攻击。

三、CSRF漏洞危害

- 更改用户账户密码或重置密码。

- 向用户账户中添加或删除数据。

- 在用户名下发表帖子或评论。

- 以用户的身份进行转账或购买操作。

- 在用户的电脑上安装恶意软件或病毒。

因此,成功的 CSRF 攻击可能会对用户的个人信息、财产安全以及计算机系统造成严重的危害。为了保护自己免受 CSRF

攻击,用户应该保持警惕,不要点击来自未知来源的链接,尤其是在已经登录某个网站或应用程序的情况下。网站或应用程序开发者也应该采取措施来防止

CSRF 攻击,例如使用 CSRF 令牌等技术来保护用户的数据安全。

四、检测

检测 CSRF 攻击的存在通常需要进行黑盒测试或白盒测试,以下是常见的测试方法和工具:

1. 人工测试:

测试人员手动尝试利用 CSRF 漏洞攻击目标网站或应用程序,以检查是否存在潜在的漏洞。

2. 自动化测试工具:

例如 OWASP ZAP(Zed Attack Proxy)和Burp Suite 等,这些工具可以自动发现和利用CSRF 漏洞,以评估目标网站或应用程序的安全性。

3. 安全扫描器:

例如 Acunetix、Nessus 等,这些工具可以对目标网站或应用程序进行全面的扫描,检测其中的安全漏洞,包括 CSRF攻击漏洞。

4. 漏洞平台:

例如 HackerOne、Bugcrowd 等,这些平台可以让安全研究人员提交 CSRF漏洞并得到相应的奖励,从而鼓励他们发现和报告潜在的漏洞。

无论使用何种方法和工具,检测 CSRF

攻击的存在都需要足够的测试经验和技能,以确保测试结果准确、可靠,并且不会对目标网站或应用程序造成不必要的损害。

五、防范

以下是一些常见的防范 CSRF 攻击的方法:

1. 使用 CSRF 令牌:

在用户登录后为每个用户生成一个唯一的 CSRF 令牌,并在用户发起 POST 请求时将该令牌作为一个隐藏字段或请求头信息一同提交到服务器。服务器会对提交的 CSRF 令牌进行验证,只有在令牌正确的情况下才会接受该请求并执行相应操作。这种方式被称为 CSRF 防御的 “双重提交” 策略,可以有效地防范 CSRF 攻击。

2. 检查来源站点:

服务器可以检查请求来源站点,如果来源站点不是当前用户正在访问的站点,则拒绝该请求。这种方式需要服务器端的支持,且可能会降低用户的使用体验。

3. 避免使用敏感操作的 GET 请求:

敏感操作,例如修改密码、转账等,不应该使用 GET 请求,因为 GET 请求的参数可以被直接暴露在 URL 中,容易被攻击者利用。应该使用 POST 请求或其他安全的方式来进行敏感操作。

4. 设置 SameSite 属性:

SameSite 属性可以防止跨站点请求伪造攻击,它可以告诉浏览器只有来自同一站点的请求才应该被发送到服务器,可以在 cookie 中设置 SameSite 属性来实现。

5. 使用反 CSRF 令牌:

反 CSRF 令牌是在请求中添加一个特定的参数来表示该请求是用户主动发起的,而不是被恶意网站发起的。服务器端会验证该参数的合法性,如果该参数不存在或不正确,则认为该请求是恶意的并拒绝执行。

总之,为了防范 CSRF 攻击,开发人员应该采取多种防御措施,如使用 CSRF 令牌、设置 SameSite 属性、使用反 CSRF令牌等,并且定期进行漏洞扫描和安全测试以确保应用程序的安全性。

“本文所述内容仅代表作者个人观点,不代表任何组织或机构的观点或立场。本文所提供的信息仅供参考,不应被视为专业的安全建议或指南。读者应当谨慎评估本文所提供的信息并采取相应措施,如有需要,请咨询相关领域的专业人士。任何使用本文所提供的信息造成的后果,作者概不负责。作者不对本文所包含的信息的准确性、完整性、及时性、可靠性、适用性和可用性等方面作出任何承诺或保证。读者在使用本文所提供的信息时,应自行承担风险。本文所提到的任何第三方产品、服务、网站或其他信息均不构成对其的推荐或认可。”