软考中直接涉及分值约4-10分,主要掌握一些防火墙的基本配置命令和基于域间安全的配置。

涉及的知识点主要有接口地址配置,区域安全策略配置,ACL配置等。

文章目录

VPN

相关知识点:VPN基础知识、VPN隧道技术、IPSec、MPLS。

VPN使用背景

VPN的使用背景的需求

需求1:北京的总公司和深圳的分公司想通过各自的内网实现通信?

需求2:公司里经常出差的员工想随时随地连上公司的内网?

需求3:疫情封控,大家如何在家就能连上公司的内网工作环境?

什么是专用网络?

传统意义的专用网络指的是一条实实在在存在的一根只为你个人服务的物理通信链路线。

无疑这样的物理链路线成本很高,据说只有银行才能拉的起这样的链路线。

但是,只有你银行才需要专用网络吗?我们普通的企业和个人就不配用吗?

但是我们真没银行那么有钱,于是我们就退而求其次,在公用网络上建一条虚拟的专用网吧。

那么VPN就来了。

VPN基础知识

虚拟专用网络(Virtual Private Network,VPN)

是在公用网络上建立专用网络的技术。

由于整个VPN网络中的任意两个结点之间的连接并没有传统专用网络所需的端到端的物理链路,

而是架构在公用网络服务商所提供的网络平台,所以称之为虚拟网。

实现VPN的关键技术主要有"隧道技术"、"加/解密技术"、"密钥管理技术"、"身份认证技术"。

北京总公司和深圳分公司各自的内网私有地址是不能在公用网络上传输的,

那么就使用"隧道技术"让私有地址在"隧道"里传输,

为了确保隧道里的数据安全,就需要使用加密解密了(对称密钥)。

VPN隧道技术

实现VPN的最关键部分是在公网上建立虚拟信道,而建立虚信道是利用隧道技术实现的,

IP隧道的建立可以在链路层和网络层。

VPN主要隧道协议有PPTP、L2TP、IPSec、SSLVPN、TLSVPN。

新冠疫情期间我们就用的SSLVPN居家办公的。如下截图

IPsec

IPSec协议

IPSec协议在隧道外面在封装,保证了隧道在传输过程中的安全,

该协议是第3层隧道协议。

Internet协议安全性(Internet Protocol Security,IPsec)

是通过对IP协议非分组进行加密和认证来保证IP协议的网络传输协议簇(一些相互关联的协议的集合)。

IPsec工作在TCP/IP协议栈的网络层,为TCP/IP通信提供访问控制机密性、数据源验证、抗重放、数据完整性等多种安全服务。

IPsec是一个协议体系,有建立安全分组流的密钥简化协议和保护分组流的协议两个部分构成,前者即为IKE协议,后者则包含AH、ESP协议。

SSLVPN、TLSVPN

两类VPN使用了SSL和TLS技术,在传输层实现VPN的技术,该协议是第4层隧道协议,

由于SSL需要对传输数据加密。因此SSLVPN的速度比IPSecVPN慢。

SSLVPN的配置和使用又比其他VPN简单。

IPSec是一个协议体系,由建立安全分组流的密钥交换协议和保护分组流的协议两个部分构成,

前者即为IKE协议,后者则包含AH、ESP协议。

(1)IKE协议

Internet 密钥交换协议(Internet Key Exchange Protocal,IKE)属于一种混合协议,

由Internet安全关联和密钥管理协议( Internet Sercurity Association and Key Managemnet Protocol,ISAKMP)

与两种密钥交换协议(OAKLEY与SKEME)组成,即IKE由ISAKM框架、OAKLEY密钥交换模式以及 SKEME的共享和密钥更新技术组成。

IKE定义了自己的密钥交换方式(手工密钥交换和自动IKE).

(2)AH

认证头(Authentication Header,AH)是IPSec体系结构中的一种主要协议,它为IP数据报提供完整性检查与数据源认证,

并防止重放攻击。AH不支持数据加密。AH常用摘要算法(单向Hash函数)MD5和SHA1实现摘要和认证,确保数据完整。

(3)ESP

封装安全载荷(Encapsulating Security Payload,ESP)可以同时提供数据完整性认证和数据加密等服务。

ESP通常使用DES、3DES、AES等家吗算法实现数据加密,使用MD5或SHA-1来实现摘要和认证,确保数据完整。

(4)IPSecVPN应用场景。

IPSecVPN应用场景分为站点到站点、端到端、端到站点三中模式。

1.站点到站点(Site-to-Site)站点到站点又称网关到网关,多个异地机构利用运营商网络建立IPSec隧道,将各自的内部网络联系起来。

2.端到端(End-to-End)端到端又称PC到PC,即两个PC之间的通信由IPSec完成。

3.端到站点(End-to-Site)端到站点,两个PC之间的通信。

(5)IPSec工作模式:两种工作模式分别是传输模式和隧道模式。

IPsec 隧道建立的基本步骤

采用IKE协商方式建立IPSec隧道的基本步骤如下:

1.配置接口的IP地址和到对端的静态路由,确保两端路由可达。

2.配置ACL,以定义需要IPSec保护的数据流。

3.配置IPSec安全提议,定义IPSec的保护方法。

4.配置IKE对等体,确定对等体间IKE协商时的参数。

5.配置安全策略,并引用ACL、IPSec安全提议和IKE对等体,确定对每种数据流采取的保护方法。

6.在接口上应用安全策略组,使接口具有IPSec的保护功能。

防火墙基础概念

防火墙(Fire Wall)是网络关联的重要设备,用于控制网络之间的通信。

外部网络用户的访问必须先经过安全策略过滤,而内部网络用户对外部网络的访问则无需过滤。

现在的防火墙还具有网络、提供代理服务、流量控制等功能。

常见的三种防火墙技术:

包过滤防火墙、代理服务器式防火墙、基于状态检测的防火墙。

(1)包过滤防火墙

主要针对OSI模型中的网络层和传输层的信息进行分析。

通过包过滤防火墙用来控制IP、UDP TCP ICMP和其他协议。

对数据包的检查内容一般包括源地址、目的地址和协议。

包过滤防火墙对通过防火墙的数据包进行检查,只有满足条件的数据包才能通过,

包过滤防火墙通过规则(如ACL)来确定数据包是否能通过。

配置了ACL的防火墙可以看成包过滤防火墙。

(2)代理服务器式防火墙

代理服务器式防火墙对第四层到第七层的数据进行检查,与包过滤防火墙相比,需要更高的开销。

用户经过建立会话状态并通过认证及授权后,才能访问到受保护的网络。

压力较大的情况下,代理服务器式防火墙工作很慢。ISA可以看成是代理服务器式防火墙。

(3)基于状态检测的防火墙

它检测每一个TCP、UDP之类的会话连接。

它包含特定会话的源/目的地址、端口号、TCP序列号信息以及与此会话相关的其他标志信息。

它工作基于数据包、连接会话和一个基于状态的会话流表。

它比包过滤防火墙和代理服务器式防火墙的性能要高。

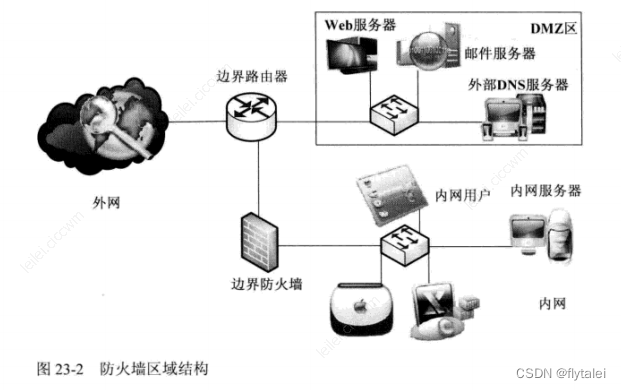

防火墙区域结构

防火墙按安全级别不同可划分为"内网"、"外网"和"DMZ区",具体结构如下图

(1)内网

内网是防火墙的重点保护区域,包含单位网络内部的所有网络设备和主机。

该区域是可信的,内网发出的连接较少进行过滤和审计。

(2)外网

外网是防火墙重点防范的对象,针对单位外部访问用户、服务器和终端。

外网发起的通信必须按照防火墙设定的规则进行过滤和审计,不符合条件的则不允许访问。

(3)DMZ区(Demilitarized Zone)

DMZ区是一个逻辑区,从内网中划分出来,包含向外网提供服务的服务器集合。

DMZ中的服务器有Web服务器、邮件服务器、FTP服务器、外部DNS服务器等。

DMZ区保护级别较低,可以按要求放开某些服务和应用。

防火墙基础配置

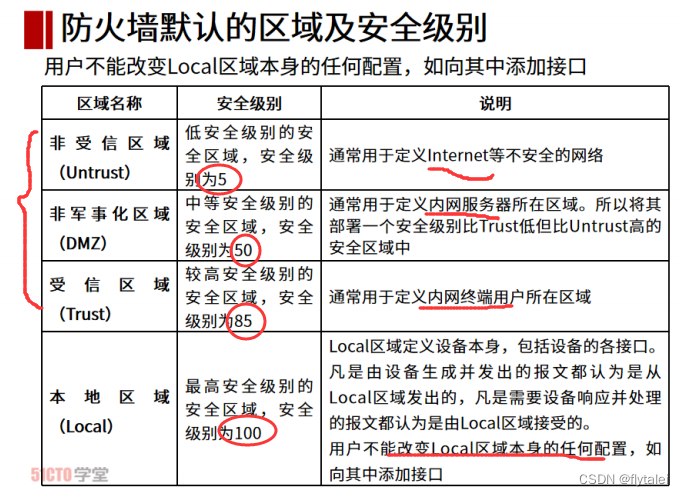

(1) 防火墙默认的区域

(2) 安全域间与方向

防火墙的安全防范能力取决于防火墙中设置的安全策略。

防火墙中任意两安全区域之间构成一个安全域间(Interzone),防火墙的大部分安全策略都是在安全域间配置的。

在同一个安全域间内转发的流量,安全域间设置的安全策略是不起作用的。

安全域间的数据流动具有方向性,包括"入方向(Inbound)"和"出方向(Outbound)"

1)入方向:数据"由低优先级"的安全区域"向高优先级"的安全区域传输。

2)出方向:数据"由高优先级"的安全区域"向低优先级"的安全区域传输。

配置防火墙的基本步骤

ACL

访问控制列表(Access Control Lists,ACL)

ACL是目前使用最多的访问控制实现技术。

访问控制列表是路由器接口的指令列表,用来控制端口进出的数据包。

ACL使用于所用的被路由协议,如IP、IPX、AppleTalk等。

访问控制列表可以分为"标准访问控制列表"和"扩展访问控制列表"

ACL的默认执行顺序是自上而下,在配置时要遵循最小特权原则,最靠近受控对象原则及默认丢弃原则。

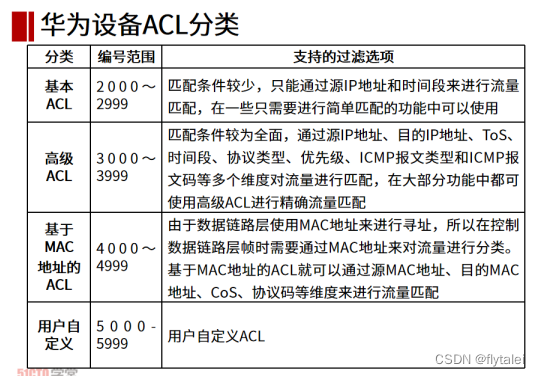

ACL分类编号范围