目录

日常生活中咱们经常能听到翻墙上外网,那么这个墙指的是什么你知道嘛?其实啊,这个墙指的就是中国国家防火墙。“翻墙”又称“破网”,是指通过虚拟专用网络(VPN)技术规避国家网络监管,突破IP封锁、内容过滤、域名劫持、流量限制等,非法访问被国家禁止的境外网站行为。简言之,“翻墙”就是绕过国家网络监管,访问那些被屏蔽的网站。

说了这么多,咱们今天的主角已经很明显就是“防火墙“,今天咱们就来看看这个防火墙。

一、背景

在古时候,人们常在寓所之间砌一道砖墙,一旦有火灾发生,它能够防止火势蔓延到别的寓所。如果一个网络接到了Internet上面,它的用户就可以访问外部世界并与之通信。但同时,外部世界也同样可以访问该网络并与之交互。为了安全起见,可以在该网络和Internet之间插入一个中介系统,竖起一道安全屏障。这道屏障的作用是阻断来自外部通过网络对本网络的威胁和入侵,提供扼守本网络的安全和审计的关卡,它的作用与古时候的防火砖墙有类似之处,因此我们把这个屏障就叫作“防火墙”。

防火墙遵循的基本准则有两点。

第一,它会拒绝所有未经说明允许的命令。防火墙的审查基础的逐项审阅,任何一个服务请求和应用操作都将被逐一审查符合允许的命令后才可能执行,这样的操作方法为保证内部计算机安全性提供了切实可行的办法。反而言之,用户可以申请的服务和服务数量是有限的,提高了安全性的同时也就减弱可用性。

第二,它会允许所有未经说明拒绝的命令。防火墙在传递所有信息的时候都是按照约定的命令执行的,也就是会逐项审查后杜绝潜在危害性的命令,这一点的缺陷就是可用性优于安全性的地位,但是增加安全性的难度。

二、类型

防火墙按照不同的使用场景主要可以分成以下四类 。

2.1.过滤防火墙

过滤防火墙,顾名思义,就是在计算机网络中起一个过滤的作用。这种防火墙会根据已经预设好的过滤规则, 对在网络中流动的数据包进行过滤行为。第一代的防火墙就属于过滤防火墙 。

2.2.应用网关防火墙

应用网关防火墙主要工作在最上层应用层。不仅如此, 相比于基于过滤的防火墙来说, 应用网关防火墙最大的特点是有一套自己的逻辑分析。基于这个逻辑分析,应用网关服务器在应用层上进行危险数据的过滤, 分析内部网络应用层的使用协议, 并且对计算机网络内部的所有数据包进行分析, 如果数据包没有应用逻辑则不会被放行通过防火墙 。

2.3.服务防火墙

上述的两种防火墙都是应用在计算机网络中来阻挡恶意信息进入用户的电脑的 。

2.4.监控防火墙

如果说之前介绍的防火墙都是被动防守的话, 那么监控防火墙则是不仅仅防守, 还会主动出击。这种防火墙对内可以过滤, 对外可以监控。从技术上来说, 是传统防火墙的重大升级。

三、功能

3.1.网络安全屏障

防火墙对内部网络环境安全性起着极大的提高意义,它作为阻塞点和控制点过滤那些潜在危险的服务从而降低了网络内部环境的风险。因为所有进入网络内容的信息都是经过防火墙精心过滤过的,所以网络内部环境就非常的安全可靠。

3.2.网络安全策略

如果对网络安全配置上以防火墙为中心,就可以让口令、加密、身份认证、审计等安全软件配置在防火墙上 。

3.3.进行监控审计

防火墙有着很好的日志记录功能,它会记录所有经过防火墙访问过的记录,更能够把网络使用情况的数据进行汇总分析,从而得出网络访问的统计性数据 。

3.4.防止内部信息的外泄

防火墙可以把内部网络隔离成若干个段,对局部重点网络或敏感网络加强监控,全局网络的安全问题就不会因为局部网络的一段问题而受到牵连 。

防火墙就像一个防盗门,能起到安全防护的作用,在网络规划部署中是不可或缺的一部分。

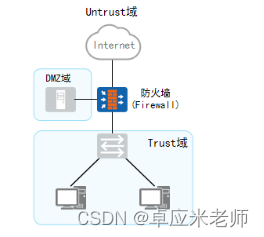

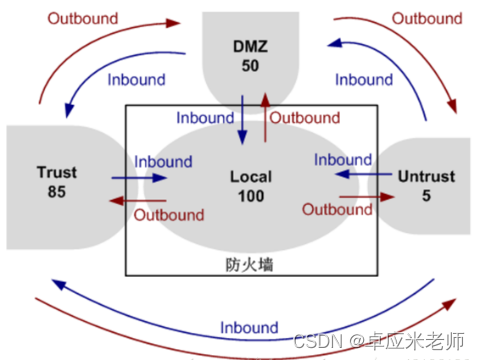

四、五个安全域

报文从低级别的安全区域向高级别的安全区域流动时为入方向(Inbound),报文从由高级别的安全区域向低级别的安全区域流动时为出方向(Outbound)。

untrust(不信任域):低级安全区域,安全优先级为5

通常用来定义Internet等不安全的网络,用于网络入口线的接入。

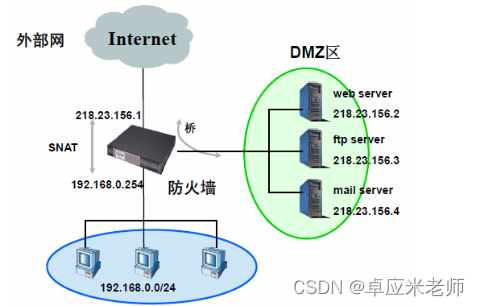

dmz(隔离区):中级安全区域,安全优先级为50

通常用来定义内部服务器所在网络

作用是把WEB,E-mail,等允许外部访问的服务器单独接在该区端口,使整个需要保护的内部网络接在信任区端口后,不允许任何访问,实现内外网分离,达到用户需求。DMZ可以理解为一个不同于外网或内网的特殊网络区域,DMZ内通常放置一些不含机密信息的公用服务器,比如Web、Mail、FTP等。这样来自外网的访问者可以访问DMZ中的服务,但不可能接触到存放在内网中的公司机密或私人信息等,即使DMZ中服务器受到破坏,也不会对内网中的机密信息造成影响。

trust(信任域):高级级安全区域,安全优先级为85

通常用来定义内部用户所在的网络,也可以理解为应该是防护最严密的地区。

local(本地):顶级安全区域,安全优先级为100

local就是防火墙本身的区域,比如ping指令等网际控制协议的回复,需要local域的权限

凡是由防火墙主动发出的报文均可认为是从Local区域中发出

凡是需要防火墙响应并处理(而不是转发)的报文均可认为是由Local区域接收

management(管理):顶级安全区域,安全优先级为100

除了console控制接口对设备进行配置,如果防火墙设备可以通过web界面配置的话,需要一根双绞线连接到管理接口,键入用户名和密码进行配置。

五、三种工作模式

无非就是防火墙各接口是路由模式还是交换模式的差别,三张图明明白白。

5.1交换模式(二层模式):

5.2路由模式(三层模式):

5.3混合模式:

防火墙是网工知识体系中非常重要的一环,感兴趣的朋友可以去多多查阅资料,欢迎一起交流。

感谢你的关注!