防火墙知识学习(一)

基础知识篇

安全区域

- 安全区域(Security Zone): 是一个或多个接口的集合,是防火墙区别于路由器的主要特性。华为防火墙默认提供三个安全区域,分别是Trust(85)、DMZ(50)、Untrust(5),还有一个防火墙本身Local(100)区域

- 报文从低级别的安全区域向高级别的安全区域流动时为入方向(Inbound ),报文从由高级别的安全区域向低级别的安全区域流动时为出方向(Outbound)。

- 防火墙通过安全区域来划分网络、标识报文流动的“路线”,当报文在不同的安全区域之间流动时,才会触发安全检查。

基于会话的状态检测

- 状态检测防火墙使用基于连接状态的检测机制,将通信双方之间交互的属于同一连接的所有报文都作为整体的数据流来对待。

- 会话是通信双方的连接在防火墙上的具体体现,代表两者的连接状态,一条会话就表示通信双方的一个连接。

安全策略篇

- 对于同一条数据流,在访问发起的方向上应用安全策略即可,反向报文不需

要额外的策略。 - 对于同一条数据流只有首包匹配安全策略并建立会话,后续包都匹配会话转发。

- 实现包过滤的核心技术是访问控制列表 ACL。

- NGFW 的安全策略应用在全局,安全区域与 IP 地址等一样只是作为可选的匹配条件。

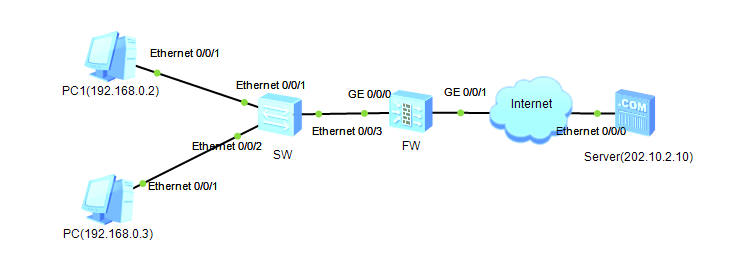

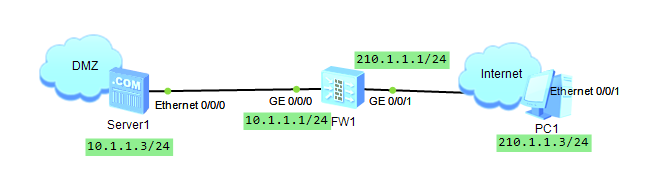

- ASPF(Application Specific Packet Filter): 是针对应用层的包过滤,其原理是检测通过设备的报文的应用层协议信息,记录临时协商的数据连接,使得某些在安全策略中没有明确定义要放行的报文也能够得到正常转发。下图Server1为FTP服务器,演示了ASPF

攻击防范篇

单包攻击

- Ping of Death

- 防火墙在处理 Ping of Death 攻击报文时,是通过判定数据包的大小是否大于 65535 字节,如果数据包大于 65535 字节,则判定为攻击报文,直接丢弃。

- Land 攻击

- Land 攻击是指攻击者向受害者发送伪造的 TCP 报文,此 TCP 报文的源地址和目的地址同为受害者的 IP 地址。这将导致受害者向它自己的地址发送回应报文,从而造成资源的消耗。

- 防火墙在处理Land攻击报文时,通过检查TCP报文的源地址和目的地址是否相同,或者TCP报文的源地址是否为环回地址,如果是则丢弃。

- IP 地址扫描攻击

- 防火墙对收到的 TCP、UDP、ICMP 报文进行检测,当某源 IP 地址连续发送报文的目的 IP地址与前一个报文的目的 IP 地址不同时,则记为一次异常,当异常次数超过预定义的阈值时,则认为该源 IP 的行为为 IP 地址扫描行为,防火墙会将该源 IP 地址加入黑名单。

流量型攻击 : SYN FLOOD

- 防火墙针对 SYN Flood 攻击,一般会采用 TCP 代理和源探测两种方式进行防御。

- TCP 代理是指我们的防火墙部署在客户端和服务器中间,当客户端向服务器发送的 SYN 报文经过防火墙时,防火墙代替服务器与客户端建立三次握手。一般**用于报文来回路径一致**的场景。 ❓报文路径一致知识点

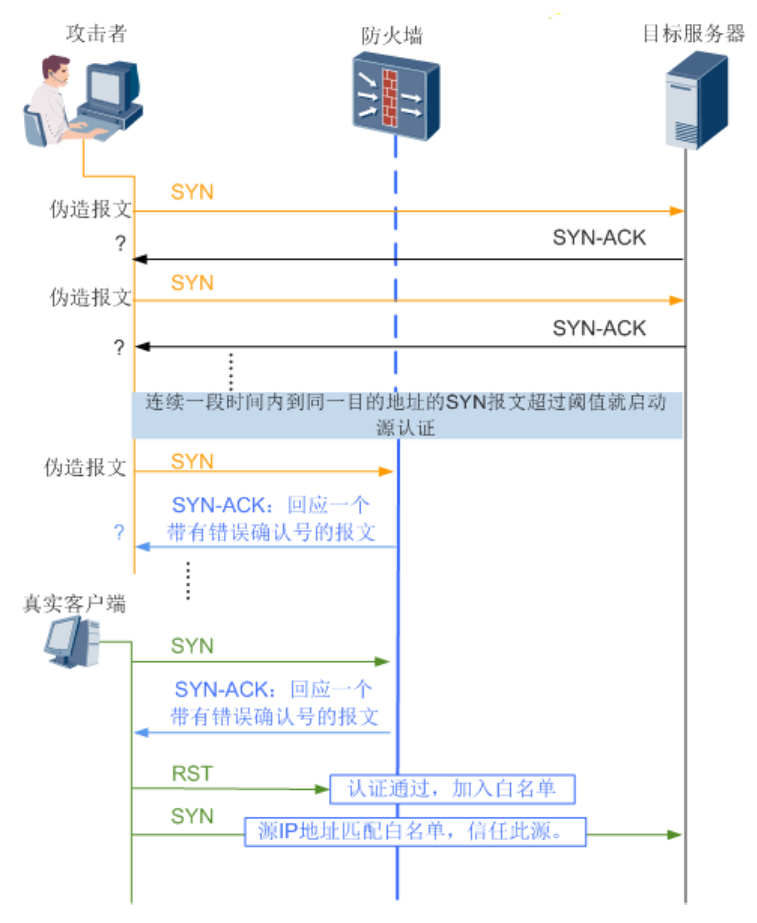

- 源探测

- 当防火墙收到客户端发送的 SYN 报文时,对 SYN 报文进行拦截,并伪造一个带有错误序列号的的 SYN+ACK 报文回应给客户端。

- 如果客户端是虚假源,则不会对错误的 SYN+ACK 报文进行回应。

- 如果客户端是真实源发送的正常请求 SYN 报文,当收到错误的 SYN+ACK 报文时,会再发出一个 RST 报文,让防火墙重新发一个正确的 SYN+ACK 报文;防火墙收到这个 RST报文后,判定客户端为真实源,则将这个源加入白名单,在白名单老化前,这个源发出的报文都认为是合法的报文,防火墙直接放行,不在做验证。

- 华为专业 AntiDDoS 设备正是利用了 TCP 这种重传的机制,推出“首包丢弃”功能与“TCP 源探测”结合的防御方式,以应对超大流量的 SYN Flood 攻击。当 SYN报文蜂拥而至时,专业 AntiDDoS 设备会将收到的第一个报文记录并直接丢弃,然后等待第二个重传报文。收到重传报文后,再对重传报文进行源探测。

流量型攻击 : UDP FLOOD

- UDP 具有 TCP 所望尘莫及的速度优势。

- 防火墙防御 UDP Flood 攻击主要有两种方式:限流和指纹学习

- 限流

- 基于目的 IP 地址的限流:即以某个 IP 地址作为统计对象,对到达这个 IP 地址的 UDP流量进行统计并限流,超过部分丢弃。

- 基于目的安全区域的限流:即以某个安全区域作为统计对象,对到达这个安全区域的 UDP流量进行统计并限流,超过部分丢弃。

- 基于会话的限流:即对每条 UDP 会话上的报文速率进行统计,如果会话上的 UDP 报文速率达到了告警阈值,这条会话就会被锁定,后续命中这条会话的 UDP 报文都被丢弃。当这条会话连续 3 秒或者 3 秒以上没有流量时,防火墙会解锁此会话,后续命中此会话的报文可以继续通过。

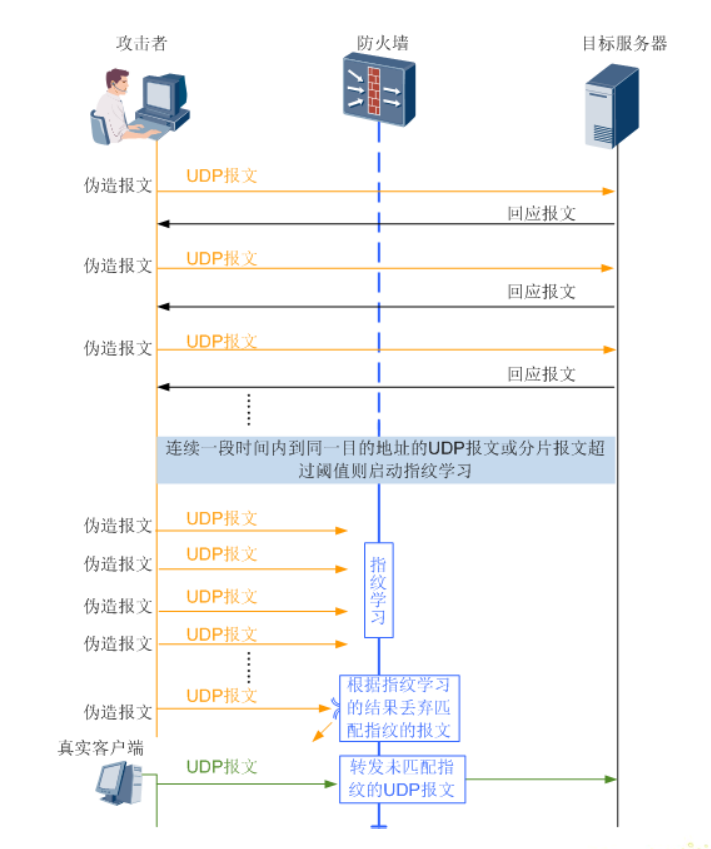

- 指纹学习

- 指纹学习是通过分析客户端向服务器发送的 UDP 报文载荷是否有大量的一致内容,来判定这个 UDP 报文是否异常。

应用层攻击 :DNS FLOOD

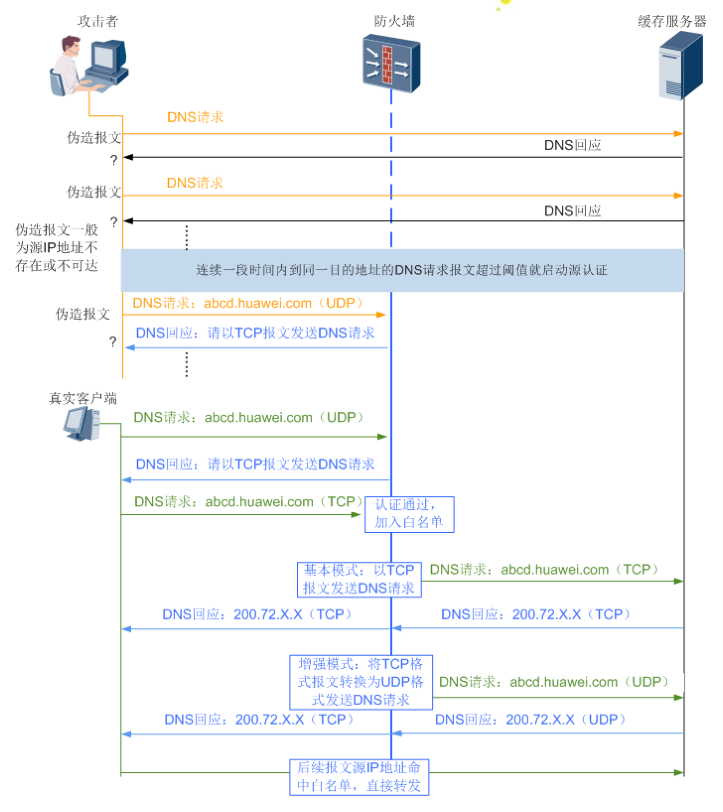

- 常见的 DNS Flood 攻击一般都是攻击者向 DNS 服务器发送大量的不存在的域名解析请求,导致 DNS 缓存服务器不停向授权服务器发送解析请求,最终导致 DNS 缓存服务器瘫痪,影响对正常请求的回应。

- DNS服务器可以设定使用TCP连接。当客户端向 DNS 服务器发起查询请求时,DNS 回应报文里有一个 TC 标志位,如果 TC 标志位置 1,就表示需要通过 TCP 方式查询。我们的防火墙就是利用这一机制对 DNS Flood 攻击进行防御。

- 防御流程图:

应用层攻击 :HTTP FLOOD

- 常见的 HTTP Flood 攻击,一般指黑客通过代理或僵尸主机向目标服务器发起大量的 HTTP报文,这些请求涉及数据库操作的 URI 或其它消耗系统资源的 URI,目的是为了造成服务器资源耗尽,无法响应正常请求。

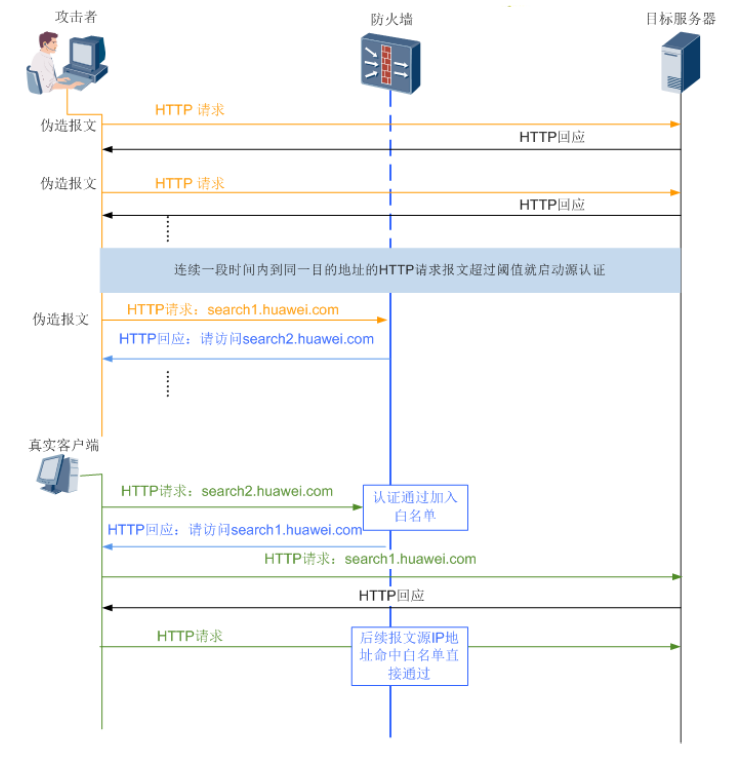

- 防火墙对于 HTTP Flood 的防御,主要依靠 HTTP 协议所支持的重定向方式,譬如说客户端向服务器请求 www.sina.com ,服务器可以返回一个命令,让客户端改为访问 www.sohu.com。 这种重定向的命令在 HTTP 协议栈中是合法的。我们防火墙的防御机制就是利用这个技术点,来探测 HTTP 客户端是否为真实存在的主机。

- 防御流程图:

NAT篇

源NAT

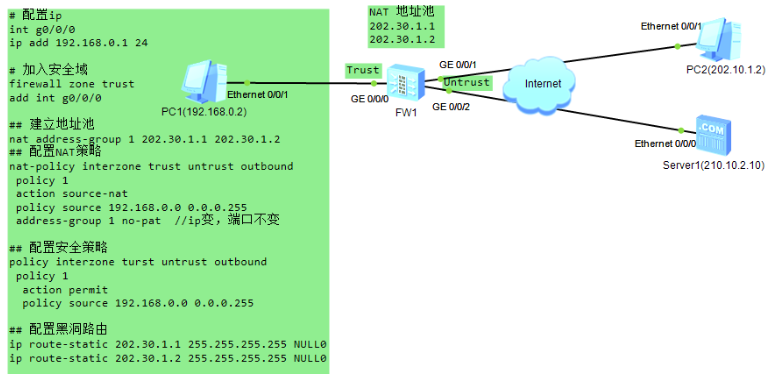

- NAT No-PAT / NAPT(PAT)

配置ip# 配置IP

int g0/0/0

ip add 192.168.0.1 24

# 加入安全域

firewall zone trust

add int g0/0/0

## 建立地址池

nat address-group 1 202.30.1.1 202.30.1.2

## 配置NAT策略

nat-policy interzone trust untrust outbound

policy 1

action source-nat

policy source 192.168.0.0 0.0.0.255

address-group 1 no-pat //ip变,端口不变

## 配置安全策略

policy interzone turst untrust outbound

policy 1

action permit

policy source 192.168.0.0 0.0.0.255

## 配置黑洞路由

ip route-static 202.30.1.1 255.255.255.255 NULL0

ip route-static 202.30.1.2 255.255.255.255 NULL0

- easy-ip : 出接口地址方式

- Smart NAT (仅高端防火墙支持)

- 假设 Smart NAT 使用的地址池中包含 N 个 IP,其中一个 IP 被指定为预留地址,另外N-1 个地址构成地址段 1(section 1)。进行 NAT 转换时,Smart NAT 会先使用 section 1 做NAT No-PAT 类型的转换,当 section 1 中的 IP 都被占用后,才使用预留 IP 做 NAPT 类型的转换。

- Smart NAT 可以理解为是对 NAT No-PAT 功能的增强,他防止了用户数量激增导致大量用户不能上网的情况,即克服了 NAT No-PAT 的缺点——只能让有限的用户上网,当用户数量大于地址池中 IP 数量时,后面的用户将无法上网,只能等待公网 IP 被释放(会话老化)。Smart NAT 预留一个公网 IP 做 NAPT 后,无论有多少新增用户需要上网,都能满足其需求。

- 三元组 NAT(仅高端防火墙支持)

- 支持外网主动访问 —-无论内网主机是否主动访问过某个外网主机,只要外网主机知道内网主机 NAT 转换后的地址和端口,就可以主动向该内网主机发起访问。

- 动态对外端口一致性—–内网主机做 NAT 转换后的地址和端口将在一段时间内保持不变,在此时间内段,内网主机固定地使用此 NAT 后地址和端口访问任意外网主机,任意外网主机也可以通过此 NAT 后地址和端口访问内网主机。

- 从实现原理角度讲,三元组 NAT 是通过 Server-map 表使外网主机可以主动访问内网主机,并保证 NAT 转换关系在一段时间内保持不变。

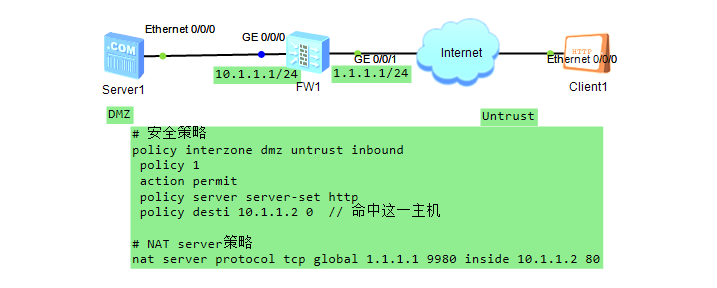

NAT SERVER

-

源 NAT 是对私网用户访问公网的报文的源地址进行转换,而服务器对公网提供服务时,是公网用户向私网发起访问,方向正好反过来了。于是,NAT 转换的目标也由报文的源地址变成了目的地址。针对服务器的地址转换,我们赋予了它一个形象的名字——NAT Server(服务器映射)。

-

32字真言

一正一反,出入自如 去反存正,自断出路 #[FW] nat server protocol tcp global 1.1.1.1 9980 inside 192.168.1.2 80 no-reverse //去反 一分为二,源进源回 虚实变换,合二为一 reverse-route next-hop next-hop-address //源进源回 [FW1] nat server protocol tcp global 1.1.1.1 9980 inside 10.1.1.2 80 vrrp 1 //虚实结合 合二为一

NAT Server 基础

- 与 ASPF Server-map 表项的动态老化不同的是,NAT Server 的 Server-map 表项是静态的,只有当 NAT Server 配置被删除时,对应的 Server-map 表项才会被删除。

- 对 NAT Server的正反 Server-map 表项作用,配置命令中的两个重要的参数 no-reverse、vrrp 的使用方法,以及多出口 NAT Server 的配置方法等都有了更加全面和深入的了解。

双向NAT

扫描二维码关注公众号,回复:

12381304 查看本文章