企业的数字化转型已经是必然趋势,而在转型中,大量的新技术的出现与应用,对企业的安全问题带来了大量的隐患。如今的企业数字化过程中,面临着物联网、云如今企业使用的安全解决方案面临着两大问题。

首先,企业的大部分安全产品依然是单点的安全产品,缺乏相互之间的联动。因此,安全产品的能力就会被局限在自己的产品自身上,其安全的效果就完全由产品自身的能力所决定。一旦某安全点无法防御住相关的攻击,又或者高级攻击需要各个安全点相关联才能发现防止,安全系统就无法发现攻击,让企业处于危险之中。

另一个问题就在于企业对整个风险监控能力上的不足。监控能力的不足由两方面造成:一个是本身的安全产品的能力确实不足以应对日益增强的攻击;另一方面就是企业对风险监控产品的部署数量不足。在往云迁移的过程中,如今的网络的边界日益模糊化,企业对于原本固定有限的网络环境尚能有一定数量的部署,而一旦边界模糊了,企业面临的是难以估量的网络范围,仿佛从原本的湖泊进入了浩海之中,而这一转变需要大量的安全部署来把握各个节点上的问题。

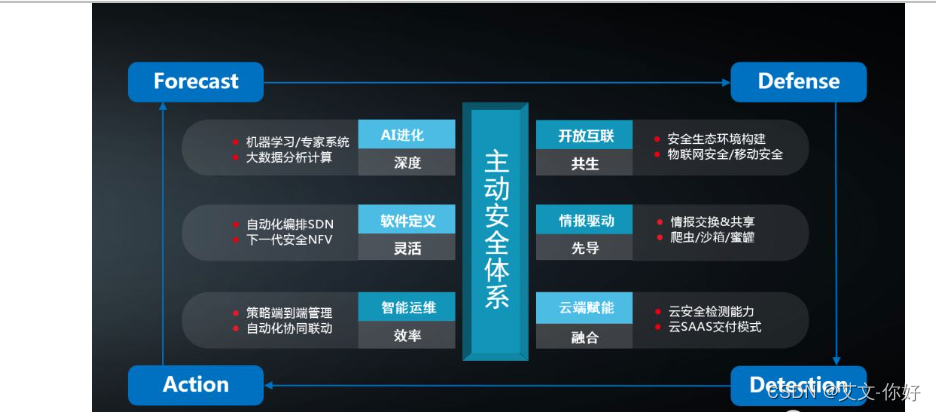

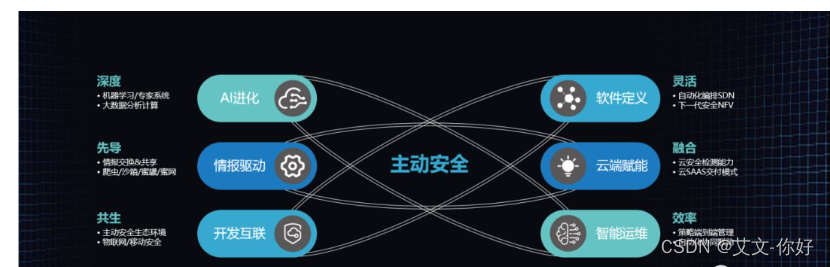

对此,提出了主动安全的防御体系架构,从三个点上打造新的防御体系“三个安全点、四个行为、六大能力”。、移动互联网、数据安全等多个问题。

三个安全点

我们都在说防御需要纵深布置,需要立体防御。新华三对于立体防御的理解,是从三个安全点进行的:终端、边界、网络。

终端是最底线的防御点,是离人最接近的地方。终端的保护角度需要注意三点:最基础的防病毒能力是必须的,不能因为攻击的多样性以及新技术的产生就放弃终端安全的基本功;其次是补丁的管控,终端的漏洞需要被妥善管理以及修复;最后是桌面数据防泄漏,终端是最直接最容易造成数据泄露的地方。

而边界则是传统网络防御的主要防守所在,尽管边界模糊化了,但是对于很多的网络部署方式依然存在明显的边界性,企业依然需要对这些地方进行防护。

而网络流量层面,应用是最直接接触到网络流量的。如今的安全解决方案主要侧重于对应用的接入:防止恶意流量的攻击、防止病毒的注入以及未授权的接入。然而,对于网络的防护,不应该仅仅局限于网络层,也应该从应用层对网络进行保护——即应用本身是否已经受到攻击,是否已经产生异常甚至恶意的流量,与外部进行非法联系了。

提出的主动安全,需要从终端、边界、网络三个安全点上打造立体的防御架构。在了解了自己的防御对象以后,企业需要“行为”去真正保护这些对象。