(一) 静态NAT

静态NAT是我们要讨论的第一种模式的NAT。这种工作模式的NAT很少应用在小型网络中。静态NAT充许内网用户使用真实的公网地址直接访问互联网,这种做法是有些风险的,因为任何对防火墙或NAT设备的错误配置都会导致你的内网用户完全被暴露在互联网上,稍后我将对静态NAT进行实际配置向大家演示静态NAT在网络安全方面所面临的风险。

1、为何使用静态NAT

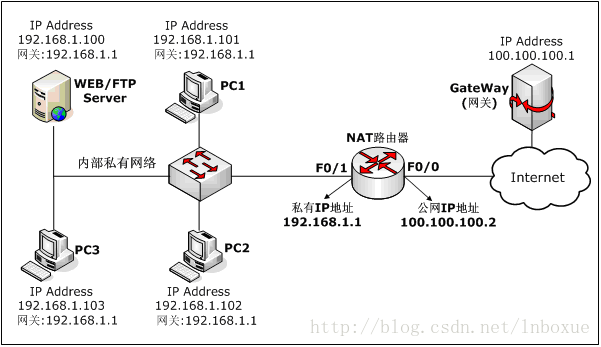

图6

以图6的网络拓扑为例,假如该公司的网络通过一台路由器接入Internet,并且在NAT路由器上配置的是静态NAT。在静态NAT的工作模式下每一台内网主机都会映射到一个公网地址(当然该公司需要从ISP租用更多的公网IP地址),比如在这个例子中内网IP地址为192.168.1.100的WEB/FTP Server被映射到公网地址100.100.100.3,主机192.168.1.101被映射到公网地址100.100.100.4,主机192.168.1.102被映射到公网地址100.100.100.5。因此如果WEB/FTP Serve发送到互联网的数据包经过NAT路由器时,NAT路由器就会将该数据包中的源IP地址替换成为100.100.100.3之后再将其发送到Internet。所有的地址转换都发生在路由器的内存中而且静态NAT的整个过程对于内网和外网主机都是透明的。当来自于Internet的主机主动与内网主机进行通信时,这些来自于Internet上的数据包要么被NAT路由器丢弃要么被转发给内网主机,具体如何操作就要取决于路由器或防火墙的配置了。

应用NAT的时候,每个公司/企业的需求是不一样的。对于很多公司来说当你需要内网的某台主机让Internet的用户看到并允许Internet的用户访问的时候就可以考虑使用静态NAT的这种解决方案。接下来我们看一看静态NAT的具体应用。请参考图7:

图7

在图7的网络场景中,假设该公司/企业向运营商(ISP)申请的公网地址是100.100.100.0/29(/29是子网掩码,即255.255.255.248)。根据运营商(ISP)提供的IP地址和子网掩码我们知道该公司获得的可以在互联网上使用的公网地址范围是100.100.100.1-100.100.100.6,这6个地址当中的第1个地址100.100.100.1一般都要留给运营商(ISP)的设备使用作为该公司连接Internet的下一跳网关(GateWay)地址,所以该公司真正能使用的公网地址只有5个,也就是100.100.100.2-100.100.100.6。 图7中IP地址为100.100.100.1的GateWay(网关)在ISP一侧,该地址用于模拟Internet上的用户。我将通过在NAT路由器上配置静态NAT来允许公司内网用户能够访问互联网(Internet)。服务器192.168.1.100使用100.100.100.3访问Internet,主机192.168.1.101使用100.100.100.4访问Internet,主机192.168.1.102使用100.100.100.5访问Internet。

2、静态NAT的配置

NAT路由器配置如下:

NAT#conf t

NAT(config)# ip nat inside source static 192.168.1.100 100.100.100.3(将公网地址100.100.100.3分配给内网主机192.168.1.100使用)

NAT(config)# ip nat inside source static 192.168.1.101 100.100.100.4(将公网地址100.100.100.4分配给内网主机192.168.1.101使用)

NAT(config)# ip nat inside source static 192.168.1.102 100.100.100.5(将公网地址100.100.100.5分配给内网主机192.168.1.102使用)

NAT(config)#interface FastEthernet0/0

NAT(config-if)# ip address 100.100.100.2 255.255.255.248

NAT(config-if)#ip nat outside(在F0/0这个公网端口上启用NAT)

NAT(config-if)#no shutdown

NAT(config-if)#exit

NAT(config)# interface FastEthernet0/1

NAT(config-if)# ip address 192.168.1.1 255.255.255.0

NAT(config-if)#ip nat inside(在F0/1这个内网端口上也启用NAT)

NAT(config-if)#no shutdown

3、测试静态NAT

WEB/FTP Server测试静态NAT:

Server>ping 100.100.100.1

正在 Ping 100.100.100.1 具有 32 字节的数据:

来自 100.100.100.1 的回复: 字节=32 时间=77ms TTL=254

来自 100.100.100.1 的回复: 字节=32 时间=50ms TTL=254

来自 100.100.100.1 的回复: 字节=32 时间=70ms TTL=254

来自 100.100.100.1 的回复: 字节=32 时间=82ms TTL=254

通过以上ping的测试证明WEB/FTP Server已经能访问Internet了,静态NAT配置成功。但前面我们说过在公司/企业应用静态NAT时如果NAT设备的配置不当就会使公司/企业网络面临一些风险。还是以本网络场景为例,此时如果模拟Internet用户的GateWay设备ping 100.100.100.3将会怎样呢?

GateWay>ping 100.100.100.3

正在 Ping 100.100.100.3 具有 32 字节的数据:

来自 100.100.100.3 的回复: 字节=32 时间=73ms TTL=254

来自 100.100.100.3 的回复: 字节=32 时间=47ms TTL=254

来自 100.100.100.3 的回复: 字节=32 时间=46ms TTL=254

来自 100.100.100.3 的回复: 字节=32 时间=46ms TTL=254

大家看到了GateWay已经ping通了100.100.100.3。因为192.168.1.100与100.100.100.3有着一对一的映射关系,所以也就意味着GateWay如果ping通了100.100.100.3也就相当于ping通了192.168.1.100 。这样一来该公司的这个内网用户(192.168.1.100)就完全被暴露在互联网上了。也许有人会问:暴露在互联网上又能怎样呢?我的内网主机不就是要访问互联网吗?设想一下如果该公司的内网服务器192.168.1.100需要分别为内网和互联网的用户提供诸多网络服务该怎么办呢?比如为Internet上的用户提供浏览网页的网站服务、为内网用户提供电子邮件服务、为内网用户提供文件的上传、下载服务等。如果按照前面我们对NAT路由器的配置,就会导致严重的安全问题,因为我没有在NAT路由器上配置任何安全策略来过滤来自Internet的流量。这也就是说互联网上的用户可以通过访问暴露在互联网上的公网地址100.100.100.3来访问公司内网的192.168.1.100这台服务器上的所有网络服务。但我们只是想让这台服务器向互联网用户提供浏览网页的服务而不提供电子邮件和文件上传、下载等服务。电子邮件和文件上传、下载等服务只是提供给内网用户使用。根据这些需求,我们应该在NAT路由器上配置更多的访问策略来满足网络安全的基本需要。比如本例中的192.168.1.100这台服务器,只让它开放80端口,这样来自Internet的流量就只能访问这台服务器提供的网页服务了。可通过在NAT路由器上修改一条命令来实现:

NAT(config)#ip nat inside source static 192.168.1.100 100.100.100.3(删除该命令)

NAT(config)#ip nat inside source static tcp 192.168.1.100 80 100.100.100.3 80 extendable (增加该命令)

这样Internet的用户就只能访问192.168.1.100这台服务器的网页而无法访问这台服务器上的其他网络服务了。同时也不影响内网用户使用这台服务器上的电子邮件和文件上传、下载的服务。有人可能要问了:难道这样配置路由器就真的安全了吗?当然不是了,网络的世界中没有百分百的安全。我们只能让网络的安全系数更高一些。在这个例子中的服务器192.168.1.100若想更安全,还可以使用DMZ区(非军事化区域)。DMZ区可以为你提供更安全的访问策略。利用DMZ区配置静态NAT也是静态NAT的一种。下面我们就大概了解下这个“DMZ”区。关于“DMZ”区的原理和配置,我会在“部署Cisco PIX防火墙”的文档中做详细介绍。

4、静态NAT中的DMZ区(非军事化区域)

什么是DMZ区?DMZ区被称为非军事化区域。那什么时候会用到DMZ区呢?当你的公司或企业想为互联网上的用户提供某些网络服务的时候,比如提供Web网站的服务、E-mail服务器的服务等时就会使用DMZ区。在向互联网用户提供这些服务的同时还要兼顾其安全性那么这时你就应该考虑一个折中方案——将这些提供服务的服务器部署在DMZ区。DMZ区虽然也在企业的内网中,但DMZ区却不会将企业的内网暴露给Internet。图8的网络场景展示的是如何在Cisco PIX防火墙的DMZ区中部署网络服务器。

图8

关于Cisco PIX防火墙的具体配置请参考本站名为“部署Cisco PIX防火墙”的文档。静态NAT的一个不足就是公司需要花费更多的资金从运营商那里租用更多的公网地址来满足内网的主机数量。在IPv4地址趋于枯竭的今天,这种做法的可扩展性显然是很差的。在这个例子中由于该公司可用的公网IP地址只有4个,所以就只能满足内网4部主机上网了。从以上的分析大家也许明白了,静态NAT的使用是有着特殊场合的。当你想让内网的某些特定设备,比如服务器,被外部网络或Internet的用户访问的时候可以选择使用静态NAT。如果你在满足上述需求的同时还想让更多的内网主机上网,你就最好不要使用静态NAT了,而要考虑使用第二种模式的NAT——动态NAT。

待续……