目录

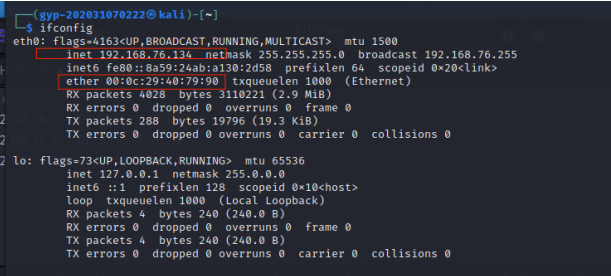

2、查看kali的IP地址(192.168.76.134),MAC:000c29407990

3、使用Ettercap,将A主机和B主机加入到target中

4、点击右上角,选择ARP poisoning;选择sniff remote connections

5、靶机进入到测试网址http://www.testfire.net/login.jsp,输入测试账号密码

中间人攻击

中间人攻击(Man-in-the-middle attack,简称MITM)是一种常见的网络攻击方式,它通过拦截双方通信并篡改其内容,来达到窃取数据、伪造数据等恶意行为。

中间人攻击的原理是攻击者在通信的两个节点之间插入自己,使得双方认为自己在与对方通信,但实际上所有的通信都经过了攻击者。攻击者可以在通信的过程中窃取、篡改或伪造信息。

arp欺骗

攻击者发送虚假的ARP广播,使得目标主机发送的数据包被重定向到攻击者控制的设备,从而达到拦截和修改数据包的目的。

DNS欺骗

攻击者在本地或远程的DNS服务器上伪造DNS记录,使得用户在访问某个网站时被重定向到攻击者控制的网站上,以此实现窃取用户账号、密码等信息的目的。

无线局域网漏洞利用

攻击者通过欺骗、重放攻击等手段窃取无线网络流量,获取用户名、密码等信息。

防御中间人攻击的方法包括使用HTTPS加密通信、验证证书、避免使用公共Wi-Fi等。

对于企业和组织来说,还需要建立安全策略和监控机制,及时发现并阻止中间人攻击行为。

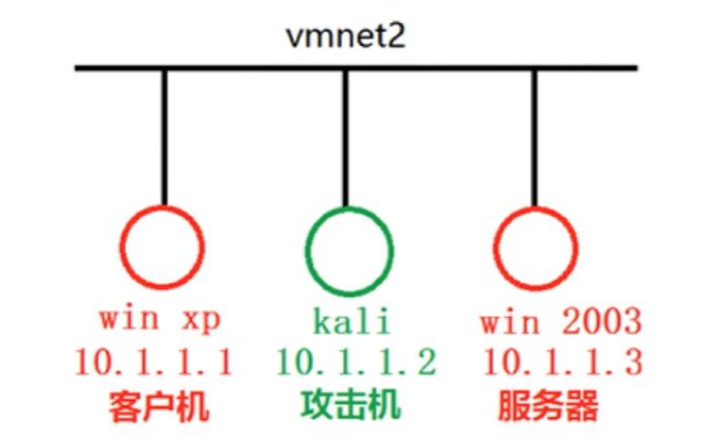

使用 Ettercap 执行欺骗攻击

地址解析协议(ARP)欺骗可能是最常见的 MITM 攻击。它基于一个事实,就是 ARP 并不验证系统所收到的响应。这就意味着,当 Alice 的电脑询问网络上的所有设备,“IP 为xxx.xxx.xxx.xxx 的机器的 MAC 地址是什么”时,它会信任从任何设备得到的答复。该设备可能是预期的服务器,也可能是不是。

ARP 欺骗或毒化的工作方式是,发送大量 ARP 响应给通信的两端,告诉每一端攻击者的 MAC 地址对应它们另一端的 IP 地址。

arp欺骗实例

使用Ettercap工具实现对目标靶机Windows主机的网关欺骗。

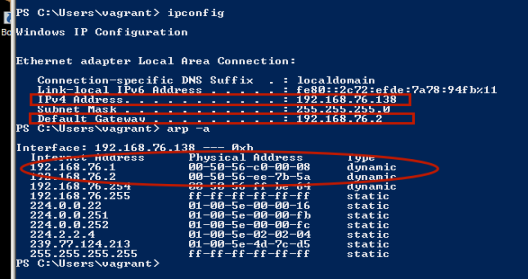

1、首先查看欺骗之前靶机ip以及默认网关,

ipconfig

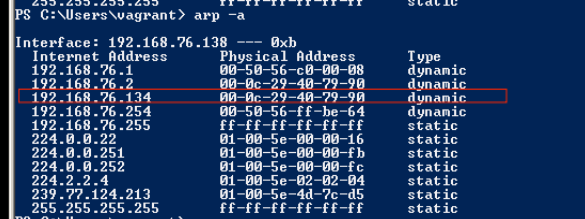

arp -aIp:192.168.76.138 默认网关:192.168.76.2

2、查看kali的IP地址(192.168.76.134),MAC:000c29407990

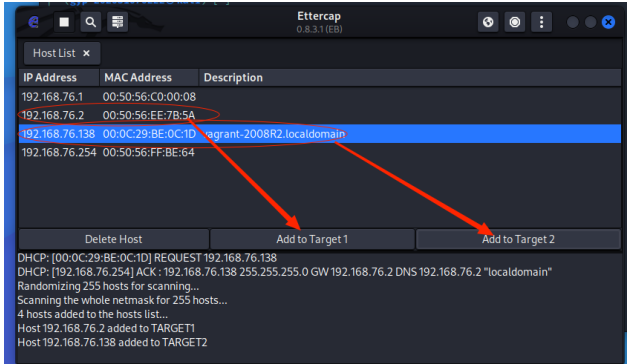

3、使用Ettercap,将A主机和B主机加入到target中

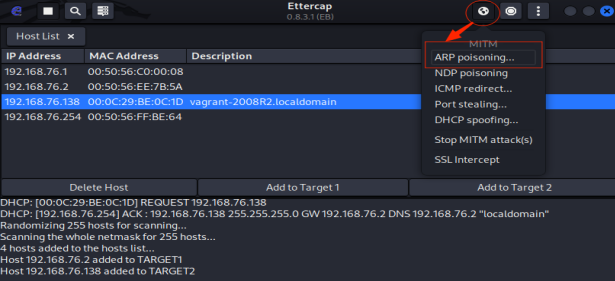

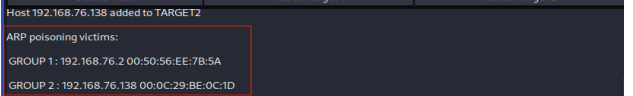

4、点击右上角,选择ARP poisoning;选择sniff remote connections

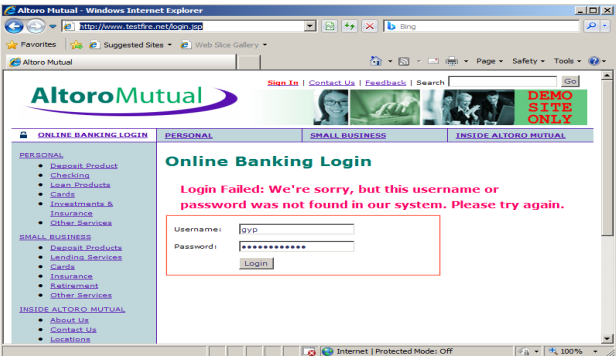

5、靶机进入到测试网址http://www.testfire.net/login.jsp,输入测试账号密码

6、Kali上可以截取到相关的输入信息

7、进行ARP欺骗后的目标机网关状态变成了kali: