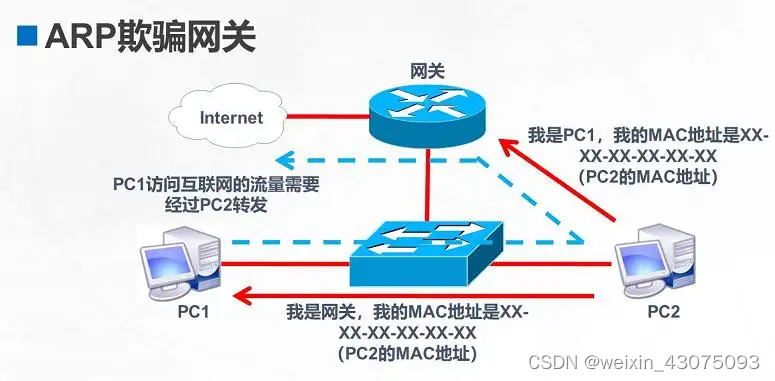

一、ARP网关欺骗引起的问题(以校园网为例)

(一)同一个二层冲突域(可理解为同一个局域网)中的网络卡顿、缓慢、网络时有时无。

(二)无心操作(如学生不懂原理的情况下)是为了要上网,尝试网关ip的特殊性,导致整个班级正常的网络流量不能找到正确的网关出口,全班网络慢、ping关键设备时数据掉包,或导致外网瘫痪不可用。

(三)有意为之用专业术语描述,即为ARP网关欺骗攻击,原理:网关是整个局域网访问其他网段的核心(其他网段如校园服务器、三层设备、外网等),若将自己的终端手机或私人电脑的ip地址配置为该网段的网关ip,将使该局域网中的所有出口网络流量都指向终端手机或私人电脑,表现为要访问的网站或服务器、三层设备、外网等找不到出口,网络流量一直在局域网范围内打转,体验感则为网络效果差、网不好、无法正常使用。

二、实战环境与规划思路

(一)部分班级只用讲台的1根网线,只要该网线有外网即可,同一个班每天有3-4位老师上课

1、为防止这部分班级私接路由器,在三层交换机与二层交换机上配置DHCP snooping可防多个DHCP存在而影响整个班级的使用。

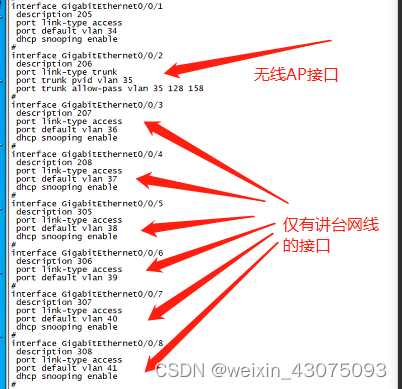

(1)使用无线AP的班级,用于大量用户同时接入,既要配置管理AP的VLAN透传,也要允许业务VLAN透传,此处的128与158为服务器与管理VLAN,35为班级的业务VLAN。如下图所示:

(2)上图中,有部分班级仅需要讲台使用,所以配置业务VLAN即可,并在每个端口开启dhcp snooping功能,防止这些班级私接路由器,大家都知道路由器一般都自带DHCP服务功能,能给各终端分配ip地址,若不开启dhcp snooping功能,会导致班级中的同学私接上路由器后,从最近的网络环境中获取ip地址,因为dhcp discover报文是广播的形式发出,任何DHCP服务的设备均可回复,难免会让用户获得一个非学校DHCP服务器分配的ip地址,从而无法正常使用网络。

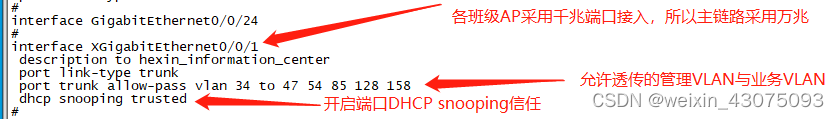

(3)在交换机的上联端口则配置如下,开启dhcp snooping trusted信任,则本交换机内,开启了dhcp snooping功能的端口只从信任端口trusted获取ip地址。忽略附近别的DHCP服务功能设备。如下图:

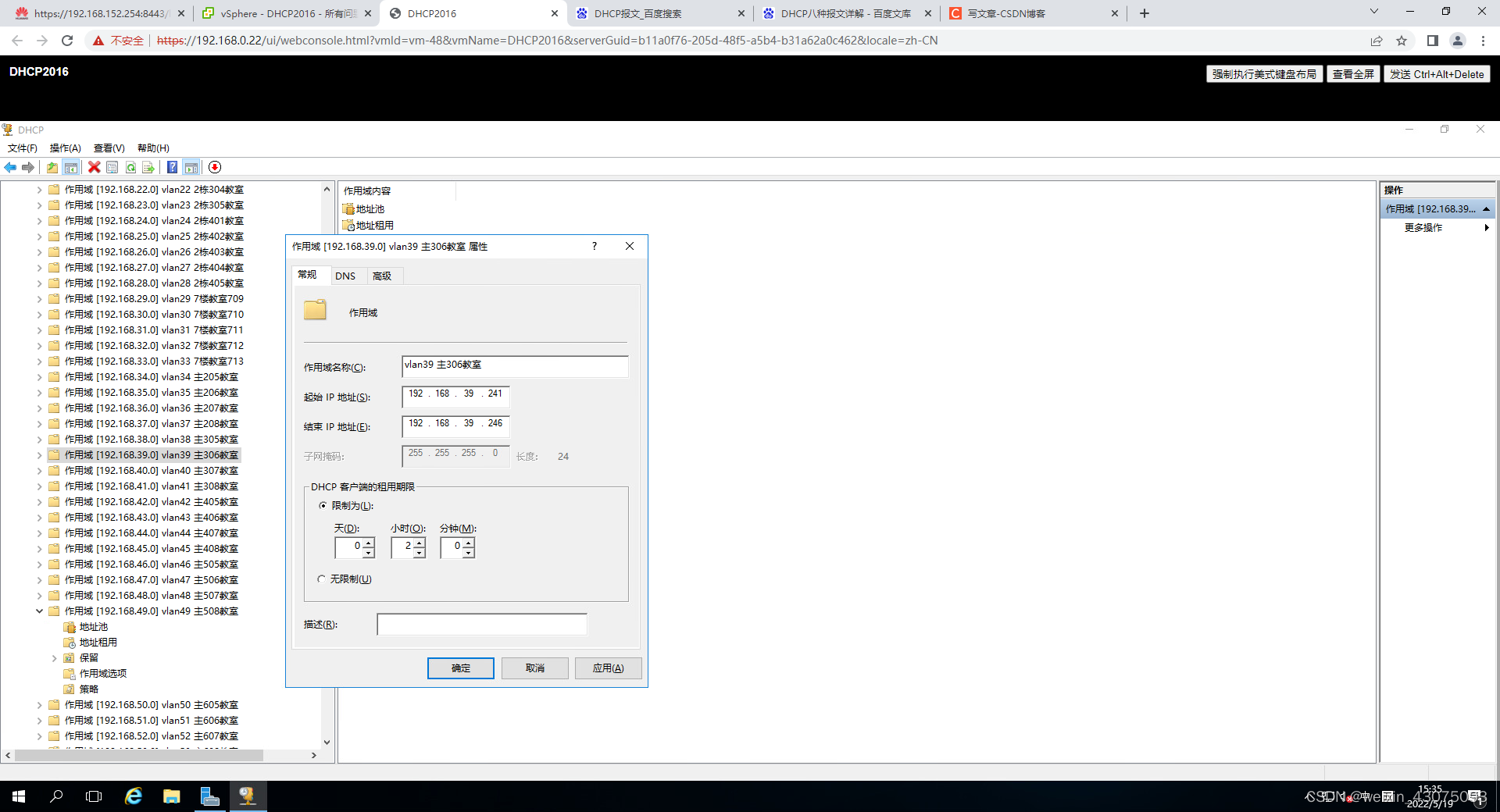

2、为每天3-4位老师分配ip地址,DHCP服务器的ip租期规划与防火墙对多间教室的ip外网安全策略配置

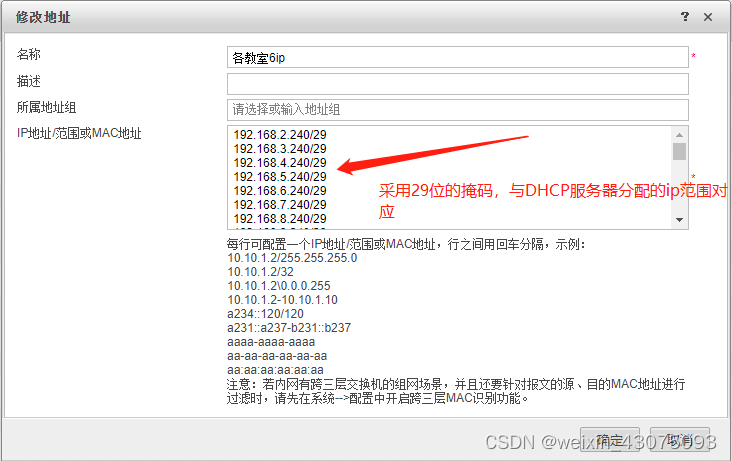

(1)仅讲台有一根网线,防私接路由器后,多人同时连接,从而影响网络整体使用效果;又要确保每个老师正常上1-2节课内能正常使用,所以每天6节课,最多3-4位老师使用,所以DHCP服务器的地址池,仅分配29位掩码的ip范围即可,DHCP服务器地址池范围如下图:

上图中,租期为2小时,足够老师上2节课的时间,当第一个老师使用完2小时后,该ip还能释放出来,给第二天上课的老师使用,不用默认租期8天,那样8天下来,需要48个ip地址,与完全放开没什么区别,而我们只给1根网线的教室分6个ip主要是为了防私接路由器,节省网络带宽;地址池为241-246,共6个ip,足够3-4位老师每天的使用量。

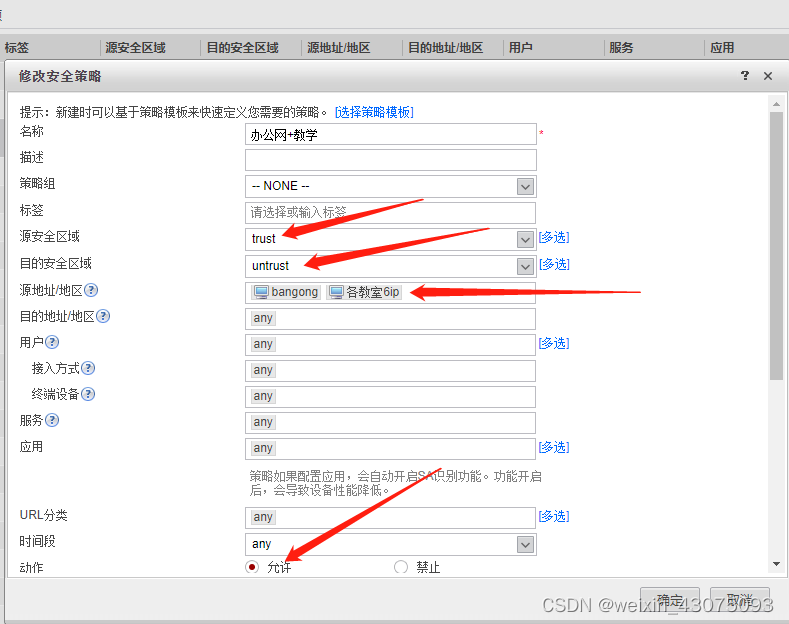

(2)虽为一根网线,服务器分配的仅为内网ip,外网的安全策略需要配置,如下图:

(3)上图的源地址池配置如下图:

(4)安全策略指令配置如下,(以各教室6个ip为例):

rule name 办公网

source-zone trust

destination-zone untrust

source-address address-set bangong

source-address address-set 各教室6ip

action permit

……

(二)部分班级需要全班用外网,则需要部署无线环境,做QOS流量控制

1、使用无线的优势

(1)教室及桌面整洁,没有线路的杂乱,如下图:

(2)上千人使用网线的话,一到上课时间总有水晶头问题,几个人专门负责还不够

(3)无线可统一管理,避免线路故障的排查,遇问题后的复杂性降低

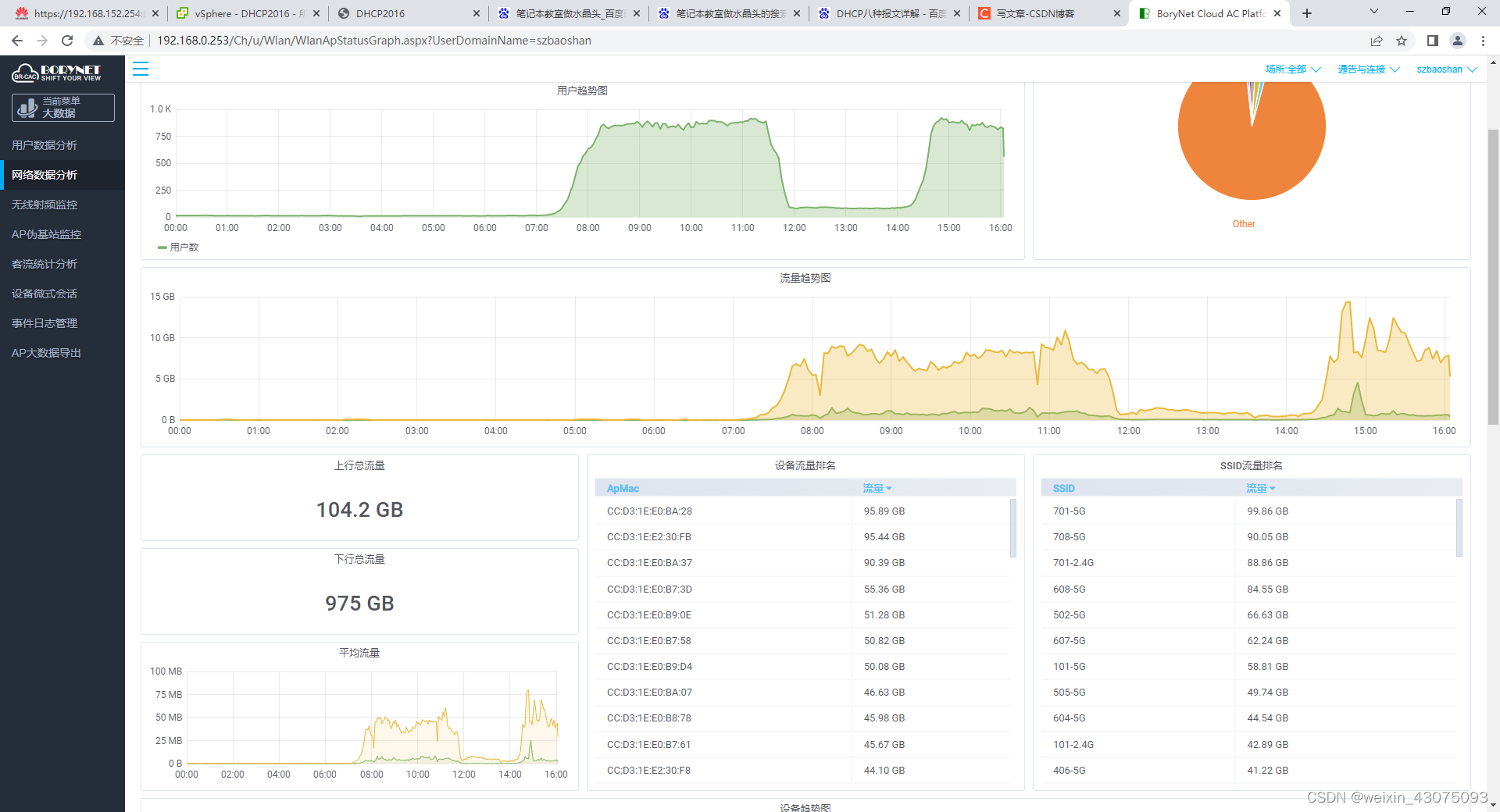

使用AC控制器后台,可清晰观察到网络数据流量的大致情况,如下图:

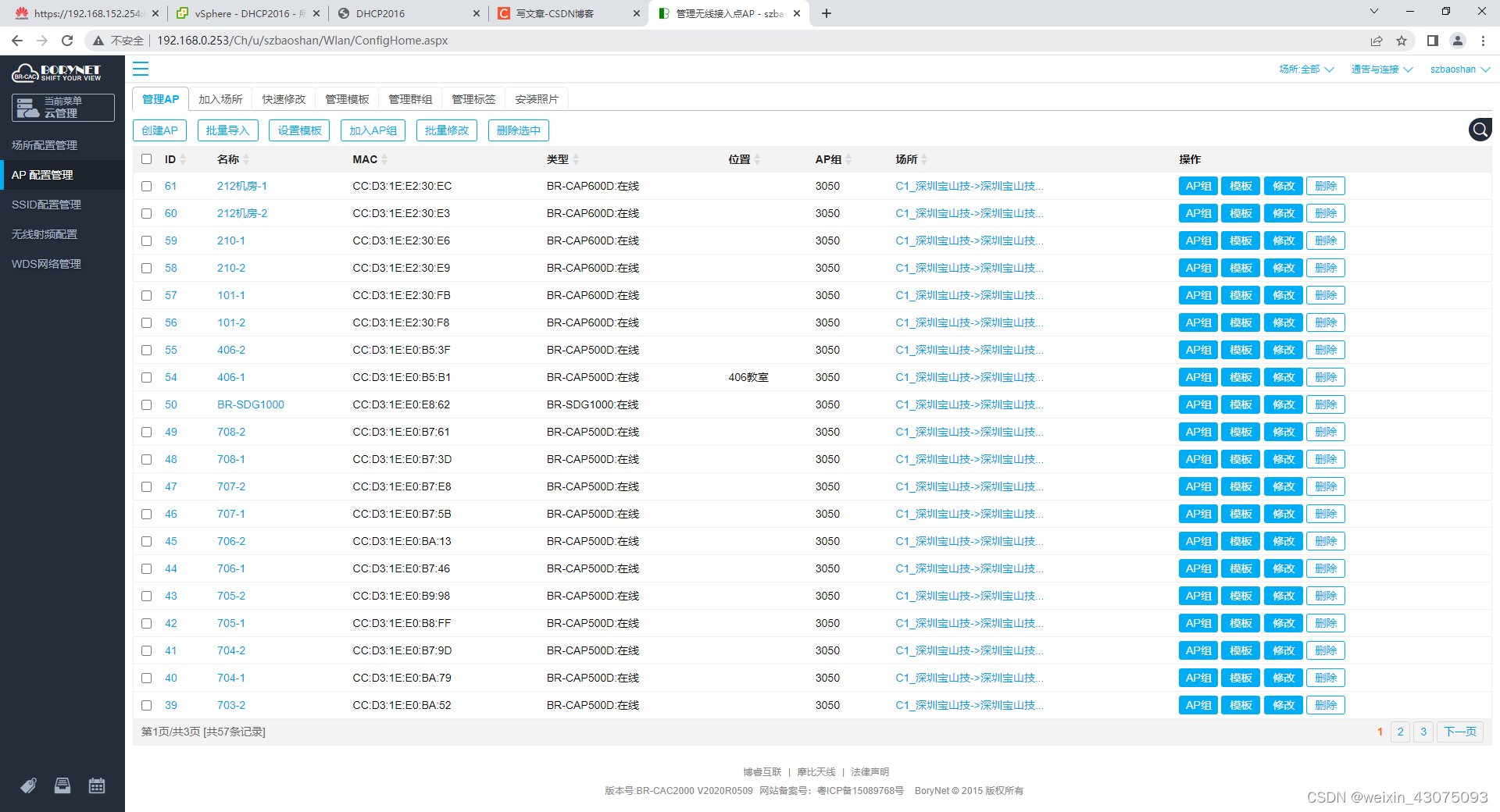

还可以一眼看出,哪些AP在线或离线的状态,如下图:

2、使用无线的弊端

(1)安全性降低,网络可覆盖的范围无法做到完全精确到某教室范围

(2)隔离班级或楼下、楼上的班级同学可通过了解中间班级的WIFI密码后,接入到非本班的网络中

(3)中间班级若未开外网的情况下,会试探性连接周围的班级的WIFI,想尝试上网,让部分同学分心

3、QOS流量控制

(1)根据外网链路的实际情况,配置带宽通道,进行QOS的流量控制,配置指令如下:

traffic-policy

profile 办公上8下12(以办公网为例)

bandwidth maximum-bandwidth whole upstream 450000

bandwidth guaranteed-bandwidth whole upstream 420000

bandwidth maximum-bandwidth whole downstream 450000

bandwidth guaranteed-bandwidth whole downstream 420000

bandwidth maximum-bandwidth per-ip upstream 8000

bandwidth guaranteed-bandwidth per-ip upstream 6000

bandwidth maximum-bandwidth per-ip downstream 10000

bandwidth guaranteed-bandwidth per-ip downstream 6000

……

(2)查看策略,如下图:

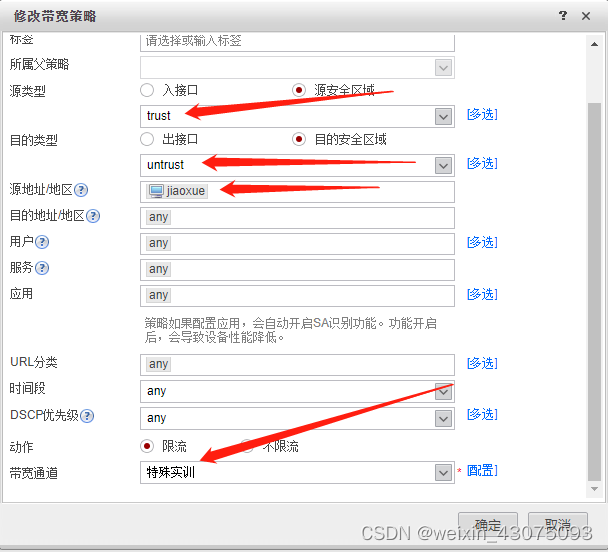

(2)根据实际需求,做出带宽策略,绑定带宽通道,如下图:

(3)把带宽通道与策略并用,指令如下图:

rule name 教学

source-zone trust

destination-zone untrust

source-address address-set jiaoxue

action qos profile 特殊实训

……

需要定义好安全区域、源地址、带宽通道,在上图中,进行引用

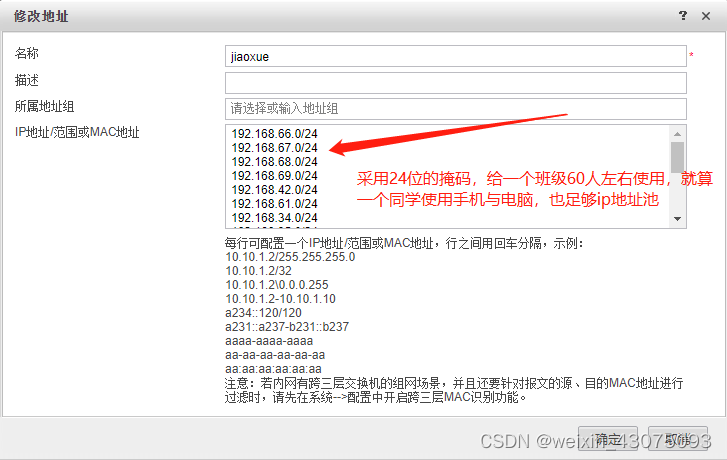

(3)定义地址池,如下图:

(三)办公区域与教学区域白天工作时间为主使用外网,生活区域晚上业余时间使用外网

1、办公与教学区域以工作时间段为基准,进行路由策略的配置,走专线网络;生活区域则白天工作时间走拨号光纤网络。

(1)以办公区为例,策略路由的配置,如下:

rule name 办公区

source-zone trust

source-address address-set bangong

source-address address-set 各教室6ip

action pbr egress-interface GigabitEthernet1/0/5 next-hop 61.XXX.187.XXX

……

(2)以办公区网段为例,地址组配置,如下:

ip address-set bangong type object

description 各办公网段

address 0 192.168.85.0 mask 24

address 1 192.168.129.0 mask 24

address 2 192.168.130.0 mask 24

address 3 192.168.131.0 mask 24

address 4 192.168.132.0 mask 24

address 5 192.168.133.0 mask 24

address 6 192.168.134.0 mask 24

address 7 192.168.135.0 mask 24

address 8 192.168.136.0 mask 24

address 9 192.168.137.0 mask 24

address 10 192.168.37.0 mask 24

address 11 192.168.45.0 mask 24

address 12 192.168.44.0 mask 24

address 13 192.168.148.0 mask 24

……

3、以工作时间段为例,划分时间段指令如下:

(1)建立工作时间

time-range worktime

period-range 14:30:00 to 20:30:00 daily

period-range 08:00:00 to 12:00:00 daily

time-range 宿舍区业余时间

period-range 12:00:00 to 14:15:00 daily

period-range 20:30:00 to 23:59:59 daily

period-range 00:00:00 to 08:00:00 daily

……

(2)配置ACL匹配规则

acl number 2001

rule 5 permit source 192.168.136.0 0.0.0.255

rule 10 permit source 192.168.134.0 0.0.0.255

rule 15 permit source 192.168.132.0 0.0.0.255

rule 20 permit source 192.168.143.0 0.0.0.255

rule 30 permit source 192.168.80.0 0.0.0.255

rule 40 permit source 192.168.0.0 0.0.0.255

rule 45 deny

……

(3)应用策略

2、物理接口上多ip配置,以备后面的服务器外网映射,如下:

interface GigabitEthernet1/0/5

undo shutdown

ip address 61.XXX.XXX.XXX 255.255.255.248

ip address 61.XXX.XXX.XXX 255.255.255.248 sub

ip address 61.XXX.XXX.XXX 255.255.255.248 sub

ip address 61.XXX.XXX.XXX 255.255.255.248 sub

ip address 61.XXX.XXX.XXX 255.255.255.248 sub

anti-ddos flow-statistic enable

alias 电口450Mbps

gateway 61.XXX.187.XXX

service-manage https permit

service-manage ssh permit

bandwidth ingress 450000 threshold 90

bandwidth egress 450000 threshold 90

firewall defend ipcar destination session-rate-limit enable

redirect-reverse next-hop 61.144.187.177

undo negotiation auto

……

3、部分班级在外网使用服务器时,比如居家上网课时,配置如下:

nat server server01_奥派 protocol tcp global 61.xxx.xxx.xxx 8000 inside 192.168.128.128 8000 no-reverse unr-route

nat server server01_博星商务 protocol tcp global 61.xxx.xxx.xxx 8888 inside 192.168.128.128 8888 no-reverse unr-route

nat server server01_网络营销 protocol tcp global 61.xxx.xxx.xxx 8889 inside 192.168.128.128 8889 no-reverse unr-route

nat server server02_FTP protocol tcp global 61.xxx.xxx.xxx ftp 22 inside 192.168.0.128 ftp 22 no-reverse unr-route

……

为加强安全性,所以校园的外网FTP采用加密的SFTP协议,采用端口为22,其余的服务器映射根据你的实际情况配置,此处我只简写了几条,并未完全。

4、多外网链路选路

(1)把各端口分区域配置,如下:

firewall zone trust

set priority 85

add interface GigabitEthernet1/0/0

add interface Virtual-Template0

add interface Eth-Trunk1

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/1

add interface Dialer0

add interface Dialer1

add interface Dialer2

add interface GigabitEthernet1/0/4

add interface GigabitEthernet1/0/6

add interface GigabitEthernet1/0/5

add interface GigabitEthernet1/0/2

add interface GigabitEthernet1/0/10

add interface GigabitEthernet1/0/11

……

(2)多链路外网全局配置指令,如下:

policy-based-route

rule name 商贸实训1

description 605-608

source-zone trust

source-address address-set 商贸实训1

source-address address-set 商贸实训2

action pbr egress-interface multi-interface

mode proportion-of-weight

add interface GigabitEthernet1/0/10

add interface GigabitEthernet1/0/5

add interface GigabitEthernet1/0/11 weight 2

……

5、单内网链路出外网时,带宽不够,采用三层模式的ETH-trunk,如下:

interface Eth-Trunk1

ip address 192.168.152.254 255.255.255.0

alias Eth-Trunk1

service-manage https permit

service-manage ping permit

service-manage ssh permit

6、防勒索病毒,配置策略如下:

(1)配置勒索病毒的端口号与协议

ip service-set 445 type object

service 0 protocol tcp source-port 0 to 65535 destination-port 445

(2)配置安全策略,拒绝外网到内网的445端口访问

traffic-policy

rule name btb

source-zone untrust

destination-zone trust

service 445

action deny

7、防Ddos攻击策略如下:

ddos-mode detect-only

bandwidth-limit destination-ip type udp max-speed 50

bandwidth-limit destination-ip type icmp max-speed 582

anti-ddos syn-flood source-detect alert-rate 2668

anti-ddos dns-request-flood source-detect mode basic alert-rate 6

anti-ddos dns-reply-flood source-detect alert-rate 1473

anti-ddos sip-flood source-detect alert-rate 3583

anti-ddos udp-flood dynamic-fingerprint-learn alert-speed 75

anti-ddos udp-frag-flood dynamic-fingerprint-learn alert-speed 31

anti-ddos https-flood source-detect alert-rate 43911

anti-ddos http-flood defend alert-rate 34201

anti-ddos http-flood source-detect mode redirect

anti-ddos baseline-learn start

anti-ddos baseline-learn apply

anti-ddos baseline-learn mode loop

anti-ddos baseline-learn learn-duration 7200

(四)一卡通设备的充值与ip规划

1、一卡通设备要求使用静态ip地址,不超过50个,单独分网段出来

2、接入一卡通设备的区域要求使用无线网络,有手机之类接入

3、DHCP分配ip地址池规划时,为避免静态ip与手机终端ip冲突,再细分段处理

根据以上要求,将某24位的网段,中间的100个ip给静态一卡通设备使用,为避免静态与动态ip的冲突,ip段头与尾给手机终端使用。至于DHCP的地址池规划,此处不再给图。

三、ARP欺骗的分析与处理

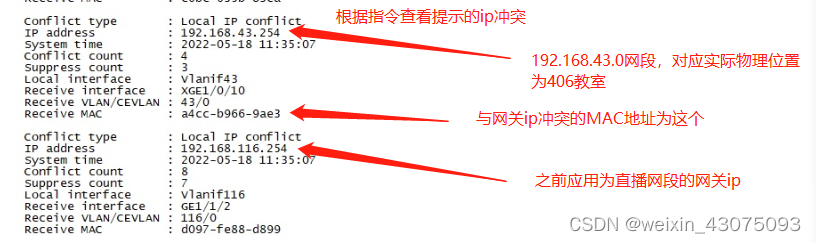

(一)查看有哪些网关ip被欺骗攻击:

1、使用指令:

display arp ip-conflict track

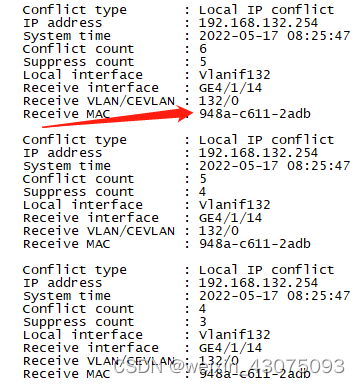

命令结果如下:

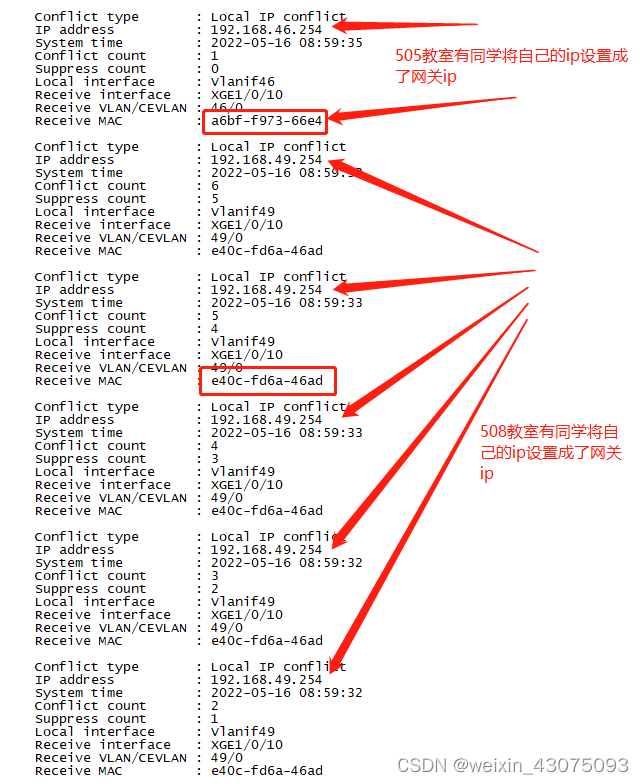

2、教室区域的网关ip冲突如下:

3、办公区域网关ip冲突如下:

(二)下面以某一个MAC地址冲突为例,进行分解

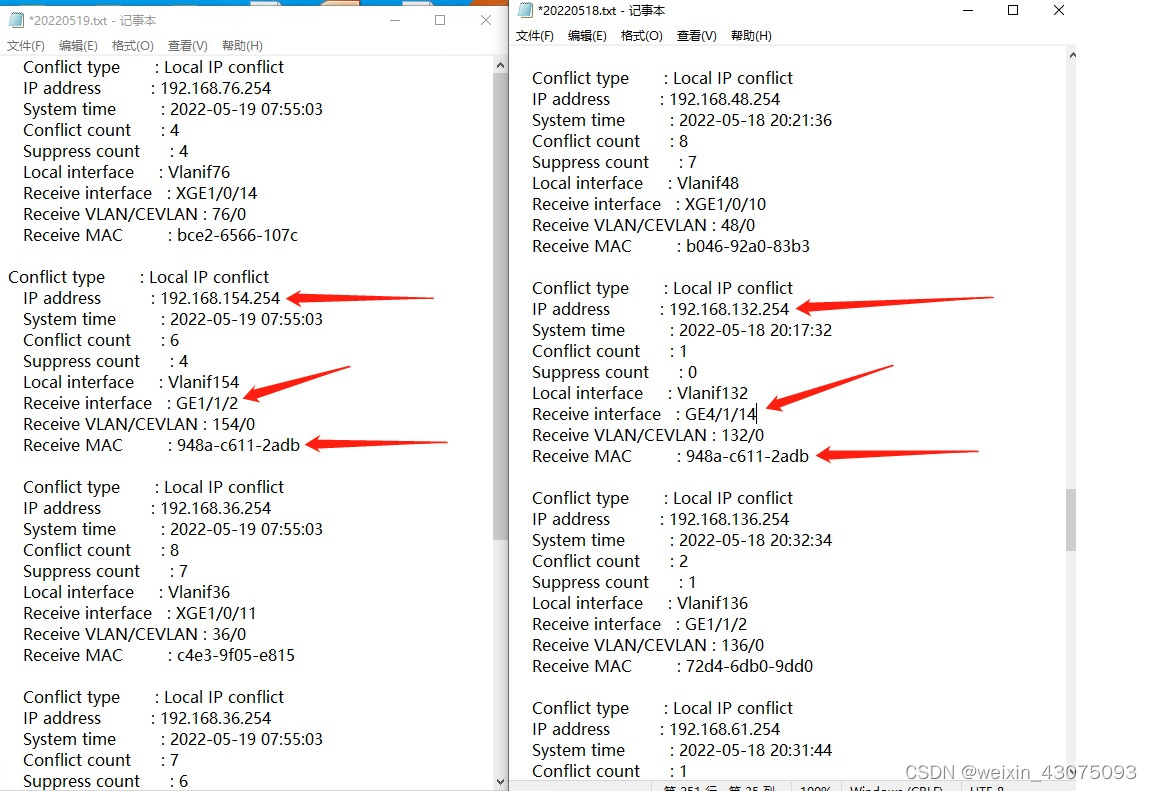

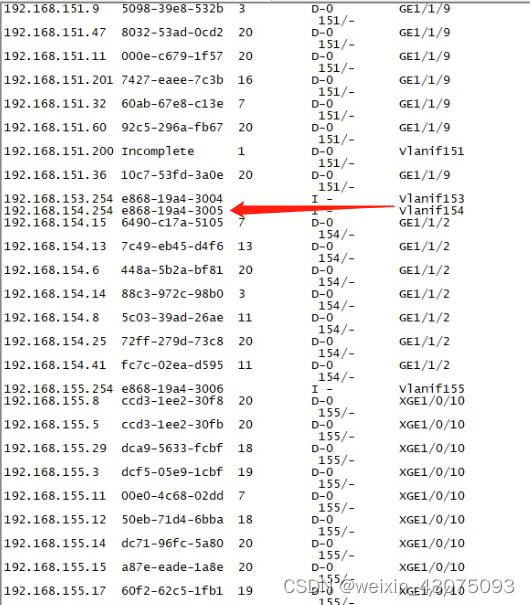

1、根据2天不同时间查到的结果,同一个MAC地址出现在2个不同的区域,且都与该区域的网关ip冲突,如下图:

2、从上图中可看出,是154网段与132网段,现在我们从DHCP服务器查看一下,是否ip地址池已满

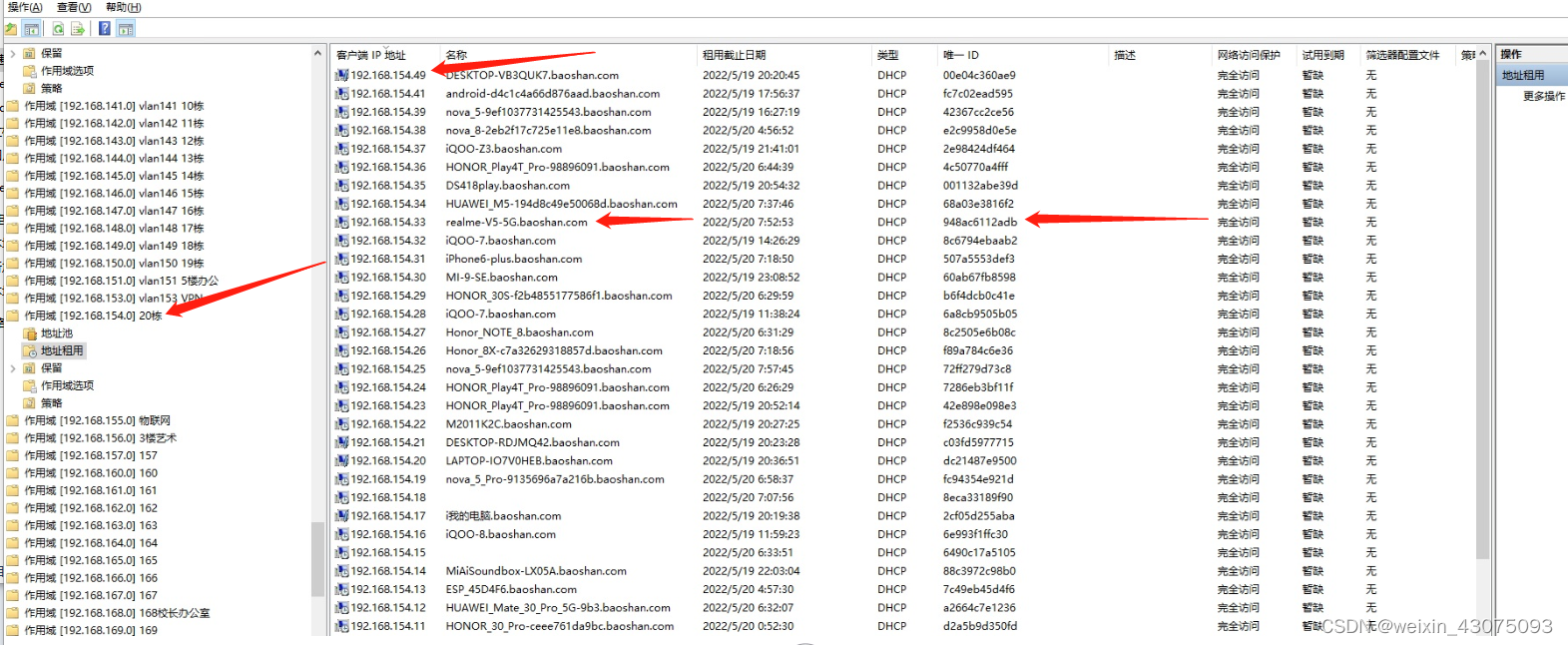

(1)查看154网段的ip地址域,如下图:

(2)结论,24位的ip地址池中最大使用量为1-254,明显图中最大为49,且DHCP服务器已经给第1步中的MAC地址设备分配过一个动态ip,但他并未使用,坚持手动将自己的设备ip更改为网关ip。

(3)初步根据网段与实际物理位置的匹配,查出该用户在20栋使用过,且设备为手机,型号是realme V5

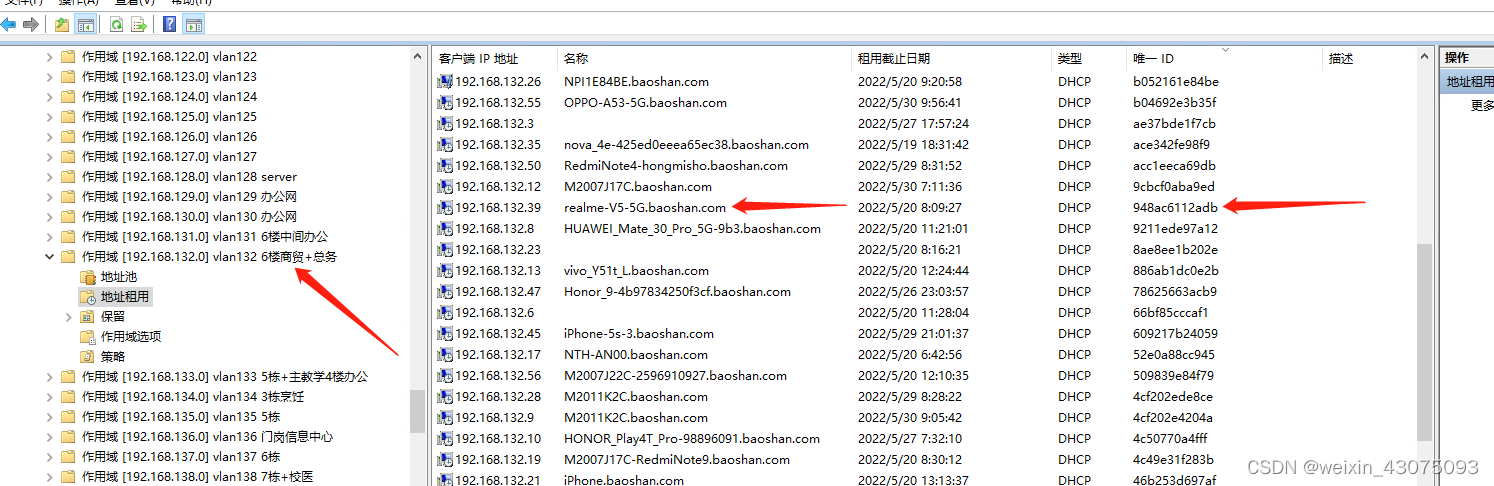

(4)继续查看132网段,如下图:

(5)结论,在132网段中,DHCP服务器同样也分配过一个ip给该用户的手机,该区域为办公区域,基本锁定该用户的范围

(三)为防网关ip欺骗攻击影响到以上2个区域的用网情况,作出如下规划处理:

1、在三层设备上禁止欺骗网关ip上网

2、在二层设备上禁止欺骗设备的MAC地址发任何数据包

3、在同局域网的PC上进行正确网关ip与MAC的静态绑定

四、防网关ip欺骗攻击三层与二层设备上的处理

(一)防网关冲突,防火墙上屏蔽网关ip上网

1、建立网关地址组,指令如下:

ip address-set 254 type object

address 0 192.168.2.252 mask 30

address 1 192.168.3.252 mask 30

address 2 192.168.4.252 mask 30

address 3 192.168.5.252 mask 30

address 4 192.168.6.252 mask 30

address 5 192.168.7.252 mask 30

address 6 192.168.8.252 mask 30

address 7 192.168.9.252 mask 30

address 8 192.168.10.252 mask 30

address 9 192.168.11.252 mask 30

address 10 192.168.12.252 mask 30

address 11 192.168.13.252 mask 30

address 12 192.168.14.252 mask 30

address 13 192.168.15.252 mask 30

address 14 192.168.16.252 mask 30

……

2、配置安全策略,指令如下:

security-policy

rule name 网关冲突

source-zone trust

destination-zone untrust

source-address address-set 254

action deny

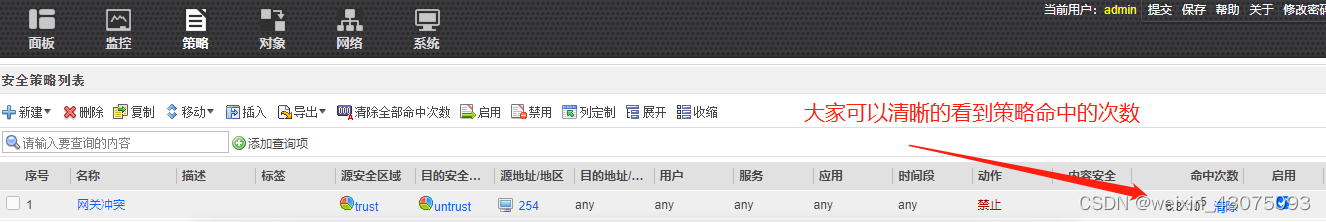

3、查看策略启用后的结果,如下图:

命中次数居然那么多,说明该策略拦截了不少使用网关ip作为自己设备ip的用户数据包。该策略使用3天后,发现仍然还有用户继续进行ARP欺骗网关攻击,于是进行下一步,在二层设备上进一步限制。

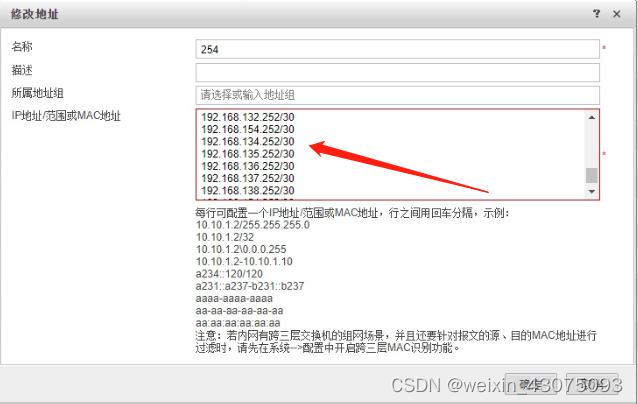

4、网关ip地址组254,为了不使用32位的掩码,发出的广播帧太多,影响网络的体验效果,所以我们采用30位掩码,如下图:

(二)在二层设备上处理(禁止ARP欺骗网关设备发送任何数据帧)

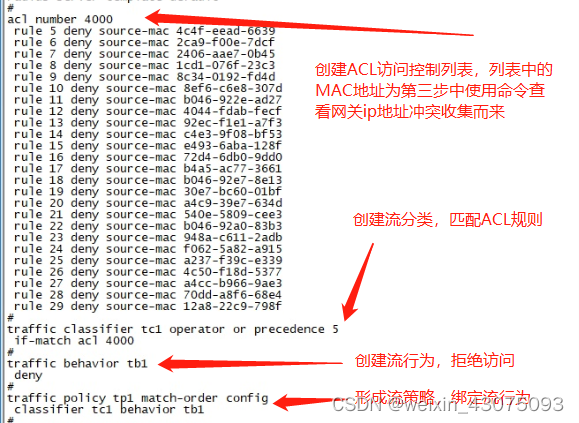

1、创建ACL访问控制列表、流分类、流行为、绑定流分类与流行为形成流策略,如下图:

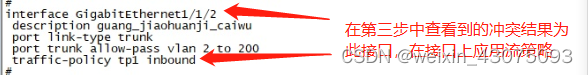

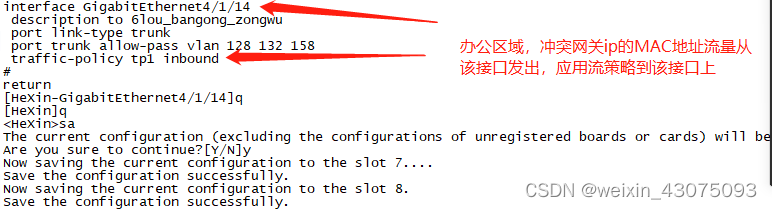

2、从前面第三步中查询到的网关ip冲突结果中,可看出MAC地址的数据流出口,现在该接口上应用流策略,如下图:

(1)154网段所在接口,如下图:

(2)132网段所在接口,如下图:

(三)在同局域网的终端电脑设备上的处理

为了不影响到其他人办公或生活用网,则在同局域网的终端电脑设备上完成以下操作:

1、使用display arp all 命令,找到正确的网关IP与MAC的对应关系

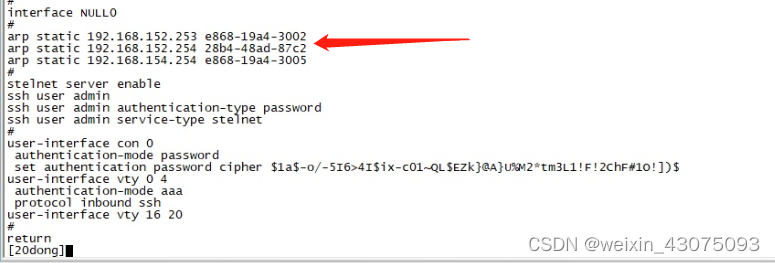

2、在二层交换机上进行正确的网关ip与mac地址的绑定,并绑定主要的三层设备IP与mac地址的对应关系,如下图:

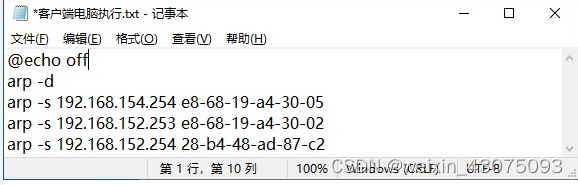

3、在终端电脑设备上建立一个批处理文件,如下图:

4、将TXT文本文件扩展名改为批处理文件的bat,按win+R,弹出运行,粘贴shell:Common Startup 会打开 “启动” 文件夹

,把批处理.bat放到“启动”文件夹中,确保每次开机能把正确的网关与主要外网设备出口绑定。重启电脑,OK

至此,ARP网关的欺骗攻击与伪DHCP的防御处理完成,敬请批评指正!

上面的ACL列表,目前已接到2个办公人员的电话,电子取证,无可抵赖,验证了以上操作的可行性。