逻辑漏洞就是程序在实现业务逻辑上存在的错误,辑漏洞的出现通常是因为程序在设计业务逻辑时考虑不够全面,或者程序员的思维过程存在瑕疵,没有充分考虑到各种可能的情况

大部分程序员在设计的时候,目标是实现功能需求,考虑并不是很全面,所以是可能存在漏洞的,接下来,学习身份验证漏洞。身份验证漏洞是在识别用户身份这一功能方面存在的漏洞

(个人感觉:逻辑漏洞是思维上的对决,)

(一)暴力破解

1、未限制爆破

使用场景:在用户登录的时候,没有对用户身份等进行再次验证,只有对登录用户名和密码进行验证,没有第三方例如图片验证码、手机短信验证码等的验证

破解策略:首先对用户名爆破,获取到一个用户之后,其次对该用户的密码进行爆破,这是较为常见的常见,使用到的工具是burpsuite

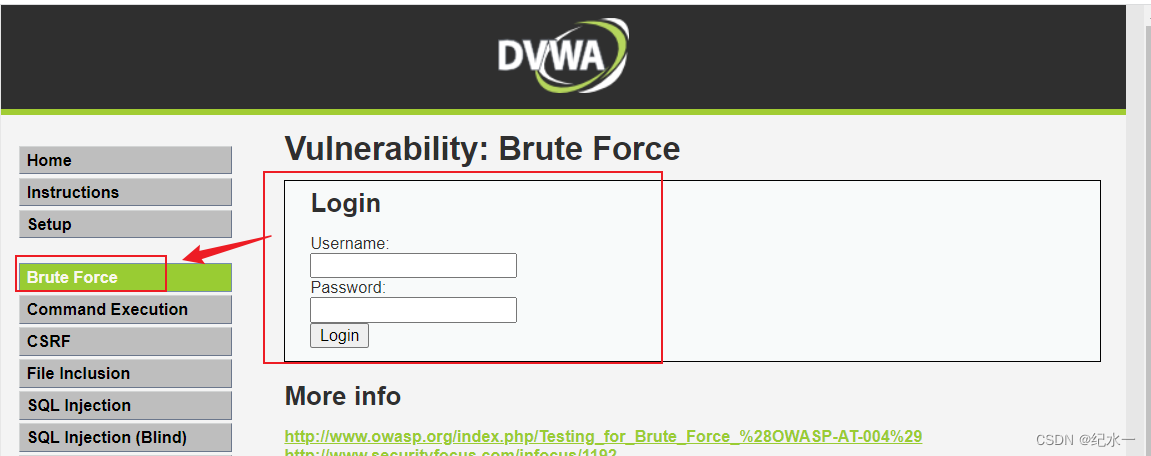

案例演示:DVWA靶场

2、限制ip爆破

使用场景:在防护措施中,有一条策略是,在短时间内有来次某条ip的大量访问,尝试进行登录,会被识别是攻击行为,会对ip进行封锁,导致该ip不能使用

破解策略:使用ip代理池,写个脚本,调用git(分布式控制系统)开源的代理接口,利用不同的ip对其访问,

import requests import re def post(): curl = "https://ip.900cha.com/" proxy = {'http':'47.92.113.71:80'} #代理地址以及端口,现在估计已经失效,如果需要使用,可以自建资源池 header = {'User-Agent':'Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML,like Gecko) Chrome/70.0.3538.25 Safari/537.36 Core/1.70.3775.400 QQBrowser/10.6.4208.400'} post = requests.get(curl,headers=header,proxies=proxy).text #请求报文 # post = post.encode('ISO-8859-1').decode("gb2312") #iso编码转汉字 # print(post) #打印网站 chuli(post) #将丢给chuli进行取值 def chuli(post): #整体模块均为数据处理,取值 ip = re.findall('准确归属地:.*', post)[0] #取出IP地址 print(ip) #输出地址 if __name__ == '__main__': post()

3、限制密码错误爆破

场景:在有些登录页面,我们太久忘记登录忘记密码了,输入几次密码错误之后,会提示还有几次登录尝试,这是因为,后台管理对于安全考虑,会限制账号的登录次数,如果超出限制次数,账号会被锁定,需要管理员解封或者过一定时间才会解锁

破解策略:这种限制只是对一个账号的限制,只对一个账户进行登录次数的限制,我们可以换个账号进行爆破,返回使用弱口令反过来爆破账户方式。只要账户足够多,总存在弱口令的账户。使用工具也是burpsuite

4、多字段爆破

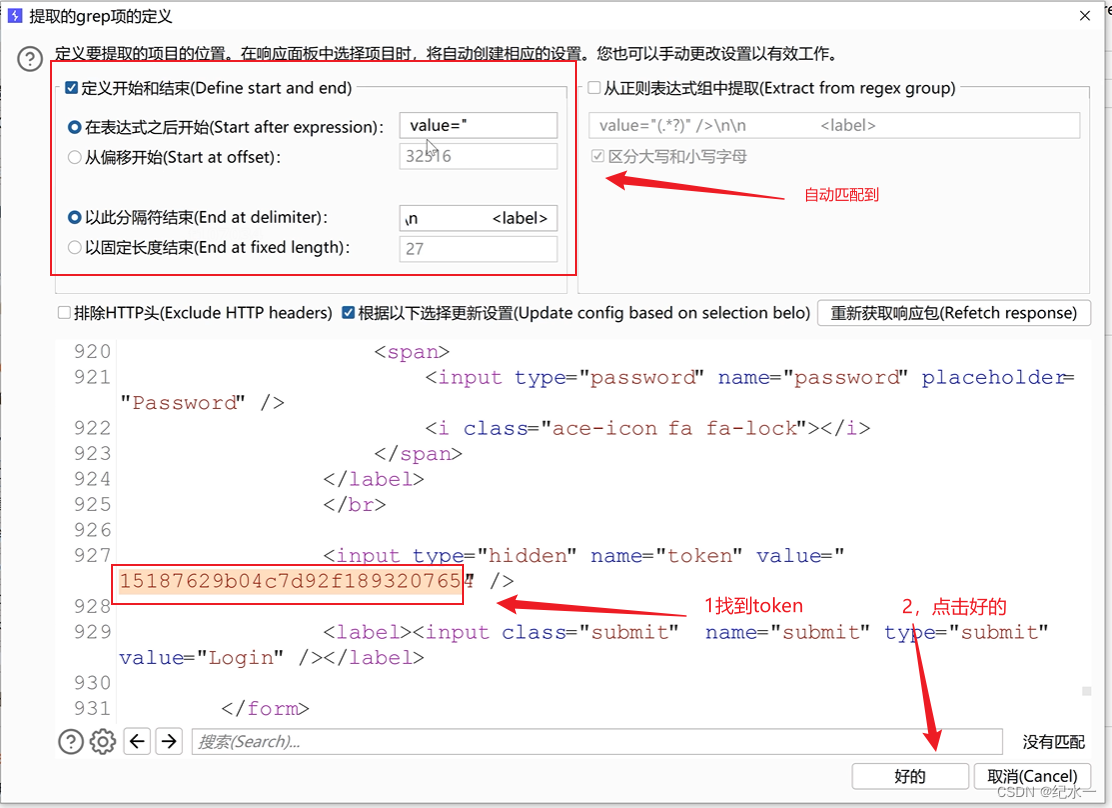

场景:有些网址在验证身份时候,不止需要验证账号与密码,还有其他的参数,例如token,这因为后台用于验证身份时候,不仅仅是对账号秘密验证,还加上了一层验证,常见的例如token,token的值是根据你的身份信息、摘要身份信息等生成的身份验证码,token是唯一的,经过加密了,是有时效的,使用一次之后,就失效。

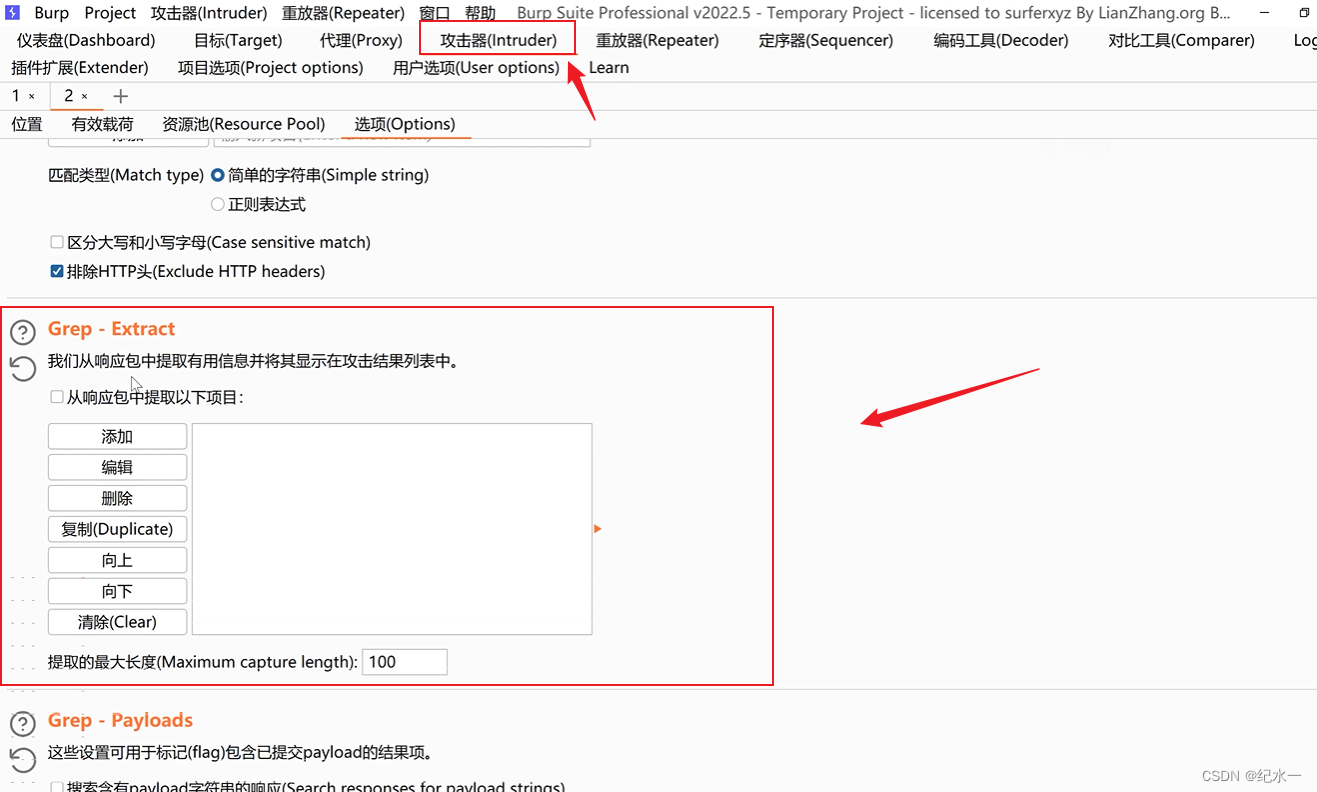

破解策略:burpsuite的Intruder模块,

在intrder模块的grep-xetract中,可以从响应包中提取token,然后放在攻击列表中

5、限制登录次数频率爆破

场景:在登录时候,在一定时间内,不管密码正确还是不正确,都会对登录次数进行限制,例如10分钟之内,只允许登录10次,不然就对账户进行封锁。

策略:可以采用延时爆破的方法,在burpsuite中可以设置爆破的时间,

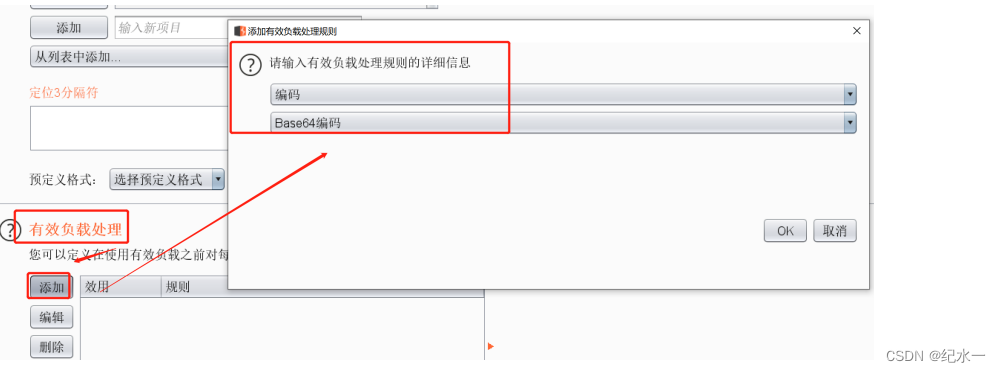

6、authorization爆破

场景:authorization加密通常用于进行API接口的访问授权,加密算法常用base64算法。

策略:利用burpsuite抓包之后,可以利用burpsite自带base64解码,也可以利用一些在线网址或工具进行解码

7、密文传输爆破

场景:在用户进行登录完成时候,可能会对数据传输进行密码处理,

破解策略:查看源代码,找到加密的算法与方式,根据加密方式进行逆向解密,(加密算法有许多,联合起来就更多了,所以需要弄清楚加密过程与算法,进行逆向解密)

8、图片验证码爆破

场景:带有图片的验证码是我们较为常见的验证方式,

破解策略:burpsuite+pkav联合使用你,利用burpsuite进行抓包,把包进行复制到pkav中

(二)session固定攻击

场景:session常用在结束后,当我们在一个页面中登录完之后,不管是关闭网站,还是进入网站的其他页面,都是还是识别登录状态,这就是session的功能。当用户在访问服务器时,服务器会为该用户创建一个Session,并分配一个唯一的Session ID,在后续的请求中,服务器可以根据这个Session ID来识别客户端。

破解:在请求登录时候,url会带有一个session,登录成功之后会将登录成功的信息绑定到这 个session中,可以发送带有session的URL给相关工作人员诱导其登录,相当于获取了其身份信息

(三)cookie欺骗漏洞

场景:cookie和session一样,都是用来识别用户信息的,不同的是cookie是存储在客户端(用户),而session是存储在服务器中,

策略:cookie的值只是简单编码,进行抓包获取到cookie值之后,修改lsLogin值为1可以判定为用户已经登录

(四)未进行登录凭证验证

场景:这样没有登录凭证是没有cookie或是session这样凭证识别,进入该网址,也没有跳转到登录页面,没有扫描限制的就能直接访问

策略:要发现这样的网页,是通过目录扫描工具进行扫描,然后对扫描到目录逐个的连接,如果直接就能访问成功