目录

4.2.2 通过NetBIOS获得主机信息:Nbtstat -A IP

一、内网渗透模拟攻击

1.1 综合扫描工具

1.1.1 X-scan

国内最著名的综合扫描器之一,绿色。

- 多线程方式,支持插件功能,图形/命令

- 内容:CGI漏洞,IIS漏洞,RPC漏洞等;

- 弱口令扫描:FTP、SMTP、SSH、POP3、IMAPTELNET、 NT服务器NETBIOS信息、WWW等;

- 扫描结果保存在/log/目录中

- 支持Win9x/NT/2000/XP/2003/Win7

1.1.2 Zenmap

- Nmap官方提供的图形界面。

- Python语言编写而成的开源免费的图形界面。

- 一个跨平台应用 (Windows/Linux/Unix/Mac OS等)。

- 主机发现 (Host Discovery)、端口扫描(Port Scanning)、版本侦测 (Version Detection)、操作系统侦测 (Operating System Detection)。

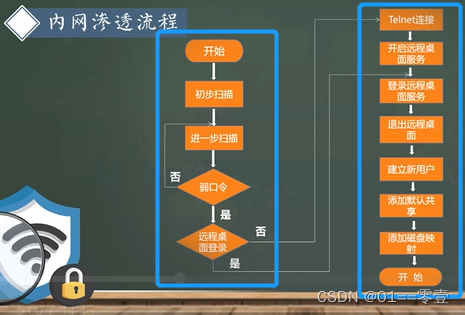

1.2 内网渗透模拟流程

二、Net命令

2.1 net user

2.1.1 功能

添加或更改用户帐号或显示用户帐号信息。

2.1.2 用法

① 显示用户信息

net user [username [password | *] [options]] [/domain]

net user② 添加用户账号

net user username {password | *} /add [options] [/domain]

net user hack 1234 /add ③ 删除用户账号

net user username [/delete] [/domain]

net user hack /del2.2 net localgroup

2.2.1 功能

添加、显示或更改本地组。

2.2.2 用法

① 可用net localgroup显示本地组

net localgroup② net localgroup groupname 用户名/add: 添加用户到用户组

net localgroup administrators hack /add2.3 net share

2.3.1 功能

管理共享资源。

2.3.2 用法

① 格式:net share [ShareName]

net share //显示共享的资源情况② 格式:net share [ShareName=Drive:Path [{/users:number | /unlimited}]

[/remark:"text"][/cache : {manual | automatic | no}]]

//用户hack对于C盘具有完全的共享权限

net share c$=c: /grant:hack,full //c$是C盘的一个默认共享名③ 格式:net share [{ShareName | Drive:Path} /delete]

net share c$ /del2.4 net use

2.4.1 功能

建立/删除磁盘映射。

2.4.2 用法

① 格式:net use h: \\ip\c$ "密码" /user:"用户名"——映射指定IP下的C盘到本地为H盘

② 格式:可先建立ipc空连接,再进行映射

- net use \\IP\ipc$ "密码" /user:"用户名"

- net use h: \\IP\c$

net use \\172.16.0.6\ipc$ "1234" /user:"hack"

net use F: \\172.16.0.6\c$三、渗透入侵前提

3.1 弱口令

3.2 受害机开放了很多服务

- 远程桌面服务;

- Telnet服务;

- 默认共享服务。

四、主机安全加固

4.1 渗透测试

漏洞扫描获得开放的端口及服务,还有系统弱口令,利用漏洞扫描的结果来进行安全加固。

4.2 漏洞测试

4.2.1 建立非空链接

net use \\IP\ipc$ "密码" /user :"用户名"。

4.2.2 通过NetBIOS获得主机信息:Nbtstat -A IP

Nbtstat -A 172.16.0.64.2.3 telnet远程登录目标机

4.2.4 ftp://目标机

ftp://172.16.0.64.3 加固测试环境

实施加固的目标机环境是Windows Server 2003,因此任何对于系统服务及注册表的操作均适用于Server2003,对于其他操作系统只是键值或者服务名称不同思想是相似的。

4.4 加固操作

4.4.1 关闭C$ D$ E$ ipc$空连接等默认共享

① 删除默认共享

- net share ipc$ /del

- net share c$ /del

② 禁止自动打开默认共享

方法一:修改注册表相应键值(改0)

方法二:关闭ipc$和默认共享依赖的服务net stop lanmanserver

4.4.2 禁用NetBIOS

4.4.3 关闭445端口

netstat -an //查看端口开放情况通过修改注册表键值关闭445端口

4.4.4 禁止Telnet服务

“管理工具” | “服务”——“Telnet”——禁用

4.4.5 禁止ftp服务

“管理工具” | “服务”——“FTP Publishing Service”

4.4.6 修改存在弱口令账号

- 不要使用与隐私相关的信息做口令;

- 设置“字母+数字+特殊字符”组合形式口令,且长度>=8;

- 切记,不要“一套密码用到底重要系统;

- 需要定期更换口令。