所有的前提是必须开启了dhcp snooping功能

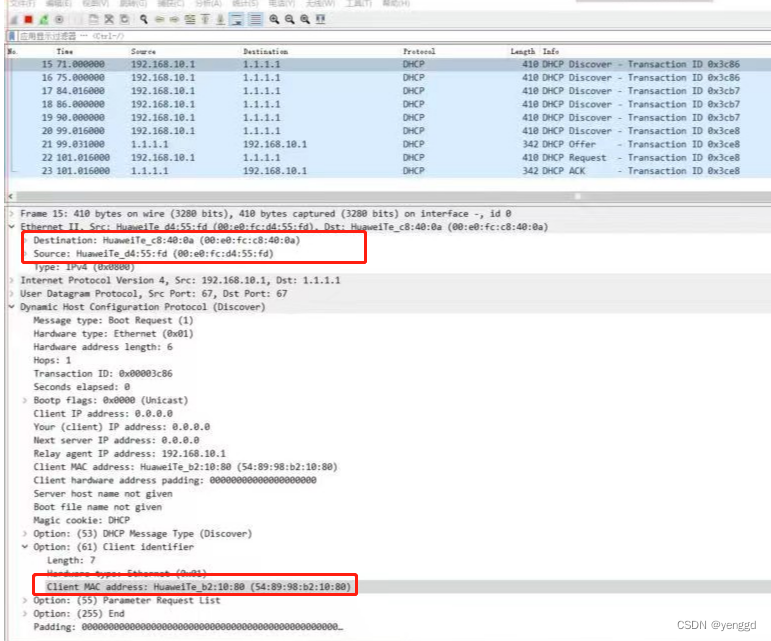

一、dhcp 饿死攻击:

接口下或vlan下开启

dhcp snooping check dhcp-chaddr enable

开启二层源mac和chaddr一致性检测

dhcp snooping max-user-number 1

接口上手动配置的绑定成员数量(可选择项)

dhcp snooping stick-mac mac地址

接口上手动配置, 防止因二层arp欺骗造成的本身就是错的攻击(如果没二层arp攻击可不设置)

二、dhcp防冒dhcp server攻击(私接小路由器发dhcp):

dhcp snooping enable

全局下开启

dhcp snooping trusted

上联口开信任

三、防dhcp 中间人攻击

系统视图下执行:arp dhcp-snooping-detect enable

开arp报文和snooping 绑定表匹配检查功能

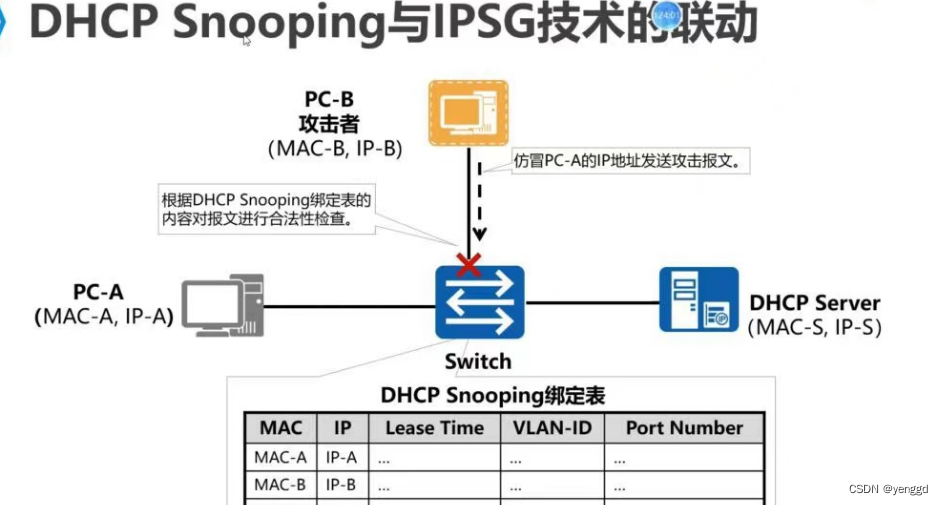

四、IPSG(防止下面的人手动配置IP)

捉包看客户端的mac地址和数据帧的mac应该相同(除了过三层外),如果不同就是攻击

意思就是pc发出的dhcp请求包,源mac和dhcp里的客户端mac要一样

两种方法,一种手动,一种自动:

静态手动要一条一条的添加:

user-bind static ip-address 192.168.1.1 mac-address 555e-5686-8789 interface g0/0/2 valn

动态自动:

端口或vlan下

ip source check user-bind enable

开户dhcp snooping 和ipsg联动功能