动态NAT过载配置与验证实验

【实验目的】

- 部署端口地址转换。

- 熟悉端口地址转换的应用方法。

- 验证配置。

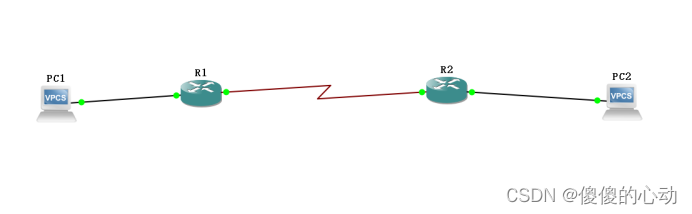

【实验拓扑】

实验拓扑如图所示。

实验拓扑

设备参数如表所示。

设备参数表

| 设备 |

接口 |

IP地址 |

子网掩码 |

默认网关 |

| R1 |

f0/0 |

192.168.10.1 |

255.255.255.0 |

N/A |

| S1/0 |

10.0.0.1 |

255.255.255.0 |

N/A |

|

| R2 |

f0/0 |

172.16.0.1 |

255.255.255.0 |

N/A |

| S1/0 |

10.0.0.2 |

255.255.255.0 |

N/A |

|

| PC1 |

e0 |

192.168.10.100 |

255.255.255.0 |

192.168.10.1 |

| PC1 |

e0 |

172.16.0.100 |

255.255.255.0 |

172.16.0.1 |

【实验内容】

1.基础配置

R1:

R1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#interface f0/0

R1(config-if)#ip address 192.168.10.1 255.255.255.0

R1(config-if)#no shutdown

R1(config-if)#exit

R1(config-if)#interface s1/0

R1(config-if)#ip address 10.0.0.1 255.255.255.0

R1(config-if)#no shutdown

R1(config-if)#exit

R1(config)#

R2:

R2#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R2(config)#interface f0/0

R2(config-if)#ip address 172.16.0.1 255.255.255.0

R2(config-if)#no shutdown

R2(config-if)#interface s1/0

R2(config-if)#ip address 10.0.0.2 255.255.255.0

R2(config-if)#no shutdown

R2(config-if)#exit

R2(config)#

PC1:

PC1> ip 192.168.10.100/24 192.168.10.1

Checking for duplicate address...

PC1 : 192.168.10.100 255.255.255.0 gateway 192.168.10.1

PC2:

PC2> ip 172.16.0.100/24 172.16.0.1

Checking for duplicate address...

PC2 : 172.16.0.100 255.255.255.0 gateway 172.16.0.1

2.配置基础路由

R1(config)#ip route 0.0.0.0 0.0.0.0 10.0.0.2

//配置默认路由,下一跳为10.0.0.2

3.配置动态NAT

R1(config)#access-list 1 permit 192.168.10.0 0.0.0.255

//创建ACL,编号为1,允许192.168.10.0/24网段通过

R1(config)#ip nat pool dnat 10.0.0.3 10.0.0.10 netmask 255.255.255.0

//创建动态NAT地址池

R1(config)#ip nat inside source list 1 pool dnat

//在动态ACL地址池应用ACL

R1(config)#interface f0/0

R1(config-if)#ip nat inside

//在f0/0端口入方向应用动态NAT

R1(config-if)#interface s1/0

R1(config-if)#ip nat outside

//在s1/0端口出方向应用动态NAT

4.修改路由器配置如下

R1(config)#ip nat inside source list 1 pool dnat overload

//配置NAT过载

R1(config)#interface f0/0

R1(config-if)#ip nat inside

R1(config-if)#interface s1/0

R1(config-if)#ip nat outside

//如果需要转换的地址数量不多,可以直接用出接口的地址配置NAT过载,不需要定义地址池,配置命令如下

R1(config)#ip nat inside source list 1 interface s1/0 overload

5.R1上的NAT信息

R1#show ip nat translations

Pro Inside global Inside local Outside local Outside global

icmp 10.0.0.3:33017 192.168.10.100:33017 172.16.0.100:33017 172.16.0.100:33017

icmp 10.0.0.3:33273 192.168.10.100:33273 172.16.0.100:33273 172.16.0.100:33273

icmp 10.0.0.3:33529 192.168.10.100:33529 172.16.0.100:33529 172.16.0.100:33529

icmp 10.0.0.3:33785 192.168.10.100:33785 172.16.0.100:33785 172.16.0.100:33785

icmp 10.0.0.3:34041 192.168.10.100:34041 172.16.0.100:34041 172.16.0.100:34041

icmp 10.0.0.3:35833 192.168.10.100:35833 172.16.0.100:35833 172.16.0.100:35833

icmp 10.0.0.3:36089 192.168.10.100:36089 172.16.0.100:36089 172.16.0.100:36089

icmp 10.0.0.3:36345 192.168.10.100:36345 172.16.0.100:36345 172.16.0.100:36345

icmp 10.0.0.3:36601 192.168.10.100:36601 172.16.0.100:36601 172.16.0.100:36601

icmp 10.0.0.3:36857 192.168.10.100:36857 172.16.0.100:36857 172.16.0.100:36857

R1#show ip nat statistics

nTotal active translations: 1 (0 static, 1 dynamic; 0 extended)

nPeak translations: 11, occurred 00:03:31 ago

nOutside interfaces:

nSerial1/0

nInside interfaces:

nFastEthernet0/0

nHits: 20 Misses: 0

nCEF Translated packets: 20, CEF Punted packets: 0

Expired translations: 1

Dynamic mappings:

-- Inside Source

[Id: 1] access-list 1 pool dnat refcount 1

pool dnat: netmask 255.255.255.0

start 10.0.0.3 end 10.0.0.10

type generic, total addresses 8, allocated 1 (12%), misses 0

Total doors: 0

Appl doors: 0

Normal doors: 0

Queued Pa

【实验小知识】

在这个实验中,涉及到了以下几个知识点:

1.端口地址转换(PAT):实验中使用的NAT配置是基于PAT的方式。PAT是一种NAT技术,它通过使用不同的端口号来区分内部私有IP地址,使得多个内部IP地址可以使用同一个公共IP地址进行转换。在实验中,通过配置动态NAT和NAT过载,将内部IP地址和端口号映射到公共IP地址和不同的端口号上。

例子:实验中的NAT转换信息显示了内部全局地址(10.0.0.3)和内部本地地址(192.168.10.100)之间的映射关系,以及外部本地地址(172.16.0.100)和外部全局地址(172.16.0.100)之间的映射关系。这些转换使用了不同的端口号,如33017、33273、33529等。

2.访问控制列表(ACL):ACL用于定义允许或拒绝通过路由器接口的数据流。在实验中,创建了一个ACL编号为1,允许192.168.10.0/24网段的流量通过。ACL应用在动态NAT地址池的配置中,以指定哪些内部地址需要进行NAT转换。

例子:ACL命令access-list 1 permit 192.168.10.0 0.0.0.255表示允许192.168.10.0/24网段的流量通过。

3.默认路由配置:默认路由用于将未知目标网络的流量转发到下一跳路由器。在实验中,配置了默认路由,将所有流量转发到下一跳地址10.0.0.2(R2的地址)。

例子:默认路由配置命令为ip route 0.0.0.0 0.0.0.0 10.0.0.2,将所有未知目标网络的流量转发到10.0.0.2。

4.NAT转换信息的查看:通过命令show ip nat translations可以查看NAT转换的信息,包括内部全局地址、内部本地地址、外部本地地址和外部全局地址之间的映射关系。命令show ip nat statistics可以查看NAT的统计信息,如活动转换数、峰值转换数、命中数和失误数等。

例子:实验中的NAT转换信息显示了具体的转换关系,例如内部全局地址10.0.0.3对应内部本地地址192.168.10.100,外部本地地址172.16.0.100对应外部全局地址172.16.0.100等。

这些知识点在实验中展示了如何配置和使用NAT过载,以及如何查看NAT转换信息和统计数据。通过实验的操作和结果,可以加深对这些知识点的理解和应用。

"每一次掌握新的网络技术都是一个小目标的实现,而这些小目标将引领你走向伟大的成就!