北京信息科技大学 2017 ~2018 学年第二学期《信息安全》考试试题 (A 卷)

课程所在学院:计算机学院

适用专业班级:计科 1504-6、重修

考试形式:闭卷

一、单选题(本题满分 20 分,共含 10 道小题,每小题 2 分)

-

网络安全是指网络系统的硬件、软件及( C )的安全。

A.网络地址 B.用户口令 C. 系统中的数据 D. 设备资产

-

下列对数据机密性描述不正确的是( B )

A. 数据机密性服务在于防止信息被非授权地泄露

B. 数据机密性只有在传输过程中才面临威胁

C. 数据机密性可以采用加密方法保障

D. 数据传输过程中的流量特征也能反映数据机密性

-

管理人员误删除了文件,破坏了文件的( B )

A.机密性 B. 完整性 C. 可控性 D. 不可否认性

管理人员误删除了用户的文件,破坏了用户文件的完整性。

文件的完整性指的是数据在存储或传输过程中没有被破坏、篡改或损坏的状态。如果管理人员误删除了用户的文件,就会导致文件的完整性受到破坏,即文件无法恢复到原来的状态;其他选项中,机密性是指数据不被未经授权的人员访问;可控性是指数据可以被授权的人员访问和管理;不可否认性是指数据的真实性和来源可以被证明。

-

下列哪一种攻击属于被动攻击( C )

A.阻断 B. 重放攻击 C. 监听 D. 拒绝服务攻击

主动攻击直接影响系统资源,被动攻击注重收集信息而不干扰系统

主动攻击的例子包括:篡改数据、拒绝服务攻击(DoS)、伪造身份、中断服务等

被动攻击的例子包括:窃听(监听通信)、流量分析、密码破解等

-

下列不属于 DoS 攻击手段是?( C )

A、SYN Flood B、IP Spoofing C、Ping of Death D、Tear Drop

IP Spoofing:IP 欺骗/模仿技术

其余攻击手段介绍:PPT第六讲32页

-

下列密码系统不属于分组密码技术的是( A )

A.A5/1 B. DES C. AES D. RSA

A5/1 与 RC4 是常见的流密码体系,见第二章PPT中的第46页

-

AES 密码系统选择 192 位密钥时,其可选的密钥个数( D )

A.96 B. 192 C. 2^96 D. 2^192

-

A 与 B 进行通信,使用下列哪个方法不能使 B 确信收到的信息一定来自于 A( C )

A.消息用对称加密算法加密,密钥仅有双方知道

B. 消息中包含 A 对消息的签名,B 通过了对 A 签名的验证

C.消息使用 B 的公钥进行加密,B 解密得到的信息

D.消息使用 A 的私钥进行加密,B 解密得到的信息

-

在对称密码体制中,由 n 个人组成的团体,每个用户必须保密和其他任何一个用户的共享密钥, 每个用户的密钥保管量将达到( B )个。

A.1 B. n C. n! D. n(n-1)/2

每个用户的密钥保管量将达到n个,因为每个用户除了要保管自身的密钥,还要保存与 n-1 个人进行通信的对称密钥,故:密钥保管量 = 1 + (n-1) = n

-

下列哪个不能作为授权管理( A )

A.口令 B. 访问控制列表 C. 访问控制能力表 D. 访问控制矩阵

口令是一种身份验证机制,而不是授权管理机制。

PPT第五讲第22页

二、判断题(本题满分 10 分,共含 5 道小题,每小题 2 分。注:正确“√” ,错误“×” )

-

凯撒密码属于古典密码中的置换密码。 (√)

-

C.E.Shannon 提出的密码算法设计思想,主要通过混淆和扩散来实现。 (√)

-

会话密钥是在一对用户之间的长期共享的秘密密钥。 (×)

短期共享

-

堡垒主机的存在将敌方攻击目标拆分为多个离散点。 (×)

-

在防火墙技术中,包过滤墙技术无法掌握连接的状态(√)

包过滤防火墙是一种基于网络层和传输层的防火墙技术,它通过检查数据包的源IP地址、目的IP地址、端口号和协议类型等字段信息来决定是否允许通过或阻止数据包。它是一种静态的防火墙,对单个数据包进行检查,无法掌握连接的状态。

三、简答题(本题满分 30 分,共含 4 道小题,1 小题 6 分,2、3、4 每小题 8 分)

-

请简述密码系统的 5 元组表示,说明开发密码系统应包含的必要功能模块

密码系统通常用一个五元组(M, C, K, E, D)来表示,其中 M为Message、C为Cipher,K为Key,E为Encryption,D为Decryption:

- M:明文空间,包括所有可能的明文。

- C:密文空间,包括所有可能的密文。

- K:密钥空间,包括所有可能的密钥。

- E:加密算法的集合,每个密钥k ∈ K都对应一个加密算法Ek ∈ E,使得Ek:M → C。

- D:解密算法的集合,每个密钥k ∈ K都对应一个解密算法Dk ∈ D,使得Dk:C → M。

对于所有的k ∈ K,m ∈ M,应有Dk(Ek(m)) = m,意味着对于每一个密钥k,如果我们使用这个密钥加密一个明文m(得到Ek(m)),然后用相同的密钥解密得到的密文,那么我们应该得到原始的明文m。

在开发密码系统时,应当包含以下必要的功能模块:

-

密钥生成和管理:需要有一个模块负责生成安全的密钥,并妥善管理这些密钥。这可能包括密钥的生成、存储、分发、更新以及吊销等。

-

加密和解密:这是密码系统的核心功能,需要有模块负责实现加密和解密算法。这可能涉及到如AES、RSA、ECC等各种加密算法的实现。

-

身份验证和授权:密码系统通常需要验证用户的身份,并确定用户是否有权使用特定的密钥或进行特定的操作。这可能涉及到用户身份的验证、访问控制、角色分配等。

-

完整性和认证:除了保证信息的机密性,密码系统还需要保证信息的完整性,防止信息在传输过程中被篡改。这可能涉及到如哈希函数、消息认证码(MAC)等技术的使用。

-

错误处理和恢复:密码系统需要有机制处理可能发生的各种错误,并在可能的情况下进行恢复。例如,如果密钥被丢失或损坏,可能需要有方法恢复或替换密钥。

-

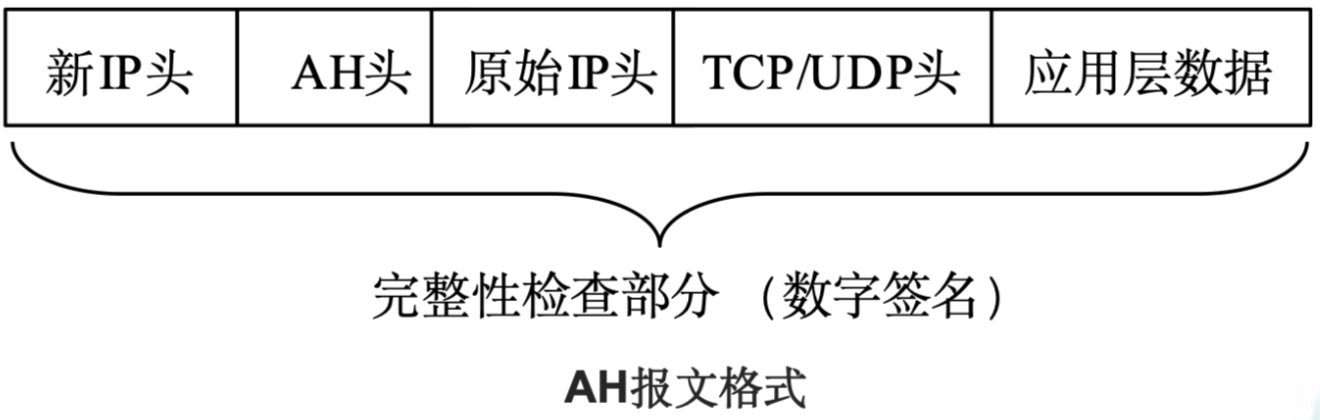

IPSec 有哪两种报头形式?画出在传送模式下,两种报头对数据包的验证(加密)区域。

答:IPSec有两种报头形式:AH和ESP。两种报头都用于提供数据的安全性和完整性,但它们在执行此操作的方式上有所不同。

-

AH:Authentication Header(认证头)是一种无连接的安全机制。它可以用于保证数据的完整性和来源的真实性,但不能提供数据的机密性。换句话说,它不加密数据,只验证数据是否被修改。

-

ESP:Encapsulating Security Payload(封装安全载荷)是另一种无连接的安全机制。它提供数据的完整性、来源的真实性,以及数据的机密性。也就是说,它既加密数据,又验证数据是否被修改。

(概念:PPT第六讲124页;画图:PPT第六讲133页)

-

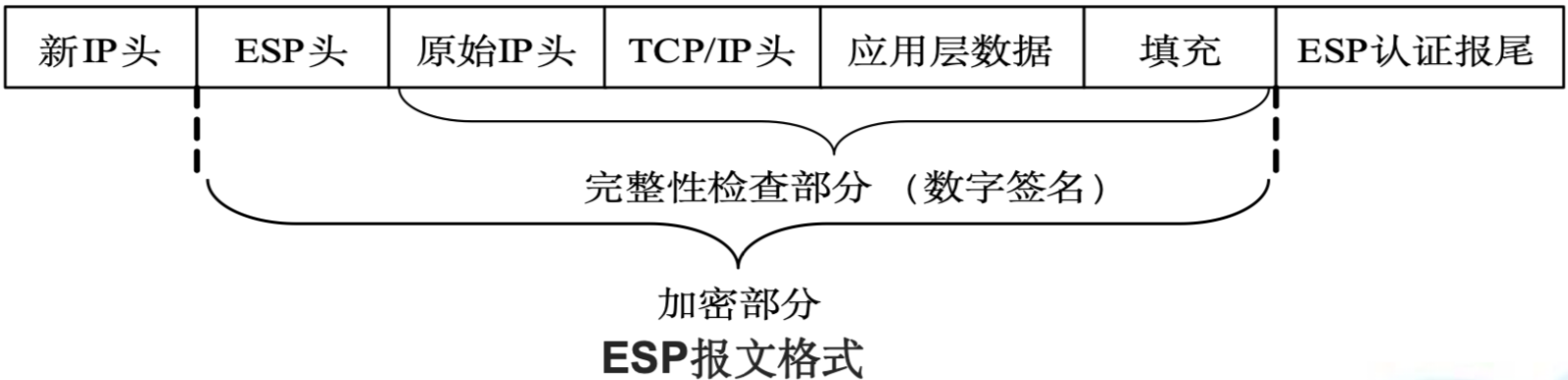

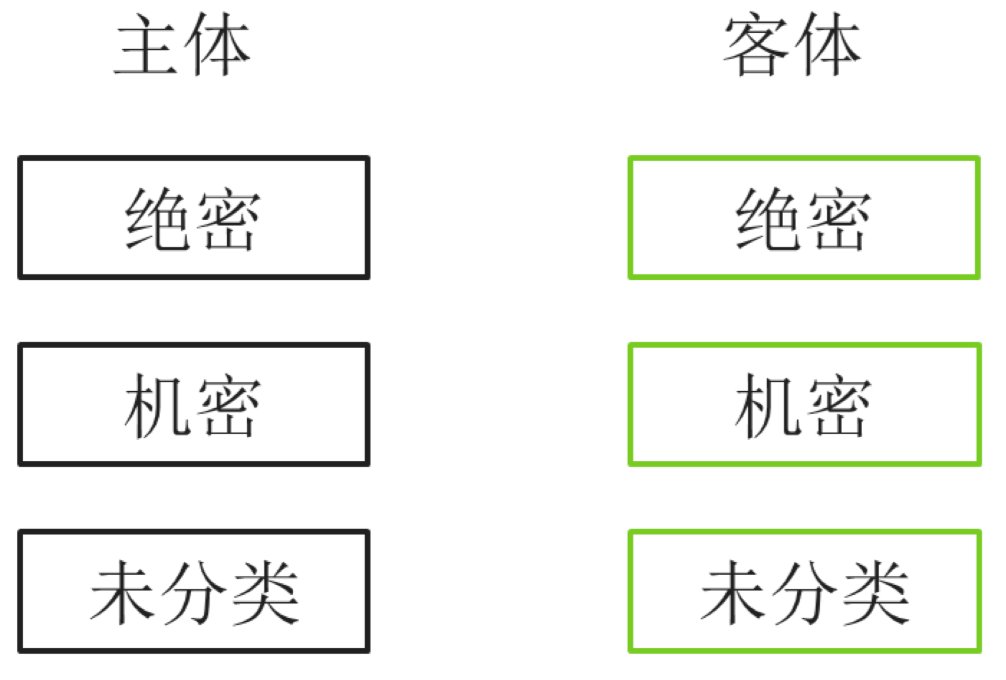

如果将主体客体按照如下级别进行分类:

请据此对 BLP 模型,进行画图描述和文字说明。

答:BLP(Bell-LaPadula)的出发点是维护系统的机密性,能有效防止信息泄露,其遵循的原则是**“不上读”、“不下写”**。

即主体只能读取或观看他们等级以下的信息,也就是说他们不能"读取"他们无法访问的高级别信息。

同时,主体也只能向他们等级相同或更高的级别写入数据。也就是说,他们不能将他们掌握的信息"写入"到较低的级别中,防止信息被较低级别的人员获取。

(PPT第五讲30页)

-

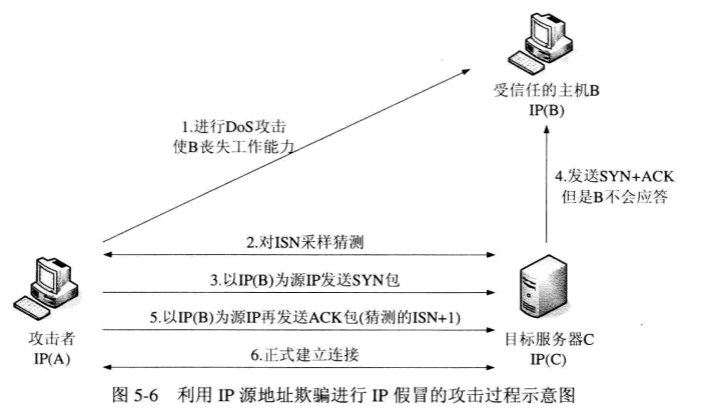

请阐述 IP 欺骗的步骤,并说明其中哪一步骤是技术难点?

答:IP欺骗,也被称为IP欺诈或IP伪造,是一种网络攻击的形式。

- 首先使被信任主机的网络暂时瘫痪;

- 连接到目标机的某个端口来猜测ISN基值和增加规律 ;

- 把源址址伪装成被信任主机,发送带有SYN标志的数据段请求连接;

- 等待目标机发送SYN+ACK包给已经瘫痪的主机;

- 再次伪装成被信任主机向目标机发送的ACK,此时发送的数据段带有预测的目标机的ISN+1;

- 连接建立,发送命令请求

技术难点是第2步,即"连接到目标机的某个端口来猜测ISN基值和增加规律",因为ISN是TCP/IP连接建立过程中的关键部分,它在每次新的TCP连接中都是随机生成的。

(PPT第六讲30页)

四、计算题

-

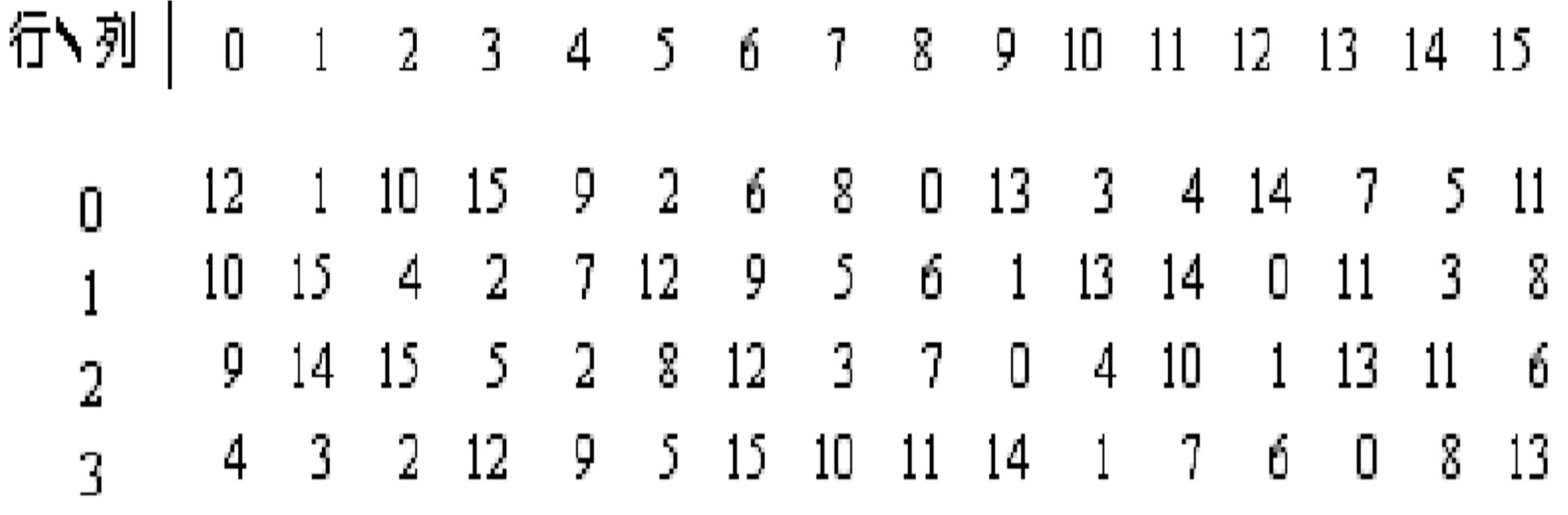

下面是 DES 的一个 S 盒,如果输入为 010101,求输出。

S盒计算方法(PPT第二讲70页):给定6比特输入,将首尾两个比特作为行条件、中间四个比特作为列条件进行查表,最终获得4比特输出。

答:010101 的首尾两比特值为“01”,即十进制1;中间的四比特值为“1010”,即十进制10;查表得输出为13,即二进制“1101”,所以最终输出为:1101

-

在使用 RSA 的公钥体制中,p=11,q=7,e=13,问私钥是什么,若加密明文 m=10,则对应的密文是什么?

答:此时两个质数 p 与 q 的乘积为:n = p * q = 11 * 7 = 77,所以公钥(e,n) = (13,77)

又因为 φ(n) = (p - 1) * (q - 1) = (11 - 1) * (7 - 1) = 10 * 6 = 60,且 e * d = 1 mod φ(n)

将 e、φ(n) 代入等式,得:13 * d = 1 mod 60,解得 d = 37

所以私钥为:(d,n) = (37,77)

对应的密文为:c = me mod n = 1013 mod 77 = 10

(PPT第三讲35页)

-

DH 密钥交换是 W.Diffie 和 M.Hellman 于 1976 年提出的第一个公钥密码算法, 已在很多商业产品中得以应用。设 p 是大素数,a 是 p 的本原根,p 和 a 作为公开的全程元素。若取 p=97,a=5, 用户 A 和 B 分别秘密地选择随机数 XA=36, XB=58, 通过计算描述用户 A 和 B (简单 DH 协议) 的密钥交换过程。

答:(1)选择全局元素:p = 97,a = 5, XA=36 和 XB=58

(2)生成和发送公钥:

-

用户A选择一个私钥 XA=36,然后计算公钥:A = a ^ XA mod p = 5^36 mod 97

-

用户B选择一个私钥 XB=58,然后计算公钥:B = a ^ XB mod p = 5^58 mod 97

(3)交换公钥:用户A和B通过不安全的公共通道交换他们的公钥。

(4)计算共享秘密密钥:K = B ^ XB mod p = A ^ XA mod p,A与B使用共享密钥进行通信

(PPT第二讲103页)

-

五、综合分析(本题满分 20 分,共含 2 道小题,第 1 小题 7 分,第 2 小题 13 分)

-

战争中阿里巴巴被俘了,敌人拷问情报。阿里巴巴想了一个好办法,当敌人向他拷问打开山洞石门的咒语时,他对强盗说:“你们离我一箭之地,用弓箭指着我,你们举起右手我就念咒语打开石门,举起左手我就念咒语关上石门,如果我做不到或逃跑,你们就用弓箭射死我。 ” 请问:

1)这是当前广泛应用的何种认证理论?(2 分)

2)此认证理论主要解决了什么问题?结合本案例,为阿里巴巴解决了怎样的后顾之忧?(5 分)

答:(1)零知识证明理论。

(2)它可以让一方向另一方证明自己知道某个信息,而不需要透露这个信息本身。

解决的后顾之忧:阿里巴巴可以向敌人证明了他知道如何使用咒语,但不告诉敌人咒语是什么,即避免了被敌人杀死(因为他证明了自己的价值),又保护了石门咒语的秘密。

(PPT第三讲72页)

-

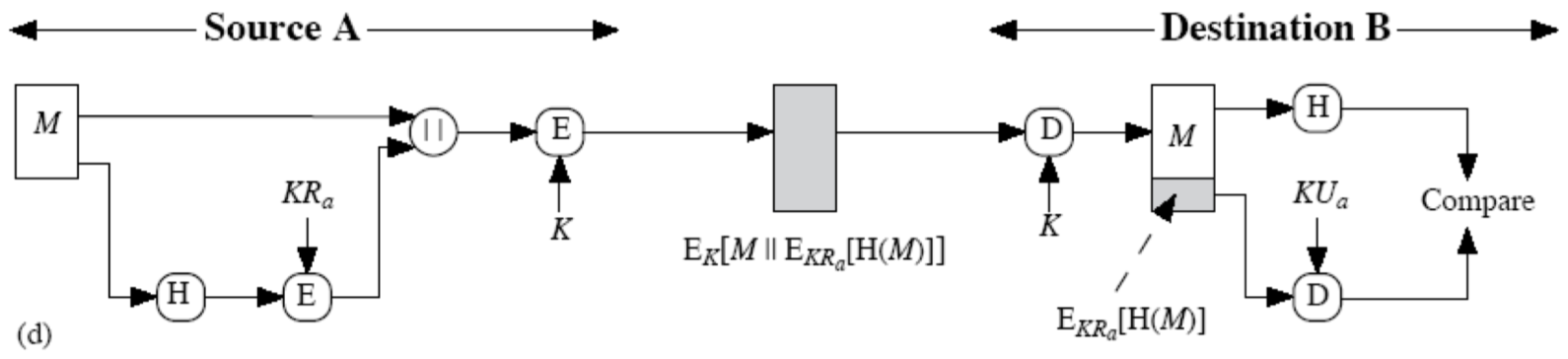

如图是将 hash 码用于消息认证的一种方法,请回答下面的问题。

(1) 说出 KRa ,H(M) ,K 和 KUa 表示的意思。 (4 分)

(2) 从发送方(Source)对明文 M 的操作,到接收方(Destination)的验证经过哪些运算步骤?(9 分)

答:(1)KRa:私钥;H(M) :对消息M进行哈希运算;K:密钥; KUa:公钥。

(2)步骤如下:

- 发送方先将消息M进行哈希运算,然后使用私钥KRa进行加密。

- 发送方将消息打包后使用对称密钥K进行加密,发送给接收方

- 接收方接收到消息后,对其使用对称密钥K进行解密,得到消息M与EKRa[H(M)]

- 接收方对EKRa[H(M)]使用公钥 KUa进行解密,将解密后的数据与对消息M进行哈希运算后的结果进行比对,如果相同则说明消息的确是由消息发送方发送的,并且没有被篡改;反之则说明存在风险。

-