今天有时间就多写几篇解题思路吧,希望能够帮助到那些需要帮助的人,所有的wp都是以一题一篇的形式写出

主要是为了能够让读者更好的阅读以及查找,希望你们不要责怪!!共勉!!!

永远爱你们的————新宝宝

Guess Next Session分值:10

- 来源: iFurySt

- 难度:易

- 参与人数:5264人

- Get Flag:2561人

- 答题人数:2589人

- 解题通过率:99%

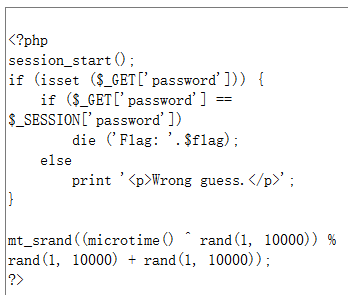

解题思路:针对于这一题属于代码审计的问题:打开链接查看源代码:

我们看见这些,我们会发现并没有多少,我们不熟悉的函数,关键就在于:['password'] == $_SESSION['password']。

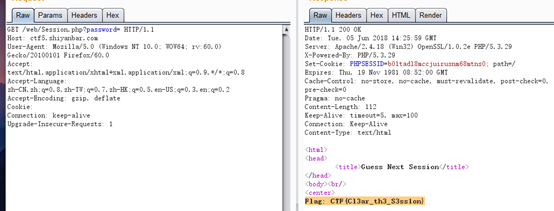

问题到了这一步,让我们把这放下,先来分析一下PHP中的Session和Cookie。Cookie与 Session,一般都会认为这是两个独立完全不同的东西,Session采用的是在服务器端保持状态的方案,而Cookie采用的是在客户端保持状态的方案。在PHP配置中的默认情况下,Session是用Session ID来确定当前对话所对应的服务器Session,而Session ID是通过Cookie来传递的,禁用Cookie相当于失去了Session ID,也就得不到Session了。我们使用burp进行抓包试试:

从抓包的内容中我们就能看见在Cookie中已经是包含了Sessid,并且发送的password在URL中以Get的方式传值。那这里我们就可以以这样的思路来求解。首先我们删除所有的Cookie,将PHPSessid值直接删掉,这样的结果就会使得$_session['password']值为空,接下来我们将URL中的password值清空,这样我们就能达到password = $_session['password']的效果,最后得到答案:

Flag: CTF{Cl3ar_th3_S3ss1on}

如果有什么不明白的地方,留言或者加我!!!

我很菜,所以我会努力的!

努力是因为不想让在乎的人失望!

博主整理不易,如果喜欢推荐关注一下博主哦!

博主喜欢广交好友下面是我的联系方式:

QQ:1263030049

加好友前请注明原因谢谢!