为什么黑客在网络中毫无踪迹

您是否曾经思考过,黑客是如何保持匿名的,而您的cookie、IP地址和设备信息却很容易被记录在互联网上,随处可见?

黑客非常清楚他们在互联网上留下了什么痕迹。他们知道在后台发生了什么,以及所有这些交流是如何发生的。那么我们能够从黑客保持匿名的操作中学到哪些经验呢?

使用虚拟专用网络来保持隐私

当你访问一个网站或网络应用程序时,它会获取大量关于你的浏览器、设备以及你如何访问该网站的信息。站点之所以存储这些信息,有时是由于它们自己的规则,有时是由于站点所属国家的政治规则。意识到这一点后,黑客会采取各种措施来隐藏这些信息。

第一种隐藏方法是使用虚拟专用网络和代理。虚拟专用网络使用户正在使用的设备看起来像是在另一个地区,例如另一个国家。使用虚拟专用网络可以为用户提供了一个临时IP作为掩码的连接。

但是,虚拟专用网络和代理提供商同样可以记录用户在使用其服务时所做的事情。最终,还是会有人知道用户的真实身份。因此,知晓这一点的黑客并不喜欢这种方法。

操纵这种情况是可能的。不想利用现成的虚拟专用网络和代理服务的黑客可以创建自己的虚拟专用网络服务。例如,恶意行为者会去一家有公共互联网网络的咖啡馆,然后,将树莓派设备连接到网络而不被任何人注意到。之后,他们回家就可以连接到树莓派上打开的端口,并实现互联网接入。现在,网络流量将通过咖啡馆的网络。这可能可行,但把树莓派放在咖啡馆里,不被抓住,一切都完全保密,说起来容易做起来难。

话虽如此,由于普通用户的活动可能没有黑客的风险那么高。在这种情况下,对于简单的日常工作和隐私需求而言,使用虚拟专用网络是没有伤害的。

匿名使用社交媒体

社交媒体创造了一个空间,让许多人可以在其中不断地分享他们的日常生活。因此,收集人们的信息变得容易多了。黑客不想在互联网上太显眼,所以他们会远离社交媒体账户,或者使用匿名账户。为了让这些账户保持匿名,黑客们必须遵守一定的规则。

其中最重要的当属考虑一个假的Twitter账户。一个想要保持完全匿名的黑客不会用他们自己的手机、电子邮件地址或家里的互联网开设一个Twitter账户。黑客首先会买一部旧的、有密码的、难以追踪的手机。然后,在不暴露身份也不会被任何监控摄像头捕捉到的情况下,获取一个新的电话号码。最后,黑客通过在Tor网络上创建一个一次性邮件帐户或工作邮件帐户来打开Twitter帐户。在这种情况下,黑客只能通过公共网络来访问该账户,以保持隐私。

然而,即使是这样也不能完全保证安全,因为黑客永远无法确保公共网络的安全性。而且犯错的可能性很高。

创建长而复杂的密码

密码安全对于黑客和个人用户来说都是一个至关重要的问题。为了保持隐身,黑客会使用强密码来保护自己。这里的强密码并非8到10个字符。通常,黑客会使用25到30个字符的密码进行非法操作。当然,这些密码通常都很难记住,但有一些方法可以方便记忆。

用户可以通过加密熟知的诗歌或歌曲的歌词来创建一个新密码;也可以使用数字和特殊字符更改字母,来获得强密码。

例如,让我们把Dio的歌曲《Holy Diver》中的一个句子变成一个密码。

You can hide in the sun 'til you see the light

######## Password

y0uC4nH!d3!nTh35uN?t1ly0u5e3TheL!gHt

这样的密码很复杂,但多尝试几次就能记住。此外,黑客还会可以使用密码管理器来管理他们的密码。虽然他们更喜欢开源密码管理器,但他们经常会自己编写专属的密码管理器。但比这更安全的方式是使用最原始的纸和笔。他们把密码写在纸上,而只有他们知道纸藏在哪里。

发送邮件时不泄露身份

想要保持匿名的黑客不会诉诸于主流电子邮件提供商。相反地,他们更喜欢使用提供一次性电子邮件地址的系统。他们还会选择在Tor网络上进行所有交易。这进一步增加了他们的保密性。在使用邮件后,他们会立即放弃该电子邮件地址,并且不再使用它。

建立安全的互联网连接

为了让黑客完全保密和匿名,他们还必须有一个安全的、不可追踪的互联网连接。我们不能通过简单地使用更私密的网络浏览器或更换调制解调器来实现这一点。

许多人认为连接到Tor网络就足够保护隐私了,但这种想法是错误的。在连接到Tor网络时,有必要继续采取所有安全措施。简单地把Tor浏览器下载到电脑上是不够的,黑客需要完全在Tor上运行他们的电脑。这可以通过Tor网络使用Windows和Mac操作系统来实现,但这些操作系统并不是匿名设计的。对黑客来说,使用Tails这样的操作系统要安全得多。

Tails Linux发行版就像一个一次性操作系统。它使用计算机的RAM,不将数据存储在存储驱动器上。因此,当关闭操作系统时,用户在该会话中所做的所有操作都将被自动删除。当然,Tails仍然需要下载更新。在这方面,仍然谈不上实现完全匿名。

经验总结

我们大多数人并不需要像黑客那样追求极致地匿名,但从黑客经常使用的隐私技术中学到一些东西仍然是一个好主意。虚拟专用网络和代理的使用对于保护一定程度的隐私而言很有意义。此外,设置一个更长的、更复杂的密码,也可以进一步提高用户的安全性。

但是,奢求操作系统一关机就会自动删除数据,这是不现实的。经常连接到Tor网络也并非日常使用的必要条件。此外,Tor网络上的绝大多数网站都是不安全的,如果可以,建议永远不要去访问它们。

个人自用学习资料,免费分享

给大家一份【网络安全】全套学习资料,包含视频、源码,课件,希望对你有所帮助。需要资料的小伙伴可以扫描下方二维码领取!

资料包内含:

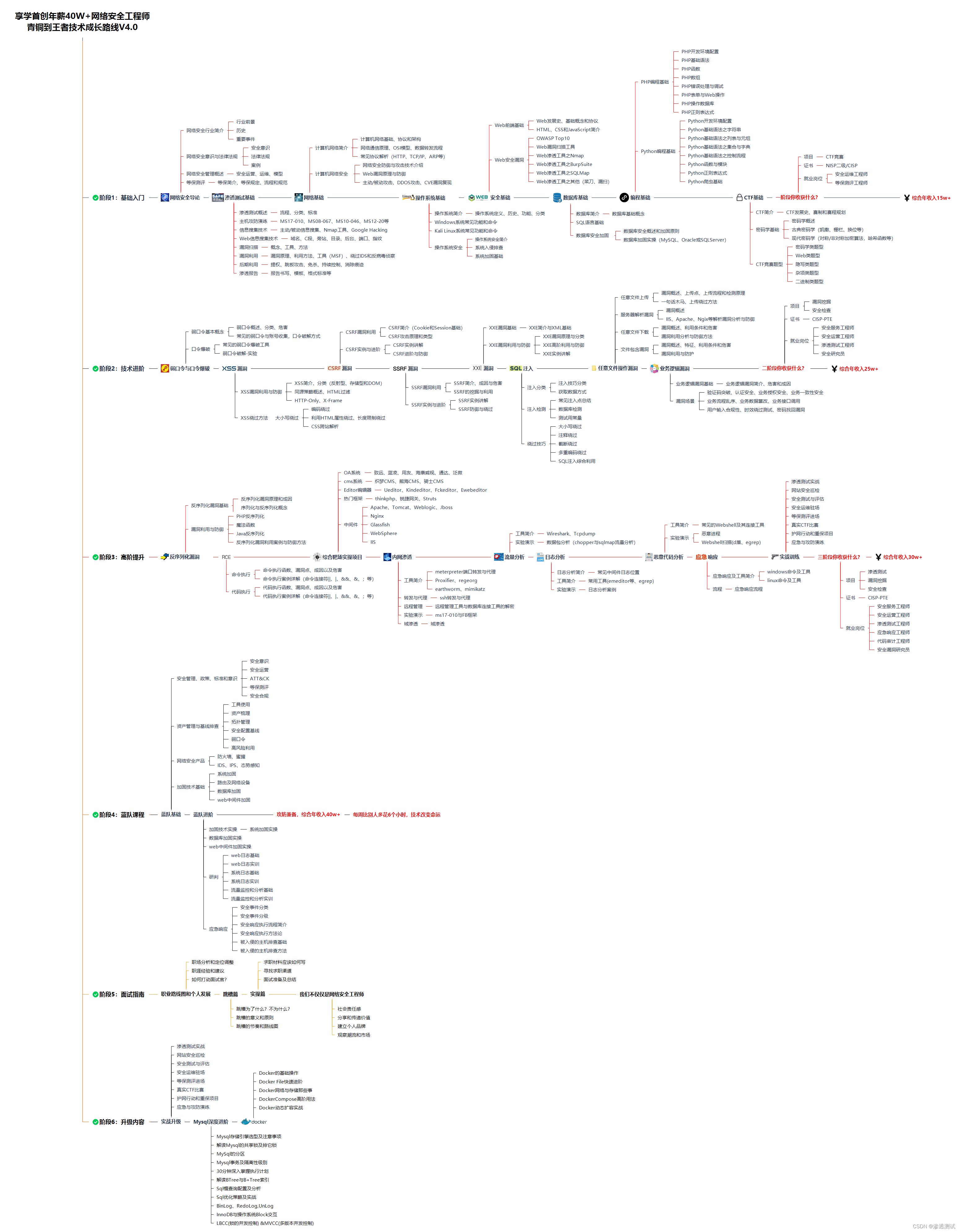

1.学习路线图

2.学习阶段目标

3.配套视频教程

4.面试题

5.源码&安装包