实验名称: MAC捕获及协议分析

- 实验预习

- 实验目的

利用抓包工具(Wireshark/Windump/Sniffer)抓取和分析实际以太网MAC数据帧,以进一步熟悉和理解MAC帧格式规范与MAC协议的工作原理

- 实验内容(包括自己设计增加的内容等)

抓取实际的以太网MAC数据帧,并进行分析

报告实验结果部分需要有实际抓取的MAC帧等信息的截图

报告实验结论部分需要有对实际MAC协议工作过程的分析

- 硬、软件环境

硬件:连接互联网的PC机;

软件:Wireshark

- 实验预备工作

(1)提前学习以太网的ACM层有关的理论知识,知道ACM地址以及ACM帧的格式;

(2)学会使用Wireshark/Windump/Sniffer等其中一个抓包工具。

二、实验报告

1、实验步骤

(1)使用Wireshark软件抓取网络报文;

(2)选取一个实际的以太网报文,对其ACM数据帧进行深入分析,熟悉其工作原理。

2、实验结果(包括程序运行结果、实测数据结果、数据分析等)

2、实验结果(包括程序运行结果、实测数据结果、数据分析等)

3、实验结论

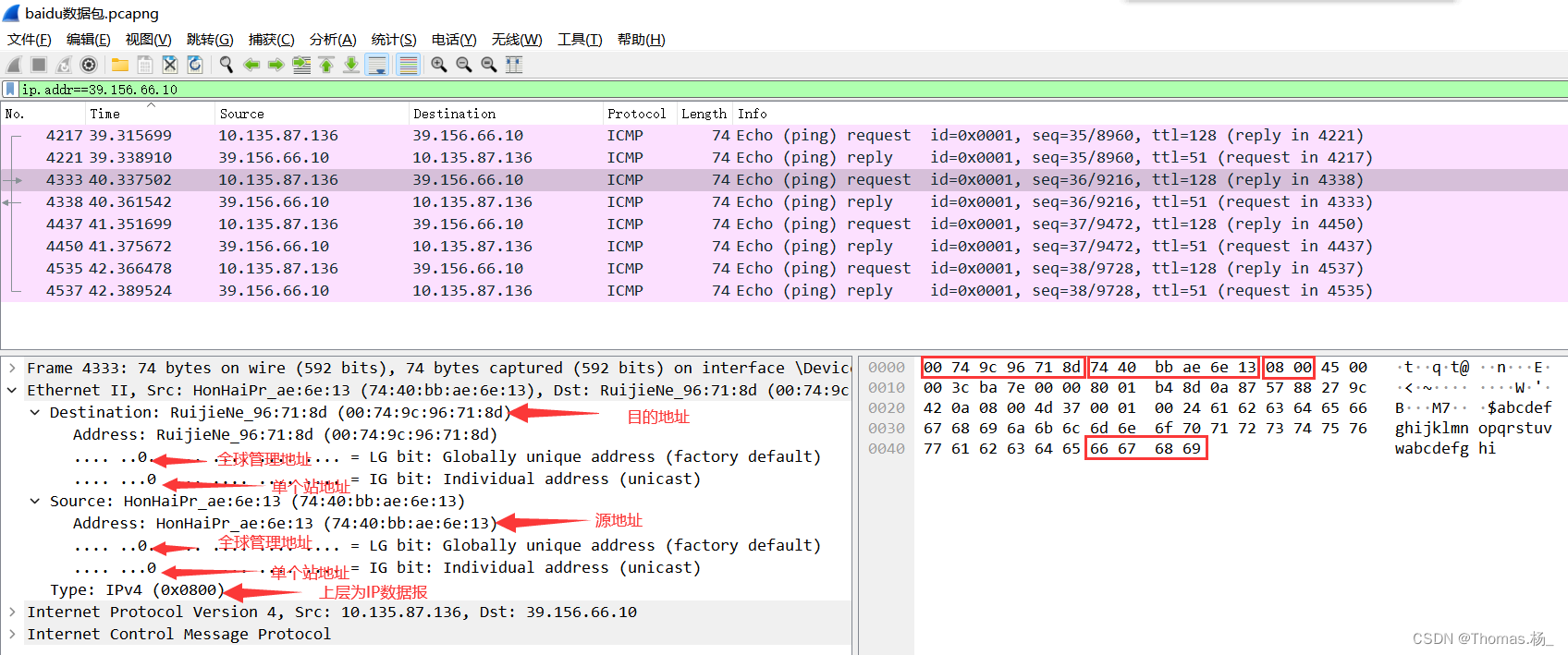

这是一个由IP = 10.135.87.136的地址向IP = 39.156.66.10的地址发送的ACM数据帧:

该数据帧共74字节;

前6字节为目的地址:00 74 9c 96 71 8d(LG = 0表示该地址为全球管理地址;IG = 0表示该地址是单个站);

接下来6字节为源地址:74 40 bb ae 6e 13(LG = 0表示该地址为全球管理地址;IG = 0表示该地址是单个站) ;

再接下来2字节(08 00)为上一层用的协议: IP数据报;

最后4字节为帧检验序列FCS:66 67 68 69;

其余56字节则为数据字段;