冲突域

使用同一根传输介质与其他设备进行通信,不同的设备发送数据时,就会产生信号冲突

解决办法CSMA/CD(载波侦听多路访问/冲突检测)

第一步:载波监听,想发送信息包的节点要确保没有其他节点在使用共享介质,所以该节点首先要监听信道上的动静(即先听后说)。

第二步:如果信道在一定时段内寂静无声(称为帧间缝隙IFG),则该节点就开始传输(无声则讲)。

第三步:如果信道一直很忙碌,就一直监视信道,直到出现最小的IFG时段时,该节点才开始发送它的数据(有空就说)。

第四步:冲突检测,如果两个节点或更多的节点都在监听和等待发送,然后在信道空时同时决定立即(几乎同时)开始发送数据,此时就发生碰撞。这一事件会导致冲突,并使双方信息包都受到损坏。以太网在传输过程中不断地监听信道,以检测碰撞冲突(边听边说)。

第五步:如果一个节点在传输期间检测出碰撞冲突,则立即停止该次传输,并向信道发出一个“拥挤”信号,以确保其他所有节点也发现该冲突,从而摒弃可能一直在接收的受损的信息包(冲突停止,即一次只能一人讲)。

第六步:多路存取,在等待一段时间(称为后退)后,想发送的节点试图进行新的发送。

这时采用一种叫二进制指数退避策略(Binary Exponential Back off Policy)的算法来决定不同的节点在试图再次发送数据前要等待一段时间(随机延迟)。

第七步:返回到第一步。

实际上,冲突是以太网电缆传输距离限制的一个因素。例如,如果两个连接到同一总线的节点间距离超过2500米,数据传播将发生延迟,这种延迟将阻止CSMA/CD的冲突检测例程正确进行

双工模式

半双工:双方都能发送和接收数据,但是不能同时进行,要么发送要么接收(对讲机)

全双工:通信双方能同时发送和接收数据(电话)

VRP华为设备管理

用户视图<Huawei’>

系统视图[Huawei]

接口视图[Huawei-GigabitEthernet0/0/0]

协议视图

网络通信的模型

OSI

应用层:面向用户应用,为用户提供对各种网络资源的方便的访问服务

表示层:定义用户或应用程序之间交换数据的格式,保证传输的信息到达目的端后意义不变

会话层:在传输层服务的基础上增加控制会话的机制,建立、组织和协调应用进程之间的交互过程

传输层:面向连接和服务质量,传输PDU为报文,使用端口进行传输

网络层:分组转发和路由选择,传输PDU为分组或包,使用IP进行转发

数据链路层:将比特组成字节,再将字节组成帧传输,使用MAC进行访问介质

物理层:比特流传输

TCP/IP

应用层

传输层

网络层

网络接口层

封装:数据报文——数据包——数据帧——比特

帧数据传播方式

帧的两种格式:IEEE802.3 Ethernet_II

MAC地址第7高位是一个U/L位,值为0时表示MAC地址全局唯一,值为1时表示MAC地址本地唯一

MAC帧

单播:MAC地址时第8位为0

组播:MAC地址时第8位为1

广播:MAC地址十六进制全为F

IP包

单播:非组播和广播

组播:IP地址在224.0.0.0——239.255.255.255

广播:主机位全为1(10.255.255.255 ——172.168.255.255——192.168.1.255)

终端设备收到未知单播帧的时候

1、会查看是哪种传播方式的,如果是单播,查看目的MAC是否是自己

2、如果是组播和广播,查看是否是自己侦听的,如果都不是就丢弃

3、检查FCS(帧校验序列,确定数据帧的完整性)

4、然后剥离帧头和帧尾,查看Type字段交给上层协议0x0800(IP)0x0806(ARP)

二层交换机工作行为:收到的数据帧查看2层头部,根据目的MAC地址转发,目的MAC分广播,组播,单播

- 广播:目的MAC为全F。收到广播报文,除了接收的端口外,向其余所有端口转发(泛洪)

- 组播:目的MAC的第8位为1。首先判断目的MAC是否本机要接受,如收到STP的BPDU,而自身也运行STP,此报文上送CPU处理,不做转发。假如此报文自身不需要接受,则处理方式为泛洪。

- 单播:目的MAC的第8位为0。收到单播报文,

如果目的MAC 是VLAN Interface 的MAC地址 ,就解封装,根据数据帧的目的IP去查路由表进行路由转发

1、如果目的MAC 不是VLAN Interface 的MAC地址就去查MAC地址转发表,如果不存在,就泛洪。

2、如果目的MAC在自身MAC表中存在,把报文向MAC表中的接口转发(如该接口等于报文的接收端口,则报文丢弃)

三层设备工作行为:收到数据包查看三层目的IP,根据目的IP地址转发,分为广播,组播,单播。

- 广播:目的IP为全1。收到广播包,上送CPU处理( 注意不是丢弃报文),三层设备是隔离广播域,不是丢弃广播报文。

- 组播:目的IP为224.0.0.0-239.0.0.0。开启组播路由协议则转发,否则丢弃。

- 单播:目的IP在路由表中存在则按出端口转发,目的IP在路由表中不存在则丢弃。

IP报文生存时间

TTL(Time to Live)报文每经过一台三层设备,TTL值减1,当报文中的TTL降为0时,报文会被丢弃

ICMP

ICMP(Internet Control Message Protocol)网络控制信息协议

用来在网络设备间传递各种差错和控制信息,它对于收集各种网络信息、诊断和排除各种网络故障具有至关重要的作用

ICMP Echo Request 请求

ICMP Echo Reply 响应有成功和报错

Tracert:源端首先将报文的TTL值设置为1。该报文到达第一个节点后,TTL超时,于是该节点向源端发送TTL超时报文,消息中携带时间戳。然后源端将报文的TTL值设置为2,报文到达第二个节点后超时,该节点同样返回TTL超时消息,以此类推,直到报文到达目的地,目的地址通过端口号去找上层协议,发现3w以上找不到,就会返回ICMP端口不可达

一般Tracert都是发送目的端口为30000以上的UDP报文(30000以上的端口一般不会使用)

当收到TTL值为0的数据包,会丢弃数据包,并向源端发送ICMP超时报文

交换机

交换机是为了隔离冲突域

工作在数据链路层,转发数据帧

收到未知单播帧,会查看目的MAC地址是否为在自己的MAC地址上,如果没有则向其他接口泛洪,如果有查看是否为接收数据的接口,如果是就丢弃,如果不是就转发

MAC地址表老化时间300s

ARP

地址解析协议(Address Resolution Protocol)

网络层要传递数据包是使用IP地址,但是仅有IP地址还不够,需要封装成数据帧才能发送,就需要知道MAC地址

一般主机或者三层设备存在ARP表项

ARP报文不能穿越路由器,不能被转发到其他广播域。

分为动态ARP和静态ARP

动态ARP缓存表老化时间为1200s

静态ARP需要手工配置但是不会老化也不会被覆盖

当主机A知道主机B的IP地址但是不知道MAC地址,就会发送目的MAC是全F的广播帧,里面携带了目的地址为全0的ARP Request,当收到广播帧查看IP地址发现不是自己,就会丢弃,如果是自己,就会发送目的MAC地址是主机A的包含ARP Reply的单播帧

ARP报文

①arp request(一般为广播发送):

a)当访问的目的IP地址为同一网段时,请求的访问目的IP地址对应的 MAC地址;

b)当访问的目的IP地址不在同一网段时,请求网关IP对应的MAC地址;

②arp reply(单播回复)

a)当收到请求报文,目的IP地址与接收接口的IP地址一致时,回复arp reply,包含自己接口IP地址与MAC地址的对应关系;

b)当收到请求报文,目的IP地址与接收接口的IP地址不一致时,如果没有 开启ARP proxy功能,不会回复任何报文;

c)如果开启ARP proxy功能,回复arp reply,包含请求的目的IP地址与自己接口MAC地址的对应关系,主机就会以代理的MAC地址作为目的MAC地址;

触发ARP

1.要访问的目的IP地址在本设备没有对应的ARP表项;

2.设备上动态ARP表项到达老化超时时间后,设备会发送ARP请求报文;(默认老化超时时间为20分钟、老化探测次数为3次、老化探测模式为前两次是单播,最后一次是广播)

免费ARP

检测IP地址是否冲突

发送二层帧头的目的地址是全F的广播帧,携带源目IP地址都为自己目的MAC地址为全0的ARP Request

当有其他设备回应了,就说明该网段有相同的IP地址了

收到了免费ARP

TCP&UDP

在传输层传递数据需要依靠TCP或者UDP

TCP传输控制协议(Transmission Control Protocol )

知名端口:0-1023

动态端口:1024-65535

TCP报文控制位

URP:紧急指针标识

ACK:确认序号,使用序列号+1标识确认

PSH:push标识,接收到该报文段以后,应尽快将这个报文段交给应用程序,而不是在缓冲区排队

RST:重置连接标志

SYN:同步序号,建立连接

FIN:释放连接

三次握手、四次分手(主动端会发起一次分手一次响应被动端会发起一次分手一次响应)

UDP用户数据包协议(User Datagram Protocol)

没有确认机制

IP地址表

有目的地址、子网掩码长度、学习来源、优先级、开销值、下一条、出接口

路由选择:最长匹配原则——优先级(值越小优先级越高)——度量值(开销越小越优)

当路由器收到数据包时:

1、拆去二层帧头

2、进入缓冲区

3、查看目的地址(IP地址表)

4、封装二层头部

5、转发

IPv4私网地址

A类地址:10.XXX.XXX.XXX

B类地址:172.16. XXX.XXX——172.31.XXX.XXX

C类地址:192.168.XXX.XXX

负载分担

当源网络和目的网络之间存在多条链路时,可以通过等价路由来实现流量负载分担。这些等价路由具有相同的目的网络和掩码、优先级和度量值。

FTP

FTP是用来实现远程文件传输传文件的协议

使用两个TCP连接

21号端口:FTP客户端与FTP服务器的控制连接

20号端口:FTP客户端与FTP服务器的数据连接

传输模式

ASCII:传输文本,将字符转成ASCII传输,收到后再转成文本

二进制传输:发送图片和程序文件

Telnet

对远程的网络设备进行远程配置和管理

Telnet提供了一个交互式操作界面,允许终端远程登录到任何可以充当Telnet服务器的设备

Telnet基于TCP协议,服务器端口号默认是23

支持AAA、Password认证

vty支持的最大用户数量

链路聚合

随着网络规模不断扩大,用户对骨干链路的带宽和可靠性提出了越来越高的要求,但是升级带宽需要更换更高速率的接口板或支持高速率接口板的设备,但是这种方式需要高额费用也不灵活

可以作用在二层和三层,缺省二层,如果要配置在三层需要 undo portswitch

通过将多个物理以太网接口捆绑为一个逻辑接口

1、来达到增加链路带宽的目的,链路聚合接口的最大带宽可以达到各成员接口带宽之和。

2、提高可靠性,当某条活动链路出现故障,流量可以切换到其他可用的成员链路上。

2、负载分担,可以实现在各成员活动链路上的负载分担。

Eth-Trunk链路两端相连的物理接口的数量、速率、双工方式、流控方式必须一致

链路聚合模式

手工负载分担(所有接口都参与数据转发)

静态LACP模式(m:n部分接口负责转发部分接口变成备用端口不参与转发)

LACP模式活动端口

在两端设备中选择系统LACP优先级较高的一端作为主动端,如果系统LACP优先级相同则选择MAC地址较小的一端作为主动端。

系统LACP优先级的值越小,则优先级越高,缺省情况下,系统LACP优先级的值为32768。

在所有接口中选择LACP优先级高的作为活动接口,LACP的优先级值越小则优先级越高。如果接口LACP优先级相同,接口ID(接口号G0/0/1<G0/0/0)小的接口被优先选为活动接口。

LACP活动接口抢占

LACP当端口发送故障,备用端口会等待抢占延时再进入转发状态,避免由于某些链路状态频繁变化而导致Eth-Trunk数据传输不稳定的情况

如果开启了抢占功能,当原先的活动链路恢复了,也需要等待抢占时间,才变为活动接口

当链路两端设备配置的抢占等待时间不一致时,以等待时间最长的作为实际抢占等待时间

LACP配置

系统视图创建Eth-Trunk interface eth-trunk trunk-id

接口视图设置为LACP mode lacp-static

接口视图设置优先级 lacp priority priority

接口视图设置开启抢占 lacp preempt enable

接口视图设置抢占延时 lacp preempt delay delay-time

负载分担模式

分为:

1、逐包负载分担

在使用Eth-Trunk转发数据时,由于聚合组两端设备之间有多条物理链路,就会产生同一数据流的第一个数据帧在一条物理链路上传输,而第二个数据帧在另外一条物理链路上传输的情况。这样一来同一数据流的第二个数据帧就有可能比第一个数据帧先到达对端设备,从而产生接收数据包乱序的情况。

2、逐流负载分担(默认)

这种机制把数据帧中的地址通过HASH算法生成HASH-KEY值,然后根据这个数值在Eth-Trunk转发表中寻找对应的出接口,不同的MAC或IP地址HASH得出的HASH-KEY值不同,从而出接口也就不同,这样既保证了同一数据流的帧在同一条物理链路转发,又实现了流量在聚合组内各物理链路上的负载分担。逐流负载分担能保证包的顺序,但不能保证带宽利用率。(接收到的流的源目ip和自己的源目ip相反则在一条流)

负载分担基于(源MAC、目MAC、源目MAC、源IP、目IP、源目IP)

Eth-trunk的规则

- 只能删除不包含任何成员口的Eth-Trunk口。

- 把接口加入Eth-Trunk口时,二层Eth-Trunk口的成员口必须是二层接口,三层Eth-Trunk口的成员口必须是三层接口。

- 一个Eth-Trunk口最多可以加入8个成员口。

- 加入Eth-Trunk口的接口必须是hybrid接口(默认的接口类型)。

- 一个Eth-Trunk口不能充当其他Eth-Trunk口的成员口。

- 一个以太接口只能加入一个Eth-Trunk口。如果把一个以太接口加入另一个Eth-Trunk口,必须先把该以太接口从当前所属的Eth-Trunk口中删除。

- 一个Eth-Trunk口的成员口类型必须相同。例如,一个快速以太口(FE口)和一个千兆以太口(GE口)不能加入同一个Eth-Trunk。

- 位于不同接口板(LPU)上的以太口可以加入同一个Eth-Trunk口。如果一个对端接口直接和本端Eth-Trunk口的一个成员口相连,该对端接口也必须加入一个Eth-Trunk口。否则两端无法通信。

VLAN

虚拟局域网(Virtual Local Area Network)

为了解决传统网络的冲突域、广播耗费大量带宽、没有安全保障

在物理局域网上构建多个逻辑局域网

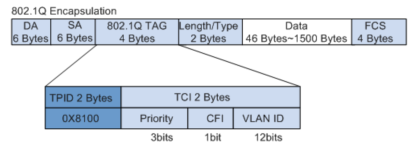

帧格式

TPID(Tag Protocol Identifier):固定值0x8100

TCI(Tag Control Information):帧控制信息,包含的内容:

1、Priority(PRI):QOS的优先级

2、CFI:MAC地址是否经典,0是经典格式、1是非经典格式,以太网中为0,用来区分以太网帧和令牌环网帧

3、VLAN Identifier:VLAN ID,取值范围0~4095,0和4095为保留值不可用

链路类型:

PVID:代表端口的缺省VLAN,缺省1

Access Link:接入链路,连接主机和交换机之间的链路,只能允许唯一的VLAN通过

1、收到不带tag的帧,打上该端口的PVID

2、收到带tag的帧,会查看其内的VLAN ID,如果和PVID相同就接收报文,不同就丢弃

3、发送帧的时候先剥离tag,然后再发送

Trunk Link:干道链路,连接交换机和交换机的链路,可以允许多个VLAN通过(默认允许1通过)

1、收到不带tag的帧会添加该端口的PVID,如果PVID在允许通过的VLAN ID列表中,就接收,不在就丢弃

2、收到带tag的帧会检查VLAN ID是否在允许通过VLAN ID列表中,如果在就接收,如果不在就丢弃

3、发送帧的时候当VLAN ID和PVID相同,在允许通过的VLAN ID列表中,就去掉tag发送报文

4、发送帧的时候当VLAN ID和PVID不同,在允许通过的VLAN ID列表中,保持tag发送

Hybrid:既可以连接主机又可以连接交换机,允许多个VLAN通过,华为设备默认端口类型

1、收到不带tag的帧会添加该端口的PVID,如果PVID在允许通过的VLAN ID列表中,就接收,不在就丢弃

2、收到带tag的帧会检查VLAN ID是否在允许通过VLAN ID列表中,如果在就接收,如果不在就丢弃

3、Hybrid端口发送数据帧时,将检查该接口是否允许该VLAN数据帧通过。如果允许通过,则可以通过命令配置发送时是否携带Tag。

port link-type hybrid(设置为bybrid端口)

port hybrid tagged vlan vlan-id(不剥离tag进行发送)

port hybrid untagged vlan vlan-id(剥离tag进行发送)

QinQ

为了解决vlan只有4096个ID可以使用,在原有的tag上再增加了一层tag,使可使用的vlan id变为 4096x4096

VLAN划分,基于端口、IP、MAC、协议、策略

在系统视图创建vlan vlan batch 2 to 3

在接口视图创建Access端口 port link-type access

在接口视图把端口加入vlan port default vlan 3

在接口视图创建Trunk端口 port link-type trunk

在接口视图配置允许通过vlan列表 port trunk allow-pass vlan 2 3

VLAN隔离了二层广播域,也隔离了所有二层流量,使不同vlan不能互访,解决方法

1、为每个vlan建立一条物理连接至三层设备

2、单臂路由(使用子接口需要开启arp功能,需要配置成trunk口设置通过列表)

3、三层交换(配置vlanif并且每个vlanif配置ip地址)

dot1q termination vid vlan-id 可以删除tag进行转发,可以将vlan信息添加到报文进行转发

GARP和GVRP

GARP(Generic Attribute Registration Protocol),全称是通用属性注册协议。

通过GARP机制,一个GARP成员上的配置信息会迅速传播到整个交换网

广播地址 0180-c200-0021

GVRP(GARP VLAN Registration Protocol),称为VLAN注册协议。

用来维护交换机中的VLAN动态注册信息,并传播该信息到其它的交换机中

帧中继FR

FR(Frame Relay)工作在OSI七层中的数据链路层

用户设备被称作数据终端设备DTE(Data Terminal Equipment)

帧中继网提供了用户设备(如路由器和主机等)之间进行数据通信的能力

DTE之间的建立的连接称为虚电路

永久虚电路PVC:是指给用户提供的固定的虚电路,该虚电路一旦建立,则永久生效,除非管理员手动删除

交换虚电路SVC:是指通过协议自动分配的虚电路。在通信结束后,该虚电路会被自动取消

每条虚电路采用数据链路连接标识符DLCI(Data Link Connection Identifier)来进行标识

串型链路

广域网中经常会使用串行链路来提供远距离的数据传输,串行链路有两种传输方式

异步传输:以字节来传输,需要采用额外的起始位和停止位来标记每个字节的开始和结束。起始位为二进制值0,停止位为二进制值1,这样每次传输都会需要额外的开销

同步传输:以帧来传输,需要使用时针来同步本端和对端,DCE(数据通信设备)DTE(数据终端设备)

HDLC

高级数据链路控制(High-Level Data Link Control)

服务广域网中的串行链路

特点:

1、协议不依赖于任何一种字符编码集;

2、数据报文可透明传输,用于透明传输的“0比特插入法”易于硬件实现;

3、全双工通信,不必等待确认可连续发送数据,有较高的数据链路传输效率;

4、所有帧均采用CRC校验,并对信息帧进行编号,可防止漏收或重收,传输可靠性高;

5、传输控制功能与处理功能分离,具有较大的灵活性和较完善的控制功能。

AAA认证

认证、计费、授权(Authentication、Accounting、Authorization)

远端服务器:HWTACACS或RADIUS

认证方式:

1、不认证,完全信任用户

2、本地认证,将用户名和密码配置在NAS上,处理快,受硬件设备条件影响

3、远端认证,将用户名和密码配置在认证服务器上

授权方式:

1、不授权,不进行授权

2、本地授权,根据NAS上相关属性进行授权

3、远端授权,远端服务器对用户授权

计费方式:

1、不计费,为用户提供免费上网服务,不产生相关活动日志

2、远端计费,通过远端服务器进行远端计费,可以存储授权用户的网络访问活动日志

ARG3系列路由器支持缺省域:

1、default域为普通用户的缺省域

2、default_admin域为管理用户的缺省域

ACL

访问控制列表ACL(Access Control List)

可以定义一系列不同的规则,设备根据这些规则对数据包进行分类,并针对不同类型的报文进行不同的处理

ACL分类:

基本ACL:2000-2999,源IP地址

高级ACL:3000-3999,源目IP地址、源目端口、协议类型以及IP流量分类和TCP标记值(SYN|ACK|FIN等)

二层ACL:4000-4999,源目MAC地址,以太帧协议类型

ACL规则

一条ACL可以由多条deny和permit语句组成,根据rule-id从小到大进行匹配,如果该条不匹配则向下查找,如果找不到就不对报文进行处理

ACL6

IPv6 ACL对根据配置的规则对IPv6报文进行分类,其实现原理和ACL基本相同

基本ACL6,编号范围为2000~2999:可以使用报文的源IPv6地址、VPN(Virtual Private Network)实例、分片标记和时间段信息来定义规则。

高级ACL6,编号范围为3000~3999:可以使用报文的源IPv6地址、目的IPv6地址、IPv6承载的协议类型、针对协议的特性(例如TCP的源端口、目的端口和ICMPv6协议的类型、ICMPv6 Code)等内容定义规则。

IP-Prefix

用于过滤IP前缀,能同时匹配前缀号和掩码长度

不能用于数据包过滤

缺省情况下,存在最后一条默认匹配模式为deny

当引用的前缀过滤列表不存在时,默认匹配模式为permit

greater-equal 26 掩码范围要大于26

less-equal 32 掩码范围要小于32

ip ip-prefix loopback index 10 permit 172.16.0.0 16 greater-equal 32 less-equal 32

ip协议

ip-prefix 地址前缀名称

index 序号

permit/deny 匹配模式

地址+掩码长度

greater-equal掩码长度匹配范围的下限

less-equal掩码长度匹配范围的上限

AS-Path-Filter

以BGP中的AS_Path属性为匹配条件

使用正则表达式进行定义

- .* 匹配所有

- _100$ 匹配从AS100发起的路由

- ^100_ 匹配从AS100接收的路

- _100|200$ 匹配从AS100或200发起的路由

Community-Filter

路由选择工具

以BGP中的community属性为匹配条件

NAT

网络地址转换技术NAT(Network Address Translation)

为了缓解IPv4地址池枯竭,使用了内部网络,当局域网内的主机想要访问外部网络,通过NAT技术将私网转换为公网,网关上还会创建一个NAT映射表

静态NAT:私网地址和公网地址一对一映射,一个公网IP只会分配给唯一且固定的主机

动态NAT:当内部主机需要和公网中的目的主机通信时,从配置的公网地址中选则一个未使用的公网地址与之做映射,每台主机都会分配到地址池中的唯一地址,当不需要连接时,该条映射会被删除,公网地址回到地址池

地址池用光,只能等待被占用的公网IP被释放,其他主机才能访问公网

NAPT:将多个内网地址映射到一个公网地址的不同端口上,由于NAT的配置受到NAT公网IP地址的限制,所以NAPT对端口进行分配

Esay IP:将多个内网地址映射到一个公网地址的不同端口上,与NAPT的区别:自动根据路由器上WAN 接口的公网IP 地址实现与私网IP 地址之间的映射(无需创建公网地址池)

NAT服务器:通过配置NAT服务器,可以使外网用户访问内网服务器。

需要配置服务器私网IP地址和端口号转换为公网IP地址和端口号并发布出去。路由器在收到一个公网主机的请求报文后,根据报文的目的IP地址和端口号查询地址转换表项。路由器根据匹配的地址转换表项,将报文的目的IP地址和端口号转换成私网IP地址和端口号,并转发报文到私网中的服务器。

静态nat配置:接口视图 nat static global 202.10.10.1 inside 192.168.1.1

动态nat配置:接口视图 nat outbound 2000 address-group 1 no-pat (no-pat 只转换数据报文的地址不转换端口)

Esay IP配置:接口视图 nat outbound 2000 (只需要绑定ACL不需要绑定地址池)

NAT服务器:接口视图 nat server protocol tcp global 202.10.10.1 www inside 192.168.1.1 www (定义内部服务器的映射表,外部用户可以通过公网地址和端口来访问内部服务器)

IPSec

网络协议安全(Internet Protocol Security)

由于TCP/IP缺少安全认证和保密机制,所以使用IPSec

机密性,对数据进行加密保护,用密文进行传输数据

完整性,对接收的数据进行认证,判定报文是否有被更改

防重性,防止恶意用户通过重复发送捕获到的数据包所进行的攻击,接收方会拒绝旧的或重复的数据包

企业远程分支机构可以使用IPSec VP·N,主要由AH、ESP、IKE协议构建而成

AH协议:主要提供的功能有数据源验证,数据完整性校验和防报文重放,不加密

ESP协议:与AH协议的功能相同,额外提供IP报文的加密功能

IKE协议:用于自助协商AH和ESP所使用的密码算法

安全联盟SA(Security Association)

SA定义了IPSec的数据封装模式、认证加密算法、秘钥。两个对等体之间如果需要双向通信,则需要两个SA,如果两个对等体需要AH和ESP协议同时使用,则要为每种安全协议建立一对SA

SA的三元组:安全参数索引 SPI (Security Parameter Index)、目的IP地址、安全协议(AH或ESP)

SA的建立有2种方式:

1、手工方式:安全联盟的所有信息都需要手工配置,配置复杂,但是可以不用依靠IKE而单独实现IPSec功能

2、IKE动态协商:需要通信双方配置好IKE协商参数,由IKE自动协商来创建和维护SA

IPSec有两种封装模式:传输模式和隧道模式

在IP报文头部和高层协议之间插入AH和ESP的头部,如果是ESP还会在数据字段后插入尾部以及认证字段

隧道模式相比传输模式会新增一个IP报文头部,封装在AH或ESP之前,可以对IPSec对等体的IP地址来隐藏客户机的IP地址

GRE

路由封装协议(Generic Routing Encapsulation)

由于IPSec VPN只能加密并传播单播数据,无法加密和传输语音、视频、动态路由协议的信息等组播数据流量

所以GRE提供了将一种协议报文封装在另一种协议报文中的机制,是一种隧道封装技术,可以封装组播数据,可以和IPSec结合使用

GRE可以隐藏跳数,解决RIP的最大15跳的问题

GRE本身不支持加密,可以将IPSec和GRE结合,先建立GRE隧道对报文进行GRE封装,再建立IPSec隧道对报文进行加密,保证报文传输的完整性和私密性

隧道两端使用Key验证对隧道接口进行校验

SNMP

简单网络管理协议SNMP( Simple Network Management Protocol )

可以实现对不同种类和不同厂商的网络设备进行统一管理,基于TCP/IP网络的一种网络管理协议

SNMP提供了一种网络管理软件NMS(Network Management System)来管理网络设备

SNMP支持以下操作

1、NMS通过SNMP协议给网络设备发送配置信息

2、NMS通过SNMP来查询和获取网络中的资源信息

3、网络设备主动向NMS上报告警告信息,使网络管理员能及时处理

snmp有3种版本逐渐完善安全和管理机制

路由控制

路由策略:

针对本地路由表的路由条目,基于目的地址

使用Filter-Policy,Route-Policy针对ACL、IP-Prefix List工具来匹配目标流量

Filter-Policy:通过过滤工具进行接收(import)和发布(export)的过滤

Route-Policy:每个node都有相应的permit模式或deny模式。如果是permit模式,则当路由项满足该node的所有if-match子句时,就执行该node的apply子句,且不再进入下一个node;如果路由项没有满足该node的所有if-match子句,则会进入下一个node继续进行过滤。如果是deny模式,则当路由项满足该node的所有if-match子句时,就被拒绝通过该node的过滤,这时apply子句不会被执行,并且不进入下一个node;否则就进入下一个node继续进行过滤。

策略路由:

针对流量转发路径,基于源目地址、协议类型、报文大小

使用Traffic-Filter来选择优先级转发路径,Traffic-Policy针对下一条进行转发

使用Traffic-Filter

若运行OSPF或ISIS协议,可通过调整接口Cost属性值来实现;

若运行RIP协议,可通过调整Metric或下一跳属性来实现;

若运行BGP协议,则可通过调整AS-Path、Local_Pref、MED、Community等属性来实现。

当用户需要将收到的某些报文通过特定的下一跳地址进行转发时,需要配置接口策略路由,常用Traffic-Policy工具来实现

多协议引起的问题

路由次优,解决方法:

- 1、利用路由过滤避免次优路由

- 2、调整协议优先级避免次优路径

路由环路,解决方法:

- 1、利用路由过滤避免路由环路

- 2、调整协议优先级避免路由环路

MUX VLAN

Multiplex VLAN 复合型vlan

通过MUX VLAN提供的二层流量隔离的机制可以实现企业内部员工之间互相通信,而企业外来访客之间的互访是隔离的。

MUX VLAN角色

Principal VLAN(主VLAN):可以与MUX VLAN内的所有VLAN进行通信。

Subordinate VLAN(从VLAN)

- Separate VLAN(隔离型从VLAN):只能和Principal VLAN进行通信,与相同vlan也不能通信。

- Group VLAN(互通型从VLAN):可以和Principal VLAN进行通信,与相同vlan可以通信,与不同vlan的Group、相同vlan的Separate不能通信。

配置

在每个接口视图下开启muxvlan port mux-vlan enable

在系统视图进入vlan vlan 40

在主vlan下设备当前vlan为Principal VLAN mux-vlan

在主vlan下设备 subordinate separate 30

在主vlan下设备 subordinate group 10 20

端口隔离

将同一VLAN的用户进行隔离,将要隔离的端口加入同一隔离组中,同一隔离组内的用户不能互相访问,不同隔离组或未配置隔离组的用户可以互相访问

在接口视图下配置隔离组 port-isolate enable group 1

防火墙

使正常的通信报文通过,隔离网络中的攻击

通常部署在内网与公网交界的网络边界上,对进出的网络的访问行为进行控制,路由器与交换机的本质是转发,防火墙的本质是控制

划分安全区域

Trust区域,该区域内网络的受信任程度高,通常用来定义内部用户所在的网络。安全级别:85

DMZ区域,该区域内网络的受信任程度中等,通常用来定义内部服务器所在的网络。安全级别:50

Untrust区域,该区域代表的是不受信任的网络,通常用来定义Internet等不安全的网络。安全级别:5

Local区域,凡是需要防火墙响应并处理(而不是转发)的报文均可认为是由Local区域接收。安全级别:100

报文从低级别的安全区域向高级别的安全区域流动时为入方向(Inbound),报文从由高级别的安全区域向低级别的安全区域流动时为出方向(Outbound)

包过滤技术

缺省包过滤是对所有报文都生效的缺省的安全策略。默认情况下,缺省包过滤的动作是拒绝通过。

PC访问Web服务器使用的源端口为任意端口

Web服务器访问PC使用的目的端口为任意端口

状态检测和会话机制

在PC访问Web服务器时会针对PC访问Web服务器的这个行为建立会话(Session),会话中包含了PC发出的报文信息,如地址和端口等,当Web服务器回应给PC的报文到达防火墙后,防火墙会把报文中的信息与会话中的信息进行比对

会话五元组:源目端口、源目IP、协议号

MAC

MAC地址表的组成

动态表项

- 由接口通过报文中的源MAC地址学习获得,表项可老化,默认老化时间300秒。

- 在系统复位、接口板热插拔或接口板复位后,动态表项会丢失。

静态表项

- 由用户手工配置,并下发到各接口板,表项不可老化。

- 在系统复位、接口板热插拔或接口板复位后,保存的表项不会丢失。

黑洞表项

- 由用户手工配置,并下发到各接口板,表项不可老化。

- 配置黑洞MAC地址后,源MAC地址或目的MAC地址是该MAC的报文将会被丢弃。

MAC地址表指令

在系统视图查看MAC地址表项 display mac-address

在系统视图配置静态MAC表项 mac-address static 0011-2233-4455 GigabitEthernet 0/0/2 vlan 1

在系统视图配置黑洞MAC表项 mac-address blackhole 00aa-bbcc-ddee

在系统视图配置动态MAC表项的老化时间 mac-address aging-time 400

端口安全

端口安全(Port Security)通过将接口学习到的动态MAC地址转换为安全MAC地址(包括安全动态MAC、安全静态MAC和Sticky MAC),阻止非法用户通过本接口和交换机通信,从而增强设备的安全性。

将接口学习到的MAC地址转换为安全MAC地址,接口学习的最大MAC数量达到上限后不再学习新的MAC地址

安全动态MAC地址:设备重启后表项会丢失,需要重新学习。缺省情况下不会被老化,只有在配置安全MAC的老化时间后才可以被老化。

安全静态MAC地址:不会被老化,手动保存配置后重启设备不会丢失。

Sticky MAC地址:不会被老化,手动保存配置后重启设备不会丢失。

接口使能端口安全功能时,接口上之前学习到的动态MAC地址表项将被删除,之后学习到的MAC地址将变为安全动态MAC地址。

接口使能Sticky MAC功能时,接口上的安全动态MAC地址表项将转化为Sticky MAC地址,之后学习到的MAC地址也变为Sticky MAC地址。

当使能将粘性(sticky)mac地址交换机端口发现的对端设备的mac地址粘贴到mac-address-table中,省的管理员一个个输入进去了。

在接口下使能端口安全保护 port-security enable

在接口下使能sticky保护 port-security mac-address sticky 可以静态添加

MAC地址漂移

MAC地址漂移是指设备上一个VLAN内有两个端口学习到同一个MAC地址,后学习到的MAC地址表项覆盖原MAC地址表项的现象。

MAC地址漂移避免机制:

- 提高接口MAC地址学习优先级(缺省为0,数值越大优先级越高)

- 不允许相同优先级的接口发生

MAC地址漂移检测

MAC地址漂移检测是利用MAC地址出接口跳变的现象,检测MAC地址是否发生漂移的功能。

在发生MAC地址漂移时,可以上报包括MAC地址、VLAN,以及跳变的接口等信息的告警

MAC地址偏移指令

在接口视图配置MAC地址学习优先级 mac-learning priority 3

在系统视图配置不许相同优先级接口MAC undo mac-learning priority 3 allow-flapping

在系统视图配置开启MAC地址漂移检测 mac-address flapping detection

在vlan视图中配置基于vlan的MAC地址漂移检测 loop-detect eth-loop block-time 100 retry-times 3

ARP

地址解析协议(Address Resolution Protocol),其基本功能为透过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的顺利进行。它是IPv4中网络层必不可少的协议,不过在IPv6中已不再适用,并被邻居发现协议(NDP)所替代。

ARP工作流程

假设主机A和B在同一个网段,主机A要向主机B发送信息,具体的地址解析过程如下:

(1) 主机A首先查看自己的ARP表,确定其中是否包含有主机B对应的ARP表项。如果找到了对应的MAC地址,则主机A直接利用ARP表中的MAC地址,对IP数据包进行帧封装,并将数据包发送给主机B。

(2) 如果主机A在ARP表中找不到对应的MAC地址,则将缓存该数据报文,然后以广播方式发送一个ARP请求报文。ARP请求报文中的发送端IP地址和发送端MAC地址为主机A的IP地址和MAC地址,目标IP地址和目标MAC地址为主机B的IP地址和全0的MAC地址。由于ARP请求报文以广播方式发送,该网段上的所有主机都可以接收到该请求,但只有被请求的主机(即主机B)会对该请求进行处理。

(3) 主机B比较自己的IP地址和ARP请求报文中的目标IP地址,当两者相同时进行如下处理:将ARP请求报文中的发送端(即主机A)的IP地址和MAC地址存入自己的ARP表中。之后以单播方式发送ARP响应报文给主机A,其中包含了自己的MAC地址。

(4) 主机A收到ARP响应报文后,将主机B的MAC地址加入到自己的ARP表中以用于后续报文的转发,同时将IP数据包进行封装后发送出去。

免费ARP

免费ARP指主机发送ARP查找自己的IP地址,与普通报文的区别就是目的IP地址字段封装的是自己的IP地址,即向所在网络请求自己的MAC地址。

作用:

- 一个主机可以通过它来确定另一个主机是否设置了相同的 IP地址。

正常情况下发送免费ARP请求不会收到ARP应答,如果收到了一个ARP应答,则说明网络中存在与本机相同的IP地址的主机,发生了地址冲突。 - 更新其他主机高速缓存中旧的硬件地址信息。

如果发送免费ARP的主机正好改变了硬件地址,如更换了接口卡。

其他主机接收到这个ARP请求的时候,发现自己的ARP高速缓存表中存在对应的IP地址,但是MAC地址不匹配,那么就需要利用接收的ARP请求来更新本地的ARP高速缓存表表项。 - 网关利用免费ARP防止ARP攻击

有些网关设备在一定的时间间隔内向网络主动发送免费ARP报文,让网络内的其他主机更新ARP表项中的网关MAC地址信息,以达到防止或缓解ARP攻击的效果。 - 利用免费ARP进行ARP攻击

ARP协议并不只在发送了ARP请求才接收ARP应答,计算机只要接收到ARP应答数据包,就会使用应答中的IP和MAC地址对本地的ARP缓存进行更新。

主机可以构造虚假的免费ARP应答,将ARP的源MAC地址设为错误的MAC地址,并把这个虚假的免费ARP应答发送到网络中,那么所有接收到这个免费ARP应答的主机都会更新本地ARP表项中相应IP地址对应的MAC地址。更新成功后,这些主机的数据报文就会被转发到错误的MAC地址,从而实现了ARP欺骗的攻击。

ARP代理

通过使用一个路由器,来作为指定的设备使用自己的 MAC 地址来对另一设备的ARP请求作出应答。

由于广播报文只能在局域网内进行泛洪,当要访问的地址不在一个局域网内需要代理来进行转发,相当于arp欺骗

ARP攻击

黑客向对方计算机不断发送有欺诈性质的ARP数据包,数据包内包含有与当前设备重复的Mac地址,使对方在回应报文时,由于简单的地址重复错误而导致不能进行正常的网络通信。

一般情况下,受到ARP攻击的计算机会出现两种现象:

1)不断弹出“本机的XXX段硬件地址与网络中的XXX段地址冲突”的对话框。

2) 计算机不能正常上网,出现网络中断的症状。

iStack

智能堆叠iStack (Intelligent Stack),是指将多台支持堆叠特性的交换机设备组合在一起,从逻辑上组合成一台交换设备。

堆叠的优点:

- 高可靠性。堆叠系统多台成员交换机之间冗余备份;堆叠支持跨设备的链路聚合功能,实现跨设备的链路冗余备份。

- 强大的网络扩展能力。通过增加成员交换机,可以轻松的扩展堆叠系统的端口数、带宽和处理能力;同时支持成员交换机热插拔,新加入的成员交换机自动同步主交换机的配置文件和系统软件版本。

- 简化配置和管理。一方面,用户可以通过任何一台成员交换机登录堆叠系统,对堆叠系统所有成员交换机进行统一配置和管理;另一方面,堆叠形成后,不需要配置复杂的二层破环协议和三层保护倒换协议,简化了网络配置。

堆叠角色

主交换机(Master):负责管理整个堆叠。堆叠中只有一台主交换机。

备交换机(Standby):是主交换机的备份交换机。当主交换机故障时,备交换机会接替原主交换机的所有业务。堆叠中只有一台备交换机。

从交换机(Slave):主要用于业务转发,从交换机数量越多,堆叠系统的转发能力越强。除主交换机和备交换机外,堆叠中其他所有的成员交换机都是从交换机。

堆叠ID

即成员交换机的槽位号(Slot ID),用来标识和管理成员交换机,堆叠中所有成员交换机的堆叠ID都是唯一不同的。

堆叠优先级

堆叠优先级是成员交换机的一个属性,主要用于角色选举过程中确定成员交换机的角色,优先级值越大表示优先级越高,优先级越高当选为主交换机的可能性越大。

主交换机选举

从已允许的交换机中选举

优先选举优先级高的为主交换机

当优先级相同时选mac地址小的

堆叠的特性

- 堆叠具有自动加载系统软件的功能,待组成堆叠的成员交换机不需要具有相同软件版本,只需要版本间兼容即可,当备交换机或从交换机与主交换机的软件版本不一致时,备交换机或从交换机会自动从主交换机下载系统软件,然后使用新系统软件重启,并重新加入堆叠。

- 堆叠具有配置文件同步机制,备交换机或从交换机会将主交换机的配置文件同步到本设备并执行,以保证堆叠中的多台设备能够像一台设备一样在网络中工作,并且在主交换机出现故障之后,其余交换机仍能够正常执行各项功能。

堆叠连接方式

堆叠卡堆叠

- 1、交换机之间通过专用的堆叠插卡及专用的堆叠线缆连接。

- 2、堆叠卡集成到了交换机后面板上,交换机通过集成的堆叠端口及专用的堆叠线缆连接。

业务口堆叠

- 业务口堆叠指的是交换机之间通过与逻辑堆叠端口绑定的物理成员端口相连,不需要专用的堆叠插卡

将SWD连接到堆叠系统

如果是链形连接,新加入的交换机建议添加到链形的两端,这样对现有的业务影响最小。

如果是环形连接,需要把当前环形拆成链形,然后在链形的两端添加设备。

系统完成堆叠

新加入的交换机连线上电启动后,进行角色选举,新加入的交换机会选举为从交换机,堆叠系统中原有主备从角色不变。

角色选举结束后,主交换机更新堆叠拓扑信息,同步到其他成员交换机上,并向新加入的交换机分配堆叠ID(新加入的交换机没有配置堆叠ID或配置的堆叠ID与原堆叠系统的冲突时)。

新加入的交换机更新堆叠ID,并同步主交换机的配置文件和系统软件,之后进入稳定运行状态。

CSS

集群交换机系统CSS (Cluster Switch System),又称为集群

将两台支持集群特性的交换机设备组合在一起,从逻辑上组合成一台交换设备

集群方式

集群卡集群方式:集群成员交换机之间通过主控板上专用的集群卡及专用的集群线缆连接。

业务口集群方式:集群成员交换机之间通过业务板上的普通业务口连接,不需要专用的集群卡

端口种类

物理成员端口:成员交换机之间用于集群连接的普通业务口。物理成员端口用于转发需要跨成员交换机的业务报文或成员交换机之间的集群协议报文。

逻辑集群端口:是专用于集群的逻辑端口,需要和物理成员端口绑定。集群的每台成员交换机上支持两个逻辑集群端口。

网络中常见的攻击

单包攻击防范

- LAND攻击

单包攻击属于拒绝服务攻击的一种,单包攻击分类:

1、扫描探测攻击:扫描型攻击是一种潜在的攻击行为,并不具备直接的破坏行为,通常是攻击者发动真正攻击前的网络探测行为。如IP地址扫描攻击、端口扫描攻击。

2、畸形报文攻击:畸形报文攻击通常指攻击者发送大量有缺陷的报文,从而造成主机或服务器在处理这类报文时系统崩溃。如LAND攻击,Smurf攻击。

3、特殊控制报文攻击:特殊控制报文攻击通常使用正常的报文对系统或网络进行攻击,通常会导致系统崩溃、网络中断,或者用于刺探网络结构。如超大ICMP报文攻击、ICMP不可达报文攻击。

LAND攻击原理

攻击者利用TCP连接三次握手机制中的缺陷,向目标主机发送一个源地址和目的地址均为目标主机、源端口和目的端口相同的SYN报文,目标主机接收到该报文后,将创建一个源地址和目的地址均为自己的TCP空连接,直至连接超时。在这种攻击方式下,目标主机将会创建大量无用的TCP空连接,耗费大量资源,直至设备瘫痪。 - LAND攻击防范原理

启用畸形报文攻击防范后,设备采用检测TCP SYN报文的源地址和目的地址的方法来避免LAND攻击。如果TCP SYN报文中的源地址和目的地址一致,则认为是畸形报文攻击,丢弃该报文。

泛洪攻击防范

- TCP SYN攻击原理

TCP SYN攻击利用了TCP三次握手的漏洞。在TCP的3次握手期间,当接收端收到来自发送端的初始SYN报文时,向发送端返回一个SYN+ACK报文。接收端在等待发送端的最终ACK报文时,该连接一直处于半连接状态。如果接收端最终没有收到ACK报文包,则重新发送一个SYN+ACK到发送端。如果经过多次重试,发送端始终没有返回ACK报文,则接收端关闭会话并从内存中刷新会话。在这段时间内,攻击者可能将数十万个SYN报文发送到开放的端口,并且不回应接收端的SYN+ACK报文。接收端内存很快就会超过负荷,且无法再接受任何新的连接,并将现有的连接断开。 - TCP SYN泛洪攻击防范原理

启用TCP SYN泛洪攻击防范后,设备对TCP SYN报文进行速率限制,保证受到攻击时目标主机资源不被耗尽。

源IP地址欺骗防范

- 源IP地址欺骗:网络中经常基于IP地址信任主机,而源IP地址欺骗就通过伪造源地址获得信任,从而窃取网络信息或破坏系统通信。

URPF(Unicast Reverse Path Forwarding,单播反向路径转发技术) - IPSG基本原理

IPSG功能是基于绑定表(DHCP动态和静态绑定表)对IP报文进行匹配检查。当设备在转发IP报文时,将此IP报文中的源IP、源MAC、端口、VLAN信息和绑定表的信息进行比较,如果信息匹配,表明是合法用户,则允许此报文正常转发,否则认为是攻击报文,并丢弃该IP报文。如图所示,在S1上配置IPSG功能,对进入接口的IP报文进行绑定表匹配检查,合法用户发送报文的信息和绑定表一致,允许其通过;攻击者伪造的报文信息和绑定表不一致,S1将报文丢弃。

中间人攻击防范

- 中间人攻击:顾名思义,攻击者位于客户端和服务器中间,对客户端,攻击者假冒为服务器,对服务器,攻击者假冒为客户端。

动态ARP检测DAI(Dynamic ARP Inspection) - 利用DHCP Snooping绑定表来防御中间人攻击的。当设备收到ARP报文时,将此ARP报文对应的源IP、源MAC、VLAN以及接口信息和DHCP Snooping绑定表的信息进行比较,如果信息匹配,说明发送该ARP报文的用户是合法用户,允许此用户的ARP报文通过,否则就认为是攻击,丢弃该ARP报文。