目录

一、问题发现

在一次正常巡视站点时,发现网站加载漫长,且到最后显示无响应,随后紧急查看该服务器下其他站点,情况均是如此

于是快速登陆腾讯云服务器控制台,发现情况如下

发现服务器遭到DDoS攻击,为了防止进一步攻击,腾讯云把主机公网ip封堵掉了,所以该服务器下站点均进不去

二、应急响应情况分析

1、DDoS防护控制台分析情况

发现此次DDoS攻击最大峰值为 13G,已超出最大防护范围

2、分析攻击流量包

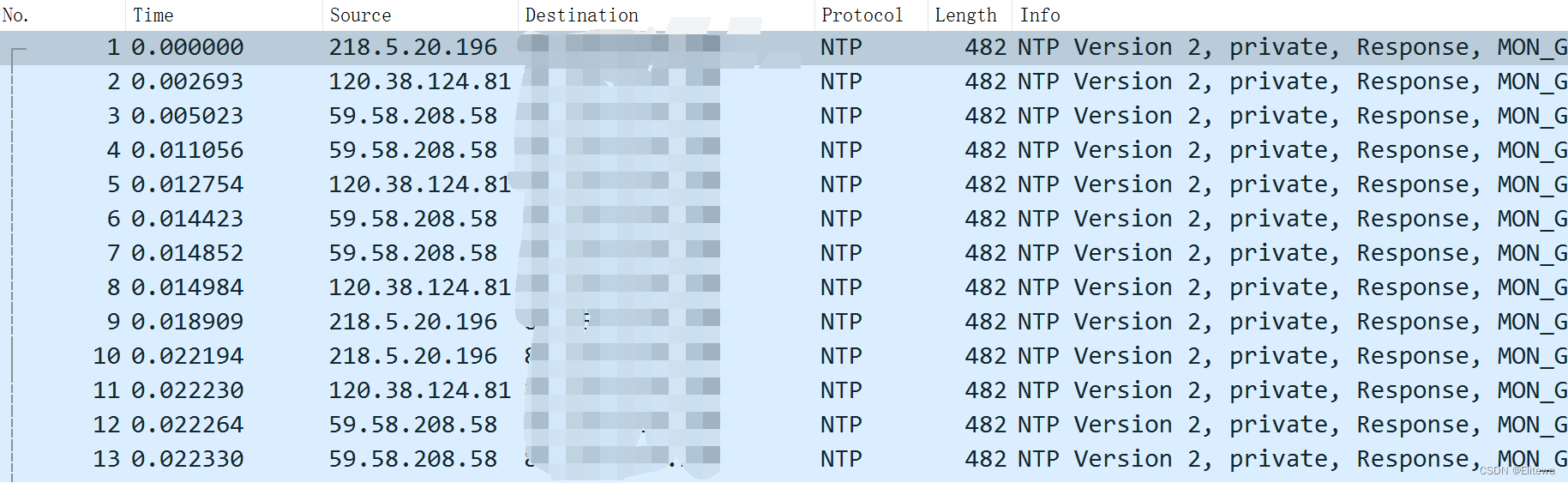

从控制台下载攻击流量包,用wireshark打开如下

经分析此次DDoS攻击类型NTP 放大攻击

NTP 放大攻击是一种基于反射的容量耗尽分布式拒绝服务(DDoS)攻击。在这种攻击中,攻击者利用一种网络时间协议 (NTP) 服务器功能,发送放大的 UDP 流量,使目标网络或服务器不堪重负,导致正常流量无法到达目标及其周围基础设施。

4.分析攻击ip来源

根据图片可得,攻击ip大部分来自大陆,少部分来自海外

记录下攻击的肉鸡ip主力

三、应急响应策略

1、设置海外ip DNS解析为回环地址

将我们站点海外线路解析到127.0.0.1

这样可以防住海外ip的DDOS,为主机减轻压力

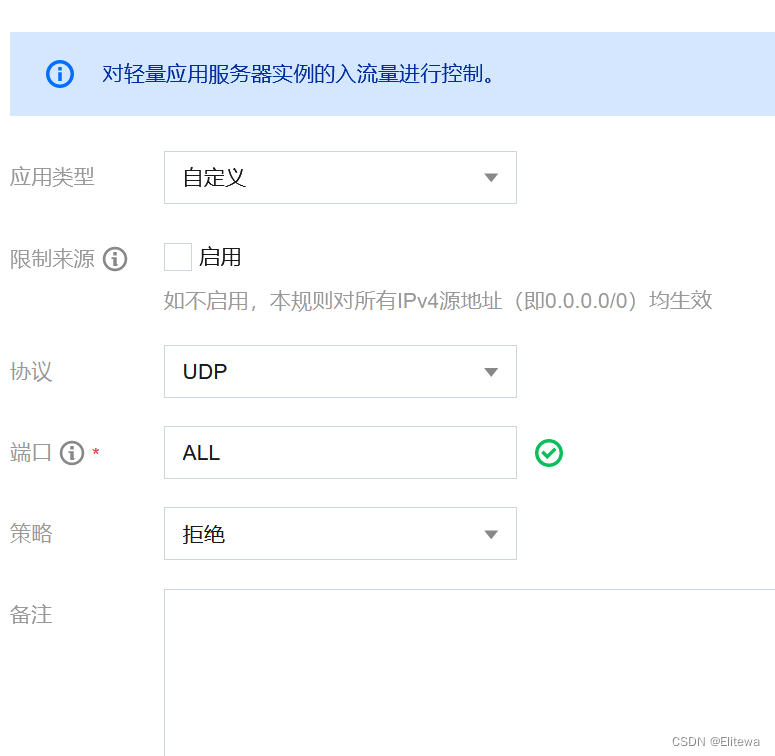

2.关闭UDP协议:

由于此次攻击采用的是NTP的UDP协议,所以我们将该服务器入站规则中UDP协议所有端口的所有来源IP均设为拒绝,快刀斩乱麻,先都屏蔽掉再说

3.封禁主力IP

将几个攻击流量较大的肉鸡IP 的UDP协议设为所有端口拒绝,便于以后恢复UDP协议

4、等待解除IP封堵

服务商解除IP封堵后,我们的业务便可恢复正常

四、应急响应总结

本次DDOS攻击使用肉鸡发送UDP协议数据包的方法,由于攻击IP都是被抓去的肉鸡,没有真实攻击者IP,溯源难度较大,我们可以在站点不需要UDP协议时,尽可能关闭UDP协议,同时资金允许的话可购买DDOS高防包,并且假如站点几乎没有海外用户的情况下,可以在域名DNS处将海外IP解析到回环地址,减少攻击可能性