1、网络监听的概念

网络监听技术又叫做网络嗅探技术,顾名思义这是一种在他方未察觉的情况下捕获其通信报文或通信内容的技术。

在网络安全领域,网络监听技术对于网络攻击与防范双方都有着重要的意义,是一把双刃剑。

网络监听技术的能力范围目前只限于局域网,它是主机的一种工作模式,主机可以接收到本网段在同一条物理通道上传输的所有信息,而不管这些信息的发送方和接收方是谁。

网络管理员:分析网络情况,监测网络流量

攻击者:监听网络数据,嗅探用户敏感信息。

2、网卡的工作模式

(1)广播模式:该模式下的网卡能够接收网络中的广播信息。

(2)组播模式:该模式下的网卡能够接受组播数据。

(3)直接模式:在这种模式下,只有匹配目的MAC地址的网卡才能接收该数据帧。

(4)混杂模式:(Promiscuous Mode)在这种模式下,网卡能够接受一切接收到的数据帧,而无论其目的MAC地址是什么。

网卡的MAC地址(48位)

-通过ARP来解析MAC与IP地址的转换

-用ipconfig/ifconfig可以查看MAC地址

正常情况下,网卡应该只接收这样的包

-MAC地址与自己相匹配的数据帧(单播包)

-广播包(Broadcast)和属于自己的组播包(Multicast)

3、共享网络和交换网络

共享式网络

-通过网络的所有数据包发往每一个主机;

-最常见的是通过HUB连接起来的子网;

交换式网络

-通过交换机连接网络;

-由交换机构造一个“MAC地址-端口”映射表;

-发送包的时候,只发到特定的端口上;

-交换机的镜像端口功能

4、网络监听防御的通用策略

由于嗅探器是一种被动攻击技术,因此非常难以被发现。

完全主动的解决方案很难找到并且因网络类型而有一些差异,但我们可以先采用一些被动但却是通用的防御措施。

这主要包括采用安全的网络拓扑结构和数据加密技术两方面。

5、信息收集步骤

(1)找到初始信息 – Open source – Whois – Nslookup

(2)找到网络的地址范围 – Traceroute

(3)找到活动的机器 (嗅探) – Ping、wireshark

(4)找到开放端口和入口点 – Nmap – Nessus

(5)弄清操作系统 – Nmap

(6)弄清端口运行的服务

6、交换式网络嗅探

ARP欺骗、交换机MAC地址表溢出、MAC地址伪造。

6.1 交换式网络中的嗅探:ARP欺骗

什么是ARP?Address Resolution Protocol即地址解析协议。

ARP的作用

① IP数据包不能直接在实际网络中传输。

② IP地址在物理网络中对目标机器的寻址,必须转换为物理地址,即MAC地址。

③ ARP协议的基本功能就是通过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的顺利进行。

交换环境的网络使用交换机(Switch)连接各个网络节点 。

-交换机通过自己的ARP缓存列表来决定把数据报发送到某个端口, 这样就不是把一个数据报转发到所有端口了, 这种做法一方面大大提高了网络的性能, 另一方面也提高了安全性。

-在交换环境下, 即使网卡设置为混杂模式, 也只能监听本机的数据包, 因为交换机不会把其他节点的数据报转发给嗅探主机。

ARP 欺骗(ARP Spoofing)

ARP欺骗攻击是利用ARP协议本身的缺陷进行的一种非法攻击,目的是为了在全交换环境下实现数据监听。

通常这种攻击方式可能被病毒、木马或者有特殊目的攻击者使用。

原理:主机在实现ARP缓存表的机制中存在一个不完善的地方,当主机收到一个ARP的应答包后,它并不会去验证自己是否发送过这个ARP请求,而是直接将应答包里的MAC地址与IP对应的关系替换掉原有的ARP缓存表里的相应信息。

ARP的缺陷

-ARP建立在信任局域网内所有结点的基础上。

-优点是高效,但不安全。

-无状态的协议,不检查是否发过请求或是否是合法的应答,不只在发送请求后才接收应答。

-只要收到目标MAC是自己的ARP请求包或ARP应答包,就接受并缓存。

-这样,便为ARP欺骗提供了可能,恶意节点可以发布虚假的ARP报文从而影响网内结点的通信,甚至可以做“中间人”。

典型ARP欺骗类型之一

欺骗主机作为“中间人”,被欺骗主机的数据都经它中转,以窃取被欺骗主机间的通讯数据。

假设一网络环境中有三台主机分别为A、B、C

A- IP:192.168.10.1 MAC:AA-AA-AA-AA-AA-AA

B- IP:192.168.10.2 MAC:BB-BB-BB-BB-BB-BB

C- IP:192.168.10.3 MAC:CC-CC-CC-CC-CC-CC

B给A应答IP是192.168.10.3 MAC是BB-BB-BB-BB-BB-BB

B给C应答IP是192.168.10.1 MAC是AA-AA-AA-AA-AA-AA

B对A伪装成C,对C伪装成A,A和C都被欺骗了!

典型ARP欺骗类型之二

-截获网关数据,欺骗路由器的ARP表。

-它通知路由器一系列错误的内网MAC地址,并按照一定的频率不断进行,使真实的地址信息无法通过更新保存在路由器中,结果路由器的所有数据只能发送给错误的MAC地址,造成正常的计算机无法收到信息。

典型ARP欺骗类型之三

-伪造网关,欺骗内网计算机,造成断网。

-建立假网关,让被它欺骗的计算机向该假网关发数据,而不是发给路由器。这样无法通过正常的路由器途径上网,在计算机看来,就是上不了网,即网络掉线或断网了。

ARP攻击

ARP攻击主要是指ARP欺骗

ARP攻击也包括ARP扫描(或称请求风暴)

-即在网络中产生大量ARP请求广播包,严重占用网络带宽资源,使网络阻塞。

-ARP扫描一般为ARP攻击的前奏。

ARP攻击主要是存在于局域网中

ARP攻击一般通过木马感染计算机

ARP欺骗木马只需成功感染一台电脑,就可能导致整个局域网都无法上网,严重的甚至可能带来整个网络的瘫痪。

受到ARP攻击的计算机一般会出现的现象:

-不断弹出“本机的0-255段硬件地址与网络中的0-255段地址冲突”的对话框。

-计算机不能正常上网,出现网络中断的症状。

常见的网络嗅探工具: TcpDump、Libcap (winpcap)、Wireshark (etherenal)、Sniffer pro

嗅探器的检测

ARP广播地址探测

-在混杂模式时,网卡检测是不是广播地址只看收到包的目的以太网址的第一个八位组值,是0xff则认为是广播地址

-如果某台主机以自己的MAC地址回应,则该主机运行在混杂模式

Ping方法

-构造一个ping包给目的主机,其中包含正确的IP地址和错误的MAC地址

-如果该主机回应,则运行在混杂模式

网络安全学习资源分享:

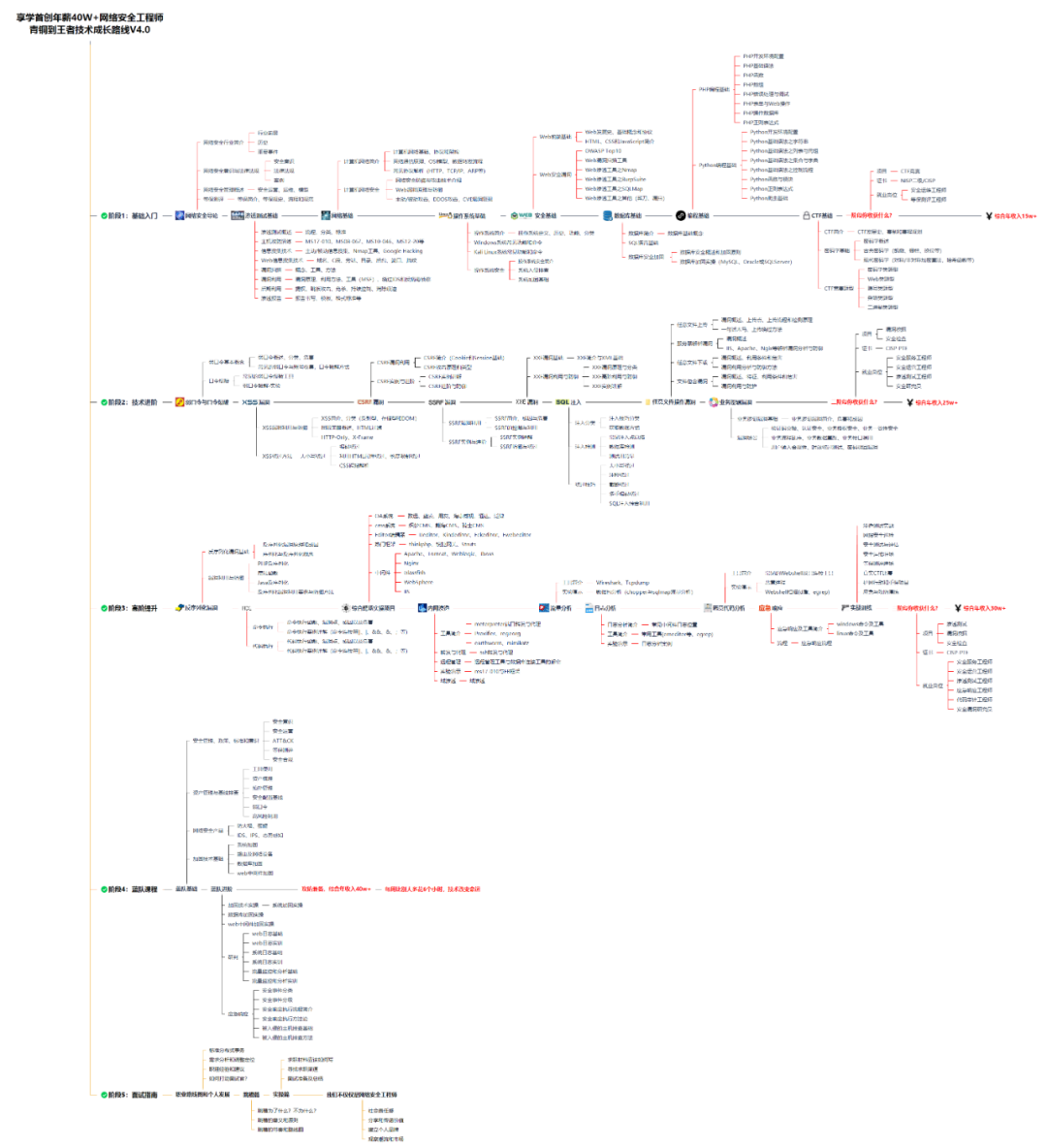

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享 (qq.com)

同时每个成长路线对应的板块都有配套的视频提供:

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享 (qq.com)

因篇幅有限,仅展示部分资料,需要点击上方链接即可获取