勒索事件溯源

判断本机是否为真正中毒主机

由于勒索病毒通常都会对其所能访问到的共享文件夹进行加密,所以病毒文件有可能并没有运行在共享文件被加密的主机中。

判断方法为:观察是否只有部分文件夹被加密,由于勒索病毒一般都是全盘加密的,除了排除几个系统文件夹比如“windows”等以保证系统正常运行外,对于其他文件夹都是无差别加密,所以只有部分文件夹被加密一般都是共享文件夹的情况,查看被加密的文件夹属性,看是否都为共享就可确认。

如果只有共享文件夹被加密,则首先需要找到全盘被加密的主机(即真正中毒的主机)才能进行溯源。

确定开始加密时间点

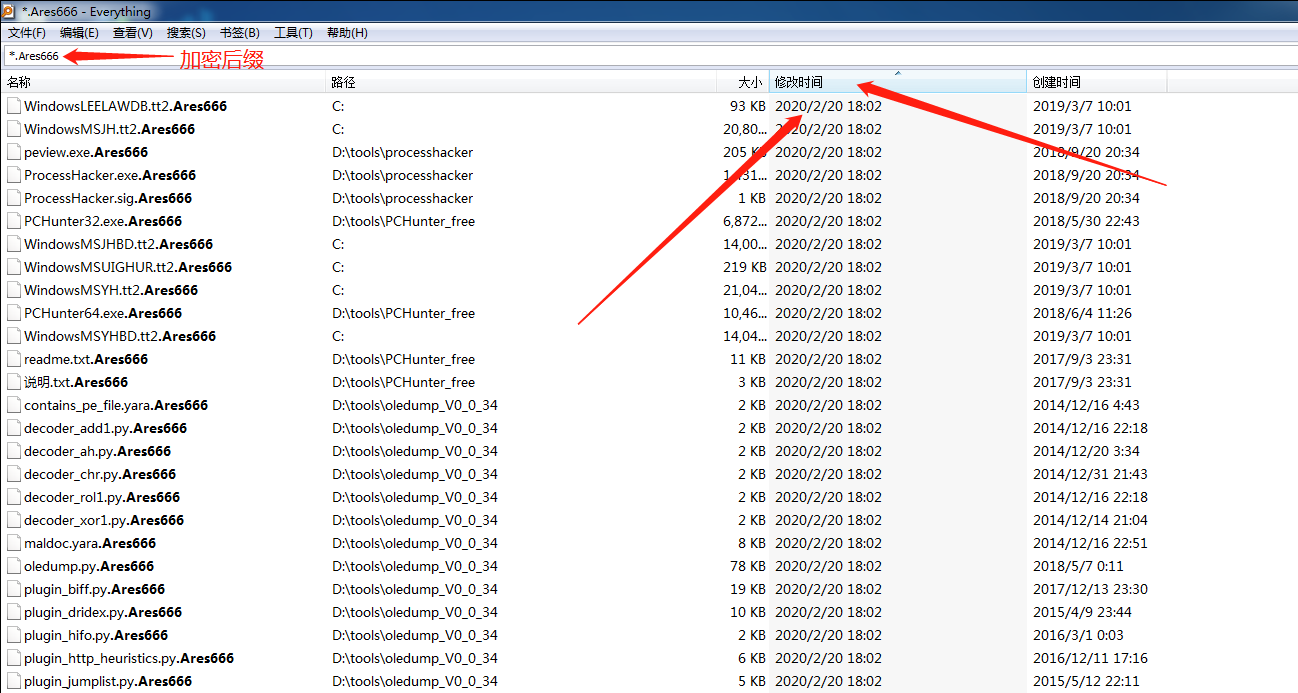

在中毒主机中使用everything搜索被加密文件,比如文件加密后缀为“Ares666”,那么就搜索“*.Ares666”,按修改时间排序,确定开始加密时间点,如下图:

分析加密时间点的异常文件及日志等

异常文件分析

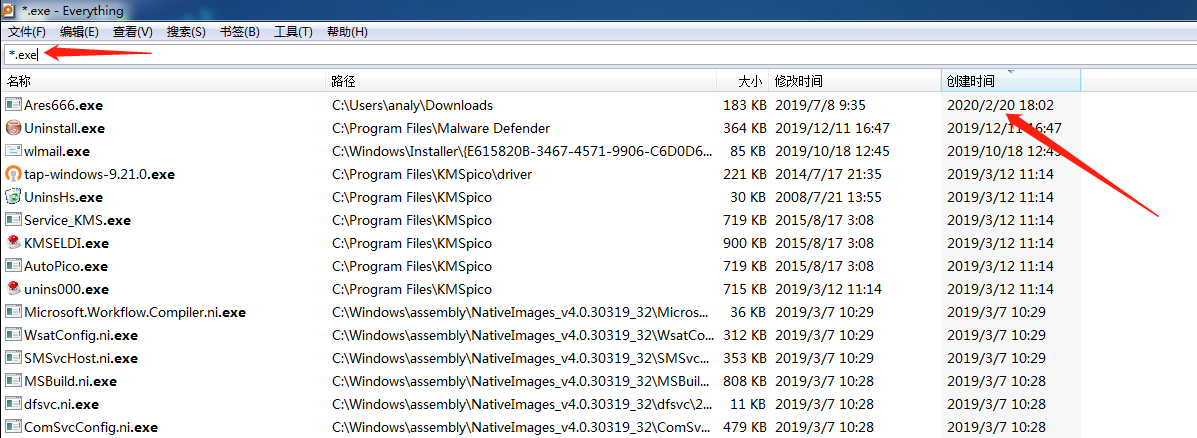

使用文件搜索工具everything搜索“*.exe”、“*.bat”、“*.vbs”等,按创建时间排序,如下,对于创建时间为加密时间点附近的可疑文件,可取出进行进一步分析,包括勒索病毒、恶意脚本、黑客工具等。如下图Ares666.exe经分析可知其为勒索病毒文件:

异常event log分析

分析加密时间点附近的可疑event log,查看重点日志;

重点日志:

Windows日志→Security

Windows日志→System

Windows日志→Application

应用程序和服务日志 → Microsoft → Windows → TerminalServices-LocalSessionManger

应用程序和服务日志 → Microsoft → Windows → TerminalServices-RemoteConnectionManager

如下,通过查看TerminalServices-LocalSessionManger日志,发现在加密前的几分钟有远程桌面登录日志,基本可以判断黑客是通过远程桌面登录的方式人工植入病毒,源IP为192.168.8.1。

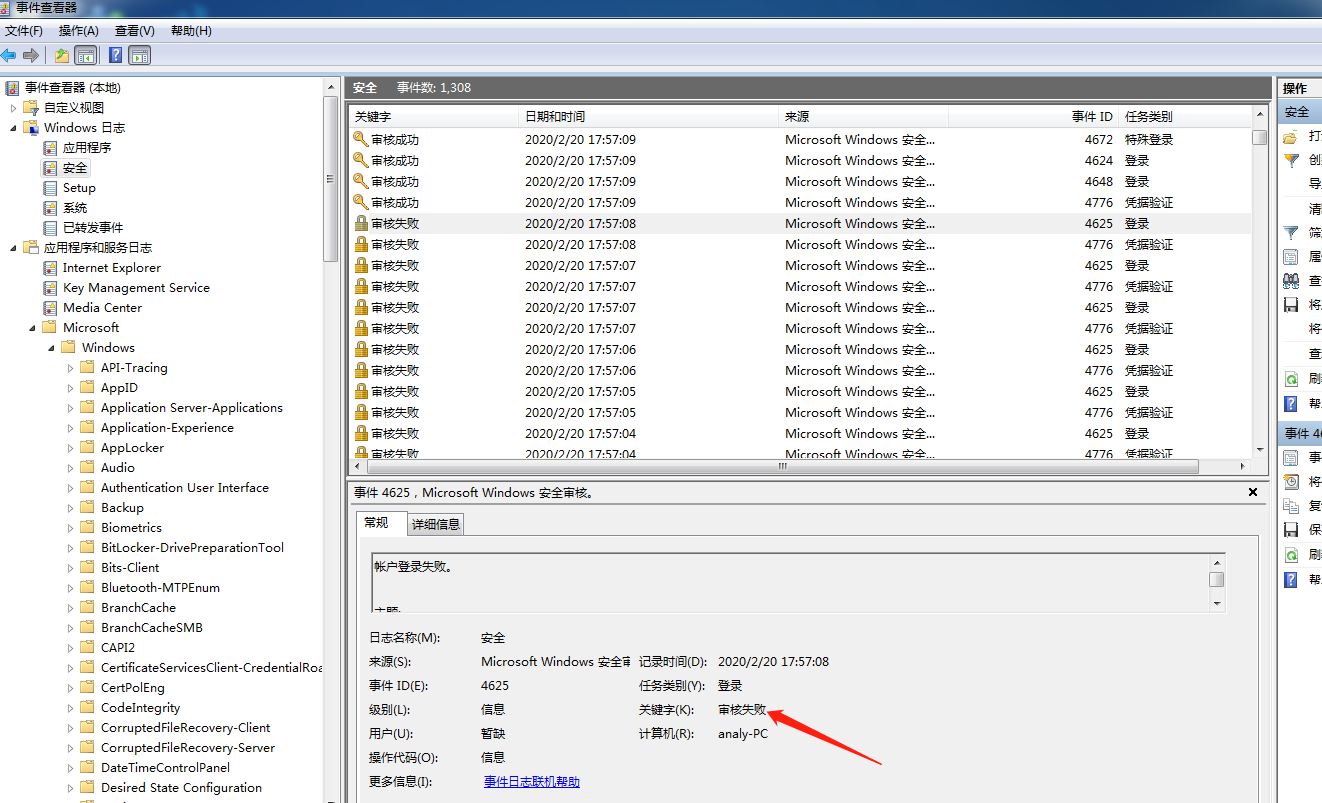

查看安全日志,发现大量登录失败日志,则可以判断为暴力破解登录:

如上源IP为内网IP的情况,说明黑客是通过内网的跳板机进行传播,还需要继续对跳板机进行分析从而进一步溯源。

其他异常事件

包括是否中了木马/僵尸网络,以及加密时间点附近的邮件、流量日志、web日志、sql日志等。

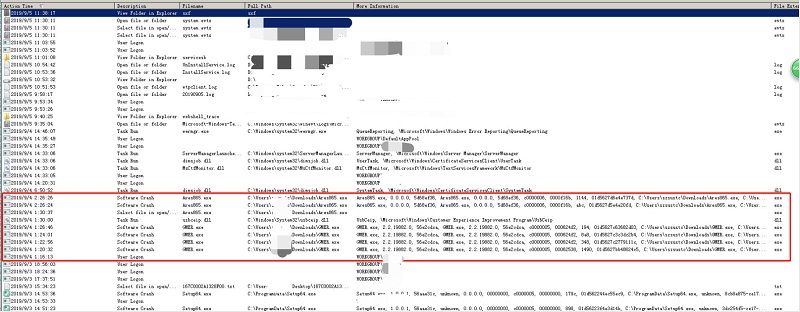

使用工具LastActivityView可以查看部分系统行为记录,从中也可以发现异常行为:

总结

[1] 首先要明确真正的中毒主机,只有共享文件夹被加密的主机并没有中病毒。

[2] 有的勒索病毒在运行完后会自删除,所以不一定能找到病毒样本。

[3] 基本思路是确定开始加密时间,然后分析这个时间点的可疑文件及日志。

[4] 大多数勒索事件都是RDP暴破人工植入,在溯源时应该首先往这个方向排查。

勒索病毒家族信息判断

EDR官网查询

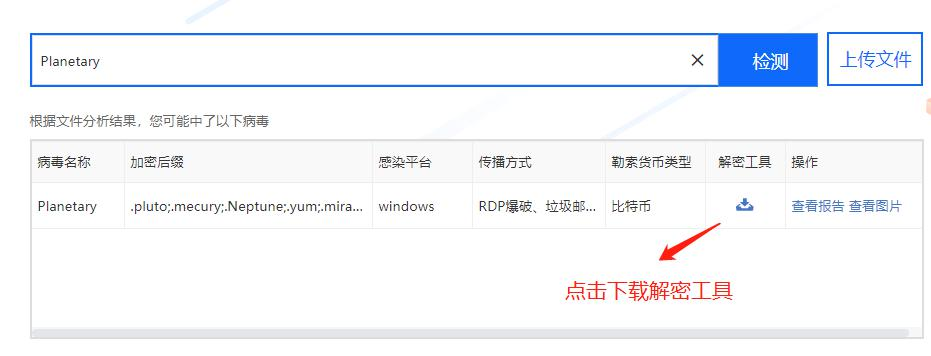

(1)通过 EDR 官网查询勒索病毒家族,官网地址如下:深信服EDR

(2)在搜索框中输入加密后缀进行查询(注:部分使用随机后缀的家族无法通过此方法搜索),如 POSEIDON666:

(3)或者通过黑客邮箱进行查询,如 [email protected]:

(4)也可以通过家族名称搜索相关信息,如果有解密工具,可以进行下载:

(5)EDR官网暂时不支持通过上传勒索信息txt文件进行家族判断。

第三方机构查询方式

除了深信服 EDR 官网查询勒索病毒,也可以尝试第三方机构查询勒索病毒家族。目前来说,国外这两个网站也有相关服务。

Home | The No More Ransom Project

搜索引擎查询

通过搜索引擎搜索相关勒索特征,结果通常有较高的参考性,搜索引擎尽量使用google。

搜索加密后缀:

搜索勒索信息:

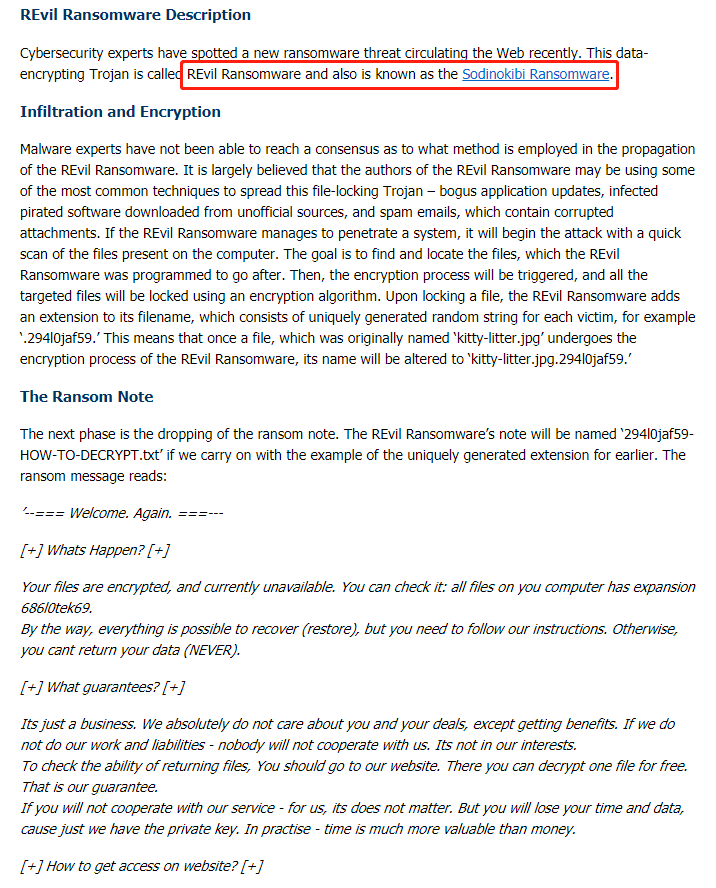

需要注意的是同一种勒索病毒可能有不同的家族命名,比如上面搜索结果的最后一条,点进后可以看到其实REvil和Sodinokibi是同一种勒索病毒的不同叫法。

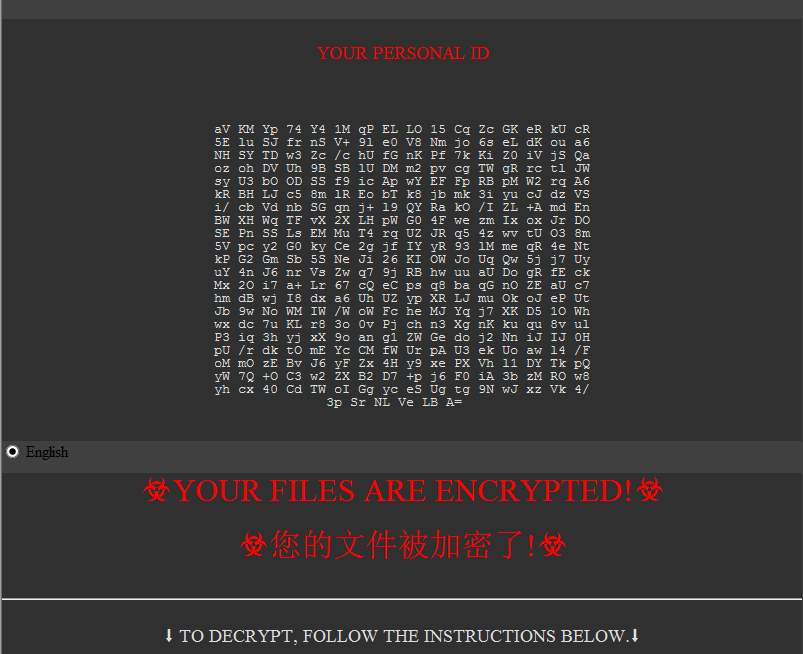

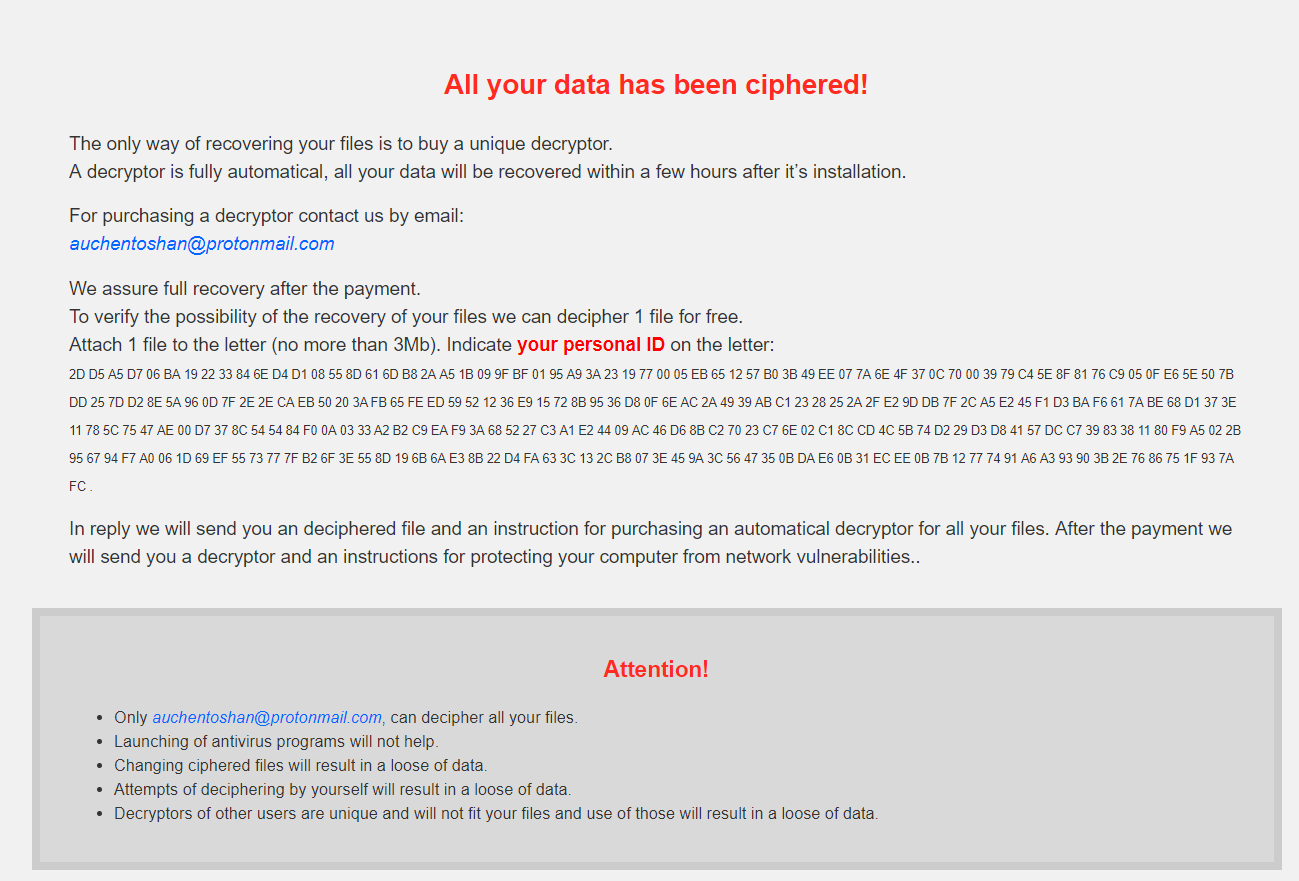

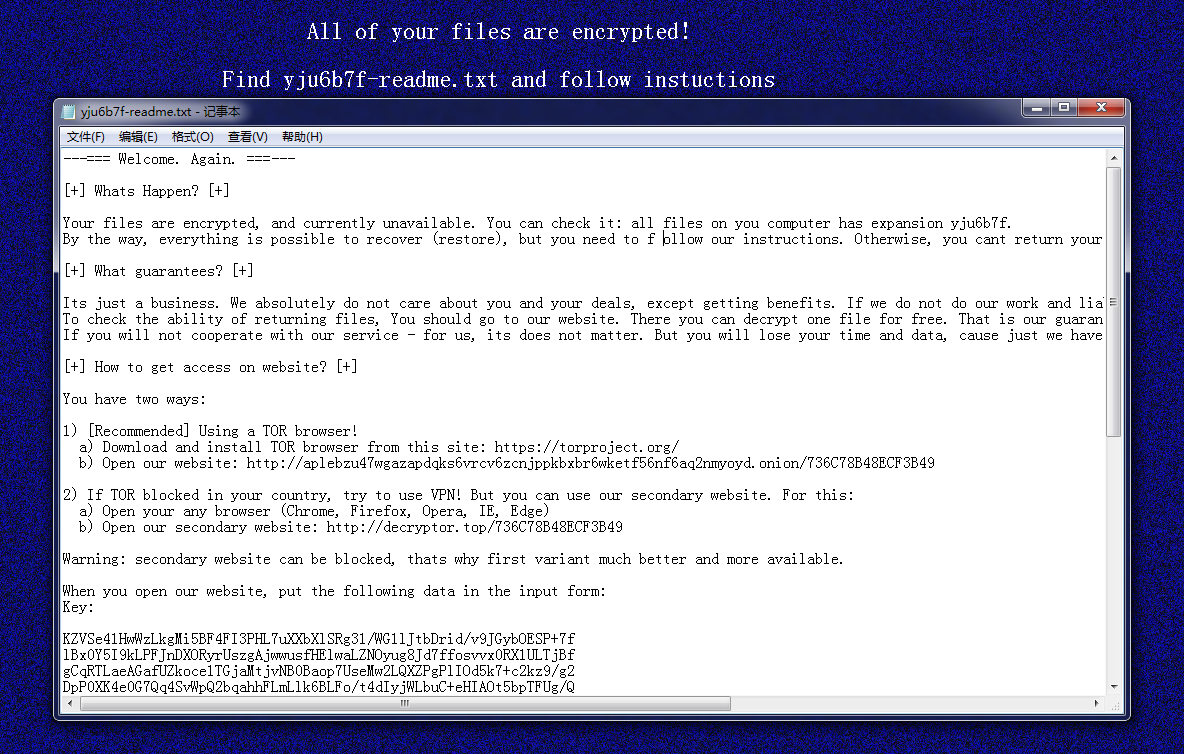

必须记住的勒索病毒家族特征

勒索病毒的后缀会不断变化,甚至有很多家族使用了随机后缀,但通常会生成一个html/txt/hta文件,用于引导受害者支付赎金,不同家族的勒索信息txt内容结构有所不同个,而相同家族则几乎一样,因此需要记住一些常见勒索病毒家族的特征。

如下为一些常见勒索病毒的勒索信息:

GlobeImposter勒索病毒

CrySiS勒索病毒

Phobos勒索病毒(Crysis家族变种)

Sodinokibi勒索病毒(随机后缀)

Ryuk勒索病毒