安全性基础知识

网安问题概述

被动攻击:监听(截获)。

主动攻击:主动破坏(中断篡改,病毒,ddos使得某个服务拒绝服务,重放攻击:黑客截取了正常用户输入用户名密码的加密报文,自己改下ip头后拿着报文发送给服务器,也能认证通过)。

例题:区分主动or被动攻击。

网安三大内容:保密性(提供保密通信),安全协议设计(针对具体问题),访问控制(权限)。

对称加密算法:加密秘钥和解密密钥相同。

- DES:替换+移位。破解很方便。56位。

- 3DES:两个密钥,1加密-2解密-1加密,解密正好反过来。

- RC-5:流加密,密钥位数更多。

- IDEA。

- AES,已经替代了DES。

对称加密算法速度都很快,但是强度都很低。而且密钥分发不方便,发的过程中让人截了就完犊子了。

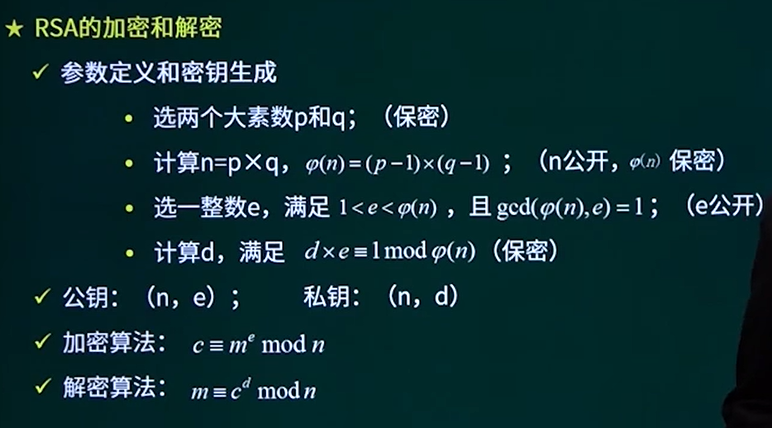

公钥密码体制(非对称加密算法):加密解密密钥不同。

公钥公开,A给B发消息,用B的公钥加密,B用自己的私钥解密。不用担心分发的问题了。

- RSA。

- Elgamal。

- ECC。

密钥上千位,速度慢,大文件不适合使用。

数字签名和消息摘要

认证和加密不是一回事,认证是确定通信对象是不是自己要发的人,还是冒充者。

实体认证:确定发信人没错,不可抵赖性。如数字签名。

消息认证:确定这个信息是发送人发的,不是别人伪造篡改的。如报文摘要。

数字签名:A用私钥处理得到密文,发送密文给B,B用A的公钥运算还原。但是报文所有人都收得到,知道是谁发的之后,都能解密。

加密后的数字签名:先用A私钥签名,再用B公钥加密。B用自己私钥解密后用A公钥核实签名。

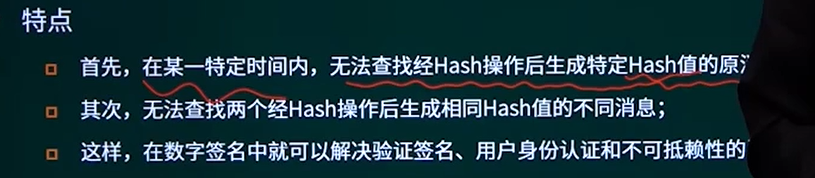

消息摘要:如 md5 消息摘要算法,sha 安全散列算法,sha 长但是慢。利用 hash 函数,返回一串不定长字符串。

- 对于同一个摘要算法,无论输入的数据是什么,输出都是相同长度的值。例如 MD5,无论数据有多大,输出总是128位的散列值。

- 摘要算法是单向的,只能根据原始数据计算出它的摘要值,但是不能根据摘要值反算出原始数据。

- 越优秀的摘要算法越难找到Hash碰撞。虽然长内容生成短摘要是必定会产生碰撞的,但一个优秀的摘要算法很难主动构造出两条数据,使得他们的摘要值相同。

消息摘要(Digest),数字签名(Signature),数字证书(Certificate)是什么?_数字签名和消息摘要_T-OPEN的博客-CSDN博客

A先摘要运算生成哈希值,然后私钥运算生成鉴别码,把原数据报文x和鉴别码都发给B;B用A的公钥算出报文摘要,再对原数据进行摘要运算生成哈希值,两者比较来判断传输过程中是否有被修改。

数字信封

数字加密,非数字加密各有利弊,通常结合使用,如数字信封就是结合后的产物。

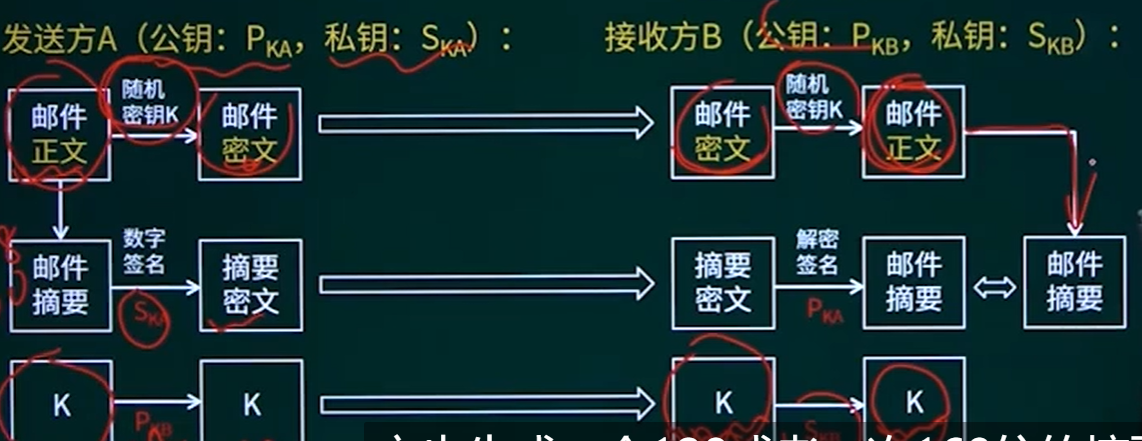

A用对称密钥加密-用B的公钥非对称加密-B用私钥非对称解密-B用公钥对称解密。即邮件正文用对称密钥加密,邮件的封装(会话密钥,对称密钥)用非对称密钥加密。

例:邮件发送,用加密方式传输(加密),最大500MB(不能用非对称算法),有不可抵赖性(数字签名),被截获第三方无法更改(消息摘要)。请设计方案。

我们用随机密钥加密,把邮件密文发送出去;

摘要运算生成哈希值,再用发送者的私钥数字签名算出摘要密文发给接收方,接收方用发送者的公钥解开数字签名,再对邮件密文解密后摘要运算,比较是否一样。

再记得把随机密钥发过去。K密钥可以用接收方的公钥加密,非对称加密。

PKI

公钥基础设施。

如果A给B公钥,给了C的公钥怎么办,怎么避免这种情况的出现?

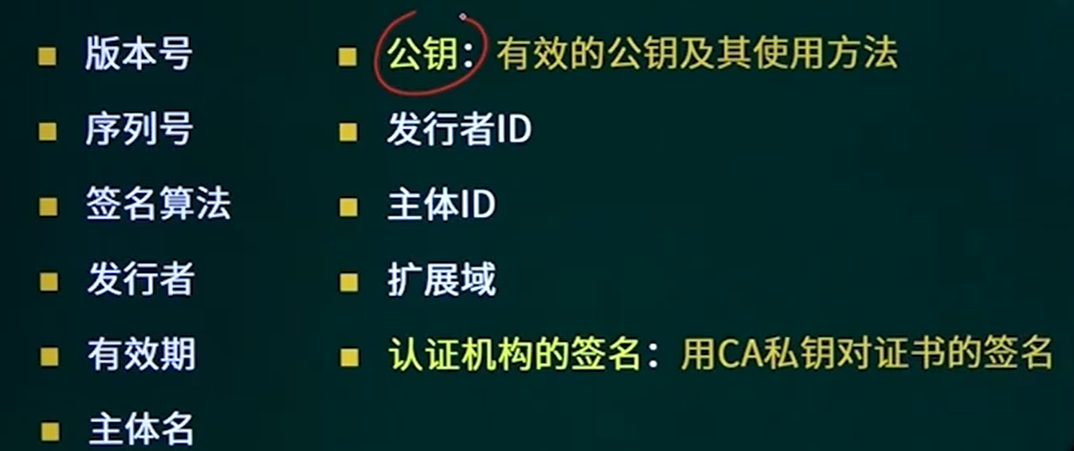

CA:证书颁发机构,颁发数字证书,类似身份证,能把每个用户公钥和其相关信息相绑定。

认证机构的签名:相当于公安局给证件盖章,盖了说明生效。

CA流程:

- 接收者生成自己的密钥。

- 公钥送到CA去注册。

- CA用自己的私钥给公钥数字签名。

- 发送方得到CA签名的公钥。

- 发送者用CA公钥校验数字签名,确认合法性。

- 合法则使用得到的接收者公钥发报文。

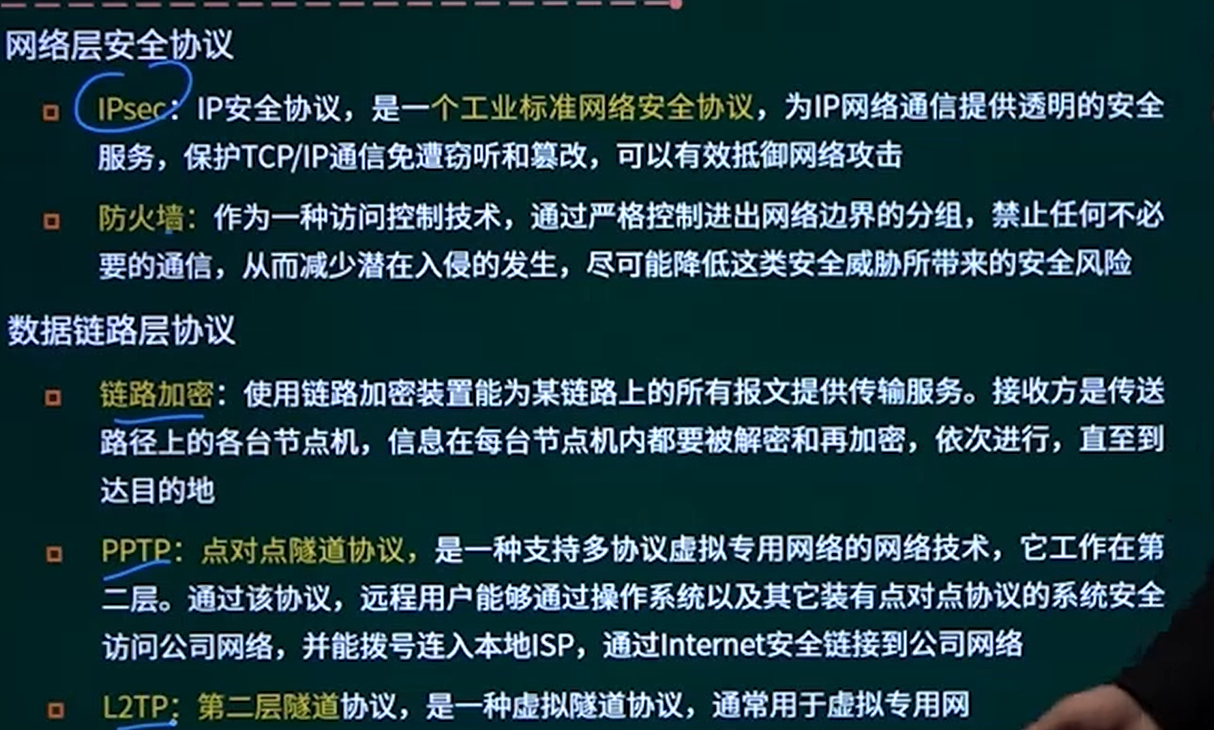

防火墙

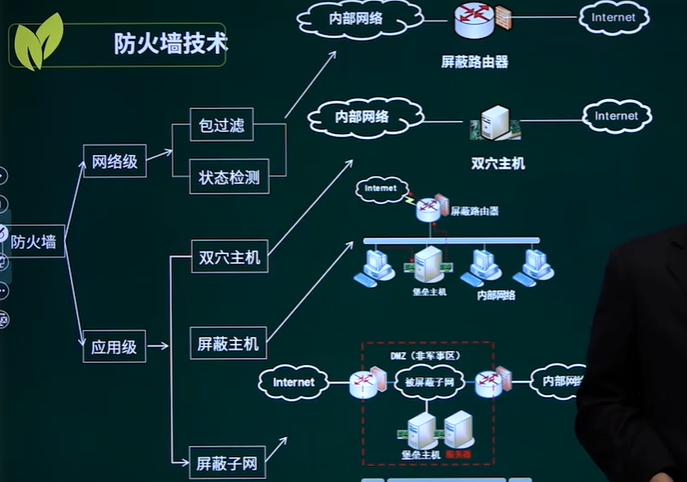

包过滤:隔开内网外网。

状态检测:可以在网络层路由器进行状态检测,设置ip包可以通过哪些端口。

双穴主机:一台服务器,部署在应用层,可以过滤数据。

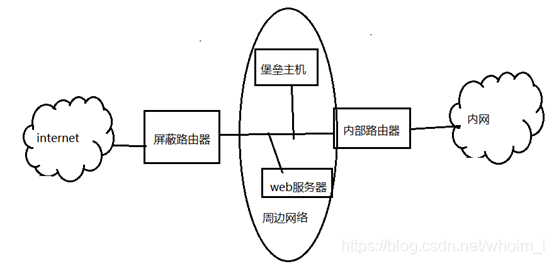

屏蔽主机:外网上建立屏蔽路由器,内网也有堡垒主机,双层防备更安全。

屏蔽子网:允许外部网络访问被屏蔽子网(周边网络)中的内容,却不允许访问内部网络。

图片参考:防火墙结构之屏蔽子网体系结构_whoim_i的博客-CSDN博客

防火墙无法检测病毒。

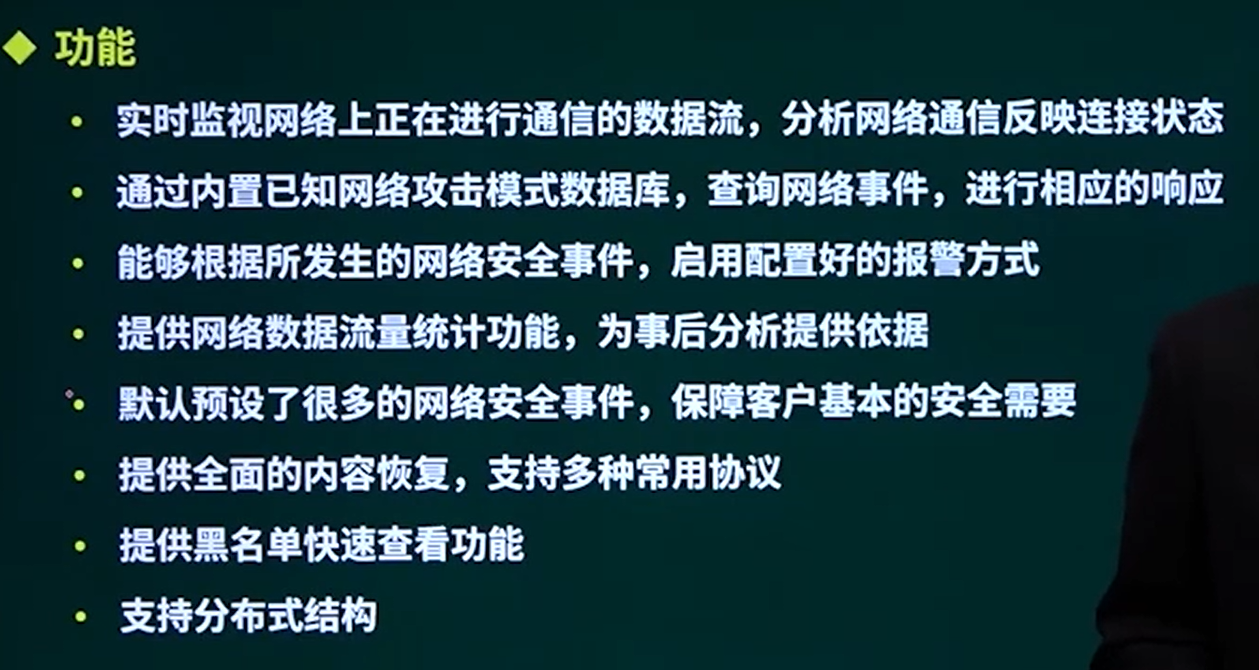

入侵检测系统

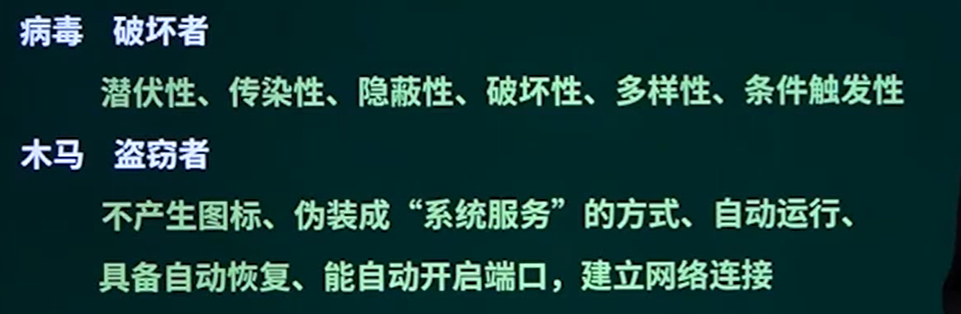

计算机病毒:在程序中插入的破坏计算机或数据的能自我复制的代码。

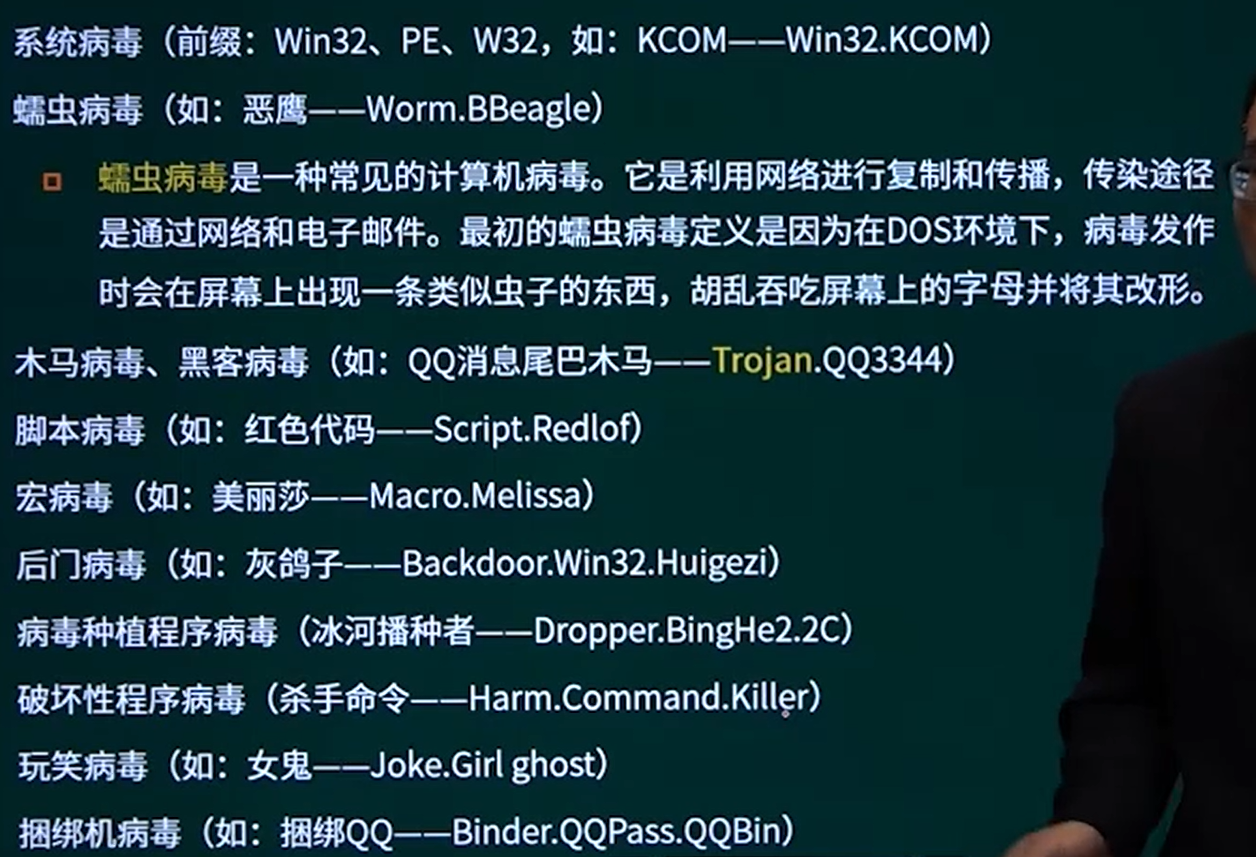

病毒

防病毒系统:

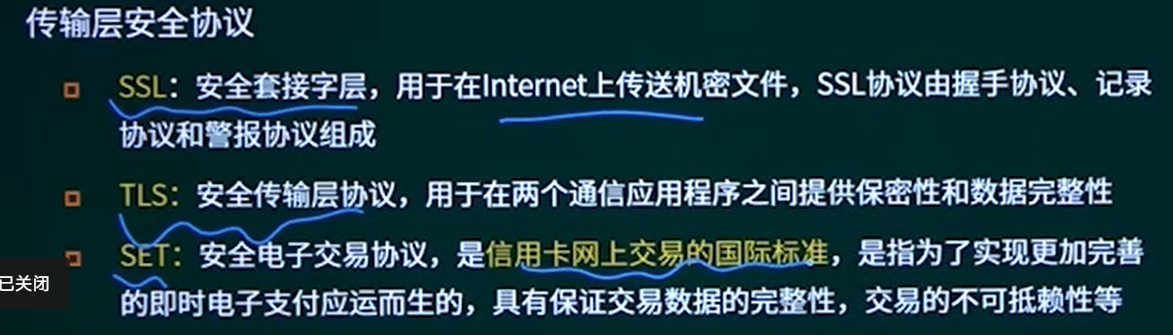

网络安全协议

隔离:有线。屏蔽:无线。

数据链路层:隧道的一些协议。

IPSec:给IP数据报加密用的。有两种,一种是IP数据报整体打包,头部再封装IP;另一种是先提取出IP头,再对数据加密,再添回去IP头。

https:端口443,http+ssl。

PGP:电子邮件协议。