在今天的数字化时代,企业已经离不开了信息化、网络化,而信息化和网络化带来的威胁也是实实在在存在的。安全涵盖的范围很广,常见的比如网络安全、数据安全、应用安全、主机安全、内网安全等等。

为了保障企业信息安全,开展安全测试攻防是必不可少的。本文就将指导企业如何开展安全测试攻防实战,并介绍安全测试方法、工具、案例等内容。

1、安全测试方法有哪些?

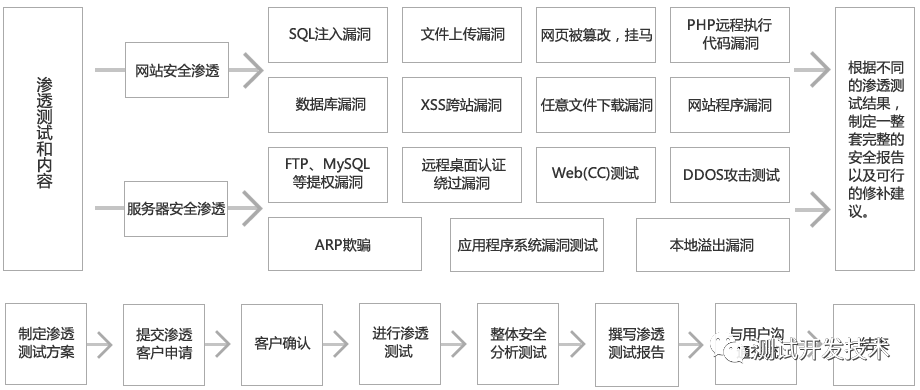

1.1 渗透测试

渗透测试也叫漏洞评估,是指通过模拟黑客攻击企业网络和系统,发现漏洞,评估安全性,提高安全防范措施的一个测试过程。渗透测试分为黑盒测试和白盒测试两种方式。

企业可以采取白盒测试和黑盒测试两种方法进行安全渗透测试:

白盒测试: 测试人员知晓系统内部结构与代码,可以针对关键逻辑和数据流进行深度测试。常用于内部源代码审计、渗透测试。黑盒测试: 没有系统内部信息,通过外部扫描对系统进行检测与攻击。常用于外围安全、云端安全检测。

1.2 入侵检测测试

入侵检测测试是指发现网络中的异常流量,并且分析其目的、来源、行为等的一种测试。通过对异常流量的分析,检测是否存在入侵事件,并提供相应的解决方案。

1.3 恶意软件测试

恶意软件测试是指利用模拟的恶意软件攻击企业网络,发现恶意软件攻击痕迹,提高企业对恶意软件的防范能力的一个测试过程。

2、安全测试工具

2.1 网络扫描器工具

网络扫描器是一种用来识别网络上的设备以及它们上面运行的服务和端口的程序。常用的网络扫描器工具有Nmap、Zmap等。

2.2 漏洞扫描器工具

漏洞扫描器是一种自动化的测试工具,它使用网络扫描的结果来寻找以前已知的漏洞,以及指出网络中的系统和设备存在的安全风险。常用的漏洞扫描器工具有OpenVAS、Burp Suite等。

2.3 渗透测试工具

渗透测试工具是指被用来评估企业的安全性,通过模拟黑客攻击等方式来发现漏洞,评估安全性,提高安全防范措施的一种工具。常用的渗透测试工具有Metasploit、Kali Linux等。

2.4 恶意软件分析工具

恶意软件分析工具可以通过分析和检测恶意软件的特征,识别恶意软件分发的渠道和攻击者的攻击手段。常用的恶意软件分析工具有IDA、Ollydbg等。

常用安全工具组合:

- Nmap:端口扫描与系统指纹识别

- Acunetix:Web应用程序渗透测试

- Metasploit:漏洞利用与渗透测试框架

- Wireshark:网络抓包与分析

- Hashcat:密码破解

- Cobalt Strike:红队攻击模拟工具3、安全测试检测手段

常用的检测手段包括:

端口、服务扫描:使用端口扫描工具对企业的主机进行扫描,检查其开放的端口以及正在使用的服务。

web应用扫描:使用web应用扫描器对企业的网站进行扫描,检查其存在可能的漏洞。

漏洞利用验证:尝试利用已知的漏洞进行攻击,并验证攻击是否成功。

嗅探流量分析:使用嗅探软件对网络通讯进行抓包分析,检查其是否存在安全问题。

逆向工程分析:逆向工程分析可以分析软件或者应用程序的内部结构,检查其中潜在的漏洞和安全风险。

漏洞扫描:利用开源工具针对Web/移动/系统等进行漏洞扫描。

威胁情报分析:分析与企业相关的威胁报告、攻击组件等,评估风险。

社工测试:通过社工手段试图获取企业内部数据或钓鱼链接入侵。

DDoS测试:对企业关键系统/业务进行DDoS模拟攻击,检测防护措施。

APT模拟:通过多种手段模拟APT团伙入侵企业关键系统,测试APT检测与响应。

4、案例

为了更加生动的展示企业安全测试的具体用例,我将为你提供几个实际的安全案例。

案例一:渗透测试

某银行为确保系统安全,委托安全测试团队进行渗透测试。测试人员先采用了袭击型的内网测试向网络中的主机发动攻击,发现数据库处于可访问状态,并可以利用简单的sql漏洞直接更改特定的账户密码,获得远程桌面并控制服务器。在进一步的测试中,测试人员发现网站上存在弱密码,可以尝试采用密码爆破等方法进行攻击。最后,安全测试团队汇总分析了检测结果,提出了能够提高网络安全防护的有效建议,并全程反馈给银行,以便他们进一步完善安全措施。

案例二:漏洞扫描

一家电商公司对内部系统进行安全测试,将漏洞扫描工具的目光放在了企业内部的应用程序上。扫描结果显示,公司内部的应用程序存在CSRF攻击和XSS代码注入漏洞,安全测试人员随即及时地向IT部门提出建议,并指出该漏洞会威胁到公司内部化及数据。IT部门采取了行动,对应用程序进行了修复和完善。最终,漏洞扫描工具再次进行测试,结果显示所有漏洞已经得到处理,该应用程序的安全性也得到了保证。

除传统方法外,也可以采用红队蓝队模拟进行安全测试。红队尝试攻击进入系统获取控制权,蓝队进行防御与检测。可以最大限度模拟真实攻击场景。

案例三:红蓝攻防案例

公司每年会邀请第三方红队进行APT模拟攻击,检测企业安全体系中的薄弱点。红队会通过公开信息收集建立攻击路径,通过邮件钓鱼或漏洞利用等手段获取内部访问。然后横向渗透获取高权限,模拟数据破坏或窃取。

公司每年会邀请第三方红队进行APT模拟攻击,检测企业安全体系中的薄弱点。红队会通过公开信息收集建立攻击路径,通过邮件钓鱼或漏洞利用等手段获取内部访问。然后横向渗透获取高权限,模拟数据破坏或窃取。

蓝队将利用WAF、NIDS等技术进行异常检测与拦截。通过SIEM与DLP系统监控高风险操作,进行威胁案例分析与应急响应。此外,蓝队也会对红队的攻击手法进行反向分析,将补丁与IOCs融合到日常防护中。

这种红蓝对抗不但检验了安全体系中的薄弱点,也磨砺了蓝队的安全应急与反击能力。有效提高企业的综合安全运营水平。

5、结论

安全测试攻防是保障企业信息安全的重要手段。每个企业的应用场景和业务需求不同,安全测试也会有所不同,所以完整且有效的安全测试需要根据实际情况进行。因此,安全测试团队需要根据不同的业务场景,择适合的测试方法和工具,以便最大程度地保障企业信息资产的安全。还需要针对测试结果进行分析和总结,不断完善安全防御措施,提高企业信息安全水平。

---The End---

如果觉得这篇内容对您有帮助,想请您帮个小忙:

1、点个「赞 」,让知识成为光散发光;

」,让知识成为光散发光;

2、点个「在看」,让更多有需要的朋友也能看到。

推荐阅读:

END

所有原创文章

第一时间发布至此公众号「测试开发技术」

长按二维码/微信扫码 添加作者